Use Microsoft Intune para corregir las vulnerabilidades identificadas por Microsoft Defender para punto de conexión

Al integrar Microsoft Defender para punto de conexión con Microsoft Intune, puede aprovechar las Administración de amenazas y vulnerabilidades de Defender para punto de conexión mediante Intune seguridad Tareas. Las tareas de seguridad de Intune ayudan a Intune administradores a comprender y corregir después muchas debilidades de dispositivos que identifica la funcionalidad de administración de vulnerabilidades de Microsoft Defender para punto de conexión. Esta integración aporta un enfoque basado en riesgos a la detección y priorización de vulnerabilidades y puede ayudar a mejorar el tiempo de respuesta de corrección en todo el entorno.

Threat & Vulnerability Management forma parte de Microsoft Defender para punto de conexión.

Funcionamiento de la integración

Después de conectar Intune a Microsoft Defender para punto de conexión, Defender for Endpoint recibe los detalles de amenazas y vulnerabilidades de los dispositivos que administra con Intune. Estos detalles se hacen visibles para los administradores de seguridad desde la consola de Centro de seguridad de Microsoft Defender.

En la consola de Centro de seguridad de Microsoft Defender, los administradores de seguridad pueden revisar y actuar sobre las vulnerabilidades del punto de conexión realizando algunas acciones sencillas que crean tareas de seguridad para Microsoft Intune. Las tareas de seguridad aparecen inmediatamente en el centro de administración de Microsoft Intune, donde son visibles para Intune administradores que pueden usar los detalles para actuar y corregir los problemas.

- Las vulnerabilidades se basan en las amenazas o problemas evaluados por Microsoft Defender para punto de conexión cuando examina y evalúa un dispositivo.

- No todas las vulnerabilidades y problemas que Defender para punto de conexión identifica admiten la corrección a través de Intune. Estos problemas no dan lugar a la creación de una tarea de seguridad para Intune.

Las tareas de seguridad identifican:

- Tipo de vulnerabilidad

- Prioridad

- Estado

- Pasos que se deben seguir para corregir la vulnerabilidad

En el centro de administración, un administrador de Intune puede revisar y, a continuación, elegir aceptar o rechazar la tarea. Una vez que un administrador acepta una tarea en Intune, puede usar Intune para corregir la vulnerabilidad, guiada por los detalles proporcionados en la tarea.

Con la corrección correcta, el administrador de Intune establece la tarea de seguridad en Completar tarea. Este estado se muestra en Intune y se devuelve a Defender para punto de conexión, donde los administradores de seguridad pueden confirmar el estado revisado de la vulnerabilidad.

Acerca de las tareas de seguridad:

Cada tarea de seguridad tiene un tipo de corrección:

Aplicación: se identifica una aplicación que tiene una vulnerabilidad o un problema que se puede mitigar con Intune. Por ejemplo, Microsoft Defender para punto de conexión identifica una vulnerabilidad en una aplicación denominada Contoso Media Player v4 y un administrador crea una tarea de seguridad para actualizar dicha aplicación. Contoso Media Player es una aplicación no administrada que se implementó con Intune y podría haber una actualización de seguridad o una versión más reciente de una aplicación que resuelva el problema.

Configuración: se pueden mitigar vulnerabilidades o riesgos en su entorno mediante el uso de directivas de seguridad de punto de conexión de Intune. Por ejemplo, Microsoft Defender para punto de conexión identifica que los dispositivos carecen de protección ante aplicaciones potencialmente no deseadas (PUA). Un administrador crea una tarea de seguridad para este problema, que identifica una mitigación de la configuración de la configuración Acción para tomar en aplicaciones potencialmente no deseadas como parte del perfil Microsoft Defender Antivirus para la directiva antivirus.

Cuando un problema de configuración no tiene una corrección plausible que Intune puede proporcionar, Microsoft Defender para punto de conexión no crea una tarea de seguridad para ella.

Acciones de corrección:

Entre las acciones de corrección comunes se incluyen:

- Bloquear la ejecución de una aplicación.

- Implementar una actualización del sistema operativo para mitigar la vulnerabilidad.

- Implementar la directiva de seguridad de punto de conexión para mitigar la vulnerabilidad.

- Modificar un valor del Registro.

- Deshabilitar o habilitar una configuración para afectar la vulnerabilidad.

- Requerir atención alerta al administrador sobre la amenaza cuando no hay ninguna recomendación adecuada que proporcionar.

Ejemplo de flujo de trabajo:

En el ejemplo siguiente se muestra el flujo de trabajo de detección de una vulnerabilidad de aplicación para la corrección. Este mismo flujo de trabajo general se aplica a los problemas de configuración:

Por ejemplo, un examen de Microsoft Defender para punto de conexión identifica una vulnerabilidad en una aplicación denominada Contoso Media Player v4 y un administrador crea una tarea de seguridad para actualizar dicha aplicación. El reproductor de Contoso Media es una aplicación no administrada que no se implementó con Intune.

Esta tarea de seguridad aparece en el centro de administración de Microsoft Intune con el estado Pendiente:

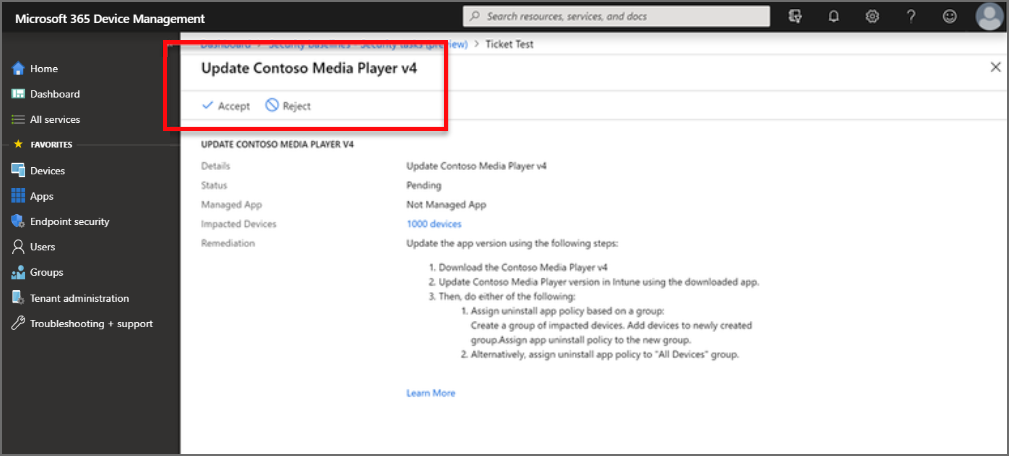

El administrador de Intune selecciona la tarea de seguridad para ver los detalles de la tarea. Luego, el administrador selecciona Aceptar, con lo que se actualiza el estado en Intune y en Defender para punto de conexión cambia a Accepted (Aceptado).

Luego, el administrador corrige la tarea según las instrucciones proporcionadas. Las instrucciones varían en función del tipo de corrección necesaria. Cuando sea posible, las instrucciones de corrección incluyen vínculos que abren paneles pertinentes para las configuraciones en Intune.

Como el reproductor multimedia de este ejemplo no es una aplicación administrada, Intune solo puede proporcionar instrucciones de texto. En el caso de una aplicación administrada, Intune podría proporcionar instrucciones para descargar una versión actualizada y proporcionar un vínculo para abrir la implementación de la aplicación para que los archivos actualizados se puedan agregar a la implementación.

Una vez completada la corrección, el administrador de Intune abre la tarea de seguridad y selecciona Completar tarea. El estado de la corrección se actualiza para Intune y en Defender para punto de conexión, donde los administradores de seguridad confirman el estado revisado de la vulnerabilidad.

Requisitos previos

Suscripciones:

- plan 1 de Microsoft Intune

- Microsoft Defender para punto de conexión (Regístrese para obtener una versión de prueba gratuita).

Configuraciones de Intune para Defender para punto de conexión:

Configure una conexión de servicio a servicio con Microsoft Defender para punto de conexión.

Implemente una directiva de configuración de dispositivos con un tipo de perfil de Microsoft Defender para punto de conexión (dispositivos de escritorio que ejecutan Windows 10 o posterior) en los dispositivos que usan Microsoft Defender para punto de conexión para evaluar el riesgo.

Para información sobre cómo configurar Intune para que funcione con Defender para punto de conexión, consulte Exigencia del cumplimiento de Microsoft Defender para punto de conexión con acceso condicional en Intune.

Trabajo con tareas de seguridad

Para poder trabajar con tareas de seguridad, deben crearse desde el Centro de seguridad de Defender. Para obtener información sobre cómo usar el Centro de seguridad de Microsoft Defender para crear tareas de seguridad, consulte Corregir vulnerabilidades con Administración de amenazas y vulnerabilidades en la documentación de Defender para punto de conexión.

Para administrar tareas de seguridad:

Inicie sesión en el Centro de administración de Microsoft Intune.

Seleccione Endpoint security (Seguridad del punto de conexión) >Tareas de seguridad.

Seleccione una tarea de la lista para abrir una ventana de recursos donde se muestren más detalles sobre esa tarea de seguridad.

Mientras ve la ventana de recursos de la tarea de seguridad, puede seleccionar otros vínculos:

- MANAGED APPS (Aplicaciones administradas): vea cuál es la aplicación vulnerable. Cuando la vulnerabilidad se aplica a varias aplicaciones, Intune muestra una lista filtrada de aplicaciones.

- DEVICES (Dispositivos): vea una lista de los dispositivos vulnerables, desde donde se pueden incluir vínculos a una entrada con más detalles sobre la vulnerabilidad de ese dispositivo.

- REQUESTOR (Solicitante): use el vínculo para enviar un correo al administrador que envió esta tarea de seguridad.

- NOTES (Notas): lea los mensajes personalizados que envió el solicitante al abrir la tarea de seguridad.

Seleccione Aceptar o Rechazar para enviar una notificación a Defender para punto de conexión sobre la acción planeada. Cuando acepta o rechaza una tarea, puede enviar notas, las cuales se envían a Defender para punto de conexión.

Después de aceptar una tarea, vuelva a abrir la tarea de seguridad (si está cerrada) y siga los detalles de CORRECCIÓN para corregir la vulnerabilidad. Las instrucciones que proporciona Defender para punto de conexión en los detalles de la tarea de seguridad varían según la vulnerabilidad en cuestión.

Cuando es posible hacerlo, las instrucciones de corrección incluyen vínculos que abren los objetos de configuración pertinentes en el centro de administración de Microsoft Intune.

Después de completar los pasos de corrección, abra la tarea de seguridad y seleccione Completar tarea. Con esta acción se actualiza el estado de la tarea de seguridad tanto en Intune como en Defender para punto de conexión.

Una vez que la corrección se realiza adecuadamente, la puntuación de exposición a riesgos en Defender para punto de conexión puede disminuir en función de la información nueva proveniente de los dispositivos corregidos.

Siguientes pasos

Más información sobre Intune y Microsoft Defender para punto de conexión.

Revise Defensa contra amenazas móviles de Intune.

Revise el panel de Threat & Vulnerability Management en Microsoft Defender para punto de conexión.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de