Administrar la directiva de BitLocker para dispositivos Windows con Intune

Use Intune para configurar el Cifrado de unidad BitLocker en los dispositivos que ejecutan Windows 10/11.

BitLocker está disponible en los dispositivos que ejecutan Windows 10/11. Algunas configuraciones de BitLocker requieren que el dispositivo tenga un TPM compatible.

Use uno de los siguientes tipos de directivas para configurar BitLocker en sus dispositivos administrados:

Directiva de cifrado de disco de seguridad de punto final para BitLocker. El perfil de BitLocker en Seguridad de los puntos de conexión es un grupo prioritario de opciones dedicado a la configuración de BitLocker.

Ver la configuración de BitLocker que está disponible en losperfiles de BitLocker desde la directiva de cifrado de disco.

Perfil de configuración de dispositivos para la protección de puntos de conexión para BitLocker. La configuración de BitLocker es una de las categorías de configuración disponibles para la protección de puntos de conexión de Windows 10/11.

Ver las opciones de BitLocker disponibles para BitLocker en los perfiles de protección de punto de conexión de la directiva de configuración de dispositivo.

Sugerencia

Intune proporciona un informe de cifrado integrado que presenta los detalles sobre el estado de cifrado de los dispositivos en todos los dispositivos administrados. Luego de que Intune cifre un dispositivo Windows con BitLocker, puede ver y administrar las claves de recuperación de BitLocker cuando vea el informe de cifrado.

También puede acceder a información importante de BitLocker desde los dispositivos, como se encuentra en Microsoft Entra ID.

Importante

Antes de habilitar BitLocker, comprenda y planee las opciones de recuperación que satisfacen las necesidades de las organizaciones. Para obtener más información, comience con información general sobre la recuperación de BitLocker en la documentación de seguridad de Windows.

Permisos para administrar BitLocker

Para administrar BitLocker en Intune, la cuenta debe tener los permisos de control de acceso basado en roles (RBAC) de Intune aplicables.

A continuación se muestran los permisos de BitLocker, que forman parte de la categoría Tareas remotas, y los roles de RBAC integrados que conceden el permiso:

- Rotación de claves de BitLocker

- Operador del Servicio de asistencia

Creación e implementación de la directiva

Use uno de los procedimientos siguientes para crear el tipo de directiva que prefiera.

Creación de una directiva de seguridad de punto de conexión para BitLocker

Inicie sesión en el Centro de administración de Microsoft Intune.

Seleccione Seguridad de los puntos de conexión>Cifrado de disco>Crear directiva.

Establecer las siguientes opciones:

- Plataforma: Windows 10/11

- Perfil: BitLocker

En la página Opciones de configuración, configure los valores de BitLocker para satisfacer las necesidades empresariales.

Seleccione Siguiente.

En la página Ámbito (etiquetas), seleccione Seleccionar etiquetas de ámbito para abrir el panel Seleccionar etiquetas a fin de asignar etiquetas de ámbito al perfil.

Seleccione Siguiente para continuar.

En la página Asignaciones, seleccione los grupos que recibirán este perfil. Para obtener más información sobre la asignación de perfiles, vea Asignación de perfiles de usuario y dispositivo.

Seleccione Siguiente.

Cuando haya terminado, elija Crear en la página Revisar y crear. El nuevo perfil se muestra en la lista cuando se selecciona el tipo de directiva del perfil creado.

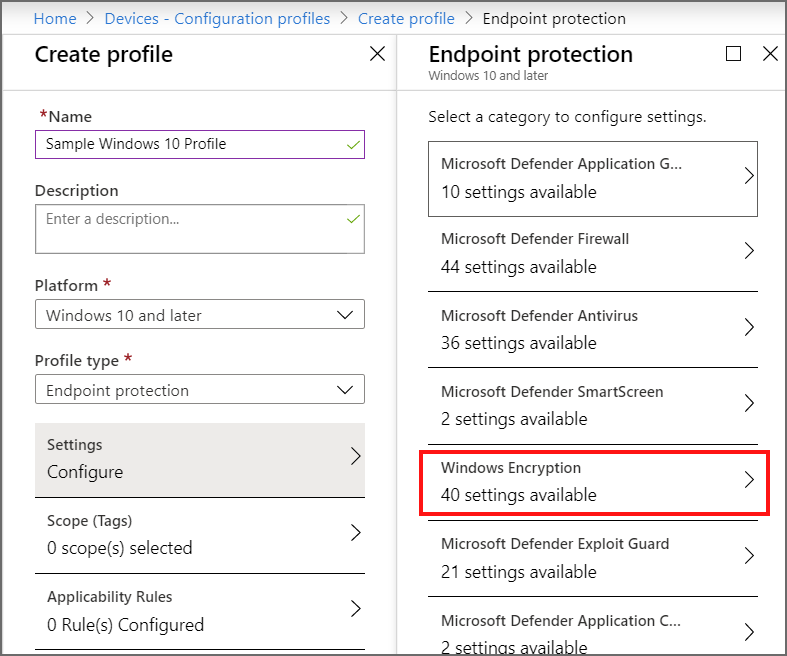

Creación de un perfil de configuración de dispositivo para BitLocker

Inicie sesión en el Centro de administración de Microsoft Intune.

SeleccioneConfiguración de>dispositivos> En la pestaña Directivas, seleccione Crear.

Establecer las siguientes opciones:

- Plataforma: Windows 10 y versiones posteriores

- Tipo de perfil: seleccione Plantillas>Endpoint Protection y, a continuación, seleccione Crear.

En la página Opciones de configuración, expanda Cifrado de Windows.

Configurar los valores de BitLocker para satisfacer las necesidades empresariales.

Si desea habilitar BitLocker silenciosamente, consulte Habilitar BitLocker de forma silenciosa en los dispositivos, en este artículo para obtener los requisitos previos adicionales y las configuraciones de opciones específicas que debe usar.

Seleccione Siguiente para continuar.

Complete la configuración de los ajustes adicionales y guarde el perfil.

Administración de BitLocker

Los temas siguientes pueden ayudarle a administrar tareas específicas a través de la directiva de BitLocker y administrar las claves de recuperación:

- Habilitar silenciosamente BitLocker en los dispositivos

- Cifrado de disco completo vs. Solo espacio usado

- Ver detalles de las claves de recuperación

- Ver claves de recuperación para dispositivos conectados a inquilinos

- Giro de claves de recuperación de BitLocker

Para ver información sobre los dispositivos que reciben la directiva de BitLocker, consulte Supervisión del cifrado de discos.

Habilitar silenciosamente BitLocker en los dispositivos

Puede configurar una directiva para que BitLocker cifre automáticamente y silenciosamente un dispositivo sin presentar ninguna interfaz de usuario al usuario final, incluso cuando ese usuario no sea un administrador local en el dispositivo.

Para que se realice correctamente, los dispositivos deben cumplir los siguientes requisitos previos del dispositivo, recibir la configuración aplicable para habilitar BitLocker de forma silenciosa y no deben tener configuraciones que requieran el uso de un PIN de inicio de TPM o una clave. El uso de un PIN o clave de inicio no es compatible con el cifrado silencioso, ya que requiere la interacción del usuario.

Requisitos previos del dispositivo

Un dispositivo debe cumplir las siguientes condiciones para poder habilitar BitLocker silenciosamente:

- Si los usuarios finales inician sesión en los dispositivos como Administradores, el dispositivo debe ejecutar Windows 10 versión 1803 o posterior, o Windows 11.

- Si los usuarios finales inician sesión en los dispositivos como usuarios estándar, el dispositivo debe ejecutar Windows 10 versión 1809 o posterior, o Windows 11.

- El dispositivo debe estar Microsoft Entra unido o Microsoft Entra híbrido unido.

- El dispositivo debe contener al menos TPM (Módulo de plataforma segura) 1.2.

- El modo BIOS debe establecerse en solo UEFI nativo.

Configuración necesaria para habilitar BitLocker de forma silenciosa

Según el tipo de directiva que use para habilitar BitLocker de forma silenciosa, configure las siguientes opciones. Ambos métodos administran BitLocker a través de CSP de cifrado de Windows en dispositivos Windows.

Directiva de cifrado de disco de seguridad de puntos de conexión : configure las siguientes opciones en el perfil de BitLocker:

- Requerir cifrado de dispositivos = Habilitado

- Permitir advertencia para otro cifrado de = discoDeshabilitado

Además de las dos opciones necesarias, considere la posibilidad de usar Configurar rotación de contraseñas de recuperación.

Directiva de Endpoint Protection de configuración de dispositivos: configure los siguientes valores en la plantilla de Endpoint Protection o en un perfil de configuración personalizado :

- Advertencia para otro cifrado de disco = Bloquear.

- Permitir que los usuarios estándar habiliten el cifrado durante Microsoft Entra unirse a = Permitir

- Creación de la clave de recuperación por parte del usuario = Permitir o no permitir la clave de recuperación de 256 bits

- Creación por parte del usuario de la contraseña = de recuperaciónPermitir o requerir contraseña de recuperación de 48 dígitos

Clave o PIN de inicio de TPM

No se debe establecer un dispositivo para requerir un PIN de inicio o una clave de inicio.

Cuando se requiere un PIN de inicio de TPM o una clave de inicio en un dispositivo, BitLocker no puede habilitarse de forma silenciosa en el dispositivo y, en su lugar, requiere la interacción del usuario final. Las opciones para configurar el PIN o la clave de inicio del TPM están disponible tanto en la plantilla de Endpoint Protection como en la directiva de BitLocker. De forma predeterminada, estas directivas no configuran estas opciones.

A continuación se muestra la configuración relevante para cada tipo de perfil:

Directiva de cifrado de disco de seguridad de punto de conexión: la configuración de TPM solo se puede ver después de expandir la categoría Plantillas administrativas y, a continuación, en la sección Unidades de sistema operativo de cifrado > de unidad BitLocker de componentes > de Windows, establezca Requerir autenticación adicional al iniciar en Habilitado. Cuando se configura, las siguientes opciones de TPM están disponibles:

Configuración de la clave de inicio y el PIN de TPM : configúrelo como No permitir la clave de inicio y el PIN con TPM

Configuración del PIN de inicio de TPM : configúrelo como No permitir el PIN de inicio con TPM

Configuración del inicio de TPM : configúrelo como Permitir TPM o Requerir TPM

Configuración de la clave de inicio de TPM : configure esta opción como No permitir la clave de inicio con TPM

Directiva de configuración de dispositivos: En la plantilla de protección de puntos de conexión encontrará la siguiente configuración en la categoríade cifrado de Windows:

- Inicio de TPM compatible : configure como Permitir TPM o Requerir TPM

- PIN de inicio de TPM compatible : configure como No permitir el PIN de inicio con TPM

- Clave de inicio de TPM compatible : configure como No permitir la clave de inicio con TPM

- Clave de inicio y PIN de TPM compatibles: configure como No permitir la clave de inicio y el PIN con TPM

Advertencia

Aunque las directivas de configuración de dispositivos o de seguridad de puntos de conexión no configuran los valores del TPM de forma predeterminada, algunas versiones de lalínea base de seguridad para Microsoft Defender para punto de conexiónconfiguraránel PIN de inicio del TPM compatibleyla clave de inicio del TPM compatiblede forma predeterminada. Estas configuraciones pueden bloquear la habilitación silenciosa de BitLocker.

Si implementa esta línea base en dispositivos en los que quiera habilitar BitLocker de forma silenciosa, revise las configuraciones de línea base para ver posibles conflictos. Para eliminar conflictos, vuelva a configurar los valores de las líneas base para eliminar el conflicto o quite los dispositivos aplicables para que no reciban las instancias de línea base que configuran las opciones de TPM que bloquean la habilitación silenciosa de BitLocker.

Cifrado de disco completo vs. Solo espacio usado

Tres configuraciones determinan si una unidad del sistema operativo se cifrará cifrando solo el espacio usado, o mediante el cifrado de disco completo:

- Si el hardware del dispositivo está en modo de espera moderno

- Si se ha configurado la habilitación silenciosa para BitLocker

- (''Advertencia para otro cifrado de disco'' = Bloquear u ''Ocultar mensaje sobre cifrado de terceros'' = Sí)

- Configuración de SystemDrivesEncryptionType

- (Aplicar el tipo de cifrado de unidad en unidades del sistema operativo)

Suponiendo que SystemDrivesEncryptionType no se haya configurado, lo siguiente es el comportamiento esperado. Cuando se configura la habilitación silenciosa en un dispositivo en espera moderno, la unidad del sistema operativo se cifra mediante el cifrado de espacio usado. Cuando se configura la habilitación silenciosa en un dispositivo que no es capaz de estar en espera moderna, la unidad del sistema operativo se cifra mediante el cifrado de disco completo. El resultado es el mismo si usa una directiva de cifrado de disco de Endpoint Security para BitLocker o un perfil de configuración de dispositivo para endpoint protection para BitLocker. Si se requiere un estado final diferente, el tipo de cifrado se puede controlar configurando SystemDrivesEncryptionType mediante el catálogo de configuración.

Para comprobar si el hardware es compatible con el modo de espera moderno, ejecute el siguiente comando desde un símbolo del sistema:

powercfg /a

Si el dispositivo admite el modo de espera moderno, muestra que la red conectada en espera (S0 inactividad de bajo consumo) está disponible.

Si el dispositivo no admite el modo de espera moderno, como una máquina virtual, se muestra que la red conectada en espera (S0 bajo consumo inactivo) no se admite.

Para comprobar el tipo de cifrado, ejecute el siguiente comando desde un símbolo del sistema con privilegios elevados (administrador):

manage-bde -status c:

El campo "Estado de conversión" refleja el tipo de cifrado como Solo espacio usado cifrado o Totalmente cifrado.

Para cambiar el tipo de cifrado de disco entre el cifrado de disco completo y el cifrado de espacio usado solo, use la configuración "Aplicar el tipo de cifrado de unidad en las unidades del sistema operativo" en el catálogo de configuración.

Ver detalles de las claves de recuperación

Intune proporciona acceso a la hoja Microsoft Entra de BitLocker para que pueda ver los identificadores de clave de BitLocker y las claves de recuperación de los dispositivos Windows 10/11, desde el centro de administración de Microsoft Intune. La compatibilidad para ver claves de recuperación también puede extenderse a los dispositivos conectados al espacio empresarial.

Para ser accesible, el dispositivo debe tener sus claves autorizadas para Microsoft Entra.

Inicie sesión en el Centro de administración de Microsoft Intune.

Seleccione Dispositivos>Todos los dispositivos.

Seleccione un dispositivo de la lista y, en Supervisión, seleccione Claves de recuperación.

Toque Mostrar clave de recuperación. Al seleccionar esto, se genera una entrada de registro de auditoría en la actividad "KeyManagement".

Cuando las claves están disponibles en Microsoft Entra, está disponible la siguiente información:

- Identificador de clave de BitLocker

- Clave de recuperación de BitLocker

- Tipo de unidad

Cuando las claves no están en Microsoft Entra, Intune mostrará No se encontró ninguna clave de BitLocker para este dispositivo.

Nota:

Actualmente, Microsoft Entra ID admite un máximo de 200 claves de recuperación de BitLocker por dispositivo. Si alcanza este límite, se producirá un error en el cifrado silencioso debido a un error en la copia de seguridad de las claves de recuperación antes de iniciar el cifrado en el dispositivo.

La información de BitLocker se obtiene mediante el proveedor de servicios de configuración de BitLocker (CSP). BitLocker CSP es compatible con Windows 10 versión 1703 y posterior, Windows 10 Pro versión 1809 y posterior, y Windows 11.

Los administradores de TI deben tener un permiso específico dentro de Microsoft Entra ID para poder ver las claves de recuperación de BitLocker del dispositivo: microsoft.directory/bitlockerKeys/key/read. Hay algunos roles dentro de Microsoft Entra ID que vienen con este permiso, como administrador de dispositivos en la nube, administrador del departamento de soporte técnico, etc. Para obtener más información sobre qué roles de Microsoft Entra tienen qué permisos, consulte Microsoft Entra roles integrados.

Todos los accesos a la clave de recuperación de BitLocker son auditados. Para obtener más información sobre las entradas del registro de auditoría, vea los registros de auditoría de Azure Portal.

Nota:

Si elimina el objeto de Intune para un dispositivo unido a Microsoft Entra protegido por BitLocker, la eliminación desencadena una sincronización de dispositivos de Intune y quita los protectores de clave para el volumen del sistema operativo. La eliminación del protector de claves deja BitLocker en un estado suspendido en ese volumen. Esto es necesario porque la información de recuperación de BitLocker para Microsoft Entra dispositivos unidos está conectada al objeto de equipo Microsoft Entra y su eliminación puede dejar que no pueda recuperarse de un evento de recuperación de BitLocker.

Ver claves de recuperación para dispositivos conectados a inquilinos

Cuando haya configurado el escenario de asociación de inquilinos, Microsoft Intune puede mostrar datos de clave de recuperación para los dispositivos conectados al inquilino.

Para admitir la presentación de claves de recuperación para dispositivos conectados a inquilinos, los sitios de Configuration Manager deben ejecutar la versión 2107 o posterior. Para los sitios que ejecutan 2107, debe instalar un paquete acumulativo de actualizaciones para admitir dispositivos unidos a Microsoft Entra: Consulte KB11121541.

Para ver las claves de recuperación, la cuenta de Intune debe tener los permisos de RBAC de Intune para ver las claves de BitLocker y debe estar asociada a un usuario local que tenga los permisos relacionados para Configuration Manager del rol de recopilación, con permiso > de lectura permiso leer clave de recuperación de BitLocker. Para más información, vea Configurar la administración basada en roles de Configuration Manager.

Giro de claves de recuperación de BitLocker

Puede usar una acción de dispositivo de Intune para girar de forma remota la clave de recuperación de BitLocker de un dispositivo que ejecute Windows 10 versión 1909 o posterior, y Windows 11.

Requisitos previos

Los dispositivos deben cumplir los siguientes requisitos previos para admitir la rotación de la clave de recuperación de BitLocker:

Los dispositivos deben ejecutar Windows 10 versión 1909 o posterior, o Windows 11

Microsoft Entra dispositivos unidos y unidos a Microsoft Entra híbrido deben tener compatibilidad con la rotación de claves habilitada a través de la configuración de directivas de BitLocker:

- Rotación de contraseñas de recuperación controlada por el cliente para Habilitar rotación en dispositivos unidos a Microsoft Entra o Habilitar rotación en dispositivos unidos a Microsoft Entra ID y Microsoft Entra unidos a híbridos

- Guardar información de recuperación de BitLocker para Microsoft Entra ID en Habilitado

- Almacenar información de recuperación en Microsoft Entra ID antes de habilitar BitLocker enObligatorio

Para información sobre las implementaciones y los requisitos de BitLocker, vea la tabla de comparación de implementaciones de BitLocker.

Para rotar la clave de recuperación de BitLocker

Inicie sesión en el Centro de administración de Microsoft Intune.

Seleccione Dispositivos>Todos los dispositivos.

En la lista de dispositivos que administra, seleccione un dispositivo y, a continuación, seleccione la acción remota del dispositivo de rotación de claves de BitLocker . Si esta opción debe estar disponible pero no está visible, seleccione los puntos suspensivos (...) y, a continuación, rotación de claves de BitLocker.

En la página Información general del dispositivo, seleccione la Rotación de claves de BitLocker. Si no ve esta opción, seleccione los puntos suspensivos (…) para mostrar las opciones adicionales, y luego, seleccione la acción remota del dispositivo de rotación de claves de BitLocker.

Siguientes pasos

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de