Tutorial: Protección de Exchange Online correo electrónico en dispositivos no administrados con Microsoft Intune

En este tutorial se muestra cómo usar Microsoft Intune directivas de protección de aplicaciones con Microsoft Entra acceso condicional para proteger el acceso a Exchange Online. Esta protección impide el acceso a Exchange por parte de los usuarios que usan un dispositivo no administrado o una aplicación que no sea la aplicación móvil de Outlook para acceder al correo electrónico de Microsoft 365. El resultado de estas directivas se aplica cuando los dispositivos no están inscritos en una solución de administración de dispositivos como Intune.

En este tutorial, aprenderá a:

- Cree una directiva de protección de aplicaciones de Intune para la aplicación Outlook. Limitará lo que el usuario puede hacer con los datos de la aplicación al impedir Guardar como y restringir las acciones de cortar, copiar y pegar .

- Cree Microsoft Entra directivas de acceso condicional que solo permita que la aplicación outlook acceda al correo electrónico de la empresa en Exchange Online. También necesita la autenticación multifactor (MFA) para los clientes de autenticación moderna, como Outlook para iOS y Android.

Requisitos previos

Para completar este tutorial, necesita un inquilino de prueba con las siguientes suscripciones para este tutorial:

- Microsoft Entra ID P1: evaluación gratuita

- Microsoft Intune suscripción al plan 1: evaluación gratuita

- Aplicaciones Microsoft 365 para negocios suscripción que incluye Exchange: evaluación gratuita

Iniciar sesión en Intune

En este tutorial, al iniciar sesión en el centro de administración de Microsoft Intune, inicie sesión como Administrador global o como administrador de servicios de Intune. Si ha creado una suscripción de prueba de Intune, la cuenta con la que la haya creado es el administrador global.

Creación de la directiva de protección de la aplicación

En este tutorial, configuramos una directiva de protección de aplicaciones de Intune para iOS para que la aplicación de Outlook establezca protecciones en el nivel de aplicación. Solicitaremos un PIN para abrir la aplicación en un contexto de trabajo. También limitaremos el uso compartido de los datos entre aplicaciones y evitaremos que los datos de la compañía se guarden en una ubicación personal.

Inicie sesión en el Centro de administración de Microsoft Intune.

Seleccione Aplicaciones>Protección de aplicaciones directivas>Crear directiva y, a continuación, seleccione iOS/iPadOS.

En la página Aspectos básicos, configure las siguientes opciones:

- Nombre: escriba prueba de directiva de aplicaciones de Outlook.

- Descripción: escriba prueba de directiva de aplicaciones de Outlook.

El valor de Plataforma se estableció en el paso anterior seleccionando iOS/iPadOS.

Seleccione Siguiente para continuar.

En la página Aplicaciones , elija las aplicaciones que administra esta directiva. Para este tutorial, agregaremos solo Microsoft Outlook:

Asegúrese de que la directiva de destino en está establecida en Aplicaciones seleccionadas.

Elija + Seleccionar aplicaciones públicas para abrir el panel Seleccionar aplicaciones de destino . A continuación, en la lista de aplicaciones, seleccione Microsoft Outlook para agregarlo a la lista Aplicaciones seleccionadas . Puede buscar una aplicación por id. de lote o por nombre. Elija Seleccionar para guardar la selección de la aplicación.

El panel Seleccionar aplicaciones para destino se cierra y Microsoft Outlook aparece ahora en Aplicaciones públicas en la página Aplicaciones.

Seleccione Siguiente para continuar.

En la página Protección de datos, configurará los valores que determinan cómo los usuarios pueden interactuar con los datos mientras usan las aplicaciones protegidas por esta directiva de protección de aplicaciones. Configure las siguientes opciones:

En la categoría Transferencia de datos , configure los valores siguientes y deje el resto de opciones en sus valores predeterminados:

- Enviar datos de la organización a otras aplicaciones : en la lista desplegable, seleccione Ninguno.

- Recibir datos de otras aplicaciones : en la lista desplegable, seleccione Ninguno.

- Restringir cortar, copiar y pegar entre otras aplicaciones: en la lista desplegable, seleccione Bloqueado.

Seleccione Siguiente para continuar.

La página Requisitos de acceso proporciona opciones que le permiten configurar los requisitos de PIN y credenciales que los usuarios deben cumplir para poder acceder a las aplicaciones protegidas en un contexto de trabajo. Configure las opciones siguientes y deje el resto en sus valores predeterminados:

- En PIN para acceder, seleccione Requerir.

- En Credenciales de cuenta profesional o educativa para el acceso, seleccione Requerir.

Seleccione Siguiente para continuar.

En la página Inicio condicional , configurará los requisitos de seguridad de inicio de sesión para esta directiva de protección de aplicaciones. En este tutorial, no es necesario configurar estos valores.

Seleccione Siguiente para continuar.

En la página Asignaciones se asigna la directiva de protección de aplicaciones a grupos de usuarios. En este tutorial, no asignamos esta directiva a un grupo.

Seleccione Siguiente para continuar.

En la página Siguiente: Revisar y crear, revise los valores y la configuración especificados para esta directiva de protección de aplicaciones. Seleccione Crear para crear la directiva de protección de aplicaciones en Intune.

Se crea la directiva de protección de aplicación para Outlook. A continuación, puede configurar el acceso condicional para exigir a los dispositivos que usen la aplicación Outlook.

Creación de directivas de acceso condicional

A continuación, use el centro de administración de Microsoft Intune para crear dos directivas de acceso condicional para cubrir todas las plataformas de dispositivos. Integre el acceso condicional con Intune para ayudar a controlar los dispositivos y aplicaciones que se pueden conectar a los recursos y el correo electrónico de las organizaciones.

La primera directiva requiere que los clientes de autenticación moderna usen la aplicación de Outlook aprobada y la autenticación multifactor (MFA). Los clientes de autenticación moderna incluyen Outlook para iOS y Outlook para Android.

La segunda directiva requiere que Exchange ActiveSync clientes usen la aplicación de Outlook aprobada. (Actualmente, Exchange Active Sync no admite condiciones distintas de la plataforma del dispositivo). Puede configurar directivas de acceso condicional en el Centro de administración Microsoft Entra o usar el centro de administración de Microsoft Intune, que presenta la interfaz de usuario de acceso condicional de Microsoft Entra. Dado que ya estamos en el centro de administración, podemos crear la directiva aquí.

Al configurar directivas de acceso condicional en el centro de administración de Microsoft Intune, realmente está configurando esas directivas en las hojas de acceso condicional desde el Azure Portal. Por lo tanto, la interfaz de usuario es un poco diferente de la interfaz que se usa para otras directivas para Intune.

Creación de una directiva de MFA para los clientes de autenticación moderna

Inicie sesión en el Centro de administración de Microsoft Intune.

Seleccione Seguridad del punto de conexión>Acceso> condicionalCrear nueva directiva.

En Nombre, escriba Probar directiva para clientes de autenticación moderna.

En Asignaciones, en Usuarios, seleccione 0 usuarios y grupos seleccionados. En la pestaña Incluir , seleccione Todos los usuarios. El valor de Usuarios se actualiza a Todos los usuarios.

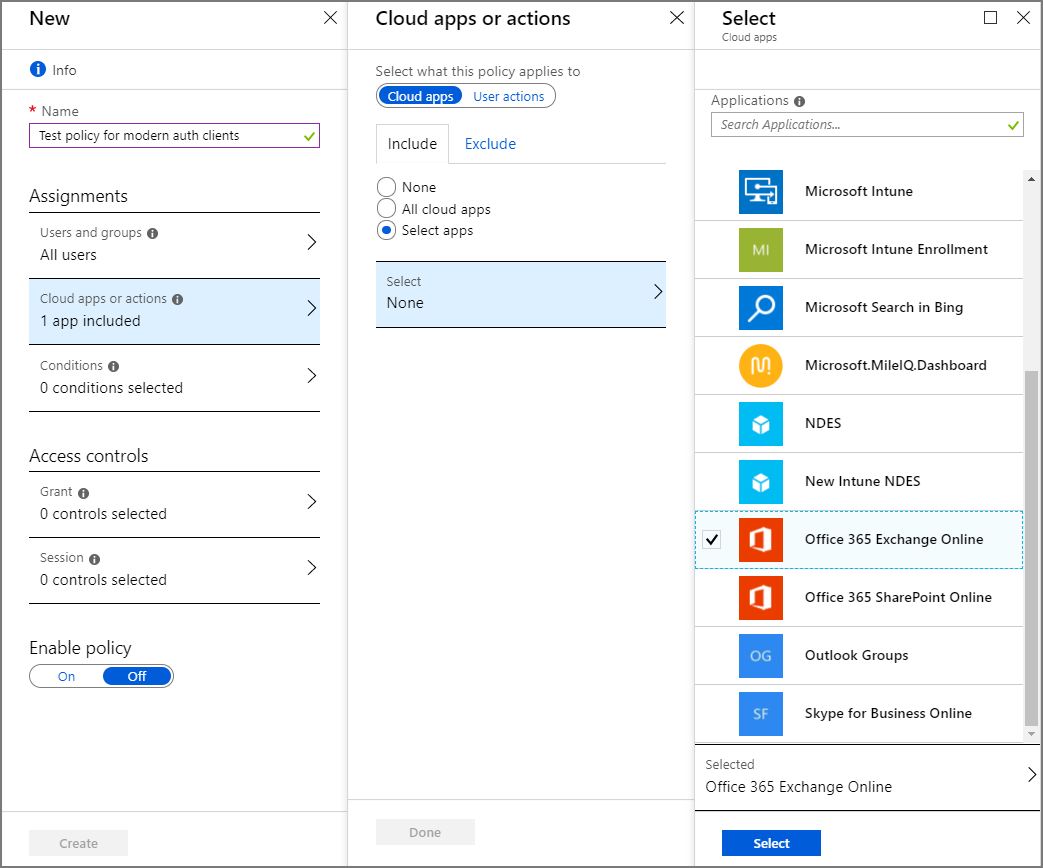

En Asignaciones, en Recursos de destino, seleccione No hay recursos de destino seleccionados. Asegúrese de que Select what this policy applies to (Seleccionar a lo que se aplica esta directiva ) esté establecido en Aplicaciones en la nube. Dado que queremos proteger microsoft 365 Exchange Online correo electrónico, selecciónelo siguiendo estos pasos:

- En la pestaña Incluir, elija Seleccionar aplicaciones.

- En Seleccionar, haga clic en Ninguno para abrir el panel Seleccionar aplicaciones en la nube.

- En la lista de aplicaciones, active la casilla de Office 365 Exchange Online y, a continuación, elija Seleccionar.

- Seleccione Listo para volver al panel de directiva nueva.

En Asignaciones, en Condiciones, seleccione 0 condiciones seleccionadas y, a continuación, en Plataformas de dispositivos , seleccione No configurado para abrir el panel Plataformas de dispositivos:

- Establezca el botón de alternancia Configurar en Sí.

- En la pestaña Incluir , elija Seleccionar plataformas de dispositivos y, a continuación, active las casillas para Android y para iOS.

- Seleccione Listo para guardar la configuración de plataformas de dispositivos.

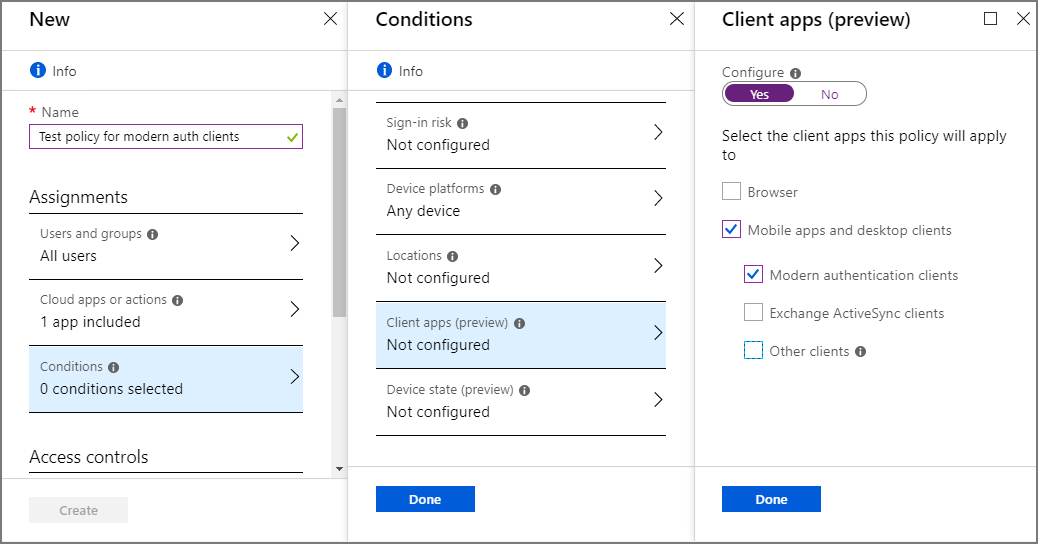

Permanezca en el panel Condiciones y seleccione No configurado para que las aplicaciones cliente abran el panel Aplicaciones cliente:

- Establezca el botón de alternancia Configurar en Sí.

- Active las casillas de las aplicaciones móviles y los clientes de escritorio.

- Desactive las demás casillas.

- Seleccione Listo para volver al panel de directiva nueva.

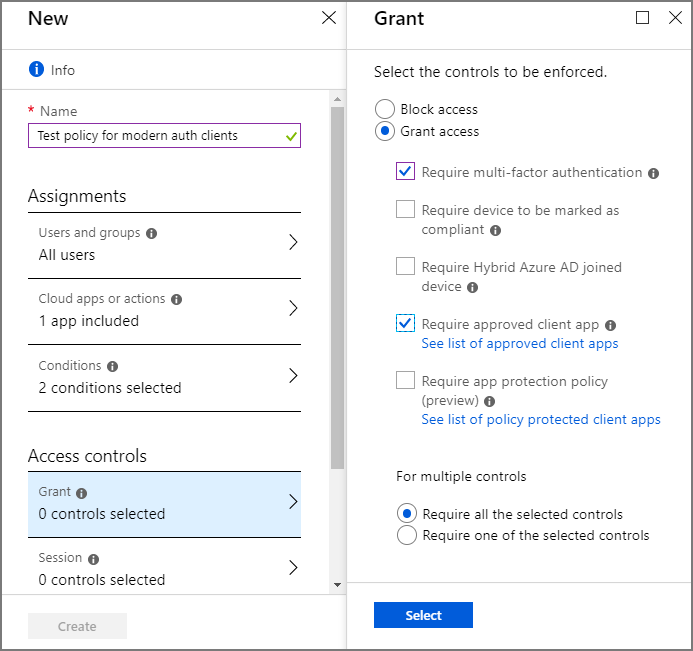

En Controles de acceso, en Conceder, seleccione 0 condiciones seleccionadas y, a continuación, :

- En el panel Conceder, seleccione Conceder acceso.

- Seleccione Requerir autenticación multifactor.

- Seleccione Requerir aplicación cliente aprobada.

- Establezca Para varios controles en Requerir todos los controles seleccionados. Esta configuración garantiza que ambos requisitos que ha seleccionado se aplican cuando un dispositivo intenta acceder al correo electrónico.

- Elija Seleccionar para guardar la configuración de concesión.

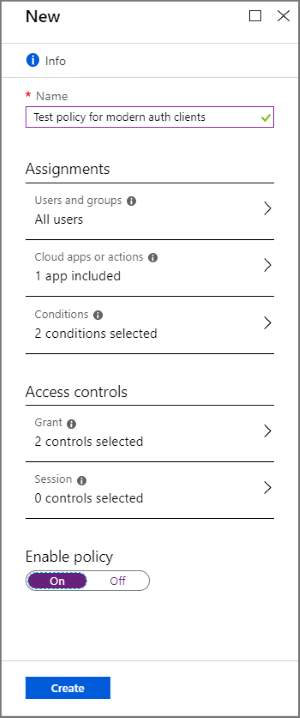

En Habilitar directiva, seleccione Activar y después seleccione Crear.

Se crea la directiva de acceso condicional para clientes de autenticación moderna. Ahora puede crear una directiva para los clientes de Exchange Active Sync.

Creación de una directiva para los clientes de Exchange Active Sync

El proceso para configurar esta directiva es similar a la directiva de acceso condicional anterior:

Inicie sesión en el Centro de administración de Microsoft Intune.

SeleccioneAcceso condicional de> seguridad >de punto de conexiónCrear nueva directiva.

En Nombre, escriba Probar directiva para clientes de EAS.

En Asignaciones, en Usuarios, seleccione 0 usuarios y grupos. En la pestaña Incluir , seleccione Todos los usuarios.

En Asignaciones, en Recursos de destino, seleccione No hay recursos de destino seleccionados. Asegúrese de que Select what this policy applies to (Seleccionar a lo que se aplica esta directiva) esté establecido en Aplicaciones en la nube y, a continuación, configure Microsoft 365 Exchange Online correo electrónico con estos pasos:

- En la pestaña Incluir, elija Seleccionar aplicaciones.

- En Seleccionar, elija Ninguno.

- En la lista Aplicaciones en la nube, active la casilla de Office 365 Exchange Online y elija Seleccionar.

En Asignaciones , abra Condiciones Plataformas>de dispositivos y, a continuación, haga lo siguiente:

- Establezca el botón de alternancia Configurar en Sí.

- En la pestaña Incluir, seleccione Cualquier dispositivo y luego seleccione Listo.

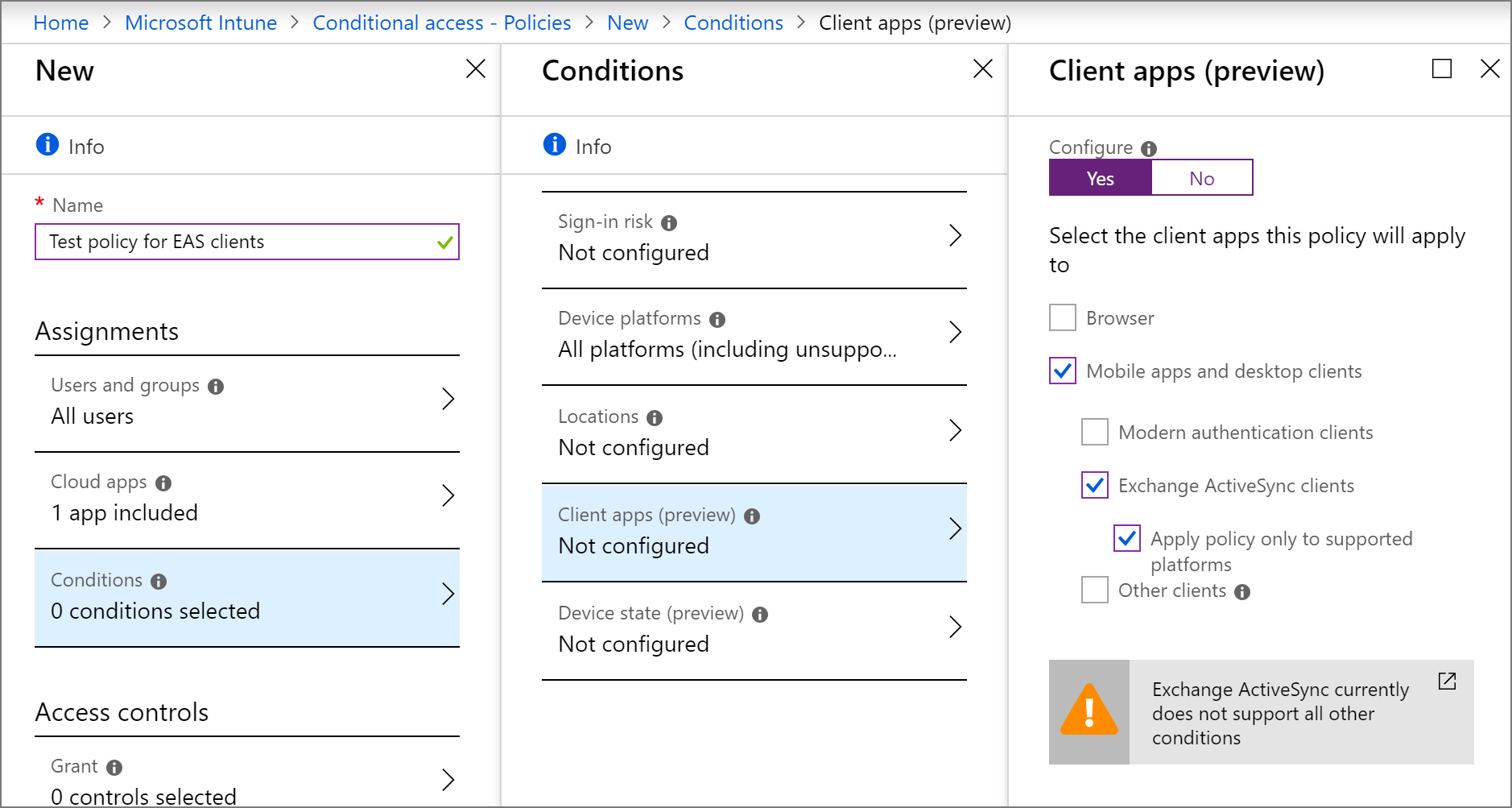

Permanezca en el panel de condiciones , expanda Aplicaciones cliente y, a continuación, haga lo siguiente:

- Establezca el botón de alternancia Configurar en Sí.

- Seleccione Aplicaciones móviles y clientes de escritorio.

- Seleccione Clientes de Exchange ActiveSync.

- Desactive todas las demás casillas.

- Seleccione Listo.

En Controles de acceso, expanda Conceder y, a continuación, haga lo siguiente:

- En el panel Conceder, seleccione Conceder acceso.

- Seleccione Requerir aplicación cliente aprobada. Desactive todas las demás casillas, pero deje la configuración Para varios controles establecida en Requerir todos los controles seleccionados.

- Elija Seleccionar.

En Habilitar directiva, seleccione Activar y después seleccione Crear.

Las directivas de protección de aplicaciones y el acceso condicional están preparados y listos para probar.

Pruébelo

Con las directivas que creó en este tutorial, los dispositivos deben inscribirse en Intune y usar la aplicación móvil de Outlook para poder usar el dispositivo para acceder al correo electrónico de Microsoft 365. Para probar este escenario en un dispositivo iOS, intente iniciar sesión en Exchange Online con las credenciales de un usuario en su inquilino de prueba.

Para realizar pruebas en un iPhone, vaya a Configuración>Contraseñas y cuentas>Agregar cuenta>Exchange .

Escriba la dirección de correo electrónico de un usuario en su inquilino de prueba y después presione Siguiente.

Presione Iniciar sesión.

Escriba la contraseña del usuario de prueba y luego presione Iniciar sesión.

Aparece el mensaje Se necesita más información, lo que significa que se le pedirá que configure MFA. Continúe y configure un método de comprobación adicional.

Después verá un mensaje que indica que está intentando abrir este recurso con una aplicación que no ha sido aprobada por el departamento de TI. Este mensaje significa que se le bloqueará el uso de la aplicación de correo nativa. Cancele el inicio de sesión.

Abra la aplicación Outlook y seleccione Configuración>Agregar cuenta>Agregar una cuenta de correo electrónico.

Escriba la dirección de correo electrónico de un usuario en su inquilino de prueba y después presione Siguiente.

Presione Iniciar sesión con Office 365. Se le pedirá que lleve a cabo una autenticación y un registro adicionales. Una vez que haya iniciado sesión, puede probar acciones como cortar, copiar, pegar y guardar como.

Limpie los recursos

Cuando ya no se necesiten las directivas de prueba, puede quitarlas.

Inicie sesión en el Centro de administración de Microsoft Intune.

SeleccioneCumplimiento dedispositivos>.

En la lista Nombre de directiva, seleccione el menú contextual (...) de la directiva de prueba y, a continuación, seleccione Eliminar. Seleccione Aceptar para confirmar.

Vaya a Directivas deacceso> condicional de seguridad> de punto de conexión.

En la lista Nombre de directiva, seleccione el menú contextual (... ) para cada una de las directivas de prueba y después seleccione Eliminar. Seleccione Sí para confirmar.

Siguientes pasos

En este tutorial, ha creado directivas de protección de aplicación para limitar lo que el usuario puede hacer con la aplicación de Outlook y ha creado directivas de acceso condicional para que los clientes de autenticación moderna usen la aplicación Outlook y MFA. Para más información sobre cómo usar Intune con acceso condicional para proteger otras aplicaciones y servicios, consulte Más información sobre el acceso condicional e Intune.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de