Obtenga información sobre cómo se cifran los datos de Microsoft 365 en reposo

Todo el contenido del cliente en reposo en Microsoft 365 está protegido por una o varias formas de cifrado. BitLocker se usa en unidades de disco en el nivel de volumen, lo que garantiza que se cifran todos los datos en reposo. El cifrado de BitLocker es una característica de protección de datos incorporada en Windows que se integra con el sistema operativo y reduce la amenaza que suponen el robo de datos o la exposición a equipos perdidos, robados o dados de baja de forma inadecuada. Además de usar BitLocker para el cifrado de nivel de volumen, los servicios de Microsoft 365 integran otra capa de cifrado en el nivel de aplicación para proteger aún más los datos de los clientes.

Cifrado de nivel de volumen de BitLocker

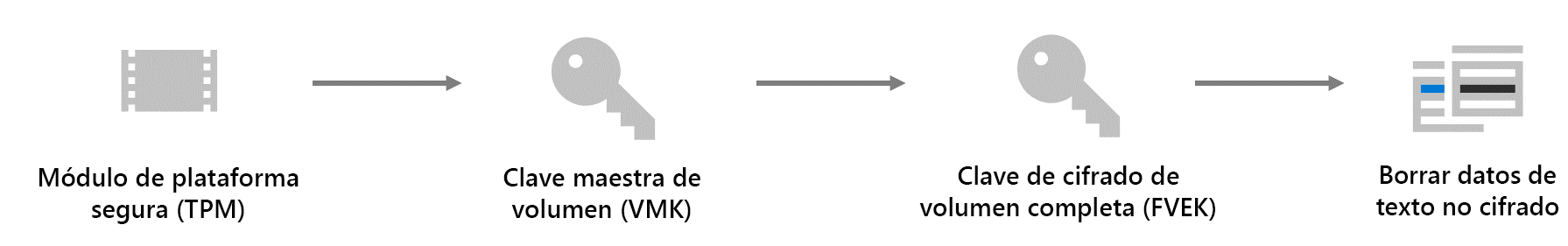

BitLocker se implementa mediante el cifrado de 256 bits del Estándar de cifrado avanzado (AES) en discos que contienen datos de clientes. Los sectores de disco se cifran con una Clave de cifrado del volumen completo (FVEK), que está cifrada con la Clave maestra de volumen (VMK). A su vez, esta última está vinculada al Módulo de plataforma segura (TPM) en el servidor. Dado que la VMK protege directamente la FVEK, proteger la VMK mediante el TPM es imprescindible para impedir un acceso no autorizado a la FVEK. BitLocker usa algoritmos compatibles con FIPS para asegurarse de que las claves de cifrado no se almacenan ni envían a través de la conexión en texto no cifrado. La implementación por parte de Microsoft 365 de una protección de los datos de cliente en reposo no es distinta de la implementación por defecto de BitLocker.

BitLocker admite claves que se dividen en dos categorías de administración:

- Claves administradas por BitLocker, que, en general, son de corta duración y están vinculadas a la vigencia de una instancia de sistema operativo instalada en un servidor o en un disco determinado. Estas claves se eliminan y restablecen durante la reinstalación del servidor o el formateo del disco.

- Las claves de recuperación de BitLocker, que se administran fuera de BitLocker, se usan para descifrar el disco. BitLocker usa claves de recuperación para el escenario en el que un sistema operativo se reinstala y los discos de datos cifrados ya existen. Los sondeos de supervisión de disponibilidad administrada también utilizan claves de recuperación en Exchange Online cuando un respondedor pueda tener que desbloquear un disco.

La administración de claves de BitLocker protege las claves de recuperación que se utilizan para desbloquear y recuperar discos cifrados en un centro de datos de Microsoft. Microsoft 365 almacena las claves maestras en una unidad compartida protegida, a la que solo pueden acceder personas que se hayan sometido a un proceso de filtrado y aprobación. Las credenciales de las claves se almacenan en un repositorio seguro de datos de control de acceso (lo que se conoce como "almacén de secretos"); para acceder a él, se requiere un alto nivel de elevación y aprobaciones de administración mediante una herramienta de elevación de acceso de Just-In-Time (JIT).

Cifrado de nivel de servicio

Exchange Online, Microsoft Teams, SharePoint Online y OneDrive para la Empresa todos usan el cifrado de nivel de servicio para proporcionar una capa adicional de seguridad para los datos de los clientes en reposo.

Exchange Online usa BitLocker para cifrar todos los datos del buzón, incluidos Skype Empresarial datos generados por el usuario, en el nivel de buzón. Los archivos de cliente de SharePoint Online están protegidos por claves únicas por archivo que siempre son exclusivas de un solo inquilino. Durante la carga, cada archivo (incluido cada archivo actualizado) se divide en fragmentos y se cifra individualmente con su propia clave única de 256 bits de AES. A continuación, los fragmentos se almacenan como blobs en Azure Storage, distribuidos aleatoriamente entre distintos contenedores de blobs. Los fragmentos, las claves y el mapa utilizados para reconstruir los archivos tras la descarga se almacenan en ubicaciones independientes. Azure Storage no tiene acceso a los datos cifrados. Varias cargas de trabajo de Microsoft 365, incluidos Microsoft Teams y OneDrive para la Empresa, aprovechan SharePoint Online para almacenar datos de clientes.

Los clientes tienen dos opciones para la administración de claves de cifrado de nivel de servicio:

- Claves administradas por Microsoft: en la implementación predeterminada para clientes que no usan Clave de cliente, Microsoft administra todas las claves criptográficas utilizadas para el cifrado del servicio. En estos momentos, esta opción está habilitada de forma predeterminada para Exchange Online, SharePoint Online y OneDrive para la Empresa. Las Claves administradas por Microsoft proporcionan un cifrado de servicio predeterminado a menos que un cliente se incorpore a Clave de cliente.

- Clave de cliente: esta opción permite a los clientes utilizar claves raíz propias para cifrar datos de cliente. Las claves de cliente se cargan a Azure Key Vault o se generan ahí, lo que permite a los clientes controlar la capacidad que tienen los servicios de Microsoft para descifrar y procesar datos. En estos momentos, esta opción está disponible para Exchange Online, SharePoint Online y OneDrive para la Empresa.

Independientemente de la opción de administración de claves que se haya seleccionado, las claves raíz se usan para proteger las jerarquías de claves utilizadas por el cifrado del servicio. Todas las claves que se utilizan para el cifrado del servicio se almacenan de forma segura en repositorios privados, como Azure Key Vault, donde el código de servicio automatizado puede usarlas sin accesibilidad directa por parte del personal de Microsoft. El cifrado del servicio incluye una rotación de claves periódica para mantener la seguridad de estas. La rotación de claves se produce mediante un código de servicio automatizado en programaciones definidas internamente en función del tipo de clave. Los clientes que usan Clave de cliente son los responsables de rotar las claves de cliente raíz de acuerdo con sus requisitos de seguridad y cumplimiento. Las dos unidades siguientes cubrirán ambas opciones con más detalle.