Supervisión de las redes mediante Azure Network Watcher

Azure Network Watcher

Azure Network Watcher es un servicio regional que permite supervisar y diagnosticar problemas en un nivel de escenario de red, hacia y desde Azure. La supervisión de nivel de escenario le permite diagnosticar problemas en una vista de nivel de red de un extremo a otro. Las herramientas de visualización y diagnóstico de red que incluye Network Watcher le ayudan a conocer, diagnosticar y obtener información acerca de cualquier red de Azure. Network Watcher se habilita mediante la creación de un recurso de Network Watcher, lo que le permite usar sus funcionalidades. Network Watcher está diseñado para supervisar y reparar el estado de la red de los productos de IaaS, lo que incluye máquinas virtuales, redes virtuales, puertas de enlace de aplicaciones y equilibradores de carga.

- Automatización de la supervisión de la red remota con captura de paquetes. Supervise y diagnostique problemas de red sin iniciar sesión en las máquinas virtuales (VM) mediante Network Watcher. Desencadene la captura de paquetes mediante el establecimiento de alertas y obtenga acceso a información de rendimiento en tiempo real en el ámbito de paquete. Cuando observe un problema, puede investigar en detalle para obtener mejores diagnósticos.

- Obtenga información detallada sobre el tráfico de la red mediante registros de flujo. Conozca al detalle el patrón de tráfico de red mediante los registros de flujo del grupo de seguridad de red. La información proporcionada por los registros de flujo le ayuda a recopilar datos para el cumplimiento, la auditoría y la supervisión de su perfil de seguridad de red.

- diagnóstico de problemas de conectividad VPN. Network Watcher le ofrece la posibilidad de diagnosticar los problemas más comunes de las conexiones y VPN Gateway. Esto no solo le permite identificar el problema, sino también usar los registros detallados creados para ampliar la investigación.

Topología de red: la funcionalidad de topología le permite generar un diagrama visual de los recursos de una red virtual y las relaciones existentes entre los recursos.

Comprobación del flujo de IP: diagnostique rápidamente problemas de conectividad desde o hacia Internet, y desde o hacia el entorno local. Por ejemplo, confirme si una regla de seguridad bloquea el tráfico de entrada o de salida hacia una máquina virtual o desde ella. La comprobación del flujo de IP es ideal para asegurarse de que las reglas de seguridad se apliquen correctamente. Cuando se usa para solucionar problemas, si la comprobación del flujo de IP no muestra un problema, tendrá que explorar otras áreas, como las restricciones de firewall.

Próximo salto: sirve para determinar si el tráfico se dirige al destino previsto mediante la representación del próximo salto. Esto le ayudará a determinar si el enrutamiento de la red está configurado correctamente. La funcionalidad Próximo salto también devuelve la tabla de ruta asociada con el próximo salto. Si la ruta se define como una ruta definida por el usuario, se devolverá esa ruta. De lo contrario, la funcionalidad devolverá Ruta de sistema. En función de la situación, el próximo salto podría ser Internet, Aplicación virtual, Puerta de enlace de red virtual, Red virtual local, Emparejamiento de VNet o Ninguno. "Ninguno" le permite saber que, aunque puede haber una ruta del sistema válida al destino, no hay ningún próximo salto para enrutar el tráfico al destino. Cuando se crea una red virtual, Azure crea varias rutas de salida predeterminadas para el tráfico de red. El tráfico saliente de todos los recursos, como las máquinas virtuales, implementados en una red virtual, se enruta por las rutas predeterminadas de Azure. Puede invalidar las rutas predeterminadas de Azure o crear rutas adicionales.

Reglas de seguridad vigentes: los grupos de seguridad de red se asocian en un nivel de subred o de NIC. Cuando se asocia a un nivel de subred, se aplica a todas las instancias de la máquina virtual en la subred. La vista de reglas de seguridad vigentes devuelve todos los grupos de seguridad de red así como las reglas que están asociadas a un nivel de subred y a la NIC para una máquina virtual que proporciona una perspectiva sobre la configuración. Además, se devuelven las reglas de seguridad vigentes para cada una de las NIC en una máquina virtual. Con la vista de reglas de seguridad vigentes, se puede evaluar una VM en busca de vulnerabilidades de red, como puertos abiertos.

Diagnóstico de VPN: solución de problemas de puertas de enlace y conexiones. "Diagnóstico de VPN" devuelve una gran cantidad de información. La información de resumen está disponible en el portal y en los archivos de registro se proporciona información más detallada. Los archivos de registro se almacenan en una cuenta de almacenamiento e incluyen aspectos como estadísticas de conexión, información de CPU y memoria, errores de seguridad de IKE, eliminaciones de paquetes y búferes y eventos.

Captura de paquetes: la captura de paquetes variable de Network Watcher permite crear sesiones de captura de paquetes para realizar el seguimiento del tráfico hacia y desde una máquina virtual. La captura de paquetes ayuda a diagnosticar anomalías de la red, tanto de forma activa como reactiva. Otros usos son la recopilación de estadísticas de red, la obtención de información sobre las intrusiones de red y la depuración de las comunicaciones cliente-servidor, entre otros.

Solución de problemas de conexión: Solución de problemas de conexión de Network Watcher es una adición reciente al conjunto de herramientas y funcionalidades de red de Network Watcher. Solución de problemas de conexión permite solucionar problemas de conectividad y rendimiento de red en Azure.

Registros de flujos de NSG: los registros de flujos de grupo de seguridad de red asignan el tráfico IP por medio de un grupo de seguridad de red. Estas funcionalidades se pueden usar en la auditoría y el cumplimiento de la seguridad. Puede definir un conjunto prescriptivo de reglas de seguridad como modelo para la gobernanza de la seguridad de su organización. Una auditoría periódica del cumplimiento puede implementarse de forma programática al comparar las reglas preceptivas con las reglas vigentes para cada una de las máquinas virtuales en la red.

Configuración de Network Watcher

Al crear o actualizar una red virtual en su suscripción, Network Watcher se habilitará automáticamente en la región de Virtual Network. El hecho de habilitar Network Watcher de forma automática no afecta a sus recursos ni supone un cargo adicional.

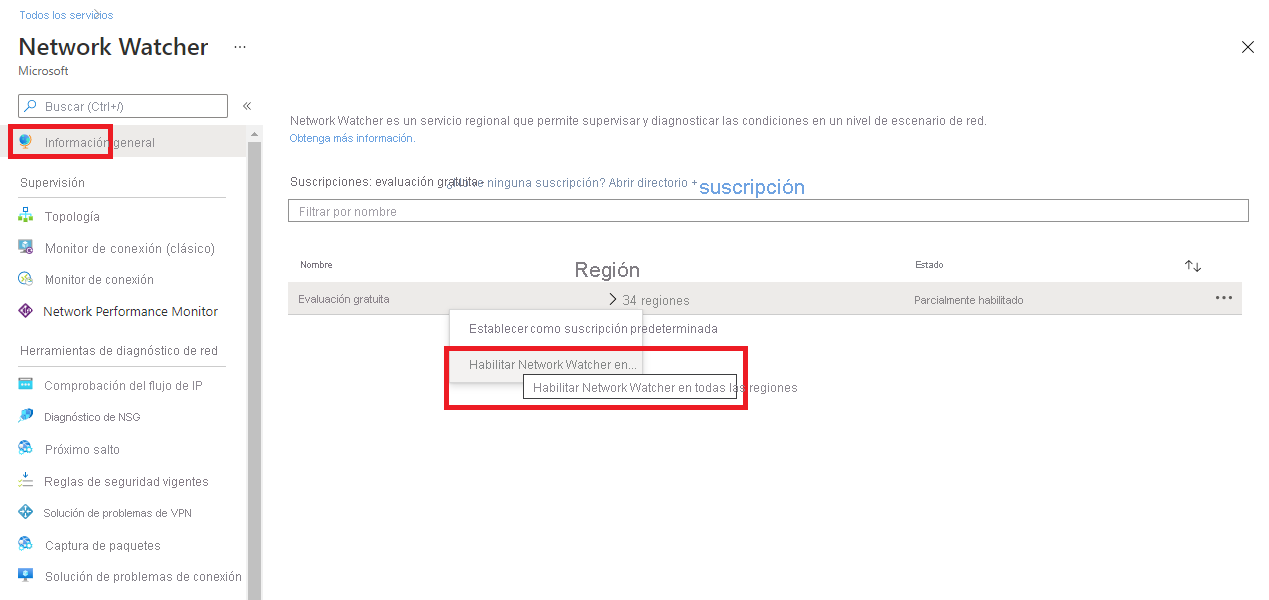

Para crear una instancia de Network Watcher en Azure Portal:

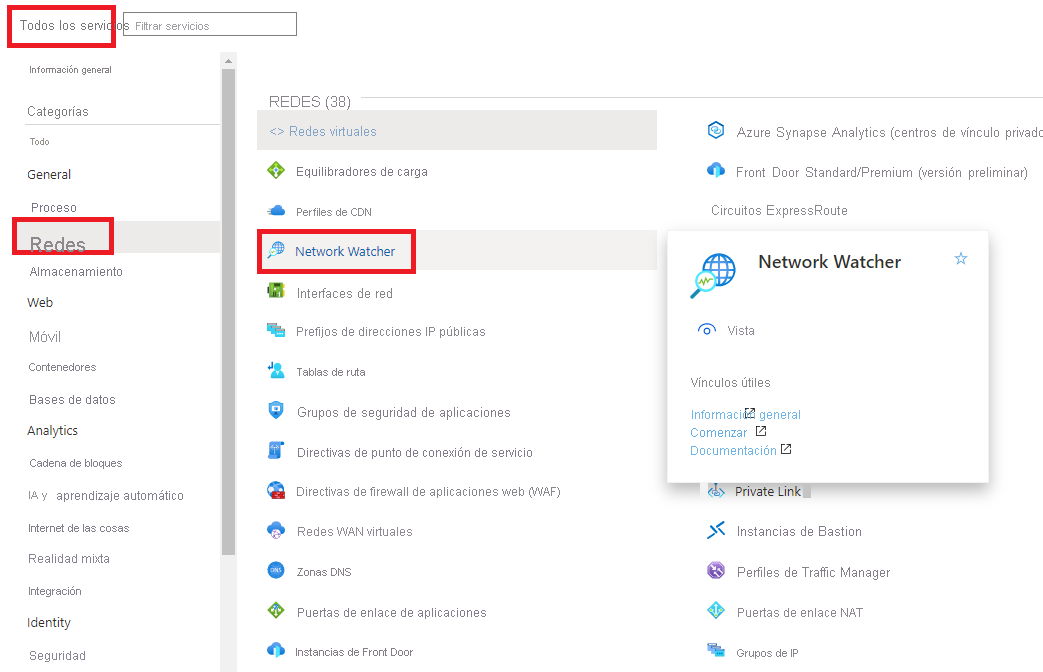

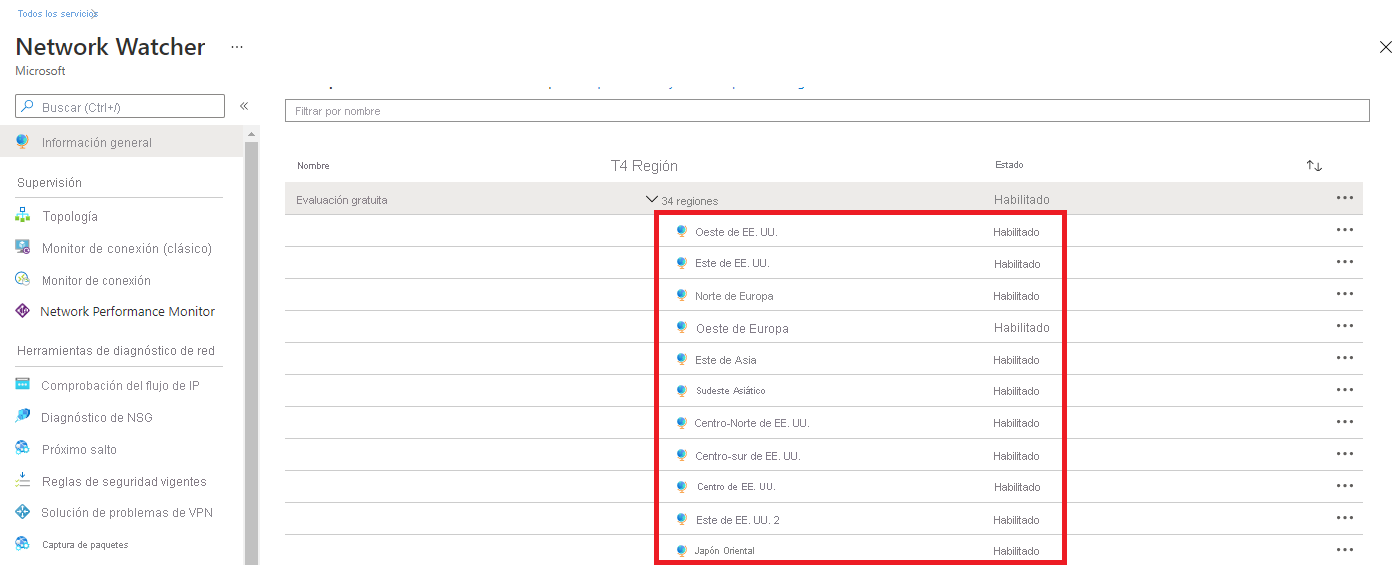

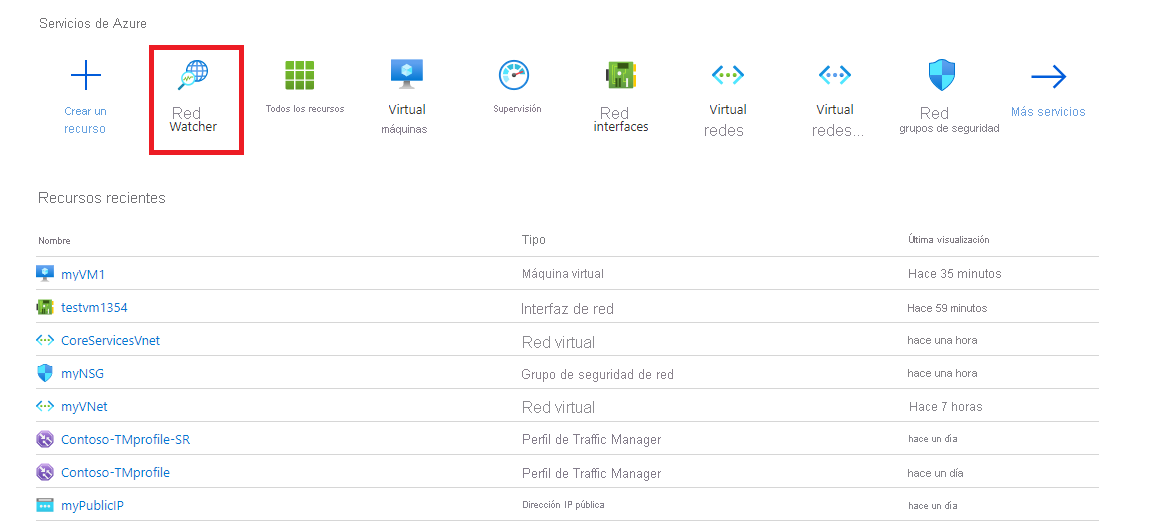

Vaya a Todos los servicios> Redes>Network Watcher.

Haga clic con el botón derecho en la suscripción y elija Habilitar Network Watcher en todas las regiones.

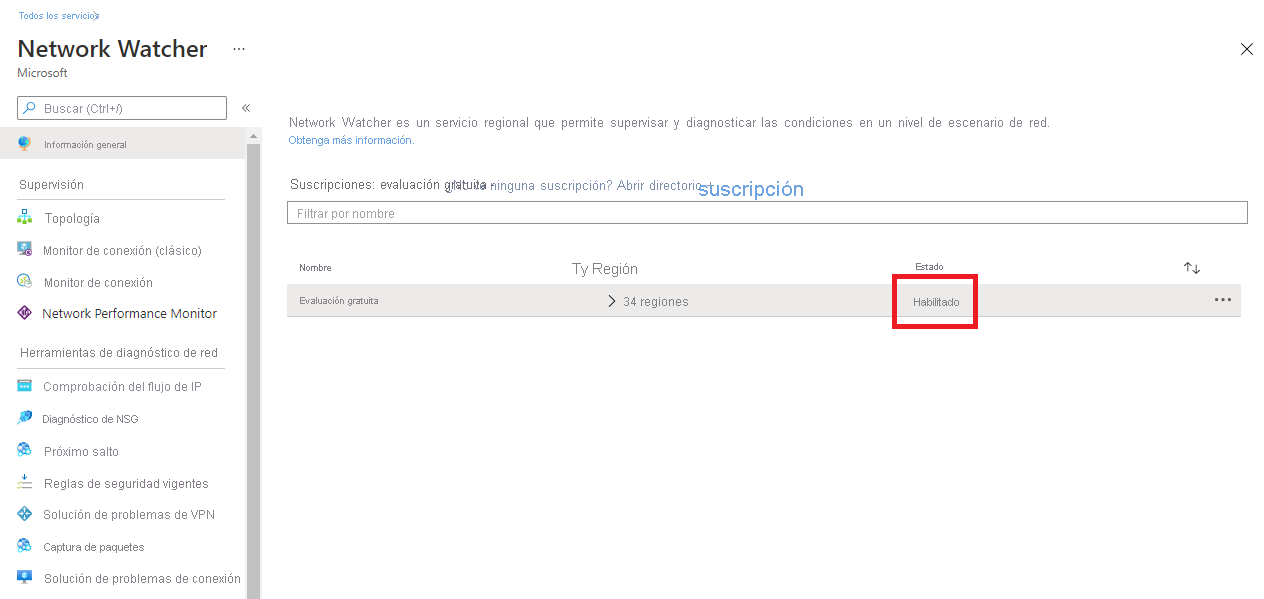

Observe que ahora el estado se muestra como Habilitado.

Si expande las regiones, verá que todas las de esta suscripción están habilitadas.

Cuando habilita Network Watcher mediante el portal, el nombre de la instancia de Network Watcher se establece automáticamente en NetworkWatcher_nombre_región, donde nombre_región corresponde a la región de Azure donde se habilita la instancia. Por ejemplo, una instancia de Network Watcher habilitada en la región Oeste de EE. UU. se denomina NetworkWatcher_westus.

La instancia de Network Watcher se crea automáticamente en un grupo de recursos denominado NetworkWatcherRG. El grupo de recursos se crea si todavía no existe.

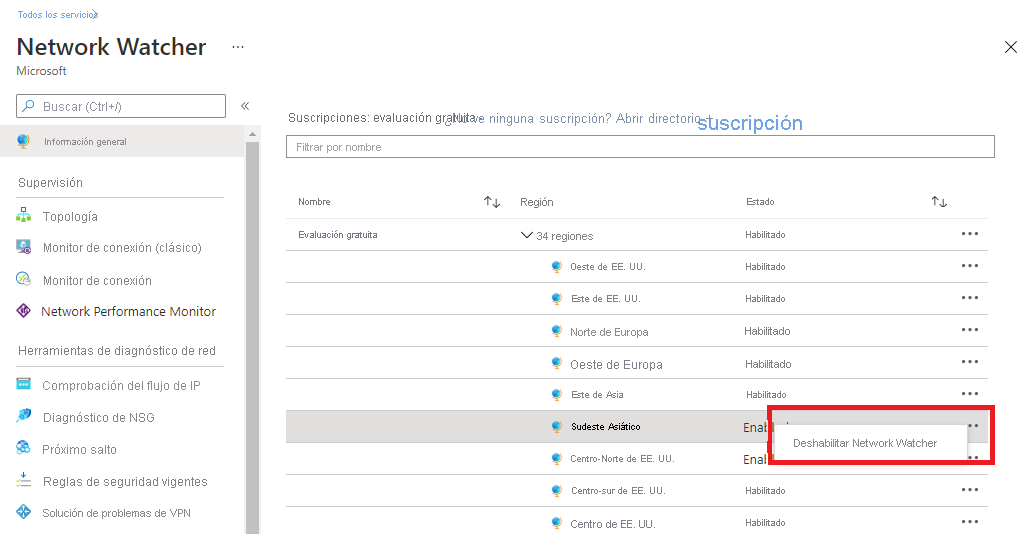

Para deshabilitar una instancia de Network Watcher para una región en Azure Portal, expanda la sección de regiones, haga clic con el botón derecho en el nombre de la región en la que quiera deshabilitar Network Watcher y haga clic en Deshabilitar Network Watcher.

Configuración de registros de flujos de NSG

Los grupos de seguridad de red (NSG) permiten o deniegan el tráfico entrante o saliente de una interfaz de red de una máquina virtual.

Los registros de flujos de NSG son una característica de Azure Network Watcher que permite registrar información sobre el tráfico IP que pasa por un grupo de seguridad de red. La funcionalidad Registro de flujos de NSG permite registrar la dirección IP de origen y destino, el puerto, el protocolo y si un NSG ha permitido o denegado el tráfico. Puede analizar registros mediante una variedad de herramientas, como Power BI y la característica Análisis de tráfico de Azure Network Watcher.

Los casos de uso comunes para los registros de flujos de NSG son los siguientes:

- Supervisión de red: identifique el tráfico desconocido o no deseado. Supervise los niveles de tráfico y el consumo de ancho de banda. Filtre los registros de flujo por IP y puerto para comprender el comportamiento de la aplicación. Exporte registros de flujo a las herramientas de visualización y análisis que desee para configurar paneles de supervisión.

- Supervisión y optimización del uso: identifique los principales elementos que se comunican por la red. Combine datos de GeoIP para identificar el tráfico entre regiones. Comprenda el crecimiento del tráfico para realizar previsiones de capacidad. Use datos para quitar reglas de tráfico excesivamente restrictivas.

- Cumplimiento: use los datos de flujo para comprobar el aislamiento de red y el cumplimiento de las reglas de acceso empresarial.

- Análisis forense de red y seguridad: analice los flujos de red de direcciones IP e interfaces de red en peligro. Exporte los registros de flujo a cualquier herramienta SIEM o IDS de su elección.

Puede habilitar los registros de flujos de NSG desde cualquiera de las siguientes opciones:

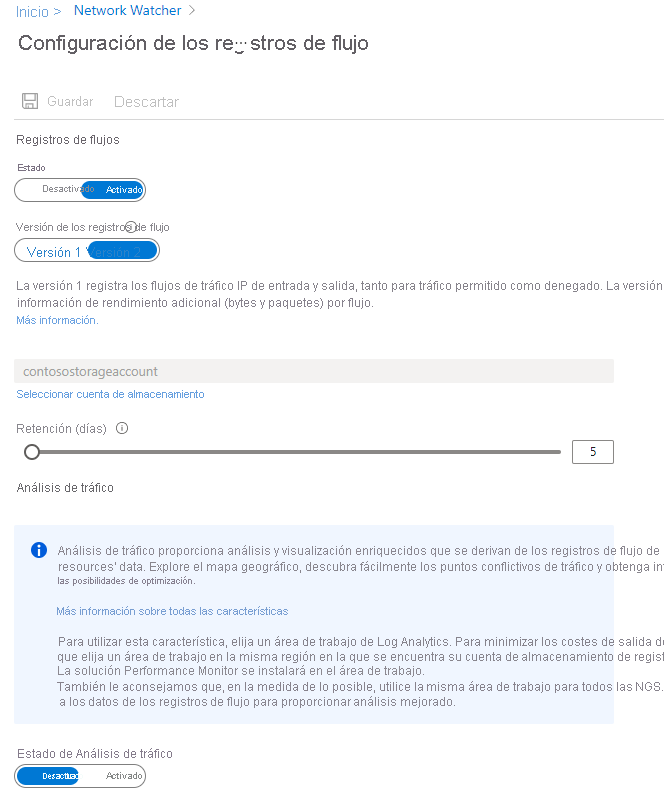

Para configurar los parámetros de los registros de flujos de NSG en Azure Portal, vaya a la sección Registros de flujos de NSG de Network Watcher.

Haga clic en el nombre del grupo de seguridad de red para abrir el panel Configuración del registro de flujos.

Cambie los parámetros que quiera y haga clic en Guardar para implementar los cambios.

Monitor de conexión

Introducción a Connection Monitor

Connection Monitor proporciona una supervisión de conexión unificada de un extremo a otro en Azure Network Watcher. La característica Connection Monitor admite implementaciones híbridas y en la nube de Azure. Network Watcher proporciona herramientas para supervisar, diagnosticar y ver las métricas relacionadas con la conectividad de las implementaciones de Azure.

Estos son algunos casos de uso de Connection Monitor:

- La VM de servidor front-end web se comunica con una VM de servidor de bases de datos en una aplicación de varios niveles. Quiere comprobar la conectividad de red entre las dos VM.

- Quiere que las VM en la región Este de EE. UU. hagan ping a las VM en la región Centro de EE. UU. y quiere comparar las latencias de red entre regiones.

- Tiene varios sitios de oficina locales en Seattle, Washington y en Ashburn, Virginia. Los sitios de oficina se conectan a las direcciones URL de Microsoft 365. En el caso de los usuarios de las direcciones URL de Microsoft 365, compare las latencias entre Seattle y Ashburn.

- La aplicación híbrida necesita conectividad a un punto de conexión de Azure Storage. El sitio local y la aplicación de Azure se conectan al mismo punto de conexión de Azure Storage. Quiere comparar las latencias del sitio local con las latencias de la aplicación de Azure.

- Quiere comprobar la conectividad entre las instalaciones locales y las máquinas virtuales de Azure que hospedan la aplicación en la nube.

Connection Monitor combina lo mejor de las dos características: la característica Connection Monitor (clásica) de Network Watcher y las características Monitor de conectividad de servicio, Supervisión de ExpressRoute y Monitor de rendimiento de Network Performance Monitor (NPM).

Estas son algunas ventajas de Connection Monitor:

- Experiencia unificada e intuitiva para las necesidades de supervisión híbrida y de Azure

- Supervisión de conectividad entre regiones y entre áreas de trabajo

- Frecuencias de sondeo más altas y una mejor visibilidad del rendimiento de la red

- Alertas más rápidas para las implementaciones híbridas

- Compatibilidad con las comprobaciones de conectividad basadas en HTTP, TCP e ICMP

- Las métricas y Log Analytics admiten configuraciones de pruebas de Azure y que no son de Azure

Configuración de Connection Monitor

Hay varios pasos clave que debe realizar a fin de configurar Connection Monitor para la supervisión:

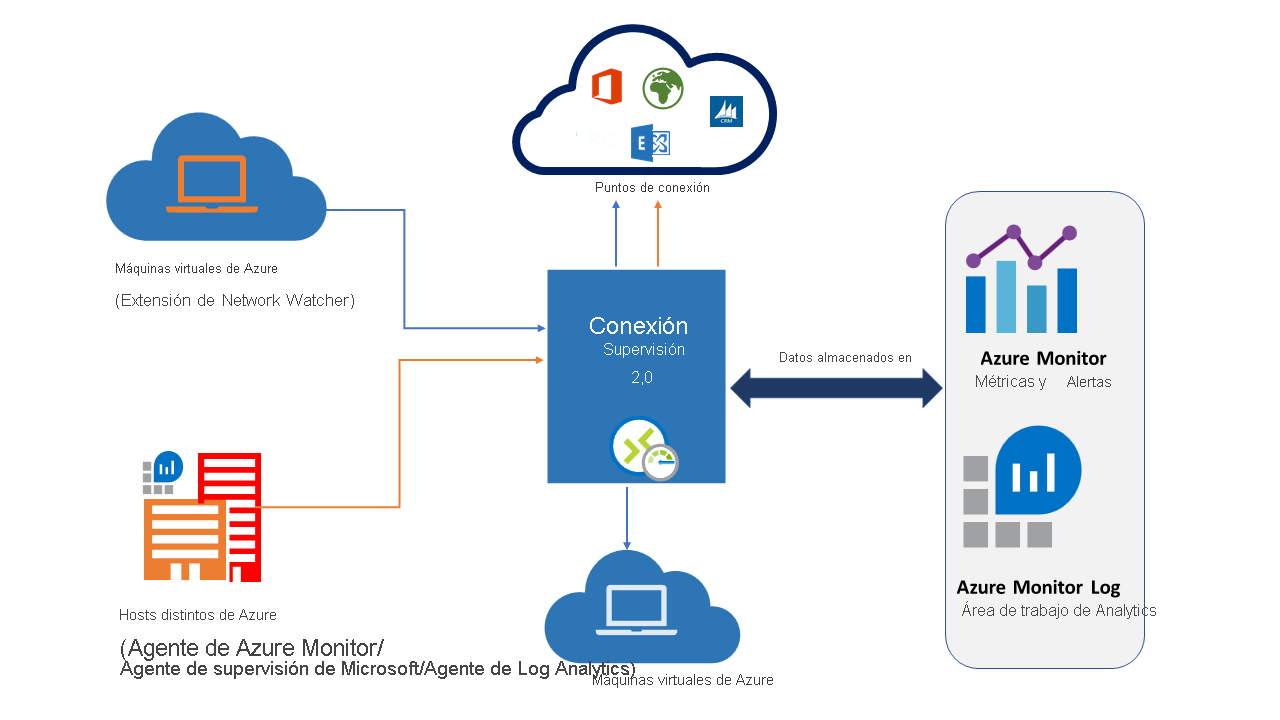

- Instalar agentes de supervisión: Connection Monitor se basa en archivos ejecutables ligeros para ejecutar comprobaciones de conectividad. Admite las comprobaciones de conectividad desde entornos locales y de Azure. El archivo ejecutable que usa depende de si la VM se hospeda en Azure o en un entorno local. Para obtener más información, visite Instalación de agentes de supervisión.

- Habilitar Network Watcher en la suscripción: todas las suscripciones que tienen una red virtual están habilitadas con Network Watcher. Al crear una red virtual en la suscripción, Network Watcher se habilita automáticamente en la región y suscripción de la red virtual. Esta habilitación automática no afecta los recursos ni incurre en cargos. Asegúrese de que Network Watcher no esté explícitamente deshabilitado en la suscripción.

- Crear un monitor de conexión: Connection Monitor supervisa la comunicación a intervalos regulares. Informa sobre los cambios en la disponibilidad y la latencia. También puede comprobar la topología de red actual e histórica entre los agentes de origen y los puntos de conexión de destino. Los orígenes pueden ser máquinas virtuales de Azure o máquinas locales que tengan instalado un agente de supervisión. Los puntos de conexión de destino pueden ser direcciones URL de Microsoft 365, direcciones URL de Dynamics 365, direcciones URL personalizadas, identificadores de recursos de máquina virtual de Azure, IPv4, IPv6, FQDN o cualquier nombre de dominio.

- Configurar alertas y análisis de datos: los datos que recopila Connection Monitor se almacenan en el área de trabajo de Log Analytics. Esta área de trabajo se configura al crear el monitor de conexión. Los datos de supervisión también están disponibles en métricas de Azure Monitor. Puede usar Log Analytics para conservar los datos de supervisión durante el tiempo que desee. De manera predeterminada, Azure Monitor solo almacena las métricas de 30 días. Para obtener más información, visite Recopilación de datos, análisis y alertas.

- Diagnosticar problemas en la red: Connection Monitor ayuda a diagnosticar problemas en el monitor de conexión y en la red. Los agentes de Log Analytics que instaló anteriormente detectan problemas en la red híbrida. La extensión Network Watcher detecta los problemas en Azure. Puede ver los problemas en la red de Azure en la topología de red. Para obtener más información, visite Diagnóstico de problemas en la red.

Crear un monitor de conexión

En los monitores de conexión que crea en Connection Monitor, puede agregar máquinas locales y máquinas virtuales de Azure como orígenes. Estos monitores de conexión también pueden supervisar la conectividad con los puntos de conexión. Los puntos de conexión pueden estar en Azure o en cualquier otra dirección URL o IP.

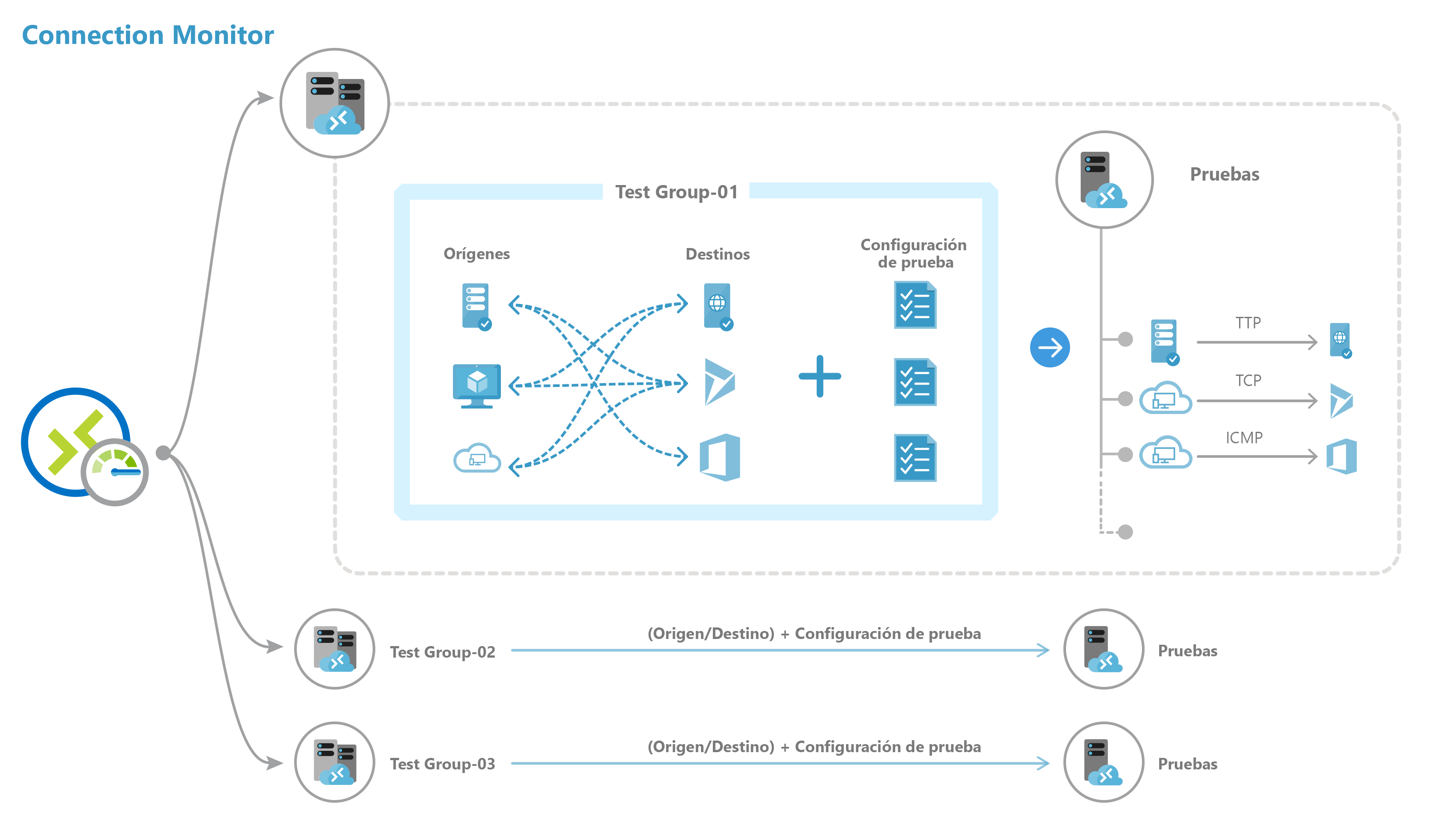

Connection Monitor incluye estas entidades:

- Recurso de monitor de conexión: un recurso de Azure específico de la región. Todas las entidades siguientes son propiedades de un recurso de monitor de conexión.

- Punto de conexión: un origen o destino que participa en las comprobaciones de conectividad. Algunos ejemplos de puntos de conexión son las máquinas virtuales de Azure, los agentes locales, las direcciones URL y las direcciones IP.

- Configuración de prueba: la configuración de una prueba específica para el protocolo. En función del protocolo elegido, puede definir el puerto, los umbrales, la frecuencia de las pruebas y otros parámetros.

- Grupo de prueba: el grupo que contiene puntos de conexión de origen, puntos de conexión de destino y configuraciones de prueba. Un monitor de conexión puede contener más de un grupo de prueba.

- Prueba: la combinación de un punto de conexión de origen, un punto de conexión de destino y una configuración de prueba. Una prueba es el nivel más granular en el que están disponibles los datos de supervisión. Los datos de supervisión incluyen el porcentaje de comprobaciones con errores y el tiempo de ida y vuelta (RTT).

Puede crear un monitor de conexión mediante Azure Portal, ARMClient o PowerShell.

Para crear un monitor en Connection Monitor mediante Azure Portal:

En la página principal de Azure Portal, vaya a Network Watcher.

En el panel de la izquierda, en Supervisión, seleccione Monitor de conexión y, después, haga clic en Crear.

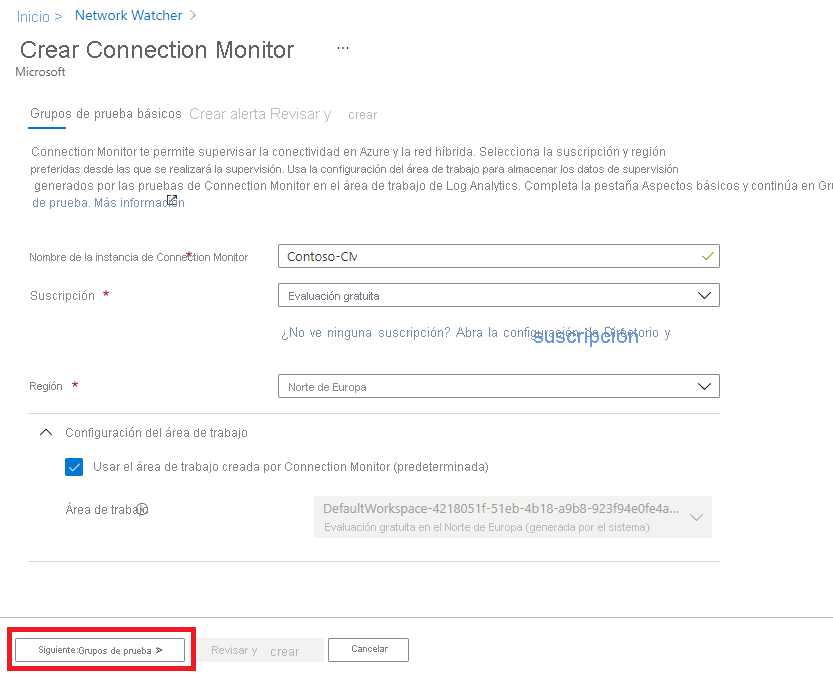

En la pestaña Datos básicos de la página Crear un monitor de conexión, debe escribir la información siguiente para el nuevo monitor de conexión:

Campo Información Nombre del monitor de conexión Escriba un nombre para el monitor de conexión. Use las reglas de nomenclatura estándar para los recursos de Azure. Suscripción Seleccione la suscripción de Azure en la lista. Region Seleccione una región para el monitor de conexión. Solo puede seleccionar las VM de origen que se crean en esta región. Configuración del área de trabajo Elija un área de trabajo personalizada o la predeterminada. El área de trabajo contiene los datos de supervisión.

Para usar el área de trabajo predeterminada, active la casilla.

Para elegir un área de trabajo personalizada, desactive la casilla. A continuación, elija la suscripción y la región del área de trabajo personalizada.

Haga clic en Siguiente: Grupos de prueba >>.

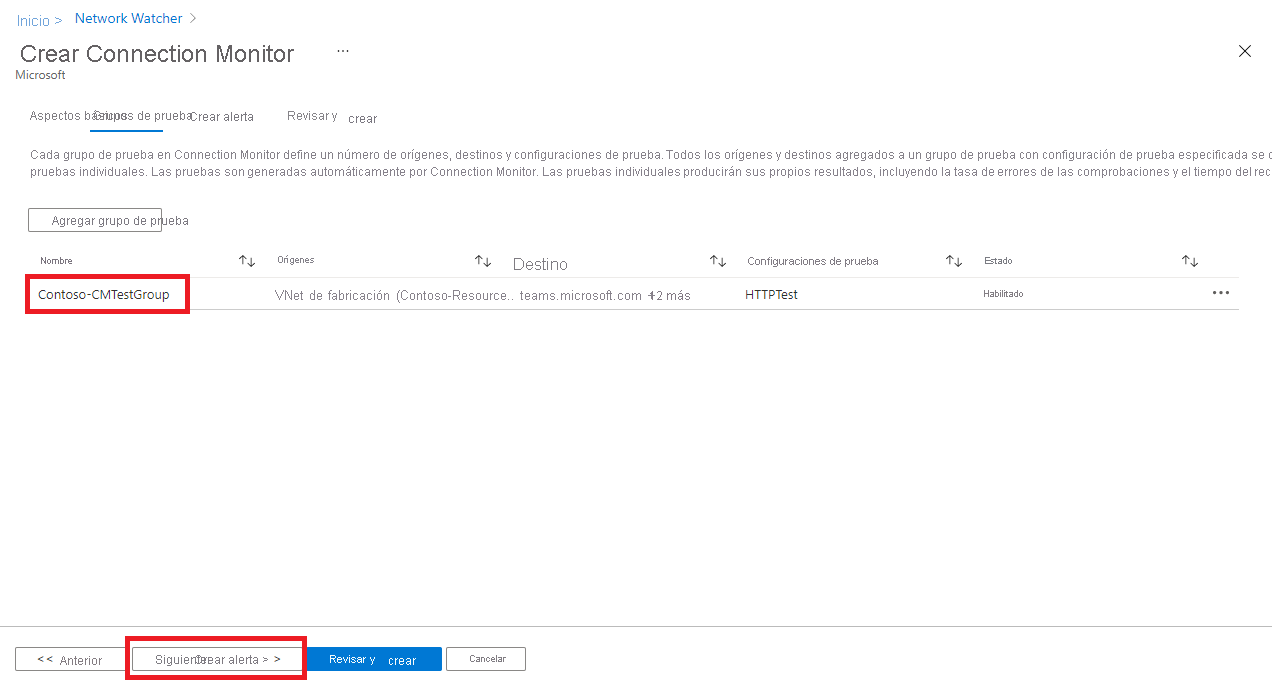

En la página siguiente, puede agregar orígenes, configuraciones de prueba y destinos en los grupos de pruebas. Cada grupo de prueba de un monitor de conexión incluye orígenes y destinos que se prueban en parámetros de red. Se prueban para ver el porcentaje de comprobaciones con errores y el valor de tiempo de ida y vuelta (RTT) en las configuraciones de prueba.

Haga clic enAgregar grupo de pruebas.

Haga clic en Siguiente: Crear alertas >>.

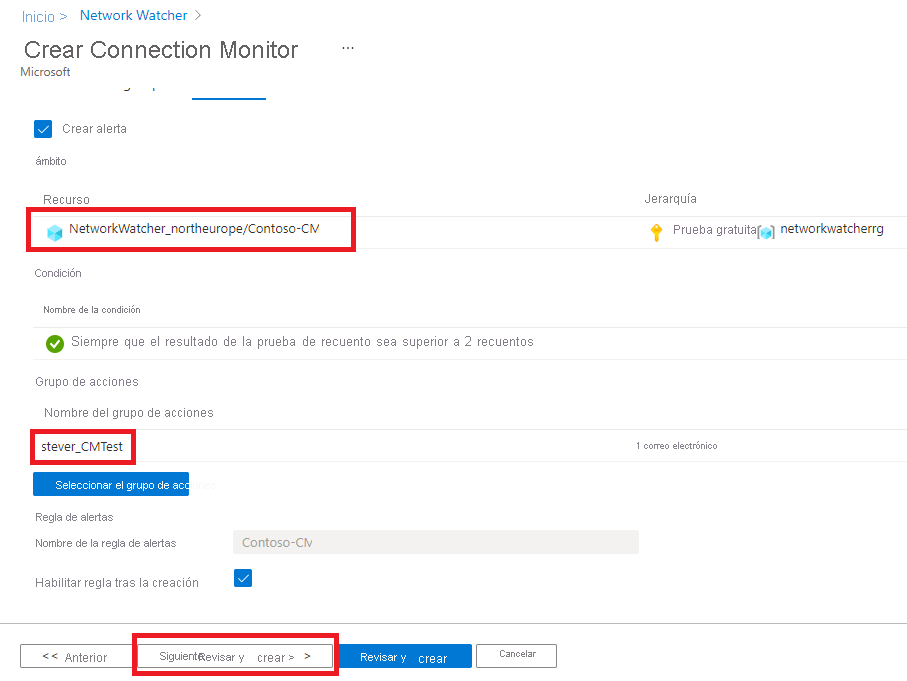

En la pestaña Crear alerta, puede configurar alertas en las pruebas con errores en función de los umbrales establecidos en las configuraciones de prueba.

Tendrá que escribir la información siguiente para la alerta:

- Crear una alerta (casilla): puede activar esta casilla para crear una alerta de métrica en Azure Monitor. Al activar esta casilla, los demás campos estarán habilitados para la edición. (Nota: Se aplicarán cargos adicionales por la alerta).

- Ámbito (recurso/jerarquía): estos valores se rellenan automáticamente, en función de los valores especificados en la pestaña Datos básicos.

- Condición: la alerta se crea en la métrica Test Result(preview). Cuando el resultado de la prueba del monitor de conexión es un resultado erróneo, se activará la regla de alerta.

- Grupo de acciones: puede escribir directamente el correo electrónico o puede crear alertas por medio de grupos de acciones. Si escribe el correo electrónico directamente, se creará un grupo de acciones con el nombre NPM Email ActionGroup. El identificador de correo electrónico se agrega a ese grupo de acciones. Si decide usar grupos de acciones, tendrá que seleccionar un grupo de acciones creado anteriormente.

- Nombre de la regla de alerta: es el nombre del monitor de conexión y ya está rellenado automáticamente.

- Habilitar regla tras la creación: active esta casilla para habilitar la regla de alerta en función de la condición (valor predeterminado). Desactive esta casilla si quiere crear la regla sin habilitarla, posiblemente con fines de evaluación y prueba, o porque todavía no está listo para implementarla.

Haga clic en Siguiente: Review + create>> (Revisar y crear).

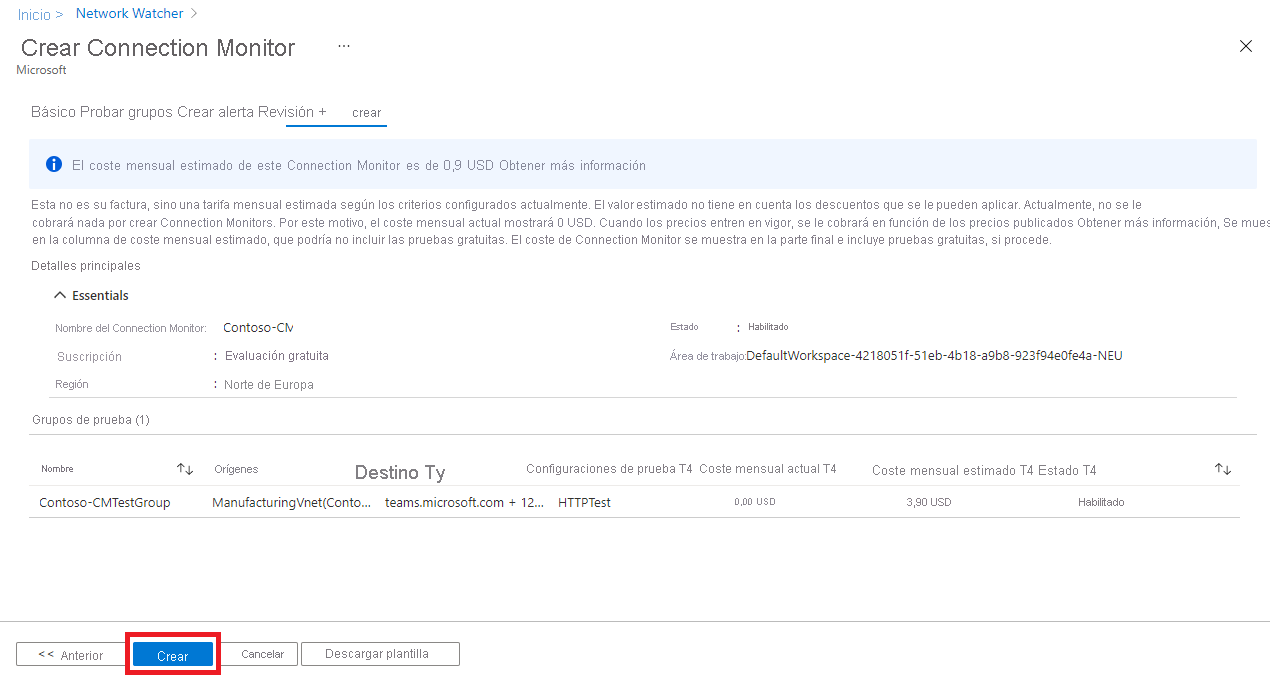

Revise la información y, después, haga clic en Crear.

Análisis de tráfico

Análisis de tráfico es una solución basada en la nube, que proporciona visibilidad de la actividad de usuarios y aplicaciones en las redes en la nube. Análisis de tráfico analiza los registros de flujos de grupo de seguridad de red (NSG) de Network Watcher para proporcionar información sobre el flujo de tráfico en la nube de Azure y ofrecer visualizaciones enriquecidas de los datos escritos en los registros de flujos de NSG.

Con Análisis de tráfico, puede:

- Visualizar la actividad de la red en las suscripciones de Azure e identificar las zonas activas.

- Identificar las amenazas de seguridad y proteger la red, con información sobre puertos abiertos, aplicaciones que intentan acceder a Internet y máquinas virtuales (VM) que se conectan a redes no autorizadas.

- Entender los patrones de flujo de tráfico entre regiones de Azure e Internet para optimizar el rendimiento y la capacidad de su implementación de red.

- Identificar errores de configuración de red que dan lugar a errores de conexión.

Funcionamiento de Análisis de tráfico

Análisis de tráfico examina los registros de flujo sin formato del grupo de seguridad de red y captura los registros reducidos agregando los flujos habituales en la misma dirección IP de origen, IP de destino, puerto de destino y protocolo. Por ejemplo, Host 1 (dirección IP: 10.10.10.10) se comunica con Host 2 (dirección IP: 10.10.20.10), cien veces durante un período de una hora mediante un puerto (por ejemplo, 80) y un protocolo (por ejemplo, http). El registro reducido tiene una entrada que indica que el Host 1 y el Host 2 se comunicaron 100 veces durante un período de 1 hora mediante el puerto 80 y el protocolo HTTP, en lugar de incluir 100 entradas. Los registros reducidos se mejoran con información sobre geografía, seguridad y topología y, a continuación, se almacenan en un área de trabajo de Log Analytics.

En el diagrama siguiente se muestra el flujo de datos:

Los componentes clave de Análisis de tráfico son los siguientes:

- Grupo de seguridad de red (NSG): contiene una lista de reglas de seguridad que permiten o deniegan el tráfico de red a los recursos conectados a una instancia de Azure Virtual Network. Los grupos de seguridad de red se pueden asociar a subredes, máquinas virtuales individuales (clásicas) o interfaces de red (NIC) individuales conectadas a máquinas virtuales (Resource Manager). Para más información, consulte Introducción a los grupos de seguridad de red.

- Registros de flujos de grupo de seguridad de red (NSG): permiten ver información sobre el tráfico IP de entrada y de salida en un grupo de seguridad de red. Estos registros de flujo se escriben en formato JSON y muestran los flujos de entrada y salida en función de cada regla, la NIC a la que se aplica el flujo, información de cinco tuplas sobre el flujo (dirección IP de origen o destino, puerto de origen o destino y protocolo), y si se permitió o denegó el tráfico. Para más información acerca de los registros de flujos de un grupo de seguridad de red, consulte Introducción a los registros de flujo de grupos de seguridad de red.

- Log Analytics: un servicio de Azure que recopila datos de supervisión y los almacena en un repositorio central. Estos datos pueden incluir eventos, datos de rendimiento o datos personalizados proporcionados mediante la API de Azure. Una vez recopilados, los datos están disponibles para las alertas, el análisis y la exportación. Las aplicaciones de supervisión, como Network Performance Monitor y el análisis de tráfico, se crean con registros de Azure Monitor como base. Para más información, consulte los registros de Azure Monitor.

- Área de trabajo de Log Analytics: una instancia de los registros de Azure Monitor, donde se almacenan los datos pertenecientes a una cuenta de Azure. Para más información sobre las áreas de trabajo de Log Analytics, consulte Creación de un área de trabajo de Log Analytics.

- Network Watcher: un servicio regional que permite supervisar y diagnosticar las condiciones en un nivel de escenario de red en Azure. Puede activar y desactivar los registros de flujo del grupo de seguridad de red con Network Watcher. Para más información, consulte Network Watcher.

Para analizar el tráfico, debe tener una instancia de Network Watcher existente, o habilitar una instancia de Network Watcher en cada región en la que haya grupos de seguridad de red donde desee analizar el tráfico. Análisis de tráfico se puede habilitar para los grupos de seguridad de red hospedados en cualquiera de las regiones admitidas.

Antes de habilitar el registro de flujos del grupo de seguridad de red, debe tener un grupo de seguridad de red del que registrar los flujos. Si no tiene un grupo de seguridad de red, tendrá que crear uno mediante Azure Portal, la CLI de Azure o PowerShell.

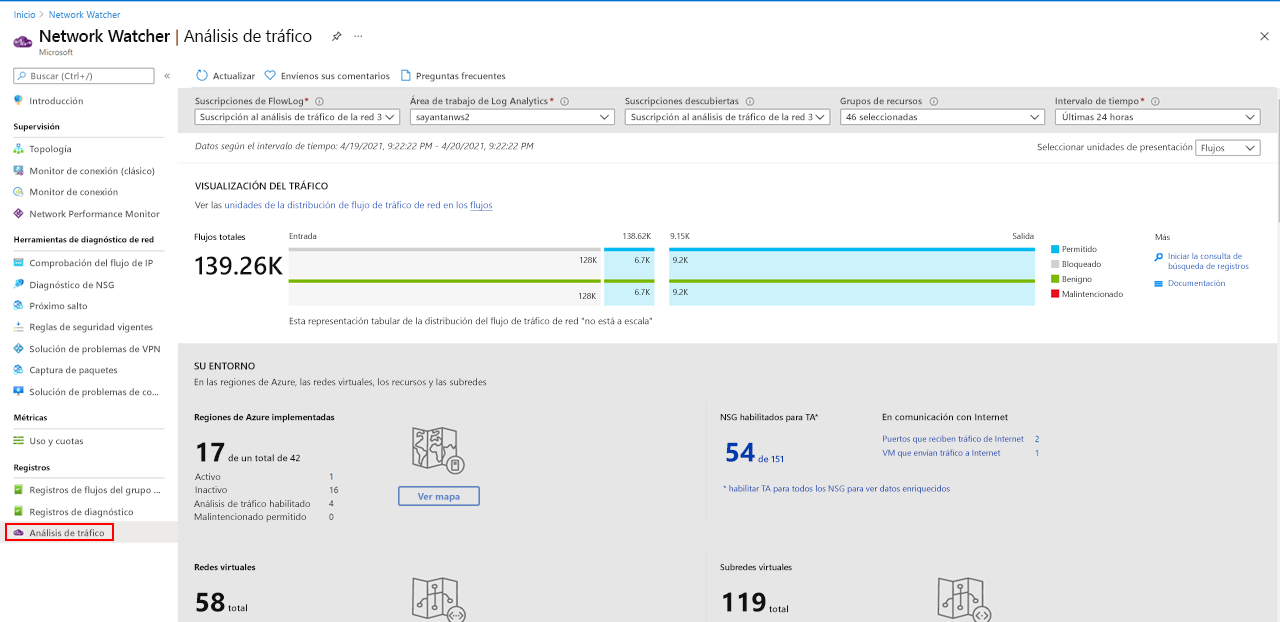

Para ver Análisis de tráfico, busque Network Watcher en la barra de búsqueda del portal. Para explorar el análisis de tráfico y sus funcionalidades en Network Watcher, seleccione Análisis de tráfico en el menú de la izquierda.

En la captura de pantalla de ejemplo siguiente se muestra el panel Análisis de tráfico.