¿Qué es la identidad del dispositivo en Azure?

En esta unidad, obtendrá información sobre la identidad del dispositivo, las opciones de registro y cómo se aplican a distintos dispositivos. Descubrirá cómo puede aplicar el Acceso condicional para mejorar el control de acceso con los dispositivos. Por último, evaluará las ventajas y las consideraciones sobre el uso de la identidad del dispositivo en Azure.

Aspectos básicos de la identidad del dispositivo

La identidad del dispositivo en Microsoft Entra ID le ayuda a controlar los dispositivos que agregue a la instancia de Microsoft Entra de su organización. También permite controlar los datos, recursos y activos a los que pueden acceder estos dispositivos. Proporciona un marco para implementar el Acceso condicional basado en dispositivos. Puede usar una directiva de Acceso condicional basado en dispositivos para limitar el acceso de los dispositivos a los recursos de la organización.

El entorno de trabajo actual se extiende más allá de los límites controlables del área de trabajo local. Ahora el personal puede trabajar en varias ubicaciones, no solo en su propio país o región, sino en el extranjero. Los usuarios pueden acceder a una gama más amplia de tecnologías. Su organización tiene algunas de estas tecnologías, pero no otras.

El desafío al que se enfrenta el personal de TI es cómo proporcionar flexibilidad a los usuarios y proteger los datos de la empresa. Quiere brindar asistencia a los usuarios y permitirles ser productivos dondequiera que estén trabajando y en cualquier dispositivo que usen, pero debe mantener protegidos los activos y los recursos de la organización.

La búsqueda de un equilibrio entre la protección de los recursos y la posibilidad de que los usuarios tengan una mayor flexibilidad en los dispositivos que usan es la base de la identidad del dispositivo. Es necesario conocer todos los dispositivos que se quieren conectar a la red. Herramientas como Microsoft Intune pueden mejorar lo que se conoce sobre un dispositivo al garantizar el cumplimiento de los requisitos de la organización.

Mediante la combinación de Microsoft Entra ID con el inicio de sesión único, los usuarios pueden acceder a los servicios y las aplicaciones a través de cualquier dispositivo. Esta solución satisface la necesidad de la organización de proteger los recursos y proporciona a los usuarios la flexibilidad que quieren.

Opciones de registro de dispositivos

Tiene tres opciones de registro de dispositivos para agregar un dispositivo a Microsoft Entra ID:

Registrados en Microsoft Entra: estos dispositivos corresponden a la categoría Bring Your Own Device (BYOD). Normalmente, son de propiedad privada o usan un cuenta de Microsoft personal u otra cuenta local. Este método de registro de dispositivos es el menos restrictivo, ya que admite los dispositivos que ejecutan Windows 10 o una versión más reciente, iOS, iPadOS, Android y macOS. La seguridad del dispositivo normalmente se proporciona mediante una contraseña, un PIN, un patrón o Windows Hello.

Unidos a Microsoft Entra: estos dispositivos pertenecen a la organización. Los usuarios acceden a la instancia de Microsoft Entra basada en la nube a través de su cuenta profesional. Las identidades de dispositivo solo existen en la nube. Esta opción solo está disponible para dispositivos Windows 10, Windows 11 o Windows Server 2019. No se admite la instalación Server Core de Windows Server 2019. La seguridad de esta opción usa una contraseña o Windows Hello.

Unido a Microsoft Entra híbrido: Esta opción es similar a la unida a Microsoft Entra. Los dispositivos son propiedad de la organización y se inicia sesión en ellos con una cuenta de Microsoft Entra que pertenece a esa organización. Las identidades de dispositivo existen en la nube y en el entorno local. La opción híbrida es más adecuada para las organizaciones que necesitan acceso local y en la nube. Esta opción admite Windows 8.1, 10 y 11, y Windows Server 2012 o versiones posteriores.

Acceso condicional

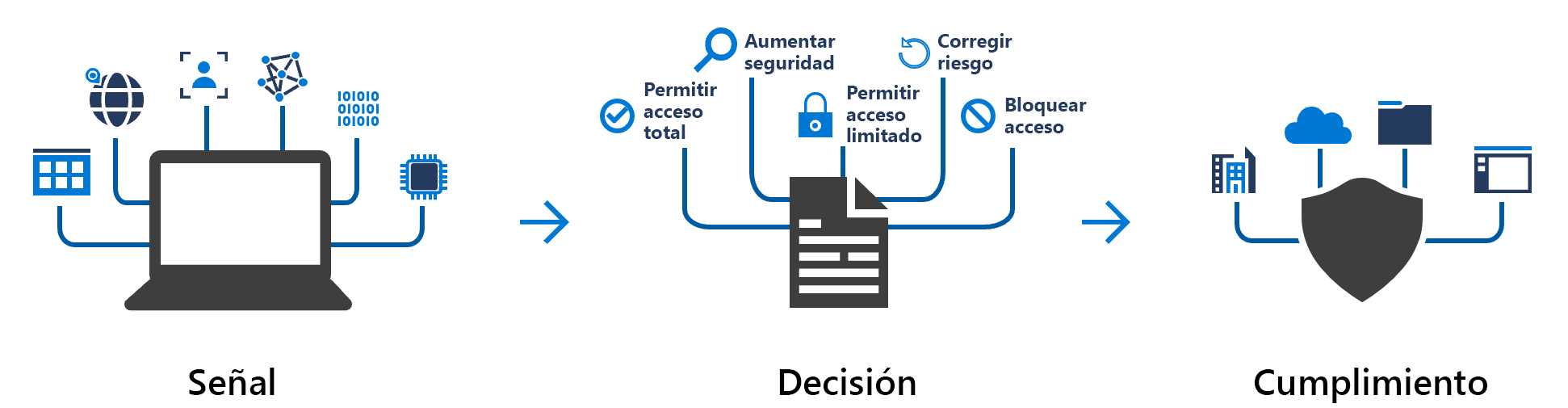

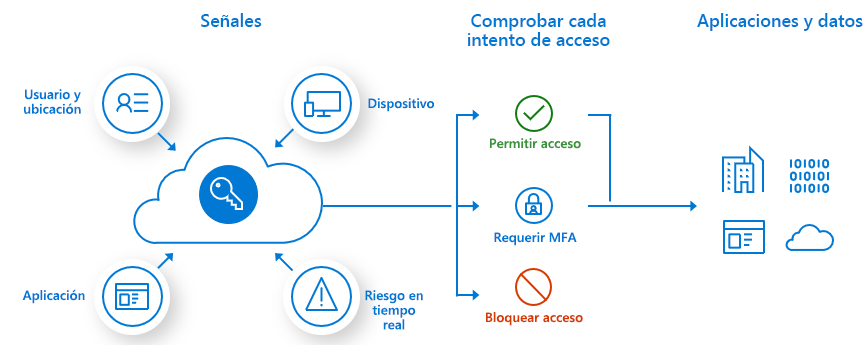

El acceso condicional en Microsoft Entra ID usa datos de orígenes conocidos como señales, los valida con respecto a una base de reglas definible por el usuario y elige el mejor resultado para aplicar las directivas de seguridad de la organización. El Acceso condicional habilita la administración de identidades de dispositivos, pero las directivas de Acceso condicional pueden ser complejas.

En su forma más sencilla, estas directivas se pueden considerar instrucciones "if-then". Si un usuario quiere acceder a un recurso, debe cumplir la condición para completar la solicitud. Ejemplo: Un administrador de nóminas quiere acceder a la aplicación de nóminas. La directiva de Acceso condicional requiere que se use un dispositivo conforme y que se complete la autenticación multifactor para acceder a la aplicación.

Las directivas de Acceso condicional se aplican después de que un usuario haya completado de forma correcta la autenticación de primer factor, normalmente con un nombre de usuario y una contraseña. Estas directivas no sustituyen a la autenticación de primer factor. Se usan para evaluar factores como el dispositivo, la ubicación, la aplicación y el riesgo en tiempo real.

Tipos de señal comunes

El Acceso condicional usa muchos tipos de señal comunes para adoptar una decisión sobre qué resultado recomendar.

Las señales incluyen los tipos siguientes:

- Pertenencia de usuarios o grupos proporciona acceso específico a los recursos.

- Información de ubicación IP usa una lista de direcciones IP de confianza permitidas y una lista de direcciones IP bloqueadas o prohibidas.

- Dispositivo permite especificar el tipo de dispositivo y su estado.

- Aplicación permite controlar el acceso a una aplicación para un dispositivo específico.

- Detección de riesgos calculados y en tiempo real permite a Microsoft Entra ID identificar comportamientos no solo durante el inicio de sesión, sino también a lo largo de la sesión del usuario.

- Microsoft Defender for Cloud Apps proporciona supervisión en tiempo real de la sesión del usuario y el acceso a la aplicación. Defender for Cloud Apps también ayuda a controlar el entorno de nube.

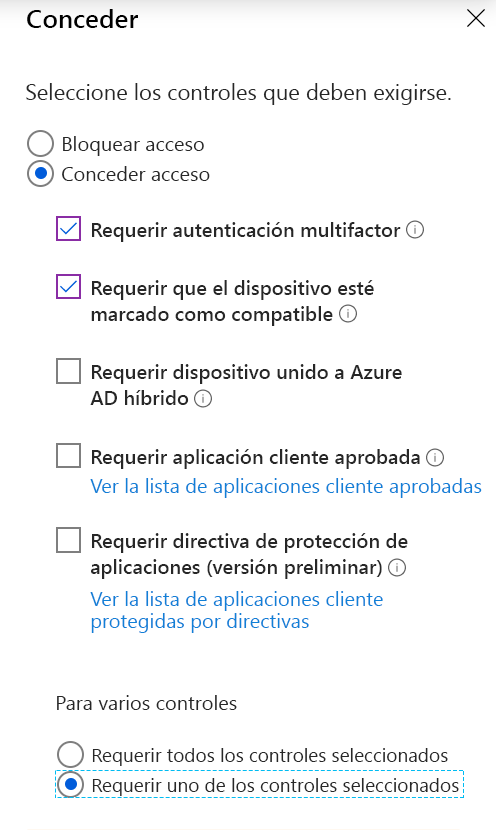

Decisiones comunes

El acceso condicional evalúa las señales y proporciona una decisión:

- Bloquear el acceso, que es lo más restrictivo.

- Conceder el acceso, que es lo menos restrictivo, pero puede requerir criterios adicionales antes de permitir el acceso.

Estos criterios pueden ser uno o varios de los siguientes:

- Autenticación multifactor

- Dispositivo marcado como conforme

- Dispositivo unido a Microsoft Entra híbrido

- Aplicación aprobada

- Necesidad de una directiva de protección de aplicaciones

Si la organización usa la autenticación multifactor de Microsoft Entra, los usuarios no tienen que realizar la autenticación multifactor cuando emplean un dispositivo compatible con la administración de dispositivos móviles (MDM) y unido a Microsoft Entra. Puede elegir la opción Requerir uno de los controles seleccionados con los controles de concesión seleccionados. Si necesita seguridad adicional para algo como una aplicación de nóminas, seleccione Requerir todos los controles seleccionados para exigir la autenticación multifactor y un dispositivo conforme.

Directivas aplicadas habitualmente

Muchas organizaciones tienen problemas de acceso comunes con los que pueden ayudar las directivas de Acceso condicional, como:

- Se exige la autenticación multifactor para los usuarios que tienen roles administrativos.

- Se exige la autenticación multifactor para las tareas de administración de Azure.

- Se bloquean los inicios de sesión de los usuarios que intentan usar protocolos de autenticación antiguos.

- Se exigen ubicaciones de confianza para el registro de la autenticación multifactor de Microsoft Entra.

- Se bloquea o concede el acceso desde ubicaciones específicas.

- Se bloquean comportamientos de inicio de sesión peligrosos.

- Se exigen dispositivos administrados por la organización para aplicaciones específicas.

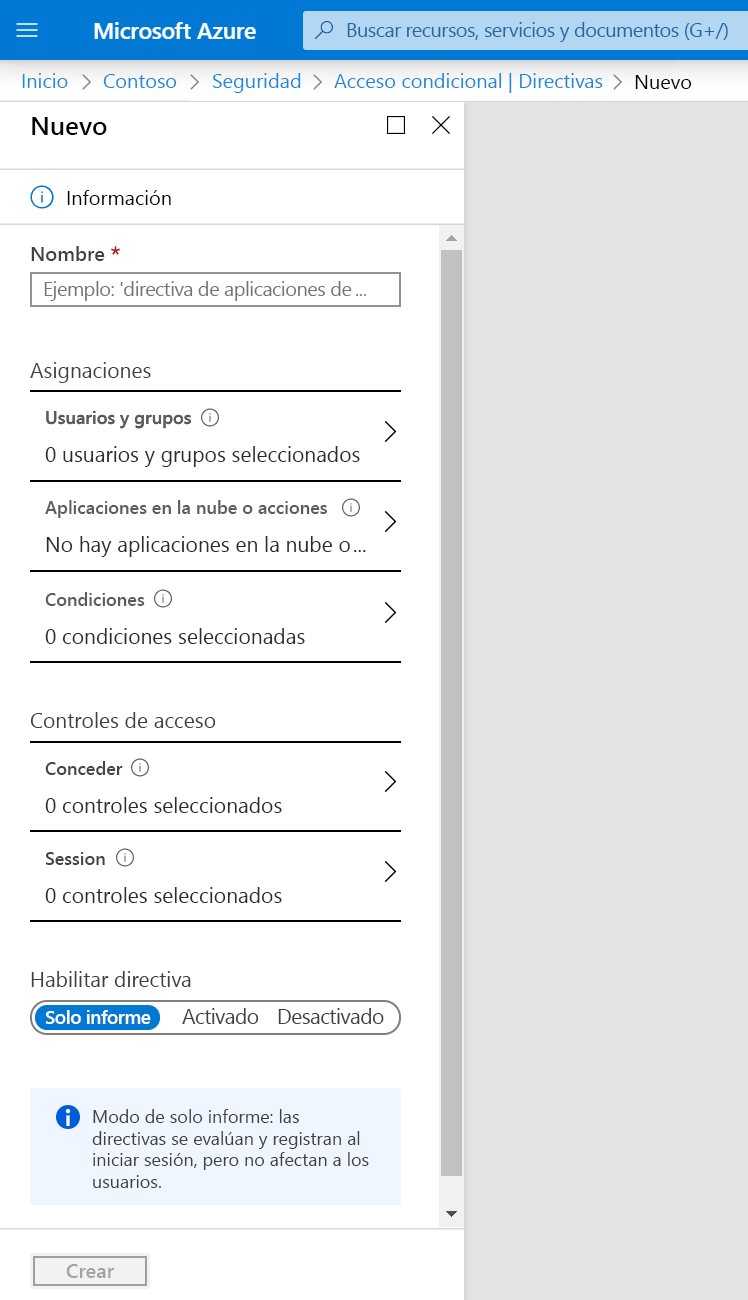

Selecciones para crear una directiva de Acceso condicional

Para crear una directiva de acceso condicional, vaya a Microsoft Entra ID>Seguridad>Acceso condicional>Nueva directiva en Azure Portal.

Para que la directiva funcione, debe configurar lo siguiente:

| Qué | Cómo | Por qué |

|---|---|---|

| Aplicaciones en la nube | Seleccione una o varias aplicaciones. | El objetivo de una directiva de acceso condicional es permitirle controlar cómo los usuarios autorizados pueden acceder a las aplicaciones en la nube. |

| Usuarios y grupos | Seleccione al menos un usuario o grupo que esté autorizado para acceder a las aplicaciones en la nube seleccionadas. | Una directiva de Acceso condicional sin usuarios ni grupos asignados no se desencadena nunca. |

| Controles de acceso | Seleccione al menos un control de acceso. | Si se cumplen las condiciones, el procesador de directivas debe saber qué hacer. |

Ventajas de la administración de la identidad del dispositivo

Estas son algunas de las ventajas de usar la identidad del dispositivo, junto con el Acceso condicional en Microsoft Entra ID:

- La combinación simplifica el procedimiento para agregar y administrar dispositivos en Microsoft Entra ID.

- La combinación reduce la fricción para los usuarios cuando cambian entre dispositivos.

- Microsoft Entra ID admite herramientas de MDM, como Microsoft Intune.

- Puede usar el inicio de sesión único (SSO) con cualquier dispositivo registrado o unido.

Consideraciones para usar la administración de identidades de dispositivos

Al evaluar la identidad del dispositivo, tenga en cuenta los factores siguientes:

- El uso de la opción unido a Microsoft Entra o a híbrido le limita a usar un sistema operativo basado en Windows o en Windows Server en el dispositivo.

- El acceso condicional requiere una licencia de Microsoft Entra ID P1 o de Microsoft 365 Empresa.