Ejercicio: Configuración de un cuaderno de estrategias para un evento de seguridad

Las automatizaciones de flujo de trabajo se crean directamente en el portal de Defender for Cloud.

Importante

Necesitará una cuenta de correo electrónico de Microsoft 365 para usar este conjunto específico de instrucciones. Si no tiene una, pruebe a cambiar las instrucciones siguientes para usar otra plantilla o cree una aplicación lógica en blanco.

Inicie sesión en Azure Portal con la misma cuenta que ha usado para activar el espacio aislado de Azure.

Busque y seleccione Microsoft Defender for Cloud con el cuadro de búsqueda. Se abrirá el panel Información general de Defender for Cloud.

En el panel de menús de la izquierda, en Administración, seleccione Automatización de flujo de trabajo.

En la barrá de menús superior, seleccione Adición de automatización de flujo de trabajo para crear una automatización. Se muestra el panel Adición de automatización de flujo de trabajo.

Escriba los valores siguientes para cada opción:

Configuración Valor General Nombre RespondToMalwareAlert Suscripción Suscripción de Concierge Grupo de recursos [Grupo de recursos de Learn] Condiciones del desencadenador Selección de tipos de datos de Defender for Cloud Alerta de seguridad El nombre de la alerta contiene Malware Gravedad de la alerta Todos los niveles de gravedad seleccionados En Acciones, puede seleccionar una aplicación lógica de Azure existente o crear una nueva. Puesto que todavía no disponemos de ninguna, seleccione el vínculo para acceder a la página de Logic Apps y compilar una nueva aplicación lógica.

Se muestra el panel Aplicaciones lógicas. Asegúrese de que sigue en el directorio Espacio aislado de Microsoft Learn antes de continuar.

En la barra de menús superior, seleccione + Agregar. Se muestra el panel Crear aplicación lógica.

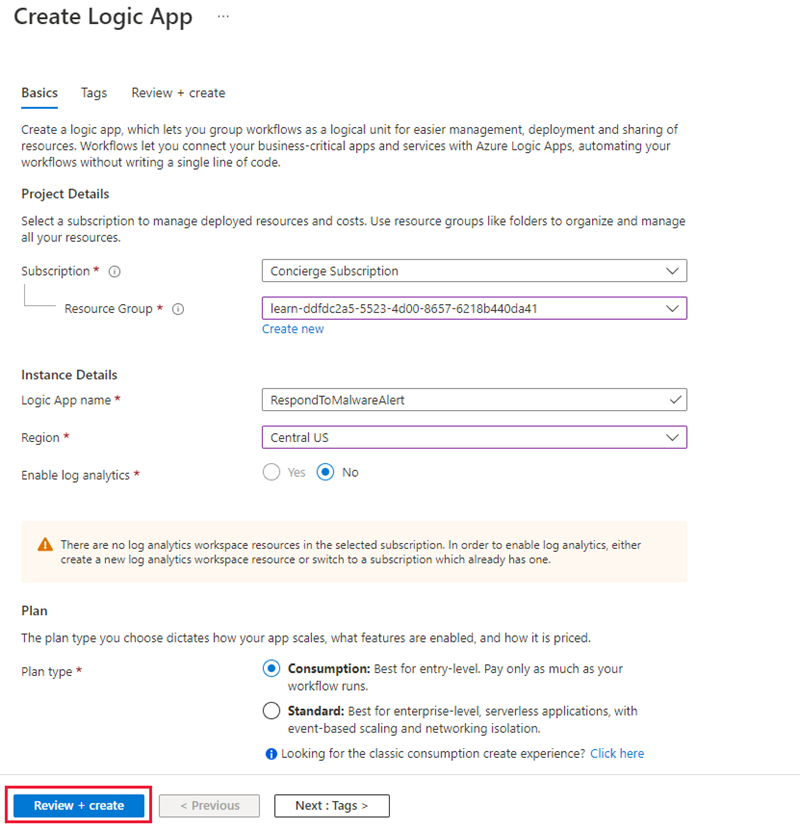

En la pestaña Aspectos básicos, escriba los valores siguientes para cada opción:

Configuración Value Detalles del proyecto Suscripción Suscripción de Concierge Grupo de recursos [Grupo de recursos de Learn] Detalles de instancia Nombre de la aplicación lógica RespondToMalwareAlert Tipo de plan Consumo Nota

Necesita un nombre único para la aplicación lógica. Si el nombre sugerido no está disponible, modifíquelo o seleccione otro nombre.

Acepte los valores predeterminados en el resto de los campos.

Seleccione Revisar y crear y, luego, Crear. Se tarda un minuto o dos en crear la aplicación. Puede supervisar la creación mediante el icono de Notificaciones, o bien seleccionar Actualizar para actualizar la pantalla.

Una vez que se haya creado la aplicación lógica, seleccione Ir al recurso.

En el menú de la izquierda, seleccione Diseñador de aplicaciones lógicas, en Herramientas de desarrollo.

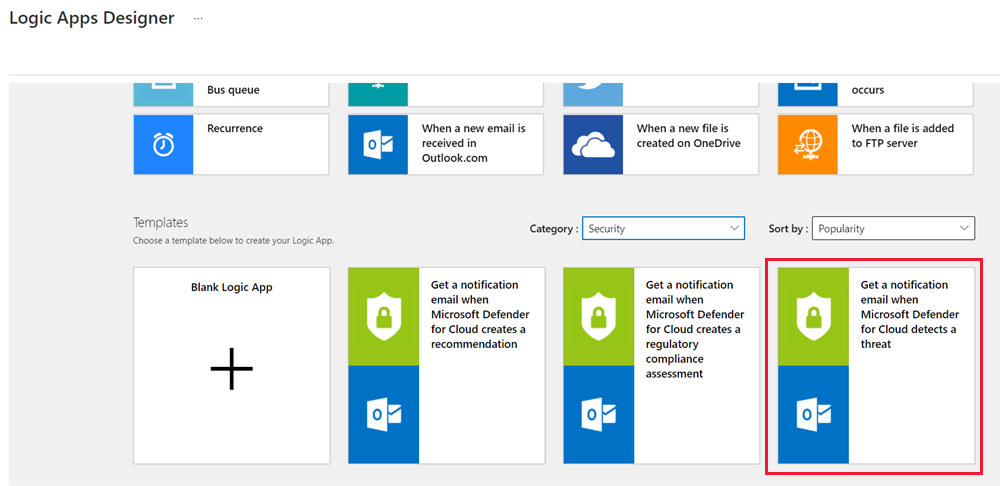

Desplácese hacia abajo hasta la sección Plantillas y seleccione Seguridad en la lista desplegable Categoría.

Seleccione Obtener un correo electrónico de notificación cuando Defender for Cloud detecte una amenaza y después Usar esta plantilla. También puede seleccionar Aplicación lógica en blanco si quiere crear lógica personalizada que se ejecute en respuesta a una alerta, o bien si no tiene una cuenta de correo electrónico basada en Microsoft 365.

Seleccione el vínculo Iniciar sesión en el cuadro Office 365 Outlook. Proporcione las credenciales de Office 365 Outlook para conectar la cuenta de correo electrónico. Tras la validación, se mostrará el correo electrónico propietario en el conector de Office 365 Outlook.

Seleccione Agregar nuevo en el cuadro Conexiones. Esto conecta la aplicación lógica a Microsoft Defender for Cloud.

Nota:

Si el panel no se actualiza y muestra el paso siguiente, seleccione Vista Código y después Diseñador.

Seleccione Continuar para ir a la página de detalles.

Especifique una dirección de correo electrónico de destino a la que enviar la notificación.

En esta pantalla puede cambiar el asunto del correo electrónico y todos los detalles que se van a incluir.

Puede usar el botón + Paso siguiente para crear más pasos lógicos en el flujo. En este caso, no se necesita otro paso. Seleccione Guardar en la barra de menús superior.

Vuelva al panel de Defender for Cloud, o bien presione el tabulador y seleccione Actualizar para seleccionar la aplicación lógica que acaba de crear.

Seleccione RespondToMalwareAlert (o lo que haya denominado la aplicación lógica) en la lista de Logic Apps.

Seleccione Crear para crear la automatización de flujo de trabajo.

Ejecución de una automatización de flujos de trabajo desde Microsoft Defender for Cloud

Por lo general, los cuadernos de estrategias se ejecutan desde el panel de protección de cargas de trabajo mediante una alerta existente.

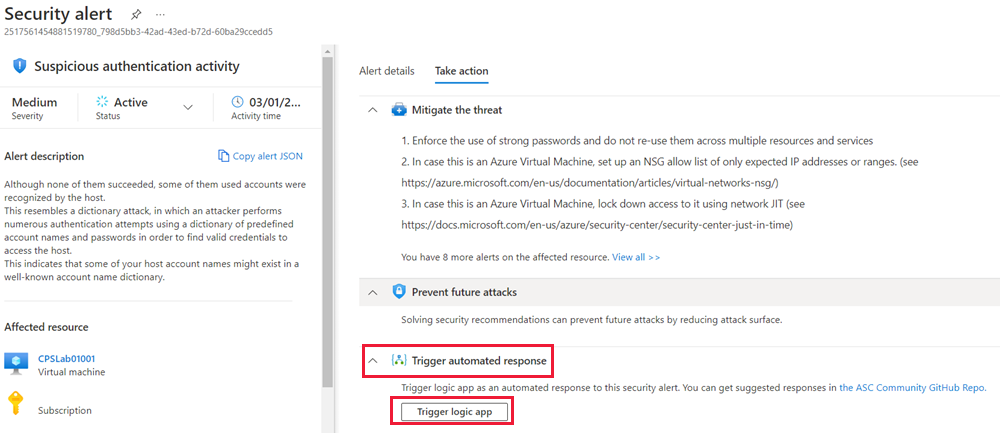

Seleccione Alertas de seguridad en el panel de menús de la izquierda de Defender for Cloud.

Aquí, tendría que seleccionar una alerta, Ver detalles completos, Realizar acción, seleccionar la lista desplegable Desencadenamiento de respuesta automatizada y, después, Desencadenar aplicación lógica.

En este caso, en el espacio aislado de Azure, es probable que no tenga ninguna alerta, por lo que no puede ejecutar el cuaderno de estrategias de este modo. Sin embargo, puede probarlo mediante el panel Logic Apps.

Prueba de una automatización de flujo de trabajo en Logic Apps

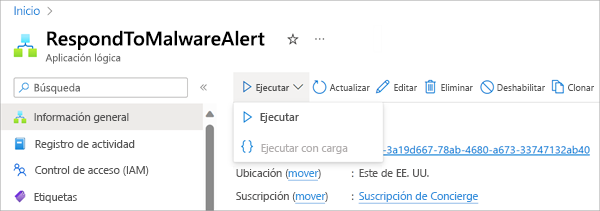

En la barra lateral de la esquina izquierda, seleccione Inicio. Debería ver la aplicación lógica como un recurso creado recientemente. Si no es así, intente buscarlo desde la barra de búsqueda superior. Recuerde que el nombre es RespondToMalwareAlert.

En el panel Información general, en la barra de menús superior, seleccione la lista desplegable Ejecutar y después Ejecutar.

En el panel Información general, se mostrará una nueva entrada en Historial de ejecuciones. Es posible que tenga que seleccionar el botón Actualizar en la parte superior de la pantalla. Puede seleccionar esa entrada para profundizar en los detalles. Por ejemplo, puede profundizar en las entradas y salidas de la ejecución:

Entradas

{

"method": "post",

"path": "/Mail",

"host": {

"connection": {

"name": "/subscriptions/abcd/resourceGroups/abcd/providers/Microsoft.Web/connections/office365"

}

},

"body": {

"Body": "Microsoft Defender for Cloud has discovered a potential security threat in your environment. Details below:\n\nAlert name: \n\nDescription: \n\nDetection time: \n\nAttacked resource: \n\nDetected by: \n\nAlert ID: ",

"Importance": "High",

"Subject": "Microsoft Defender for Cloud has discovered a potential security threat in your environment",

"To": "john@doe.com"

}

}

Salidas

{

"statusCode": 200,

"headers": {

"Pragma": "no-cache",

"x-ms-request-id": "615f4430-7433-4fd3-aa2d-000e8a1a0db9",

"Strict-Transport-Security": "max-age=31536000; includeSubDomains",

"X-Content-Type-Options": "nosniff",

"X-Frame-Options": "DENY",

"Timing-Allow-Origin": "*",

"x-ms-apihub-cached-response": "true",

"Cache-Control": "no-store, no-cache",

"Date": "Fri, 10 Oct 2019 09:17:32 GMT",

"Set-Cookie": "ARRAffinity=9c9c847b5bd6c73a56d4f1afae4aecaa7f5b746d703be6c728afc87b6c50d7e3;Path=/;HttpOnly;Domain=office365-wus.azconn-wus.p.azurewebsites.net",

"Content-Length": "0",

"Expires": "-1"

}

}

También debe recibir un correo electrónico en la dirección de correo electrónico que especificó que Microsoft Defender for Cloud ha detectado una amenaza de seguridad potencial en su entorno.

Felicidades. Ha configurado correctamente una automatización de flujo de trabajo.