Funcionalidades de Technical Preview 1702 para Configuration Manager

Se aplica a: Configuration Manager (rama technical preview)

En este artículo se presentan las características disponibles en Technical Preview para Configuration Manager, versión 1702. Puede instalar esta versión para actualizar y agregar nuevas funcionalidades al sitio de Configuration Manager technical preview. Antes de instalar esta versión de technical preview, revise el tema introductorio Technical Preview para Configuration Manager, para familiarizarse con los requisitos generales y las limitaciones para usar una versión preliminar técnica, cómo actualizar entre versiones y cómo proporcionar comentarios sobre las características en una versión preliminar técnica.

Las siguientes son nuevas características que puede probar con esta versión.

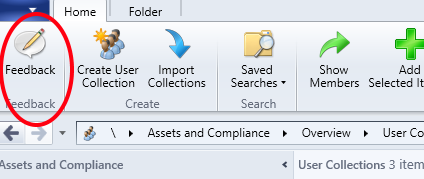

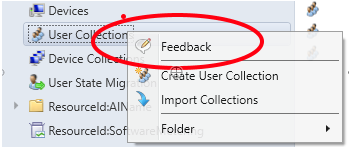

Enviar comentarios desde la consola de Configuration Manager

Esta versión preliminar presenta nuevas opciones de comentarios en la consola de Configuration Manager. Las opciones comentarios le permiten enviar comentarios directamente al equipo de desarrollo, a través del sitio web Configuration Manager comentarios del producto.

Puede encontrar la opción Comentarios :

- En la cinta de opciones, en el extremo izquierdo de la pestaña Inicio de cada nodo.

- Al hacer clic con el botón derecho en cualquier objeto de la consola.

Al elegir Comentarios, se abre el explorador en el sitio web de comentarios de Configuration Manager producto.

Cambios en Novedades y mantenimiento

A continuación se presenta esta versión preliminar.

Opciones de actualización más sencillas

La próxima vez que la infraestructura cumpla los requisitos para dos o más actualizaciones, solo se descargará la actualización más reciente. Por ejemplo, si la versión actual del sitio es dos o más antigua que la versión más reciente que está disponible, solo esa versión de actualización más reciente se descarga automáticamente.

Tiene la opción de descargar e instalar las otras actualizaciones disponibles, incluso cuando no sean la versión más reciente. Sin embargo, recibirá una advertencia de que la actualización se ha reemplazado por una más reciente. Para descargar una actualización que esté disponible para descargar, seleccione la actualización en la consola y, a continuación, haga clic en Descargar.

Limpieza mejorada de actualizaciones anteriores

Hemos agregado una función de limpieza automática que elimina las descargas innecesarias de la carpeta "EasySetupPayload" en el servidor de sitio.

Mejoras en la caché del mismo nivel

A partir de esta versión, un equipo de origen de caché del mismo nivel rechazará una solicitud de contenido cuando el equipo de origen de caché del mismo nivel cumpla cualquiera de las condiciones siguientes:

- Está en modo de batería baja.

- La carga de CPU supera el 80 % en el momento en que se solicita el contenido.

- La E/S de disco tiene un avgDiskQueueLength que supera los 10.

- No hay más conexiones disponibles al equipo.

Puede configurar estas opciones mediante la clase de configuración del agente cliente para la característica de origen del mismo nivel (SMS_WinPEPeerCacheConfig) cuando use el SDK de Configuration Manager.

Cuando el equipo rechaza una solicitud para el contenido, el equipo solicitante seguirá buscando orígenes alternativos del formulario de contenido en su grupo de ubicaciones de origen de contenido disponibles.

Uso de Servicios de dominio de Microsoft Entra para administrar dispositivos, usuarios y grupos

Con esta versión de technical preview puede administrar los dispositivos que están unidos a un dominio administrado Servicios de dominio de Microsoft Entra. También puede detectar dispositivos, usuarios y grupos en ese dominio con varios métodos de detección de Configuration Manager.

La infraestructura del sitio de technical preview, los clientes y el dominio Servicios de dominio de Microsoft Entra deben ejecutarse en Azure.

Configuración de Configuration Manager para usar el identificador de Microsoft Entra

Para usar Microsoft Entra identificador con Configuration Manager, necesitará lo siguiente:

- Suscripción a Azure.

- Microsoft Entra identificador con Servicios de dominio (DS).

- Un sitio Configuration Manager que se ejecuta en una máquina virtual de Azure que está unido al identificador de Microsoft Entra.

- Configuration Manager clientes que se ejecutan en el mismo entorno de Microsoft Entra.

Para configurar Microsoft Entra Domain Service, consulte Introducción a Servicios de dominio de Microsoft Entra.

Descubrir recursos

Después de configurar Configuration Manager para que se ejecute en Microsoft Entra identificador, puede usar los siguientes métodos de detección de Active Directory para buscar recursos en Microsoft Entra identificador:

- Detección de sistemas de Active Directory

- Detección de usuarios de Active Directory

- Detección de grupos de Active Directory

Para cada método que use, edite la consulta LDAP para buscar en las estructuras de unidad organizativa Microsoft Entra en lugar de los contenedores que son habituales para Active Directory local. Esto requiere que dirija la consulta para buscar en Active Directory en la suscripción de Azure.

En los ejemplos siguientes se usa un identificador de Microsoft Entra de contoso.onmicrosoft.com:

Detección de sistemas

Microsoft Entra id. almacena los dispositivos en la unidad organizativa Equipos AADDC. Configure lo siguiente:- LDAP://OU=AADDC Computers,DC=contoso,DC=onmicrosoft,DC=com

User Discovery Microsoft Entra ID almacena los usuarios en la unidad organizativa Usuarios de AADDC. Configure lo siguiente:

- LDAP://OU=AADDC Users,DC= contoso,DC=onmicrosoft,DC=com

Detección de grupos

Microsoft Entra id. no tiene una unidad organizativa que almacene grupos. En su lugar, use la misma estructura general que el sistema o las consultas de usuario y configure la consulta LDAP para que apunte a la unidad organizativa que contiene los grupos que desea detectar.

Consulte lo siguiente para obtener más información sobre el identificador de Microsoft Entra:

- Servicios de dominio de Microsoft Entra información del producto

- documentación de Servicios de dominio de Active Directory

Mejoras en la directiva de cumplimiento de dispositivos de acceso condicional

Hay disponible una nueva regla de directiva de cumplimiento de dispositivos para ayudarle a bloquear el acceso a los recursos corporativos que admiten el acceso condicional, cuando los usuarios usan aplicaciones que forman parte de una lista de aplicaciones no compatibles. El administrador puede definir la lista de aplicaciones no compatibles al agregar la nueva regla compatible Aplicaciones que no se pueden instalar. Esta regla requiere que el administrador escriba el nombre de la aplicación, el identificador de la aplicación y el publicador de aplicaciones (opcional) al agregar una aplicación a la lista no compatible. Esta configuración solo se aplica a dispositivos iOS y Android.

Además, esto ayuda a las organizaciones a mitigar la pérdida de datos a través de aplicaciones no seguras y a evitar el consumo excesivo de datos a través de determinadas aplicaciones.

Pruébelo

Escenario: Identifique las aplicaciones que podrían estar causando pérdida de datos mediante el envío de datos corporativos fuera de su empresa o que causan un consumo excesivo de datos y, a continuación, cree una directiva de cumplimiento de dispositivos de acceso condicional que agregue estas aplicaciones a la lista de aplicaciones no compatibles. Esto bloqueará el acceso a los recursos corporativos que admiten el acceso condicional hasta que el usuario pueda quitar la aplicación bloqueada.

Alerta de versión de cliente antimalware

A partir de esta versión preliminar, Configuration Manager Endpoint Protection proporciona una alerta si más del 20 % (valor predeterminado) de los clientes administrados usan una versión expirada del cliente antimalware (es decir, Windows Defender o cliente de Endpoint Protection).

Pruébelo

Asegúrese de que Endpoint Protection está habilitado en todos los clientes de escritorio y servidor mediante la directiva de configuración de cliente. Ahora puede ver la versión del cliente antimalware y el estado de implementación de Endpoint Protection si va aDispositivos> deinformación general> de activos y cumplimiento>Todos los escritorios y atender a los clientes. Para buscar una alerta, vea Alertas en el área de trabajo Supervisión . Si más del 20 % de los clientes administrados ejecutan una versión expirada del software antimalware, se muestra la alerta de la versión de cliente antimalware no actualizada. Esta alerta no aparece en la pestañaInformación generalde supervisión>. Para actualizar los clientes antimalware expirados, habilite las actualizaciones de software para los clientes antimalware.

Para configurar el porcentaje en el que se genera la alerta, expanda Supervisión> dealertas>todas las alertas, haga doble clic en Clientes antimalware obsoletos y modifique la opción Generar alerta si el porcentaje de clientes administrados con una versión obsoleta del cliente antimalware es mayor que la opción .

Evaluación del cumplimiento de las actualizaciones de Windows Update para empresas

Ahora puede configurar una regla de actualización de directivas de cumplimiento para incluir un resultado de evaluación de Windows Update para empresas como parte de la evaluación del acceso condicional.

Importante

Debe tener Windows 10 Versión preliminar de Insider 15019 o posterior para usar la evaluación de cumplimiento para las actualizaciones de Windows Update para empresas.

Permitir que Windows Update para empresas administre actualizaciones de Windows 10

Para recopilar información de evaluación de cumplimiento de las actualizaciones de Windows Update para empresas, use el procedimiento siguiente para configurar la configuración del agente cliente para permitir explícitamente a Windows Update para empresas administrar las actualizaciones de Windows 10.

- En la consola de Configuration Manager, vaya aConfiguración del cliente de administración>.

- En las propiedades de la configuración de cliente, vaya a Software Novedades y seleccione Sí en la opción Administrar actualizaciones de Windows 10 con Windows Update para empresas.

Creación de una directiva de cumplimiento para la evaluación de Windows Update para empresas

- En la consola de Configuration Manager, vaya a Directivas decumplimientode configuración> de cumplimiento de activos y cumplimiento>.

- Haga clic en Crear directiva de cumplimiento o seleccione una directiva de cumplimiento existente para modificarla.

- En la página General, proporcione un nombre y una descripción, seleccione Reglas de cumplimiento para dispositivos administrados con el cliente Configuration Manager, establezca la gravedad de no cumplimiento para los informes y haga clic en Siguiente.

- En la página Plataformas admitidas, seleccione Windows 10 y, a continuación, haga clic en Siguiente.

- En la página Reglas, haga clic en Nuevo...y, a continuación, en Condición, elija Requerir Windows Update para el cumplimiento empresarial. La opción Valor se establece automáticamente en True.

La nueva directiva se muestra en el nodo Directivas de cumplimiento del área de trabajo Activos y cumplimiento .

Implementación de una directiva de cumplimiento

- En la consola de Configuration Manager, vaya aConfiguración de cumplimiento de activos y cumplimiento> y, a continuación, haga clic en Directivas de cumplimiento.

- En la pestaña Inicio , en el grupo Implementación , haga clic en Implementar.

- En el cuadro de diálogo Implementar directiva de cumplimiento , haga clic en Examinar para seleccionar la colección de usuarios en la que implementar la directiva. Además, puede seleccionar opciones para generar alertas cuando la directiva no es compatible y también para configurar la programación por la que se evaluará el cumplimiento de esta directiva.

- Cuando haya terminado, haga clic en Aceptar.

Supervisión de la directiva de cumplimiento

Después de crear la directiva de cumplimiento, puede supervisar los resultados de cumplimiento en la consola de Configuration Manager. Para obtener más información, consulte Supervisión de la directiva de cumplimiento.

Mejoras en la configuración del Centro de software y mensajes de notificación para secuencias de tareas de alto impacto

Esta versión incluye las siguientes mejoras en la configuración del Centro de software y los mensajes de notificación para secuencias de tareas de implementación de alto impacto:

- En las propiedades de la secuencia de tareas, ahora puede configurar cualquier secuencia de tareas, incluidas las secuencias de tareas del sistema no operativo, como una implementación de alto riesgo. Cualquier secuencia de tareas que cumpla ciertas condiciones se define automáticamente como de alto impacto. Para obtener más información, consulte Administración de implementaciones de alto riesgo.

- En las propiedades de la secuencia de tareas, puede elegir usar el mensaje de notificación predeterminado o crear su propio mensaje de notificación personalizado para implementaciones de alto impacto.

- En las propiedades de la secuencia de tareas, puede configurar las propiedades del Centro de software, que incluyen realizar un reinicio necesario, el tamaño de descarga de la secuencia de tareas y el tiempo de ejecución estimado.

- El mensaje de implementación de alto impacto predeterminado para las actualizaciones en contexto indica ahora que las aplicaciones, los datos y la configuración se migran automáticamente. Anteriormente, el mensaje predeterminado para cualquier instalación del sistema operativo indicaba que se perderían todas las aplicaciones, los datos y la configuración, lo que no era cierto para una actualización local.

Establecer una secuencia de tareas como una secuencia de tareas de alto impacto

Use el procedimiento siguiente para establecer una secuencia de tareas como de alto impacto.

Nota:

Cualquier secuencia de tareas que cumpla ciertas condiciones se define automáticamente como de alto impacto. Para obtener más información, consulte Administración de implementaciones de alto riesgo.

- En la consola de Configuration Manager, vaya aSecuencias de tareasde sistemas> operativos de la biblioteca> de software.

- Seleccione la secuencia de tareas que desea editar y haga clic en Propiedades.

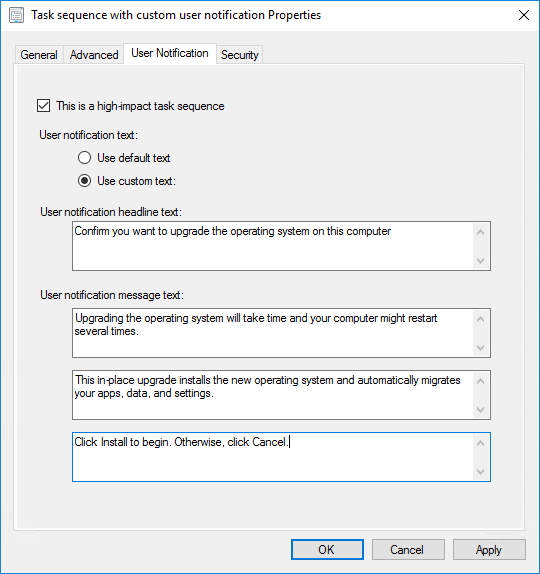

- En la pestaña Notificación de usuario , seleccione This is a high-impact task sequence (Esta es una secuencia de tareas de alto impacto).

Creación de una notificación personalizada para implementaciones de alto riesgo

En la consola de Configuration Manager, vaya aSecuencias de tareasde sistemas> operativos de la biblioteca> de software.

Seleccione la secuencia de tareas que desea editar y haga clic en Propiedades.

En la pestaña Notificación de usuario , seleccione Usar texto personalizado.

Nota:

Solo puede establecer texto de notificación de usuario cuando se selecciona la secuencia de tareas This is a high-impact (Esto es una secuencia de tareas de alto impacto ).

Configure los siguientes valores (máximo de 255 caracteres para cada cuadro de texto):

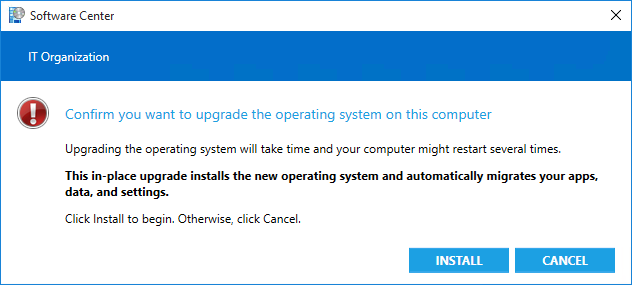

Texto principal de notificación de usuario: especifica el texto azul que se muestra en la notificación de usuario del Centro de software. Por ejemplo, en la notificación de usuario predeterminada, esta sección contiene algo parecido a "Confirmar que desea actualizar el sistema operativo en este equipo".

Texto del mensaje de notificación de usuario: hay tres cuadros de texto que proporcionan el cuerpo de la notificación personalizada.

- Primer cuadro de texto: especifica el cuerpo principal del texto, que normalmente contiene instrucciones para el usuario. Por ejemplo, en la notificación de usuario predeterminada, esta sección contiene algo como "Actualizar el sistema operativo llevará tiempo y el equipo podría reiniciarse varias veces".

- Segundo cuadro de texto: especifica el texto en negrita bajo el cuerpo principal del texto. Por ejemplo, en la notificación de usuario predeterminada, esta sección contiene algo parecido a "Esta actualización local instala el nuevo sistema operativo y migra automáticamente las aplicaciones, los datos y la configuración".

- Tercer cuadro de texto: especifica la última línea de texto bajo el texto en negrita. Por ejemplo, en la notificación de usuario predeterminada, esta sección contiene algo parecido a "Haga clic en Instalar para comenzar. De lo contrario, haga clic en Cancelar."

Supongamos que configura la siguiente notificación personalizada en las propiedades.

El siguiente mensaje de notificación se mostrará cuando el usuario final abra la instalación desde el Centro de software.

Configuración de las propiedades del Centro de software

Use el procedimiento siguiente para configurar los detalles de la secuencia de tareas que se muestra en el Centro de software. Estos detalles son solo para información.

- En la consola de Configuration Manager, vaya aSecuencias de tareasde sistemas> operativos de la biblioteca> de software.

- Seleccione la secuencia de tareas que desea editar y haga clic en Propiedades.

- En la pestaña General , están disponibles los siguientes valores para el Centro de software:

- Reinicio necesario: permite al usuario saber si se requiere un reinicio durante la instalación.

- Tamaño de descarga (MB): especifica cuántos megabytes se muestran en el Centro de software para la secuencia de tareas.

- Tiempo de ejecución estimado (minutos): especifica el tiempo de ejecución estimado en minutos que se muestra en el Centro de software para la secuencia de tareas.

Comprobación de la ejecución de archivos ejecutables antes de instalar una aplicación

En el <cuadro de diálogo Propiedades de nombre>de tipo de implementación de un tipo de implementación, en la pestaña Comportamiento de instalación, ahora puede especificar uno de los archivos ejecutables más que, si se ejecutan, bloquearán la instalación del tipo de implementación. El usuario debe cerrar el archivo ejecutable en ejecución (o se puede cerrar automáticamente para las implementaciones con un propósito necesario) antes de que se pueda instalar el tipo de implementación.

Pruébelo.

- En las propiedades de un tipo de implementación Configuration Manager, elija la pestaña Comportamiento de instalación.

- Elija Agregar para agregar uno o varios nombres de archivo ejecutables que quiera comprobar. También puede agregar un nombre para mostrar para facilitar a los usuarios la identificación de las aplicaciones de la lista.

- Si la implementación tendrá un propósito necesario, en el Asistente para implementar software, puede optar por cerrar automáticamente los ejecutables en ejecución especificados en la pestaña Comportamiento de instalación del cuadro de diálogo propiedades del tipo de implementación.

Si la aplicación se implementó como Disponible y un usuario final intenta instalar una aplicación, se le pedirá que cierre los ejecutables en ejecución especificados antes de poder continuar con la instalación.

Si la aplicación se implementó como Requerida y se selecciona la opción Cerrar automáticamente los ejecutables en ejecución especificados en la pestaña Comportamiento de instalación del cuadro de diálogo propiedades del tipo de implementación , verán un cuadro de diálogo que les informa de que los ejecutables especificados se cerrarán automáticamente cuando se alcance la fecha límite de instalación de la aplicación. Puede programar estos diálogos en Elagente de equipode configuración de> cliente. Si no desea que el usuario final vea estos mensajes, seleccione Ocultar en el Centro de software y todas las notificaciones en la pestaña Experiencia del usuario de las propiedades de la implementación.

Si la aplicación se implementó como Requerida y la opción Cerrar automáticamente los archivos ejecutables en ejecución especificados en la pestaña Comportamiento de instalación del cuadro de diálogo de propiedades de tipo de implementación no está seleccionada, se producirá un error en la instalación de la aplicación si se ejecuta una o varias de las aplicaciones especificadas.

Creación de certificados PFX con compatibilidad con S MIME

Ahora puede crear un perfil de certificado PFX que admita S/MIME e implementarlo en los usuarios. A continuación, este certificado se puede usar para el cifrado y descifrado S/MIME en todos los dispositivos que el usuario ha inscrito.

Además, ahora puede especificar varias entidades de certificación (CA) en varios roles de sistema de sitio de punto de registro de certificados y, a continuación, asignar qué entidades de certificación procesan solicitudes como parte del perfil de certificado.

Para dispositivos iOS, puede asociar un perfil de certificado PFX a un perfil de correo electrónico y habilitar el cifrado S/MIME. Esto habilita S/MIME en el cliente de correo electrónico nativo en iOS y asocia el certificado de cifrado S/MIME correcto a él.

Para obtener más información sobre los certificados en Configuration Manager, consulte Introducción a los perfiles de certificado.

Nueva configuración de cumplimiento para dispositivos iOS

Hemos agregado nuevas opciones de configuración que puede usar en los elementos de configuración para dispositivos iOS. Estas son opciones de configuración que existían anteriormente en Microsoft Intune en una configuración independiente y ahora están disponibles cuando se usa Intune con Configuration Manager. Si necesita ayuda con cualquiera de estas configuraciones, consulte configuración de directivas de iOS en Microsoft Intune.

- Sincronización de datos de aplicaciones administradas con iCloud

- Entrega para continuar las actividades en otro dispositivo

- Uso compartido de fotos de iCloud

- Biblioteca de fotos de iCloud

- Confiar en los nuevos autores de aplicaciones empresariales

- Permitir que el usuario descargue contenido de la tienda iBook marcado como "Erotica" (solo en modo supervisado)

- Forzar que los Apple Watch emparejados usen la detección de muñecas

- Contraseña para las solicitudes salientes de AirPlay

- Modificar la configuración de la cuenta (solo modo supervisado)

- Cambios en la configuración de uso de datos móviles de la aplicación (solo modo supervisado)

- Borrar todo el contenido y la configuración (solo modo supervisado)

- Configurar restricciones en el dispositivo (solo en modo supervisado)

- Uso del emparejamiento de hosts para controlar los dispositivos con los que un dispositivo iOS puede emparejar (solo en modo supervisado)

- Instalar certificados y perfiles de configuración (solo en modo supervisado)

- Modificación del nombre del dispositivo (solo modo supervisado)

- Modificación del código de acceso (solo modo supervisado)

- Emparejamiento de Apple Watch (solo en modo supervisado)

- Modificación de la configuración de notificación (solo modo supervisado)

- Modificación del fondo de pantalla (solo modo supervisado)

- Modificación de la configuración de envío de diagnóstico (solo modo supervisado)

- Modificación de Bluetooth (solo modo supervisado)

- AirDrop (solo modo supervisado)

- Uso de Siri para consultar contenido generado por el usuario desde Internet (solo en modo supervisado)

- Filtro de blasfemia de Siri (solo modo supervisado)

- Devolver resultados de Internet en la búsqueda de Spotlight (solo en modo supervisado)

- Word búsqueda de definiciones (solo modo supervisado)

- Teclados predictivos (solo en modo supervisado)

- Corrección automática (solo modo supervisado)

- Revisión ortográfica del teclado (solo modo supervisado)

- Métodos abreviados de teclado (solo en modo supervisado)

- Instalación de aplicaciones solo con Apple Configurator e iTunes (solo en modo supervisado)

- Descargas automáticas de aplicaciones (solo en modo supervisado)

- Realizar cambios en la configuración de la aplicación Buscar a mis amigos (solo en modo supervisado)

- Acceso a la tienda iBooks (solo modo supervisado)

- Aplicación mensajes (solo modo supervisado)

- Podcasts (solo modo supervisado)

- Apple Music (solo modo supervisado)

- iTunes Radio (solo modo supervisado)

- Apple News (solo en modo supervisado)

- Game Center (solo modo supervisado)

- Tratar AirDrop como destino no administrado

Compatibilidad con Android for Work

A partir de la versión 1702 de Technical Preview, puede enlazar una cuenta de Google al inquilino de MDM híbrido. Esto le permite hacer lo siguiente:

- Inscribir dispositivos Android compatibles como Android for Work, creando perfiles de trabajo en esos dispositivos inscritos

- Aprobar aplicaciones en el almacén de Play for Work, sincronizarlas con la consola de Configuration Manager y, a continuación, implementarlas en los perfiles de trabajo de los dispositivos

- Creación e implementación de elementos de configuración para configurar los valores de perfil de trabajo y contraseña para esos dispositivos

- Creación e implementación de elementos de directiva de cumplimiento y perfiles de acceso a recursos para dispositivos Android for Work como ya lo hace para dispositivos Android

- Realizar el borrado selectivo en dispositivos Android for Work

Al inscribir un dispositivo como Android for Work, se crea un perfil de trabajo en el dispositivo que Intune puede administrar. Este perfil de trabajo existe en paralelo con el perfil personal en el dispositivo Android. Los usuarios pueden cambiar fácilmente entre aplicaciones de perfil de trabajo y aplicaciones de perfil personal. No se pueden administrar elementos en el perfil personal. Las aplicaciones y los datos personales siguen sin administrarse. Configuration Manager tiene control total sobre el perfil de trabajo y su contenido y puede quitarlo del dispositivo.

Android for Work es una plataforma independiente de Android y deberá decidir qué forma de administración usar para los dispositivos Android que admiten perfiles de trabajo.

¡Pruébelo!

En las secciones siguientes se describe la administración de Android for Work.

Habilitación de la administración de Android for Work

- Cree una cuenta de Google en https://accounts.google.com/SignUp para usarla como cuenta de administrador de Android for Work que se asociará a todas las tareas de administración de Android for Work para este inquilino de Intune. Podría tratarse de una cuenta de Google compartida entre los administradores que administran dispositivos Android. Esta es la cuenta de Google que su organización usa para administrar y publicar aplicaciones en la consola de Play for Work. Usará esta cuenta para aprobar aplicaciones en la tienda Play for Work, por lo que debe realizar un seguimiento del nombre y la contraseña de la cuenta.

- Habilite la inscripción de Android enlazando la cuenta de Google al inquilino de Intune administrado en Configuration Manager:

- Vaya aIntroducción> a la administración>Cloud Services>Microsoft Intune Suscripciones y seleccione la suscripción de Intune.

- En la cinta de opciones, haga clic en Configurar plataformas>Android y asegúrese de que habilitar la inscripción de Android está activada.

- En la cinta de opciones, haga clic en Configurar plataformas>Android for Work.

- En el cuadro de diálogo, haga clic en Configurar Android for Work en la consola de Intune. La consola de Intune se abre en el explorador web.

- Use las credenciales de administrador de Intune para iniciar sesión en el portal de Intune.

- Haga clic en Configurar para abrir el sitio web de Android for Work de Google Play.

- En la página de inicio de sesión de Google, escriba las credenciales de la cuenta de Google del paso 1 y, a continuación, proporcione la información de su empresa.

- Cuando vuelva al portal de Intune, Android for Work está habilitado y tiene tres opciones de inscripción para dispositivos Android for Work:

- Administrar todos los dispositivos como Android : (deshabilitado) Todos los dispositivos Android, incluidos los dispositivos que admiten Android for Work, se inscribirán como dispositivos Android convencionales.

- Administrar dispositivos compatibles como Android for Work : (habilitado) Todos los dispositivos que admiten Android for Work se inscriben como dispositivos Android for Work. Cualquier dispositivo Android que no sea compatible con Android for Work se inscribe como un dispositivo Android convencional.

- Administrar dispositivos admitidos para usuarios solo en estos grupos como Android for Work : (Pruebas) Permite dirigir la administración de Android for Work a un conjunto limitado de usuarios. Solo los miembros de los grupos seleccionados que inscriben un dispositivo compatible con Android for Work se inscriben como dispositivos Android for Work. Todos los demás están inscritos como dispositivos Android.

Nota:

Un problema conocido impide que la opción Administrar dispositivos admitidos para usuarios solo en estos grupos como Android for Work funcione según lo esperado. Los dispositivos de los usuarios de los grupos de Microsoft Entra especificados se inscribirán como Android en lugar de Android for Work. Para probar Android for Work, debe usar administrar todos los dispositivos compatibles como Android for Work.

Para habilitar la inscripción de Android for Work, debe elegir una de las dos opciones inferiores. La opción Administrar dispositivos admitidos para usuarios solo en estos grupos como Android for Work requiere que primero haya configurado Microsoft Entra grupos de seguridad.

Verá el nombre de la cuenta y el nombre de la organización en el portal de Intune cuando se complete el enlace; en ese momento, puede cerrar ambos exploradores.

Aprobación e implementación de aplicaciones de Android for Work

Siga estos pasos para aprobar aplicaciones en la tienda Play for Work, sincronizarlas con la consola de Configuration Manager e implementarlas en dispositivos Android for Work administrados. Para implementar aplicaciones en los perfiles de trabajo de los usuarios, deberá aprobar las aplicaciones en Play for Work y, a continuación, sincronizar las aplicaciones con la consola de Configuration Manager.

- Abra un explorador y vaya a: https://play.google.com/work.

- Inicie sesión con la cuenta de administrador de Google enlazada al inquilino de Intune.

- Busque las aplicaciones que desea implementar en su entorno y haga clic en Aprobar para cada una de ellas.

- En la consola de Configuration Manager, vaya aInformación general> del administrador>Cloud Services>Android for Work y haga clic en Sincronizar.

- Espere hasta 10 minutos para que las aplicaciones se sincronicen y, a continuación, vayaa Información general> de la biblioteca> de software informaciónde licencias de administración de>aplicaciones para aplicaciones de la Tienda.

- Haga clic en una aplicación sincronizada desde Play for Work y, a continuación, haga clic en Crear aplicación.

- Complete el asistente y haga clic en Cerrar.

- Vaya a Aplicaciones deadministración de>aplicaciones deinformación general> de la biblioteca> de software, seleccione aplicaciones de Android for Work e impleméntelas como de costumbre.

Para sincronizar las aplicaciones de Play for Work con Configuration Manager, debe aprobar al menos una aplicación en el sitio web de Play for Work.

Inscripción de un dispositivo Android for Work

La inscripción de dispositivos Android for Work es similar a la inscripción para Android. Descargue y ejecute la aplicación Portal de empresa para Android en el dispositivo móvil. Se le pedirá que cree un perfil de trabajo como parte del proceso de inscripción. Una vez creado el perfil de trabajo, debe cambiar a la versión administrada de la Portal de empresa. El Portal de empresa administrado se etiqueta con un pequeño maletín naranja en la esquina inferior derecha.

Creación e implementación de un elemento de configuración

Android for Work tiene dos grupos de configuración para los elementos de configuración:

- Password

- Perfil de trabajo

Puede configurar el uso compartido de contenido entre perfiles de trabajo, así como los siguientes elementos de configuración en dispositivos que ejecutan Android 6 o superior:

- El comportamiento de las aplicaciones que solicitan permisos específicos

- Si las notificaciones de las aplicaciones dentro del perfil de trabajo están visibles en la pantalla de bloqueo

Para probar esto, cree un elemento de configuración a través del flujo de trabajo estándar, elija Android for Work en la página General y configure las opciones para cada uno de los grupos de configuración, agregue el elemento de configuración a una línea base e implemente como de costumbre. Esta configuración solo se aplicará a los dispositivos inscritos como Android for Work y no a los inscritos como Android.

Realizar el borrado selectivo

Los dispositivos inscritos como Android for Work solo se pueden borrar selectivamente porque solo se administra el perfil de trabajo. Esto protege el perfil personal de ser borrado. Al realizar un borrado selectivo en un dispositivo Android for Work, se quita el perfil de trabajo, incluidas todas las aplicaciones y datos, y se anula la inscripción del dispositivo.

Para borrar de forma selectiva un dispositivo Android for Work, use el proceso de borrado selectivo normal en la consola de Configuration Manager.

Problemas conocidos de Android for Work

La configuración de la programación de sincronización en perfiles de correo electrónico de Android for Work hace que no se implementen Una de las opciones de los perfiles de correo electrónico de la interfaz de usuario de ConfigMgr para Android for Work es "Programar". En otras plataformas, esto permite al administrador configurar una programación para sincronizar el correo electrónico y otros datos de la cuenta de correo electrónico en los dispositivos móviles en los que se implementa. Sin embargo, no funciona para los perfiles de correo electrónico de Android for Work y elegir cualquier opción que no sea "No configurado" hará que el perfil no se implemente en ningún dispositivo.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de