Uso de una directiva de VPN y VPN por aplicación en dispositivos Android Enterprise en Microsoft Intune

Las redes privadas virtuales (VPN) permiten a los usuarios acceder a los recursos de la organización de forma remota, incluidos desde casa, hoteles, cafés y mucho más. En Microsoft Intune, puede configurar aplicaciones cliente VPN en dispositivos Android Enterprise mediante una directiva de configuración de aplicaciones. A continuación, implemente esta directiva con su configuración de VPN en los dispositivos de la organización.

También puede crear directivas de VPN que usan aplicaciones específicas. Esta característica se denomina VPN por aplicación. Cuando la aplicación está activa, puede conectarse a la VPN y acceder a los recursos a través de la VPN. Cuando la aplicación no está activa, no se usa la VPN.

Esta característica se aplica a:

- Android Enterprise

Hay dos maneras de compilar la directiva de configuración de aplicaciones para la aplicación cliente VPN:

- Diseñador de configuración

- Datos JSON

En este artículo se muestra cómo crear una directiva de configuración de vpn y vpn por aplicación mediante ambas opciones.

Nota:

Muchos de los parámetros de configuración del cliente VPN son similares. Pero cada aplicación tiene sus claves y opciones únicas. Consulte con su proveedor de VPN si tiene preguntas.

Antes de empezar

Android no desencadena automáticamente una conexión de cliente VPN cuando se abre una aplicación. La conexión VPN debe iniciarse manualmente. O bien, puede usar una VPN siempre activa para iniciar la conexión.

Los siguientes clientes VPN admiten Intune directivas de configuración de aplicaciones:

- Cisco AnyConnect

- SSO de Citrix

- F5 Access

- Palo Alto Networks GlobalProtect

- Pulse Secure

- SonicWall Mobile Connect

Al crear la directiva de VPN en Intune, seleccionará distintas claves para configurar. Estos nombres de clave varían con las diferentes aplicaciones cliente VPN. Por lo tanto, los nombres de clave de su entorno pueden ser diferentes de los ejemplos de este artículo.

El diseñador de configuración y los datos JSON pueden usar correctamente la autenticación basada en certificados. Si la autenticación VPN requiere certificados de cliente, cree los perfiles de certificado antes de crear la directiva de VPN. Las directivas de configuración de aplicaciones VPN usan los valores de los perfiles de certificado.

Los dispositivos de perfil de trabajo de propiedad personal de Android Enterprise admiten certificados SCEP y PKCS. Los dispositivos de perfil de trabajo totalmente administrados, dedicados y corporativos de Android Enterprise solo admiten certificados SCEP. Para obtener más información, consulte Uso de certificados para la autenticación en Microsoft Intune.

Introducción a VPN por aplicación

Al crear y probar una VPN por aplicación, el flujo básico incluye los pasos siguientes:

- Seleccione la aplicación cliente VPN. Antes de comenzar (en este artículo) se enumeran las aplicaciones admitidas.

- Obtenga los identificadores del paquete de aplicación de las aplicaciones que usarán la conexión VPN. Obtener el identificador del paquete de la aplicación (en este artículo) muestra cómo hacerlo.

- Si usa certificados para autenticar la conexión VPN, cree e implemente los perfiles de certificado antes de implementar la directiva de VPN. Asegúrese de que los perfiles de certificado se implementan correctamente. Para obtener más información, consulte Uso de certificados para la autenticación en Microsoft Intune.

- Agregue la aplicación cliente VPN a Intune e implemente la aplicación en los usuarios y dispositivos.

- Cree la directiva de configuración de la aplicación VPN. Use los identificadores de paquete de aplicación y la información de certificado en la directiva.

- Implemente la nueva directiva de VPN.

- Confirme que la aplicación cliente VPN se conecta correctamente al servidor VPN.

- Cuando la aplicación esté activa, confirme que el tráfico de la aplicación pasa correctamente a través de la VPN.

Obtener el identificador del paquete de la aplicación

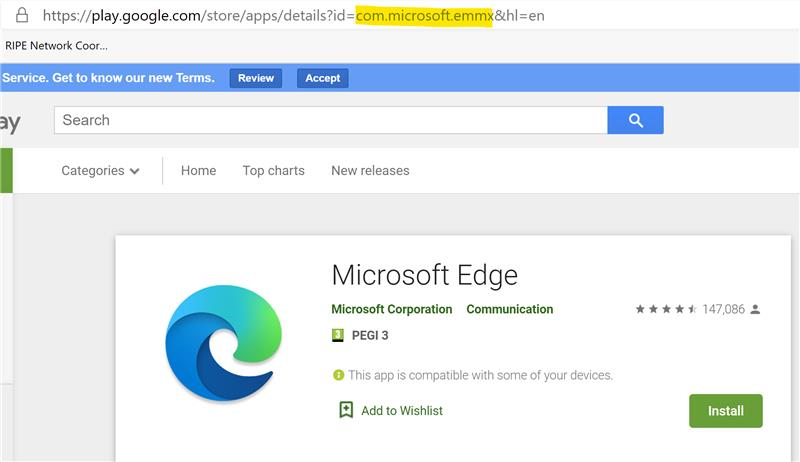

Obtenga el identificador de paquete para cada aplicación que usará la VPN. En el caso de las aplicaciones disponibles públicamente, puede obtener el identificador del paquete de la aplicación en Google Play Store. La dirección URL mostrada para cada aplicación incluye el identificador del paquete.

En el ejemplo siguiente, el identificador de paquete de la aplicación del explorador Microsoft Edge es com.microsoft.emmx. El identificador del paquete forma parte de la dirección URL:

En el caso de las aplicaciones de línea de negocio (LOB), obtenga el identificador de paquete del proveedor o desarrollador de aplicaciones.

Certificados

En este artículo se supone que la conexión VPN usa la autenticación basada en certificados. También supone que ha implementado correctamente todos los certificados de la cadena necesaria para que los clientes se autentiquen correctamente. Normalmente, esta cadena de certificados incluye el certificado de cliente, los certificados intermedios y el certificado raíz.

Para obtener más información sobre los certificados, consulte Uso de certificados para la autenticación en Microsoft Intune.

Cuando se implementa el perfil de certificado de autenticación de cliente, crea un token de certificado en el perfil de certificado. Este token se usa para crear la directiva de configuración de la aplicación VPN.

Si no está familiarizado con la creación de directivas de configuración de aplicaciones, consulte Agregar directivas de configuración de aplicaciones para dispositivos Android Enterprise administrados.

Uso del Diseñador de configuración

Inicie sesión en el centro de administración de Microsoft Intune.

Seleccione Directivas>de configuración> de aplicacionesAgregar>dispositivos administrados.

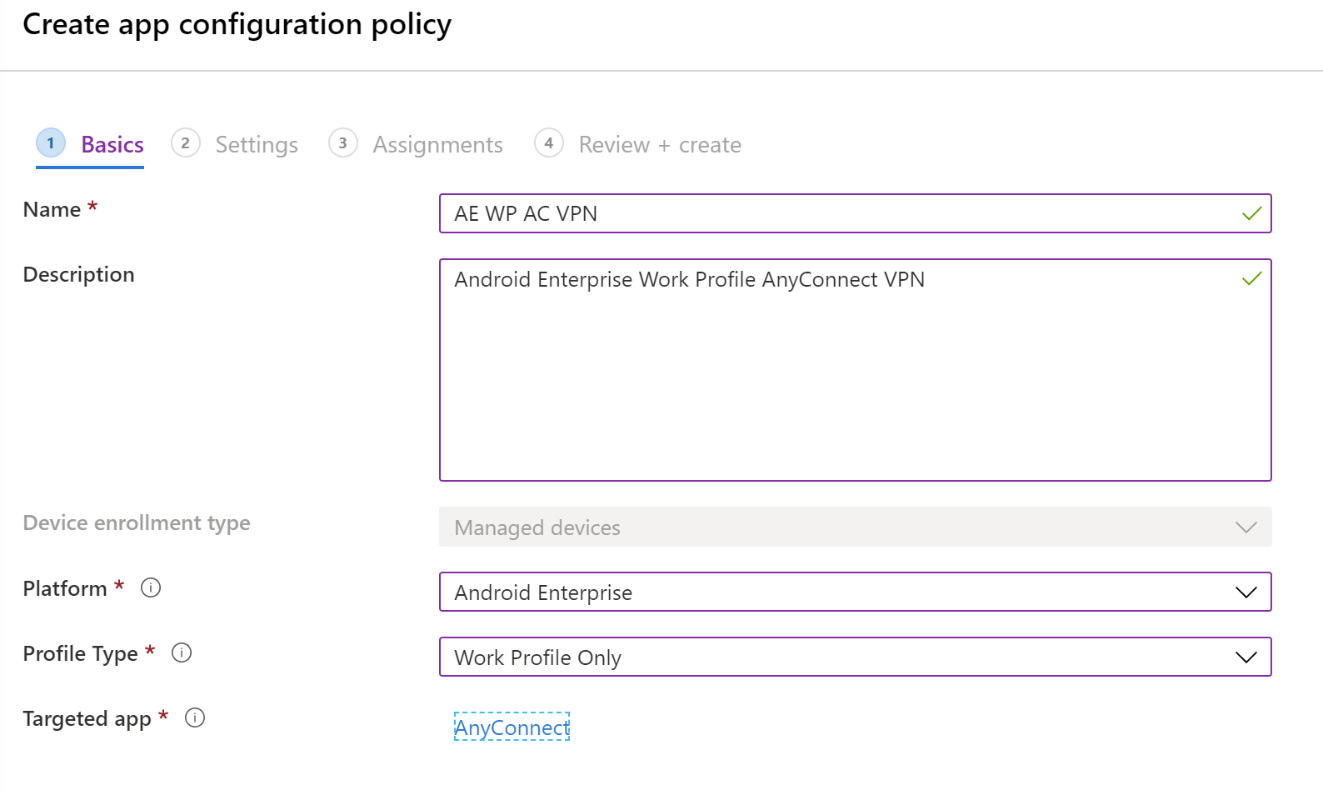

En Básico, escriba las propiedades siguientes:

Nombre: escriba un nombre descriptivo para la directiva. Asígnele un nombre a las directivas para que pueda identificarlas de manera sencilla más adelante. Por ejemplo, un buen nombre de directiva es Directiva de configuración de aplicaciones: Directiva vpn de Cisco AnyConnect para dispositivos de perfil de trabajo de Android Enterprise.

Descripción: escriba una descripción para la directiva. Esta configuración es opcional pero recomendada.

Plataforma: seleccione Android Enterprise.

Tipo de perfil: sus opciones:

- Todos los tipos de perfil: esta opción admite la autenticación de nombre de usuario y contraseña. Si usa la autenticación basada en certificados, no use esta opción.

- Solo perfiles de trabajo totalmente administrados, dedicados y Corporate-Owned: esta opción admite la autenticación basada en certificados y la autenticación de nombre de usuario y contraseña.

- Solo perfil de trabajo de propiedad personal: esta opción admite la autenticación basada en certificados y la autenticación de nombre de usuario y contraseña.

Aplicación de destino: seleccione la aplicación cliente VPN que agregó anteriormente. En el ejemplo siguiente, se utiliza la aplicación cliente VPN de Cisco AnyConnect:

Seleccione Siguiente.

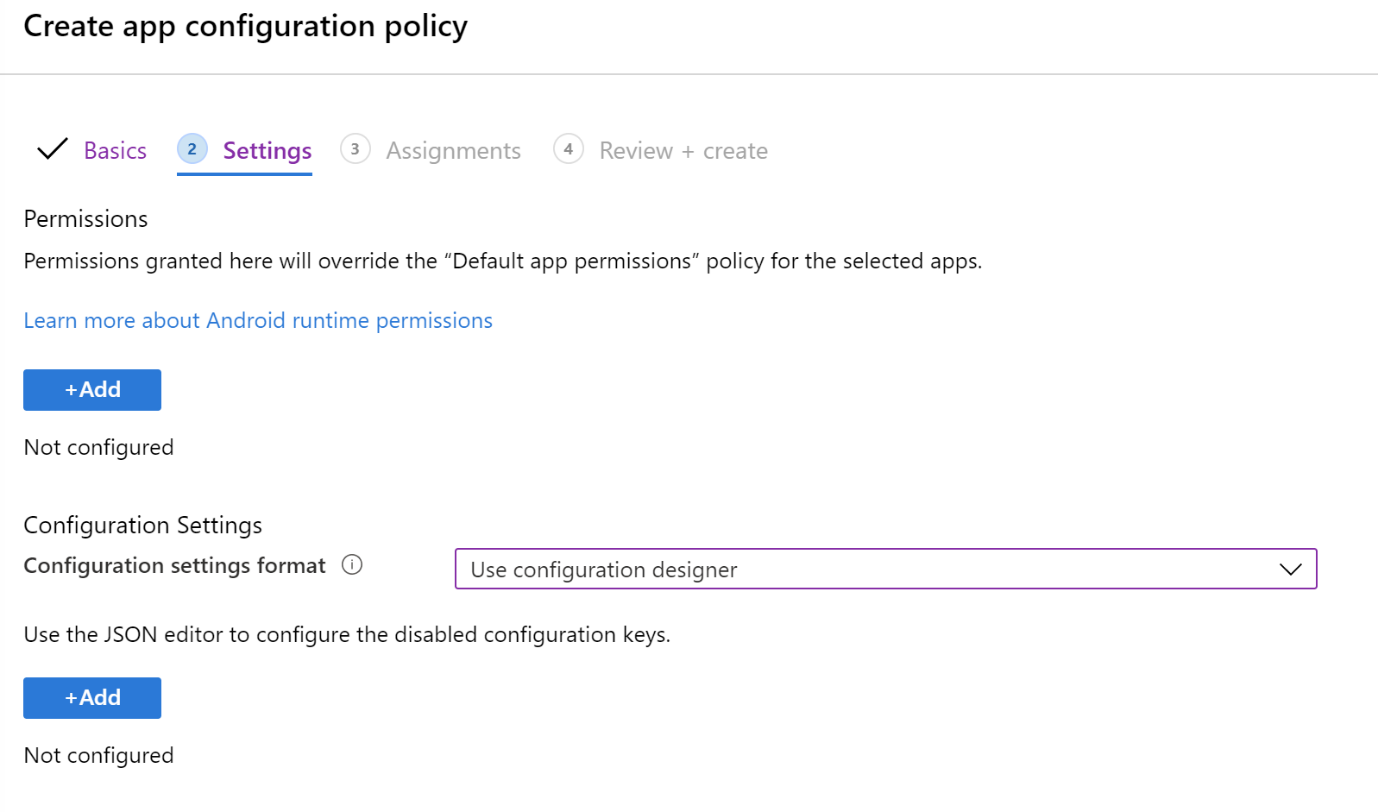

En Configuración, escriba las siguientes propiedades:

Formato de configuración: seleccione Usar diseñador de configuración:

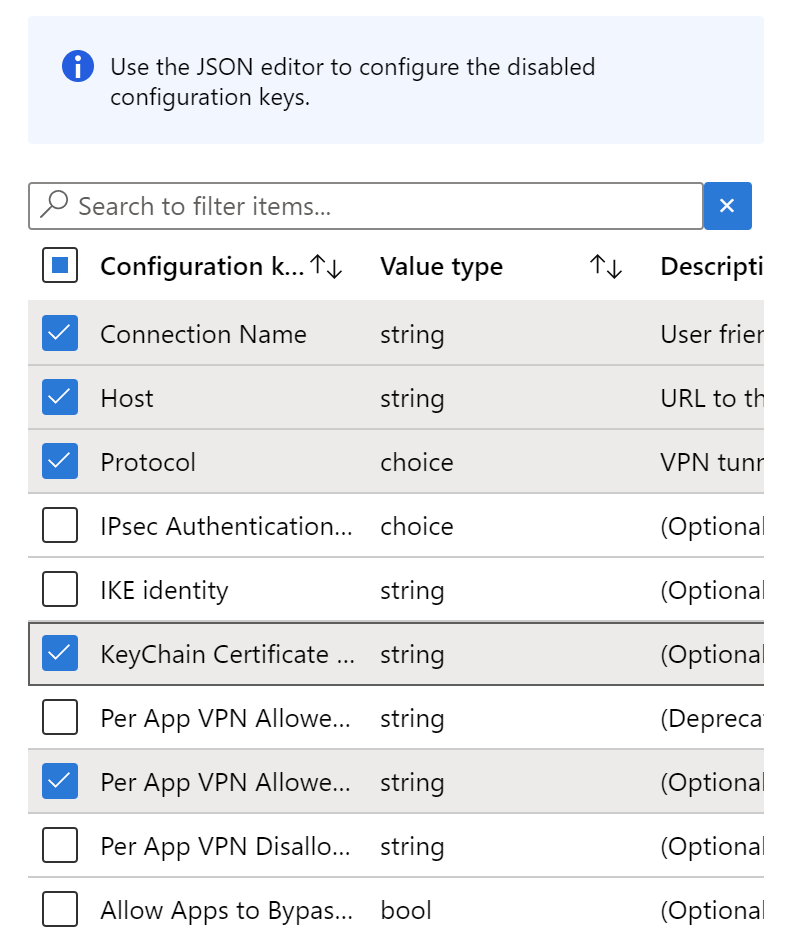

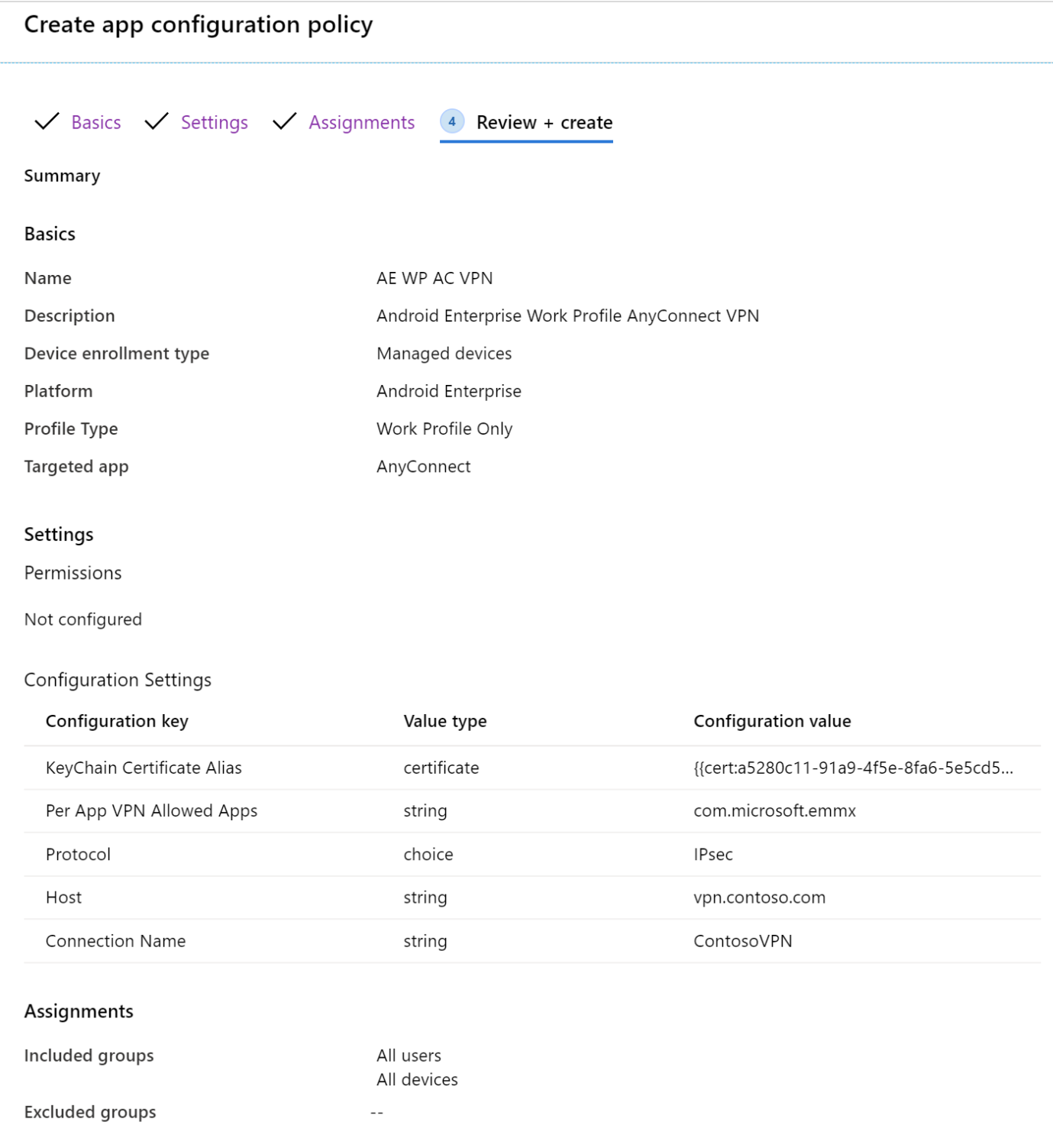

Agregar: muestra la lista de claves de configuración. Seleccione todas las claves de configuración necesarias para la configuración >Aceptar.

En el ejemplo siguiente, seleccionamos una lista mínima para AnyConnect VPN, incluida la autenticación basada en certificados y la VPN por aplicación:

Valor de configuración: escriba los valores de las claves de configuración que seleccionó. Recuerde que los nombres de clave varían en función de la aplicación cliente VPN que esté usando. En las claves seleccionadas en nuestro ejemplo:

Aplicaciones permitidas por VPN de aplicación: escriba los identificadores del paquete de aplicación que recopiló anteriormente. Por ejemplo:

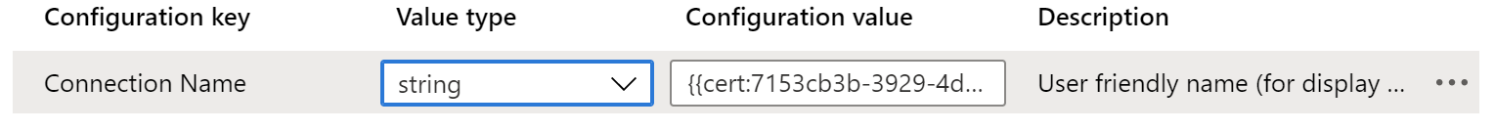

Alias de certificado KeyChain (opcional): cambie el tipo de valor de cadena a certificado. Seleccione el perfil de certificado de cliente que se usará con la autenticación VPN. Por ejemplo:

Protocolo: seleccione el protocolo de túnel SSL o IPsec de la VPN.

Nombre de conexión: escriba un nombre descriptivo para la conexión VPN. Los usuarios ven este nombre de conexión en sus dispositivos. Por ejemplo, escriba

ContosoVPN.Host: escriba la dirección URL del nombre de host en el enrutador de cabecera. Por ejemplo, escriba

vpn.contoso.com.

Seleccione Siguiente.

En Asignaciones, seleccione los grupos para asignar la directiva de configuración de aplicaciones VPN.

Seleccione Siguiente.

En Revisar y crear, revise la configuración. Al seleccionar Crear, los cambios se guardan y la directiva se implementa en los grupos. La directiva también se muestra en la lista de directivas de configuración de aplicaciones.

Uso de JSON

Use esta opción si no tiene o no conoce todas las opciones de VPN necesarias que se usan en el Diseñador de configuración. Si necesita ayuda, consulte a su proveedor de VPN.

Obtención del token de certificado

En estos pasos, cree una directiva temporal. La directiva no se guardará. La intención es copiar el token de certificado. Usará este token al crear la directiva VPN mediante JSON (sección siguiente).

En el centro de administración de Microsoft Intune, seleccione Directivas> deconfiguración> de aplicacionesAgregar>dispositivos administrados.

En Básico, escriba las propiedades siguientes:

- Nombre: escriba cualquier nombre. Esta directiva es temporal y no se guardará.

- Plataforma: seleccione Android Enterprise.

- Tipo de perfil: seleccione Solo perfil de trabajo de propiedad personal.

- Aplicación de destino: seleccione la aplicación cliente VPN que agregó anteriormente.

Seleccione Siguiente.

En Configuración, escriba las siguientes propiedades:

Formato de configuración: seleccione Usar diseñador de configuración.

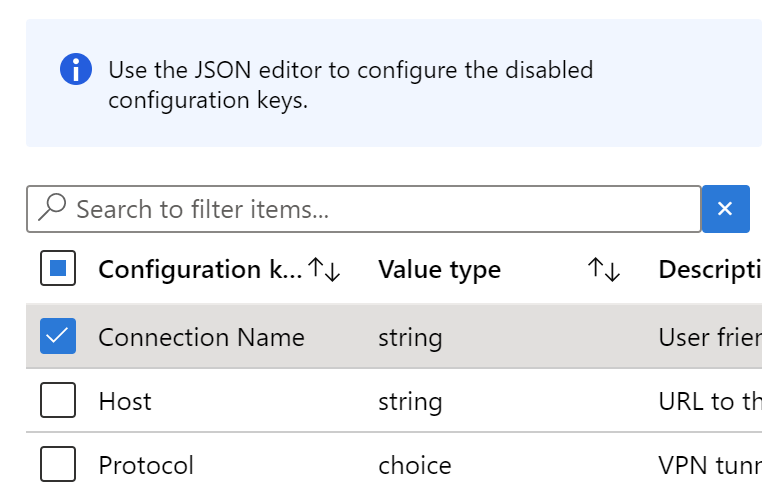

Agregar: muestra la lista de claves de configuración. Seleccione cualquier clave con un tipo devalor de cadena. Seleccione Aceptar.

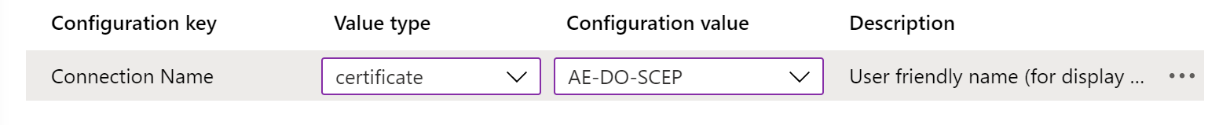

Cambie el tipo de valor de cadena a certificado. Este paso le permite seleccionar el perfil de certificado de cliente correcto que autentica la VPN:

Vuelva a cambiar inmediatamente el tipo de valor a cadena. El valor de configuración cambia a un token

{{cert:GUID}}:

Copie y pegue este token de certificado en otro archivo, como un editor de texto.

Descarte esta directiva. No lo guardes. El único propósito es copiar y pegar el token de certificado.

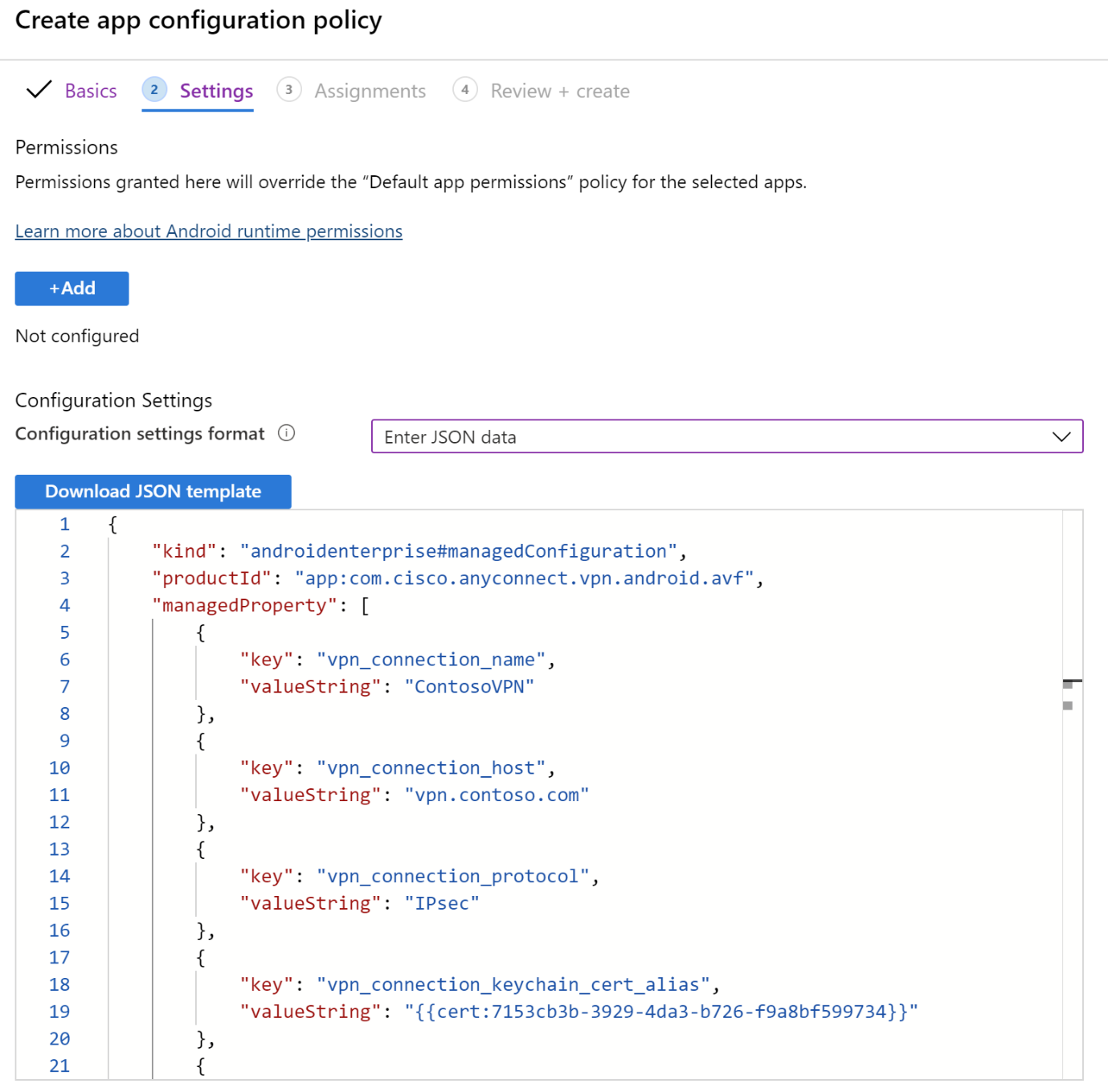

Creación de la directiva de VPN mediante JSON

En el centro de administración de Microsoft Intune, seleccione Directivas> deconfiguración> de aplicacionesAgregar>dispositivos administrados.

En Básico, escriba las propiedades siguientes:

- Nombre: escriba un nombre descriptivo para la directiva. Asígnele un nombre a las directivas para que pueda identificarlas de manera sencilla más adelante. Por ejemplo, un buen nombre de directiva es Directiva de configuración de aplicaciones: directiva VPN de Cisco AnyConnect JSON para dispositivos de perfil de trabajo de Android Enterprise en toda la empresa.

- Descripción: escriba una descripción para la directiva. Esta configuración es opcional pero recomendada.

- Plataforma: seleccione Android Enterprise.

- Tipo de perfil: sus opciones:

- Todos los tipos de perfil: esta opción admite la autenticación de nombre de usuario y contraseña. Si usa la autenticación basada en certificados, no use esta opción.

- Solo perfil de trabajo totalmente administrado, dedicado y Corporate-Owned: esta opción admite la autenticación basada en certificados y la autenticación de nombre de usuario y contraseña.

- Solo perfil de trabajo de propiedad personal: esta opción admite la autenticación basada en certificados y la autenticación de nombre de usuario y contraseña.

- Aplicación de destino: seleccione la aplicación cliente VPN que agregó anteriormente.

Seleccione Siguiente.

En Configuración, escriba las siguientes propiedades:

- Formato de configuración: seleccione Entrar datos JSON. Puede editar el archivo JSON directamente.

- Descargar plantilla JSON: use esta opción para descargar y actualizar la plantilla en cualquier editor externo. Tenga cuidado con los editores de texto que usan comillas inteligentes, ya que pueden crear JSON no válido.

Después de escribir los valores necesarios para la configuración, quite todos los valores que tengan

"STRING_VALUE"oSTRING_VALUE.

Seleccione Siguiente.

En Asignaciones, seleccione los grupos para asignar la directiva de configuración de aplicaciones VPN.

Seleccione Siguiente.

En Revisar y crear, revise la configuración. Al seleccionar Crear, los cambios se guardan y la directiva se implementa en los grupos. La directiva también se muestra en la lista de directivas de configuración de aplicaciones.

Ejemplo json de VPN de F5 Access

{

"kind": "androidenterprise#managedConfiguration",

"productId": "app:com.f5.edge.client_ics",

"managedProperty": [

{

"key": "disallowUserConfig",

"valueBool": false

},

{

"key": "vpnConfigurations",

"valueBundleArray": [

{

"managedProperty": [

{

"key": "name",

"valueString": "MyCorpVPN"

},

{

"key": "server",

"valueString": "vpn.contoso.com"

},

{

"key": "weblogonMode",

"valueBool": false

},

{

"key": "fipsMode",

"valueBool": false

},

{

"key": "clientCertKeychainAlias",

"valueString": "{{cert:77333880-14e9-0aa0-9b2c-a1bc6b913829}}"

},

{

"key": "allowedApps",

"valueString": "com.microsoft.emmx"

},

{

"key": "mdmAssignedId",

"valueString": ""

},

{

"key": "mdmInstanceId",

"valueString": ""

},

{

"key": "mdmDeviceUniqueId",

"valueString": ""

},

{

"key": "mdmDeviceWifiMacAddress",

"valueString": ""

},

{

"key": "mdmDeviceSerialNumber",

"valueString": ""

},

{

"key": "allowBypass",

"valueBool": false

}

]

}

]

}

]

}

Información adicional

- Adición de directivas de configuración de aplicaciones para dispositivos Android Enterprise administrados

- Configuración del dispositivo Android Enterprise para configurar VPN en Intune

Pasos siguientes

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de