Conector de Lookout Mobile Endpoint Security con Intune

Puede controlar el acceso del dispositivo móvil a recursos corporativos según la evaluación del riesgo que realice Lookout, una solución Mobile Threat Defense integrada con Microsoft Intune. El riesgo se evalúa basándose en la telemetría recopilada de dispositivos mediante el servicio de Lookout que incluye:

- Vulnerabilidades del sistema operativo

- Aplicaciones malintencionadas instaladas

- Perfiles de red malintencionados

Se pueden configurar directivas de acceso condicional según la evaluación de riesgos de Lookout habilitada mediante las directivas de cumplimiento de Intune para dispositivos inscritos, que se pueden usar para permitir o bloquear dispositivos que no cumplan los requisitos y, así, evitar que accedan a recursos corporativos en función de las amenazas detectadas. En el caso de los dispositivos no inscritos, puede usar directivas de protección de aplicaciones para aplicar un bloqueo o un borrado selectivo en función de las amenazas detectadas.

¿Cómo contribuye Lookout Mobile Threat Defense a proteger los recursos de la empresa?

La aplicación móvil Lookout, Lookout for Work, está instalada y se ejecuta en dispositivos móviles. Esta aplicación captura el sistema de archivos, la pila de red y la telemetría de aplicaciones y dispositivos cuando está disponible, después lo envía al servicio en la nube de Lookout para evaluar el riesgo del dispositivo para las amenazas móviles. Puede cambiar la clasificación del nivel de riesgo de las amenazas en la consola de Lookout para satisfacer sus requisitos.

Compatibilidad con los dispositivos inscritos: la directiva de cumplimiento de dispositivos de Intune incluye una regla para Mobile Threat Defense (MTD), que puede usar la información de evaluación de riesgos de Lookout for Work. Si la regla de MTD está habilitada, Intune evalúa la conformidad del dispositivo con la directiva que habilitó. Si se detecta que el dispositivo no cumple con la directiva, se bloqueará el acceso de los usuarios a los recursos corporativos, como Exchange Online y SharePoint Online. Los usuarios también reciben instrucciones de la aplicación Lookout for Work instalada en sus dispositivos para resolver el problema y recuperar el acceso a los recursos corporativos. Para admitir el uso de Lookout for Work con dispositivos inscritos:

Compatibilidad con dispositivos no inscritos: Intune puede usar los datos de evaluación de riesgos de la aplicación de Lookout for Work en los dispositivos no inscritos cuando se usan las directivas de protección de aplicaciones de Intune. Los administradores pueden usar esta combinación para facilitar la protección de los datos corporativos dentro de una aplicación protegida de Microsoft Intune, así como emitir un bloqueo o un borrado selectivo para datos corporativos en esos dispositivos. Para admitir el uso de Lookout for Work con dispositivos no inscritos:

Plataformas compatibles

Las siguientes plataformas son compatibles con Lookout cuando se inscriben en Intune:

- Android 5.0 y versiones posteriores

- iOS 12 y versiones posteriores

Para información adicional sobre la compatibilidad de lenguaje y plataforma, visite el sitio web de Lookout.

Requisitos previos

- Suscripción de empresa a Lookout Mobile Endpoint Security

- Microsoft Intune suscripción al plan 1

- Microsoft Entra ID P1

- Enterprise Mobility and Security (EMS) E3 o E5, con licencias asignadas a los usuarios.

Para obtener más información, consulte Lookout Mobile Endpoint Security

Escenarios de ejemplo

Estos son los escenarios comunes cuando se usa Mobile Endpoint Security con Intune.

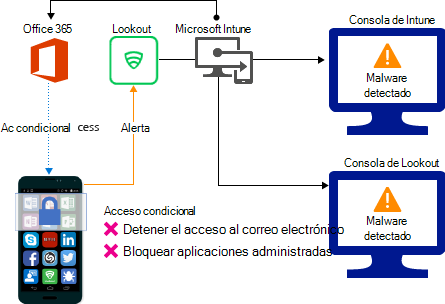

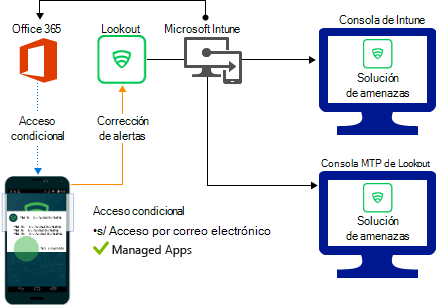

Control del acceso basado en amenazas de aplicaciones malintencionadas

Cuando las aplicaciones malintencionadas como malware se detectan en dispositivos, puede bloquear los dispositivos de la siguiente manera hasta que la amenaza se resuelva:

- Conectarse al correo electrónico corporativo

- Sincronizar los archivos corporativos mediante la aplicación OneDrive para el trabajo

- Acceder a las aplicaciones de empresa

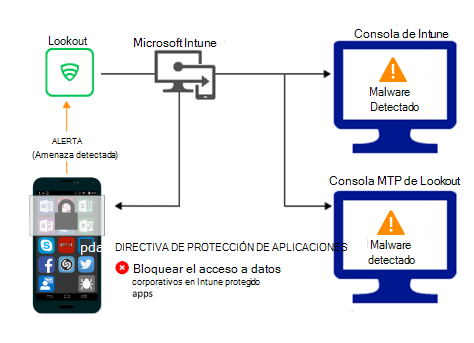

Bloquear cuando se detectan aplicaciones malintencionadas:

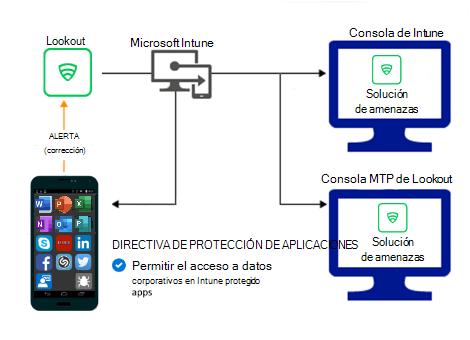

Acceso concedido tras la corrección:

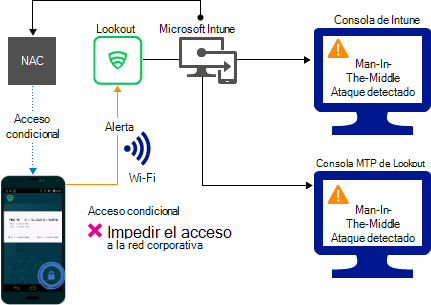

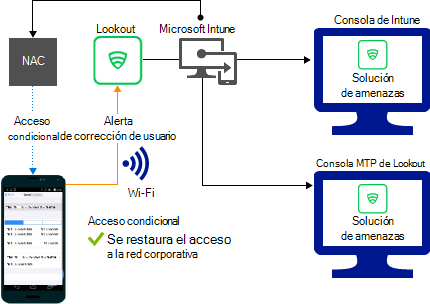

Controlar el acceso basándose en amenazas en la red

Detecte amenazas para la red como ataques de tipo "Man in the middle" y proteja el acceso a las redes Wi-Fi según el riesgo del dispositivo.

Bloquear el acceso de red a través de Wi-Fi:

Acceso concedido tras la corrección:

Controlar el acceso a SharePoint Online basándose en amenazas en la red

Detecte amenazas en la red como ataques de tipo "Man in the middle" e impida la sincronización de archivos corporativos en función del riesgo del dispositivo.

Bloqueo de SharePoint Online cuando se detectan amenazas a la red:

Acceso concedido tras la corrección:

Control del acceso en dispositivos no inscritos basado en amenazas de aplicaciones malintencionadas

Cuando la solución Lookout Mobile Threat Defense considera que un dispositivo está infectado:

Se concede acceso tras la corrección:

Siguientes pasos

Aquí se muestran los pasos principales que debe realizar para implementar esta solución:

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de