Microsoft Tunnel para Microsoft Intune

Microsoft Tunnel es una solución de VPN Gateway para Microsoft Intune que se ejecuta en un contenedor en Linux y permite el acceso a recursos locales desde dispositivos iOS/iPadOS y Android Enterprise mediante la autenticación moderna y el acceso condicional.

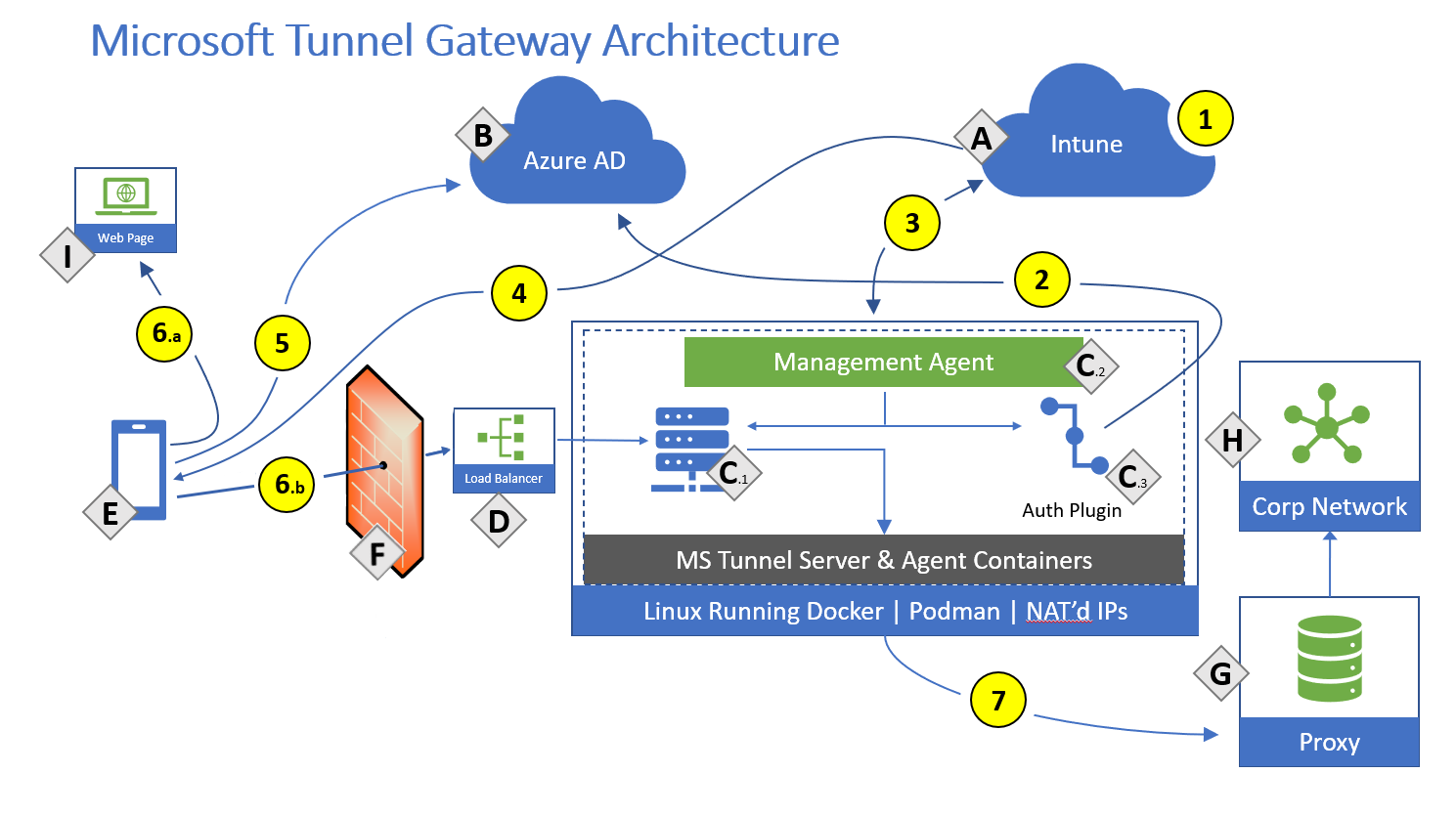

En este artículo se presenta el túnel principal de Microsoft, cómo funciona y su arquitectura.

Si ya se ha preparado para implementar Microsoft Tunnel, consulte los requisitos previos para Microsoft Tunnel y, después, configúrelo.

Después de implementar Microsoft Tunnel, puede elegir agregar Microsoft Tunnel for Mobile Application Management (Tunnel for MAM). Tunnel for MAM amplía la puerta de enlace de VPN de Microsoft Tunnel para admitir dispositivos que ejecutan Android o iOS y que no están inscritos con Microsoft Intune. Tunnel for MAM está disponible cuando se agrega Microsoft Intune plan 2 o Microsoft Intune Suite como licencia de complemento al inquilino.

Nota:

Microsoft Tunnel no usa algoritmos compatibles con el Estándar federal de procesamiento de información (FIPS).

Sugerencia

Descargue la Guía de implementación de Microsoft Tunnel v2 desde el Centro de descarga de Microsoft.

Información general sobre Microsoft Tunnel

La puerta de enlace de Microsoft Tunnel se instala en un contenedor que se ejecuta en un servidor Linux. El servidor Linux puede ser un cuadro físico en el entorno local, o bien una máquina virtual que se ejecuta de forma local o en la nube. Para configurar Tunnel, implemente un Microsoft Defender para punto de conexión como la aplicación cliente de Microsoft Tunnel y perfiles de VPN de Intune en los dispositivos iOS y Android. La aplicación cliente y el perfil de VPN permiten a los dispositivos usar el túnel para conectarse a recursos corporativos. Cuando el túnel se hospeda en la nube, debe usar una solución como Azure ExpressRoute para ampliar la red local a la nube.

A través del centro de administración de Microsoft Intune, hará lo siguiente:

- Descargue el script de instalación de Microsoft Tunnel que se ejecuta en los servidores Linux.

- Configurar aspectos de la puerta de enlace de Microsoft Tunnel, como direcciones IP, servidores DNS y puertos.

- Implementar perfiles de VPN en los dispositivos para indicarles que usen el túnel.

- Implemente la Microsoft Defender para punto de conexión (la aplicación cliente tunnel) en los dispositivos.

A través de la aplicación Defender para punto de conexión, dispositivos iOS/iPadOS y Android Enterprise:

- Use Microsoft Entra id. para autenticarse en el túnel.

- Use Servicios de federación de Active Directory (AD FS) para autenticarse en el túnel.

- Se evalúan con las directivas de acceso condicional. Si el dispositivo no es compatible, no puede acceder al servidor VPN ni a la red local.

Puede instalar varios servidores Linux para admitir Microsoft Tunnel y combinar los servidores en grupos lógicos denominados Sitios. Cada servidor puede unirse a un solo sitio. Al configurar un sitio, define un punto de conexión para que lo usen los dispositivos al acceder al túnel. Los sitios requieren una configuración de servidor que defina y asigne al sitio. La configuración de servidor se aplica a cada servidor que se agrega a ese sitio, lo que simplifica la configuración de servidores adicionales.

Para indicar a los dispositivos que usen el túnel, cree e implemente una directiva de VPN para Microsoft Tunnel. Esta directiva es un perfil de VPN de configuración de dispositivo que usa Microsoft Tunnel para su tipo de conexión.

Estas son algunas de las características de los perfiles de VPN para el túnel:

- Nombre descriptivo de la conexión VPN que es visible para los usuarios finales.

- El sitio al que se conecta el cliente VPN.

- Configuraciones de VPN por aplicación que definen para qué aplicaciones se usa el perfil de VPN y si está siempre activado o no. Cuando está siempre activada, la VPN se conecta automáticamente y solo se usa para las aplicaciones que defina. Si no hay ninguna aplicación definida, la conexión siempre activada proporciona acceso de túnel para todo el tráfico de red procedente del dispositivo.

- En el caso de los dispositivos iOS que tienen la Microsoft Defender para punto de conexión configurada para admitir VPN por aplicación y modo TunnelOnly establecidas en True, los usuarios no necesitan abrir ni iniciar sesión para Microsoft Defender en su dispositivo para que se use Tunnel. En su lugar, con el usuario que ha iniciado sesión en el Portal de empresa en el dispositivo o en cualquier otra aplicación que use la autenticación multifactor que tenga un token válido para el acceso, la VPN de túnel por aplicación se usa automáticamente. El modo TunnelOnly es compatible con iOS/iPadOS y deshabilita la funcionalidad de Defender, dejando solo las funcionalidades de Tunnel.

- Conexiones manuales al túnel cuando un usuario inicia la VPN y selecciona Conectar.

- Reglas de VPN a petición que permiten usar la VPN cuando se cumplan las condiciones para nombres de dominio completos o direcciones IP específicos. (iOS/iPadOS)

- Compatibilidad con proxy (iOS/iPadOS, Android 10 y versiones posteriores)

Las configuraciones de servidor incluyen lo siguiente:

- Intervalo de direcciones IP: direcciones IP que se asignan a los dispositivos que se conectan a una instancia de Microsoft Tunnel.

- Servidores DNS: dispositivos de servidor DNS que deben usar al conectarse al servidor.

- Búsqueda de sufijos DNS.

- Reglas de tunelización dividida: hasta 500 reglas compartidas entre las rutas de inclusión y exclusión. Por ejemplo, si crea 300 reglas de inclusión, puede tener hasta 200 reglas de exclusión.

- Puerto: puerto en el que escucha la puerta de enlace de Microsoft Tunnel.

La configuración de sitio incluye lo siguiente:

- Una dirección IP pública o un FQDN, que es el punto de conexión para los dispositivos que usan el túnel. Esta dirección puede ser para un servidor individual, o bien la dirección IP o el FQDN de un servidor de equilibrio de carga.

- La configuración de servidor que se aplica a cada servidor del sitio.

Se asigna un servidor a un sitio en el momento en que se instala el software de túnel en el servidor Linux. La instalación usa un script que se puede descargar del centro de administración. Después de iniciar el script, se le pedirá que configure su funcionamiento para el entorno, lo que incluye especificar el sitio al que se unirá el servidor.

Para usar Microsoft Tunnel, los dispositivos deben instalar la aplicación Microsoft Defender para punto de conexión. La aplicación se obtiene en las tiendas de aplicaciones iOS/iPadOS o Android y se implementa en los usuarios.

Arquitectura

La puerta de enlace de Microsoft Tunnel se ejecuta en contenedores que se ejecutan en servidores Linux.

Componentes:

- A: Microsoft Intune

- B- Microsoft Entra id.

- C: servidor Linux con Podman o Docker CE (consultar requisitos del servidor Linux para obtener más información sobre las versiones que requieren Podman o Docker)

- C.1: puerta de enlace de Microsoft Tunnel.

- C.2: agente de administración.

- C.3 : complemento de autenticación: complemento de autorización, que se autentica con Microsoft Entra.

- D: dirección IP pública o FQDN del Microsoft Tunnel, que puede representar un equilibrador de carga.

- E: dispositivo móvil Administración de dispositivos (MDM) inscrito o un dispositivo móvil no inscrito mediante Tunnel for Mobile Application Management.

- F: firewall

- G: servidor proxy interno (opcional)

- H: red corporativa

- I: red pública de Internet

Acciones:

- 1: el administrador de Intune establece las configuraciones del servidor y de los sitios. Las configuraciones del servidor están asociadas a los sitios.

- 2: el administrador de Intune instala La puerta de enlace de Microsoft Tunnel y el complemento de autenticación autentica La puerta de enlace de Microsoft Tunnel con Microsoft Entra. El servidor de la puerta de enlace de Microsoft Tunnel se asigna a un sitio.

- 3: el agente de administración se comunica con Intune para recuperar las directivas de configuración del servidor y enviar los registros de telemetría a Intune.

- 4: el administrador de Intune crea e implementa perfiles de VPN y la aplicación Defender en los dispositivos.

- 5: el dispositivo se autentica en Microsoft Entra. Se evalúan las directivas de acceso condicional.

- 6: con el túnel dividido:

- 6.a: parte del tráfico va directamente a la red pública de Internet.

- 6.b: parte del tráfico va a la dirección IP de acceso público para Tunnel. El canal VPN usará TCP, TLS, UDP y DTLS a través del puerto 443. Este tráfico requiere que los puertos de firewall entrantes y salientes estén abiertos.

- 7: Tunnel redirige el tráfico al proxy interno (opcional) y/o a la red corporativa. Los administradores de TI deben asegurarse de que el tráfico de la interfaz del servidor interno de Tunnel Gateway se pueda redirigir correctamente a los recursos corporativos internos (intervalos y puertos de direcciones IP).

Nota:

La puerta de enlace de red de Tunnel mantiene dos canales con el cliente. Se establece un canal de control a través de TCP y TLS. Esto también sirve como un canal de datos de copia de seguridad. A continuación, busca establecer un canal UDP mediante DTLS (TLS de datagrama, una implementación de TLS sobre UDP) que actúa como canal de datos principal. Si el canal UDP no se establece o no está disponible temporalmente, se usa el canal de la copia de seguridad a través de TCP/TLS. De forma predeterminada, el puerto 443 se usa para TCP y UDP, pero se puede personalizar a través de la configuración de Intune Server: Configuración del puerto del servidor. Si cambia el puerto predeterminado (443) asegúrese de que las reglas de firewall entrantes se ajustan al puerto personalizado.

Las direcciones IP del cliente asignadas (el valor en un intervalo de direcciones IP en una configuración del servidor para Tunnel) no son visibles para otros dispositivos en la red. La puerta de enlace de Microsoft Tunnel usa la traducción de direcciones de puerto (PAT). PAT es un tipo de traducción de direcciones de red (NAT) en la que varias direcciones IP privadas de la configuración del servidor se asignan a una sola IP (de varios a uno) mediante puertos. El tráfico de cliente tendrá la dirección IP de origen del host del servidor Linux.

Interrumpir e inspeccionar:

Muchas redes empresariales refuerzan la seguridad de red para el tráfico de Internet mediante tecnologías como servidores proxy, firewalls, interrupción e inspección de SSL, inspección a fondo de paquetes y sistemas de prevención de pérdida de datos. Estas tecnologías proporcionan una importante mitigación de riesgos para las solicitudes de Internet genéricas, pero pueden reducir drásticamente el rendimiento, la escalabilidad y la calidad de la experiencia del usuario final cuando se aplican a los puntos de conexión del servidor de Intune y Microsoft Tunnel Gateway.

En la información siguiente se describe dónde no se admite la interrupción e inspección. Las referencias son al diagrama de arquitectura de la sección anterior.

La interrupción y la inspección no se admiten en las siguientes áreas:

- Tunnel Gateway no admite la interrupción e inspección de SSL, la interrupción e inspección de TLS ni la inspección profunda de paquetes para las conexiones de cliente.

- No se admite el uso de firewalls, servidores proxy, equilibradores de carga o cualquier tecnología que finalice e inspeccione las sesiones de cliente que entran en la puerta de enlace de Tunnel y hace que se produzcan errores en las conexiones de cliente. (Consulte F, D y C en el diagrama de arquitectura).

- Si la puerta de enlace de Tunnel usa un proxy de salida para el acceso a Internet, el servidor proxy no puede realizar la interrupción ni la inspección. Esto se debe a que el agente de administración de puerta de enlace de Tunnel usa la autenticación mutua TLS al conectarse a Intune (consulte 3 en el diagrama arquitectura). Si la interrupción e inspección está habilitada en el servidor proxy, los administradores de red que administren el servidor proxy deben agregar la dirección IP del servidor de Tunnel Gateway y el nombre de dominio completo (FQDN) a una lista de aprobación para estos puntos de conexión de Intune.

Detalles adicionales:

El acceso condicional se realiza en el cliente VPN y se basa en la aplicación en la nube de puerta de enlace de Microsoft Tunnel. Los dispositivos no conformes no reciben un token de acceso de Microsoft Entra id. y no pueden acceder al servidor VPN. Para obtener más información sobre el uso del acceso condicional con Microsoft Tunnel, vea Uso del acceso condicional con Microsoft Tunnel.

El agente de administración está autorizado con Microsoft Entra id. mediante el identificador de aplicación de Azure o las claves secretas.

Siguientes pasos

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de