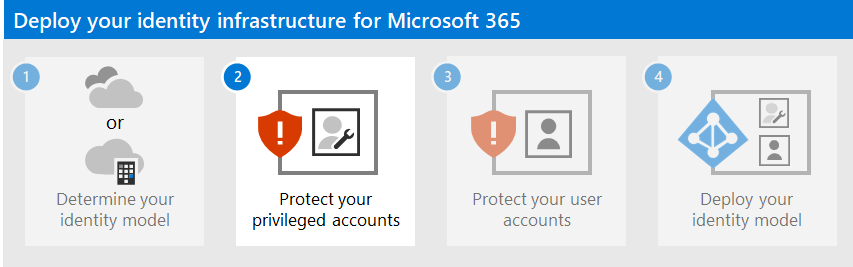

Paso 1. Determinación del modelo de identidad en la nube

Consulte todo nuestro contenido de pequeña empresa en la ayuda para pequeñas empresas & aprendizaje.

Microsoft 365 usa Microsoft Entra ID, un servicio de autenticación e identidad de usuario basado en la nube que se incluye con su suscripción de Microsoft 365, para administrar identidades y autenticación para Microsoft 365. La configuración correcta de la infraestructura de identidad es fundamental para administrar el acceso de usuarios y los permisos de Microsoft 365 para su organización.

Antes de empezar, vea este vídeo para obtener una introducción a los modelos de identidad y autenticación de Microsoft 365.

La primera opción de planeamiento es el modelo de identidad en la nube.

Modelos de identidad en la nube de Microsoft

Para planear las cuentas de usuario, primero debe comprender los dos modelos de identidad de Microsoft 365. Puede mantener las identidades de su organización solo en la nube, o bien puede mantener las identidades de Active Directory local Servicios de dominio (AD DS) y usarlas para la autenticación cuando los usuarios acceden a los servicios en la nube de Microsoft 365.

Estos son los dos tipos de identidad y su mejor ajuste y ventajas.

| Atributo | Identidad solo de nube | Identidad híbrida |

|---|---|---|

| Definición | La cuenta de usuario solo existe en el inquilino Microsoft Entra de la suscripción de Microsoft 365. | La cuenta de usuario existe en AD DS y también hay una copia en el inquilino Microsoft Entra de la suscripción de Microsoft 365. La cuenta de usuario de Microsoft Entra id. también puede incluir una versión con hash de la contraseña de la cuenta de usuario de AD DS ya con hash. |

| Cómo Microsoft 365 autentica las credenciales de usuario | El inquilino Microsoft Entra de la suscripción de Microsoft 365 realiza la autenticación con la cuenta de identidad en la nube. | El inquilino Microsoft Entra de la suscripción de Microsoft 365 controla el proceso de autenticación o redirige al usuario a otro proveedor de identidades. |

| Ideal para | Organizaciones que no tienen o necesitan un AD DS local. | Organizaciones que usan AD DS u otro proveedor de identidades. |

| Principales ventajas | Fácil de usar. No se requieren herramientas de directorio ni servidores adicionales. | Los usuarios pueden usar las mismas credenciales al acceder a recursos locales o basados en la nube. |

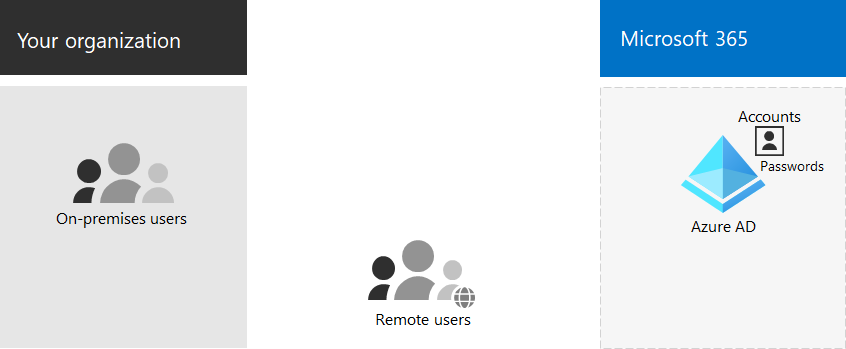

Identidad solo de nube

Una identidad solo en la nube usa cuentas de usuario que solo existen en Microsoft Entra identificador. La identidad solo en la nube se usa normalmente en organizaciones pequeñas que no tienen servidores locales o no usan AD DS para administrar identidades locales.

Estos son los componentes básicos de la identidad solo en la nube.

Los usuarios locales y remotos (en línea) usan sus cuentas de usuario y contraseñas Microsoft Entra para acceder a los servicios en la nube de Microsoft 365. Microsoft Entra autentica las credenciales de usuario en función de sus cuentas de usuario y contraseñas almacenadas.

Administración

Dado que las cuentas de usuario solo se almacenan en Microsoft Entra id., se administran identidades en la nube con herramientas como la Centro de administración de Microsoft 365 y Windows PowerShell.

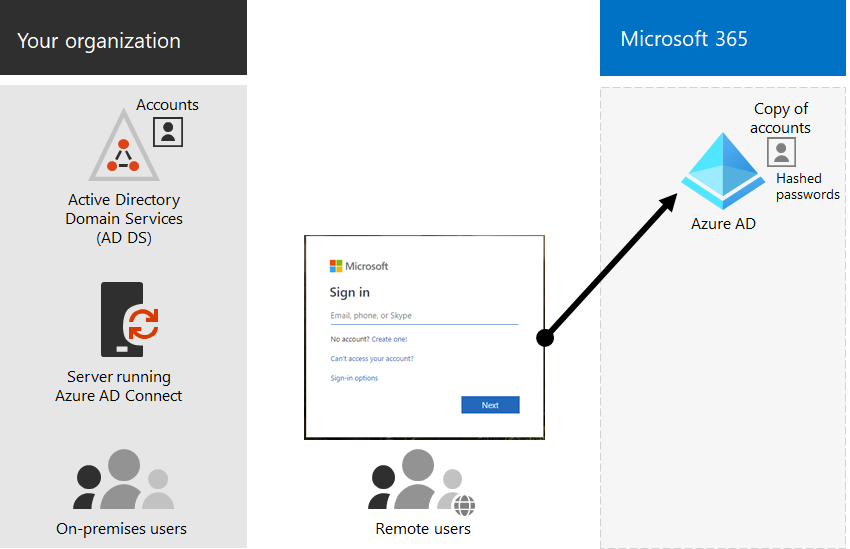

Identidad híbrida

La identidad híbrida usa cuentas que se originan en un AD DS local y tienen una copia en el inquilino Microsoft Entra de una suscripción de Microsoft 365. La mayoría de los cambios, con la excepción de atributos de cuenta específicos, solo fluyen de una manera. Los cambios realizados en las cuentas de usuario de AD DS se sincronizan con su copia en Microsoft Entra identificador.

Microsoft Entra Connect proporciona la sincronización de cuentas en curso. Se ejecuta en un servidor local, comprueba si hay cambios en AD DS y reenvía esos cambios a Microsoft Entra identificador. Microsoft Entra Connect proporciona la capacidad de filtrar qué cuentas se sincronizan y si se sincroniza una versión con hash de contraseñas de usuario, conocida como sincronización de hash de contraseñas (PHS).

Al implementar la identidad híbrida, su AD DS local es el origen autoritativo para la información de la cuenta. Esto significa que realiza tareas de administración principalmente locales, que luego se sincronizan con Microsoft Entra identificador.

Estos son los componentes de la identidad híbrida.

El inquilino Microsoft Entra tiene una copia de las cuentas de AD DS. En esta configuración, los usuarios locales y remotos que acceden a los servicios en la nube de Microsoft 365 se autentican con Microsoft Entra identificador.

Nota:

Siempre debe usar Microsoft Entra Connect para sincronizar las cuentas de usuario para la identidad híbrida. Necesita las cuentas de usuario sincronizadas en Microsoft Entra id. para realizar la asignación de licencias y la administración de grupos, configurar permisos y otras tareas administrativas que impliquen cuentas de usuario.

Sincronización de identidades híbridas y directorios para Microsoft 365

En función de las necesidades empresariales y los requisitos técnicos, el modelo de identidad híbrida y la sincronización de directorios son la opción más común para los clientes empresariales que adoptan Microsoft 365. La sincronización de directorios permite administrar identidades en el Servicios de dominio de Active Directory (AD DS) y todas las actualizaciones de cuentas de usuario, grupos y contactos se sincronizan con el inquilino Microsoft Entra de la suscripción de Microsoft 365.

Nota:

Cuando las cuentas de usuario de AD DS se sincronizan por primera vez, no se les asigna automáticamente una licencia de Microsoft 365 y no pueden acceder a los servicios de Microsoft 365, como el correo electrónico. Primero debe asignarles una ubicación de uso. A continuación, asigne una licencia a estas cuentas de usuario, ya sea de forma individual o dinámica a través de la suscripción a grupos.

Autenticación para la identidad híbrida

Hay dos tipos de autenticación al usar el modelo de identidad híbrida:

Autenticación administrada

Microsoft Entra identificador controla el proceso de autenticación mediante una versión con hash almacenada localmente de la contraseña o envía las credenciales a un agente de software local para que lo autentique ad DS local.

Autenticación federada

Microsoft Entra id. redirige el equipo cliente que solicita la autenticación a otro proveedor de identidades.

Autenticación administrada

Hay dos tipos de autenticación administrada:

Sincronización del hash de la contraseña (PHS)

Microsoft Entra id. realiza la autenticación en sí.

Autenticación de paso a través (PTA)

Microsoft Entra identificador hace que AD DS realice la autenticación.

Sincronización del hash de la contraseña (PHS)

Con PHS, sincroniza las cuentas de usuario de AD DS con Microsoft 365 y administra los usuarios locales. Los hashes de contraseñas de usuario se sincronizan entre AD DS y Microsoft Entra identificador para que los usuarios tengan la misma contraseña en el entorno local y en la nube. Esta es la manera más sencilla de habilitar la autenticación para identidades de AD DS en Microsoft Entra id.

Cuando se cambian o restablecen las contraseñas locales, los nuevos hashes de contraseña se sincronizan con Microsoft Entra identificador para que los usuarios puedan usar siempre la misma contraseña para los recursos en la nube y los recursos locales. Las contraseñas de usuario nunca se envían a Microsoft Entra id. ni se almacenan en Microsoft Entra id. en texto no cifrado. Algunas características premium de Microsoft Entra ID, como Identity Protection, requieren PHS independientemente del método de autenticación seleccionado.

Consulte Elección del método de autenticación adecuado para obtener más información.

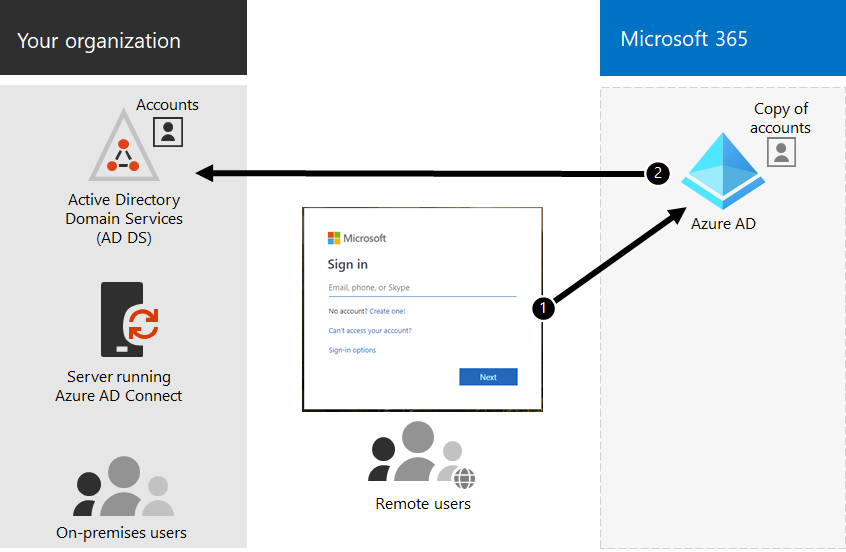

Autenticación de paso a través (PTA)

PTA proporciona una validación de contraseña sencilla para Microsoft Entra servicios de autenticación mediante un agente de software que se ejecuta en uno o varios servidores locales para validar a los usuarios directamente con AD DS. Con PTA, sincroniza las cuentas de usuario de AD DS con Microsoft 365 y administra los usuarios locales.

PTA permite a los usuarios iniciar sesión en recursos y aplicaciones locales y de Microsoft 365 mediante su cuenta y contraseña locales. Esta configuración valida las contraseñas de los usuarios directamente en su AD DS local sin almacenar los hashes de contraseña en Microsoft Entra identificador.

PTA también es para las organizaciones con un requisito de seguridad para aplicar inmediatamente los estados de la cuenta de usuario local, las directivas de contraseña y las horas de inicio de sesión.

Consulte Elección del método de autenticación adecuado para obtener más información.

Autenticación federada

La autenticación federada es principalmente para organizaciones empresariales grandes con requisitos de autenticación más complejos. Las identidades de AD DS se sincronizan con Microsoft 365 y las cuentas de los usuarios se administran de forma local. Con la autenticación federada, los usuarios tienen la misma contraseña en el entorno local y en la nube y no tienen que volver a iniciar sesión para usar Microsoft 365.

La autenticación federada puede admitir requisitos de autenticación adicionales, como la autenticación basada en tarjeta inteligente o una autenticación multifactor de terceros, y normalmente se requiere cuando las organizaciones tienen un requisito de autenticación no compatible de forma nativa con Microsoft Entra identificador.

Consulte Elección del método de autenticación adecuado para obtener más información.

Para proveedores de identidades y autenticación de terceros, los objetos de directorio locales se pueden sincronizar con Microsoft 365 y el acceso a recursos en la nube que administra principalmente un proveedor de identidades (IdP) de terceros. Si su organización usa una solución de federación de terceros, puede configurar el inicio de sesión con esa solución para Microsoft 365 siempre que la solución de federación de terceros sea compatible con Microsoft Entra identificador.

Consulte la lista de compatibilidad de federación de Microsoft Entra para obtener más información.

Administración

Dado que las cuentas de usuario original y autoritativa se almacenan en AD DS local, las identidades se administran con las mismas herramientas que administra AD DS.

No usa el Centro de administración de Microsoft 365 ni PowerShell para Microsoft 365 para administrar cuentas de usuario sincronizadas en Microsoft Entra id.

Paso siguiente

Continúe con el paso 2 para proteger las cuentas de administrador globales.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de