Migración de consultas de búsqueda avanzadas desde Microsoft Defender para punto de conexión

Se aplica a:

- Microsoft Defender XDR

Mueva los flujos de trabajo de búsqueda avanzados de Microsoft Defender para punto de conexión a la búsqueda proactiva de amenazas mediante un conjunto más amplio de datos. En Microsoft Defender XDR, obtiene acceso a los datos de otras soluciones de seguridad de Microsoft 365, entre las que se incluyen:

- Microsoft Defender para punto de conexión

- Microsoft Defender para Office 365

- Microsoft Defender for Cloud Apps

- Microsoft Defender for Identity

Nota:

La mayoría de los clientes Microsoft Defender para punto de conexión pueden usar Microsoft Defender XDR sin licencias adicionales. Para empezar a realizar la transición de los flujos de trabajo de búsqueda avanzados desde Defender para punto de conexión, active Microsoft Defender XDR.

Puede realizar la transición sin afectar a los flujos de trabajo existentes de Defender para punto de conexión. Las consultas guardadas permanecen intactas y las reglas de detección personalizadas siguen ejecutándose y generando alertas. Sin embargo, serán visibles en Microsoft Defender XDR.

Tablas de esquema solo en Microsoft Defender XDR

El Microsoft Defender XDR esquema de búsqueda avanzada proporciona tablas adicionales que contienen datos de varias soluciones de seguridad de Microsoft 365. Las tablas siguientes solo están disponibles en Microsoft Defender XDR:

| Nombre de tabla | Descripción |

|---|---|

| AlertEvidence | Archivos, direcciones IP, direcciones URL, usuarios o dispositivos asociados a alertas |

| AlertInfo | Alertas de Microsoft Defender para punto de conexión, Microsoft Defender para Office 365, Microsoft Defender for Cloud Apps y Microsoft Defender for Identity, incluida la información de gravedad y las categorías de amenazas |

| EmailAttachmentInfo | Información sobre los archivos adjuntos a los correos electrónicos |

| EmailEvents | Eventos de correo electrónico de Microsoft 365, incluidos los eventos de bloqueo y entrega de correo electrónico |

| EmailPostDeliveryEvents | Eventos de seguridad que se producen después de la entrega, una vez que Microsoft 365 ha entregado ya los correos electrónicos al buzón del destinatario |

| EmailUrlInfo | Información sobre las direcciones URL de los correos electrónicos |

| IdentityDirectoryEvents | Eventos que implican un controlador de dominio local que ejecuta Active Directory (AD). En esta tabla se describen una serie de eventos relacionados con la identidad y eventos del sistema en el controlador de dominio. |

| IdentityInfo | Información de la cuenta de varios orígenes, incluidos los Microsoft Entra ID |

| IdentityLogonEvents | Eventos de autenticación en Active Directory y en servicios en línea de Microsoft |

| IdentityQueryEvents | Consultas sobree objetos de Active Directory, como usuarios, grupos, dispositivos y dominios |

Importante

Las consultas y las detecciones personalizadas que usan tablas de esquema que solo están disponibles en Microsoft Defender XDR solo se pueden ver en Microsoft Defender XDR.

Tabla Map DeviceAlertEvents

Las AlertInfo tablas y AlertEvidence reemplazan la DeviceAlertEvents tabla en el esquema de Microsoft Defender para punto de conexión. Además de los datos sobre las alertas de dispositivo, estas dos tablas incluyen datos sobre alertas de identidades, aplicaciones y correos electrónicos.

Use la tabla siguiente para comprobar cómo DeviceAlertEvents se asignan las columnas a las columnas de las AlertInfo tablas y AlertEvidence .

Sugerencia

Además de las columnas de la tabla siguiente, la AlertEvidence tabla incluye muchas otras columnas que proporcionan una imagen más holística de las alertas de varios orígenes. Ver todas las columnas AlertEvidence

| Columna DeviceAlertEvents | Dónde encontrar los mismos datos en Microsoft Defender XDR |

|---|---|

AlertId |

AlertInfo y AlertEvidence tablas |

Timestamp |

AlertInfo y AlertEvidence tablas |

DeviceId |

AlertEvidence Mesa |

DeviceName |

AlertEvidence Mesa |

Severity |

AlertInfo Mesa |

Category |

AlertInfo Mesa |

Title |

AlertInfo Mesa |

FileName |

AlertEvidence Mesa |

SHA1 |

AlertEvidence Mesa |

RemoteUrl |

AlertEvidence Mesa |

RemoteIP |

AlertEvidence Mesa |

AttackTechniques |

AlertInfo Mesa |

ReportId |

Esta columna se usa normalmente en Microsoft Defender para punto de conexión para buscar registros relacionados en otras tablas. En Microsoft Defender XDR, puede obtener datos relacionados directamente desde la AlertEvidence tabla. |

Table |

Esta columna se usa normalmente en Microsoft Defender para punto de conexión para obtener información adicional sobre eventos en otras tablas. En Microsoft Defender XDR, puede obtener datos relacionados directamente desde la AlertEvidence tabla. |

Ajuste de las consultas de Microsoft Defender para punto de conexión existentes

Microsoft Defender para punto de conexión consultas funcionarán tal y como están a menos que hagan referencia a la DeviceAlertEvents tabla. Para usar estas consultas en Microsoft Defender XDR, aplique estos cambios:

- Reemplazar

DeviceAlertEventsporAlertInfo. - Una las

AlertInfotablas yAlertEvidenceenAlertIdpara obtener datos equivalentes.

Consulta original

La consulta siguiente usa DeviceAlertEvents en Microsoft Defender para punto de conexión para obtener las alertas que implican powershell.exe:

DeviceAlertEvents

| where Timestamp > ago(7d)

| where AttackTechniques has "PowerShell (T1086)" and FileName == "powershell.exe"

Consulta modificada

La consulta siguiente se ha ajustado para su uso en Microsoft Defender XDR. En lugar de comprobar el nombre de archivo directamente desde DeviceAlertEvents, se une AlertEvidence y comprueba el nombre de archivo de esa tabla.

AlertInfo

| where Timestamp > ago(7d)

| where AttackTechniques has "PowerShell (T1086)"

| join AlertEvidence on AlertId

| where FileName == "powershell.exe"

Migración de reglas de detección personalizadas

Cuando se editan Microsoft Defender para punto de conexión reglas en Microsoft Defender XDR, siguen funcionando como antes si la consulta resultante examina solo las tablas de dispositivos.

Por ejemplo, las alertas generadas por reglas de detección personalizadas que consultan solo las tablas de dispositivos se seguirán entregando a siem y generarán notificaciones por correo electrónico, en función de cómo las haya configurado en Microsoft Defender para punto de conexión. Las reglas de supresión existentes en Defender para punto de conexión también se seguirán aplicando.

Una vez que edite una regla de Defender para punto de conexión para que consulte las tablas de identidad y correo electrónico, que solo están disponibles en Microsoft Defender XDR, la regla se mueve automáticamente a Microsoft Defender XDR.

Alertas generadas por la regla migrada:

- Ya no están visibles en el portal de Defender para punto de conexión (Centro de seguridad de Microsoft Defender)

- Deje de entregarse a su SIEM o genere notificaciones por correo electrónico. Para solucionar este cambio, configure las notificaciones a través de Microsoft Defender XDR para obtener las alertas. Puede usar la API de Microsoft Defender XDR para recibir notificaciones de alertas de detección de clientes o incidentes relacionados.

- No se suprimirá mediante Microsoft Defender para punto de conexión reglas de supresión. Para evitar que se generen alertas para determinados usuarios, dispositivos o buzones, modifique las consultas correspondientes para excluir esas entidades explícitamente.

Si edita una regla de esta manera, se le pedirá confirmación antes de que se apliquen dichos cambios.

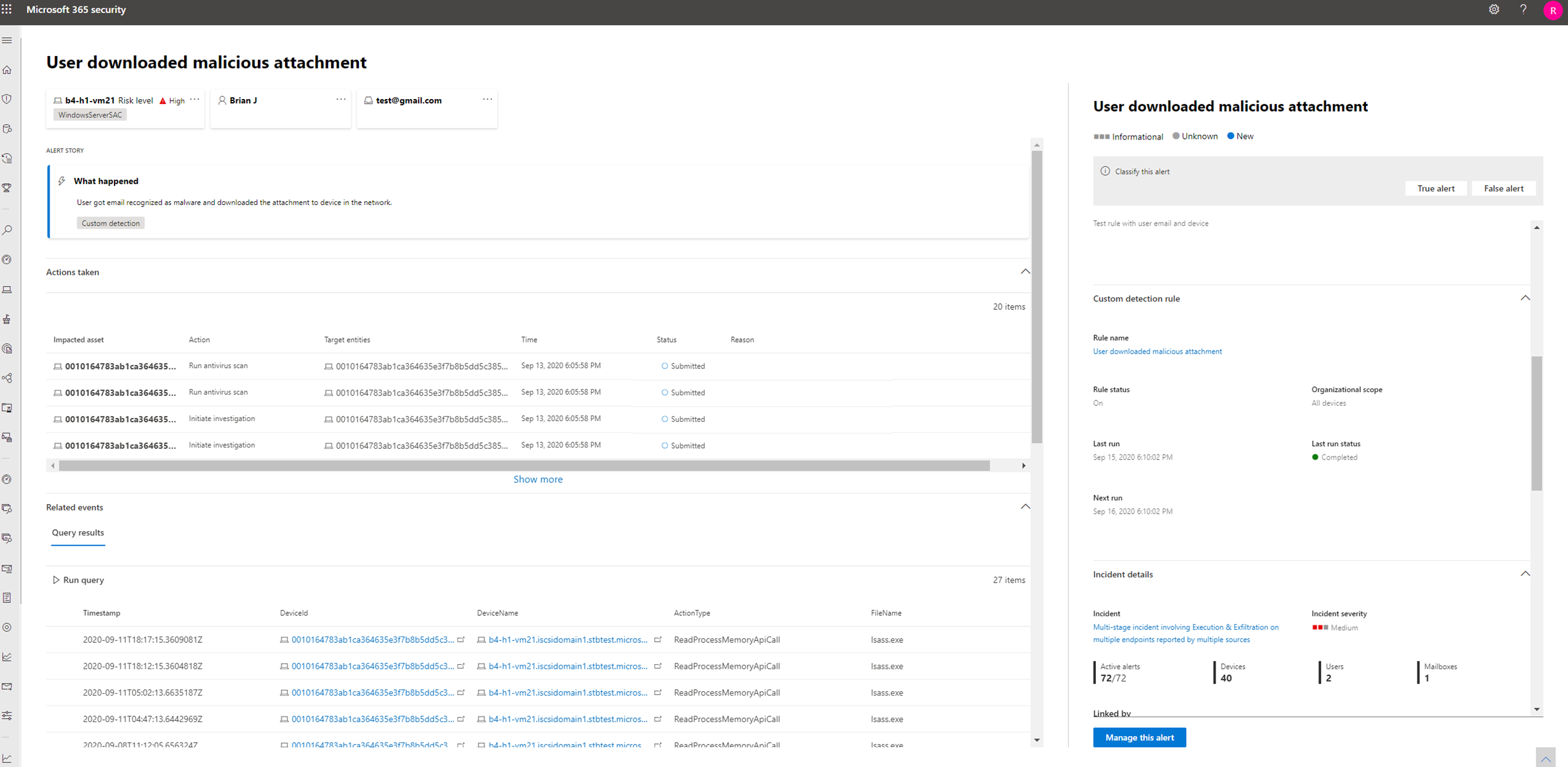

Las nuevas alertas generadas por las reglas de detección personalizadas en Microsoft Defender XDR se muestran en una página de alertas que proporciona la siguiente información:

- Título y descripción de la alerta

- Activos afectados

- Acciones realizadas en respuesta a la alerta

- Resultados de la consulta que desencadenaron la alerta

- Información sobre la regla de detección personalizada

Escritura de consultas sin DeviceAlertEvents

En el esquema de Microsoft Defender XDR, se proporcionan las AlertInfo tablas y AlertEvidence para dar cabida al diverso conjunto de información que acompaña a las alertas de varios orígenes.

Para obtener la misma información de alerta que usó para obtener de la DeviceAlertEvents tabla en el esquema de Microsoft Defender para punto de conexión, filtre la AlertInfo tabla por ServiceSource y, a continuación, una cada identificador único con la AlertEvidence tabla, que proporciona información detallada sobre eventos y entidades.

Consulte la consulta de ejemplo siguiente:

AlertInfo

| where Timestamp > ago(7d)

| where ServiceSource == "Microsoft Defender for Endpoint"

| join AlertEvidence on AlertId

Esta consulta genera muchas más columnas que DeviceAlertEvents en el esquema de Microsoft Defender para punto de conexión. Para que los resultados sean fáciles de administrar, use project para obtener solo las columnas que le interesan. En el ejemplo siguiente se proyectan columnas que podrían interesarle cuando la investigación detectó la actividad de PowerShell:

AlertInfo

| where Timestamp > ago(7d)

| where ServiceSource == "Microsoft Defender for Endpoint"

and AttackTechniques has "powershell"

| join AlertEvidence on AlertId

| project Timestamp, Title, AlertId, DeviceName, FileName, ProcessCommandLine

Si desea filtrar por entidades específicas implicadas en las alertas, puede hacerlo especificando el tipo de entidad en EntityType y el valor por el que desea filtrar. En el ejemplo siguiente se busca una dirección IP específica:

AlertInfo

| where Title == "Insert_your_alert_title"

| join AlertEvidence on AlertId

| where EntityType == "Ip" and RemoteIP == "192.88.99.01"

Consulte también

- Activar Microsoft Defender XDR

- Información general sobre la búsqueda avanzada de amenazas

- Entender el esquema

- Búsqueda avanzada en Microsoft Defender para punto de conexión

Sugerencia

¿Desea obtener más información? Engage con la comunidad de seguridad de Microsoft en nuestra comunidad tecnológica: Microsoft Defender XDR Tech Community.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de