Configurar Defender para punto de conexión en características de Android

Se aplica a:

- Microsoft Defender para punto de conexión Plan 1

- Microsoft Defender para punto de conexión Plan 2

- Microsoft Defender XDR

Acceso condicional con Defender para punto de conexión en Android

Microsoft Defender para punto de conexión en Android, junto con Microsoft Intune y Microsoft Entra ID, permite aplicar las directivas de cumplimiento de dispositivos y acceso condicional en función de los niveles de riesgo del dispositivo. Defender para punto de conexión es una solución de Mobile Threat Defense (MTD) que puede implementar a través de Intune.

Para obtener más información sobre cómo configurar Defender para punto de conexión en Android y acceso condicional, consulte Defender para punto de conexión y Intune.

Configuración de indicadores personalizados

Nota:

Defender para punto de conexión en Android solo admite la creación de indicadores personalizados para direcciones IP y direcciones URL o dominios.

Defender para punto de conexión en Android permite a los administradores configurar indicadores personalizados para admitir también dispositivos Android. Para obtener más información sobre cómo configurar indicadores personalizados, consulte Administración de indicadores.

Configuración de la protección web

Defender para punto de conexión en Android permite a los administradores de TI configurar la característica de protección web. Esta funcionalidad está disponible en el centro de administración de Microsoft Intune.

La protección web ayuda a proteger los dispositivos frente a las amenazas web y a los usuarios frente a ataques de suplantación de identidad. Los indicadores personalizados y contra la suplantación de identidad (URL y direcciones IP) se admiten como parte de la protección web. El filtrado de contenido web no se admite actualmente en plataformas móviles.

Nota:

Defender para punto de conexión en Android usaría una VPN para proporcionar la característica de protección web. Esta VPN no es una VPN normal. En su lugar, es una VPN local o de bucle automático que no toma tráfico fuera del dispositivo.

Para obtener más información, consulte Configuración de la protección web en dispositivos que ejecutan Android.

Protección de red

Esta característica proporciona protección contra amenazas no autorizadas Wi-Fi relacionadas y certificados no autorizados, que son el vector de ataque principal para redes Wi-Fi. Los administradores pueden enumerar los certificados de entidad de certificación (CA) raíz y entidad de certificación raíz privada en Microsoft Intune centro de administración y establecer la confianza con los puntos de conexión. Proporciona al usuario una experiencia guiada para conectarse a redes seguras y también le notifica si se detecta una amenaza relacionada.

Incluye varios controles de administración para ofrecer flexibilidad, como la capacidad de configurar la característica desde el centro de administración de Microsoft Intune y agregar certificados de confianza. Los administradores pueden habilitar los controles de privacidad para configurar los datos enviados a Defender para punto de conexión desde dispositivos Android.

La protección de red en Microsoft Defender para el punto de conexión está deshabilitada de forma predeterminada. Los administradores pueden usar los pasos siguientes para configurar la protección de red en dispositivos Android.

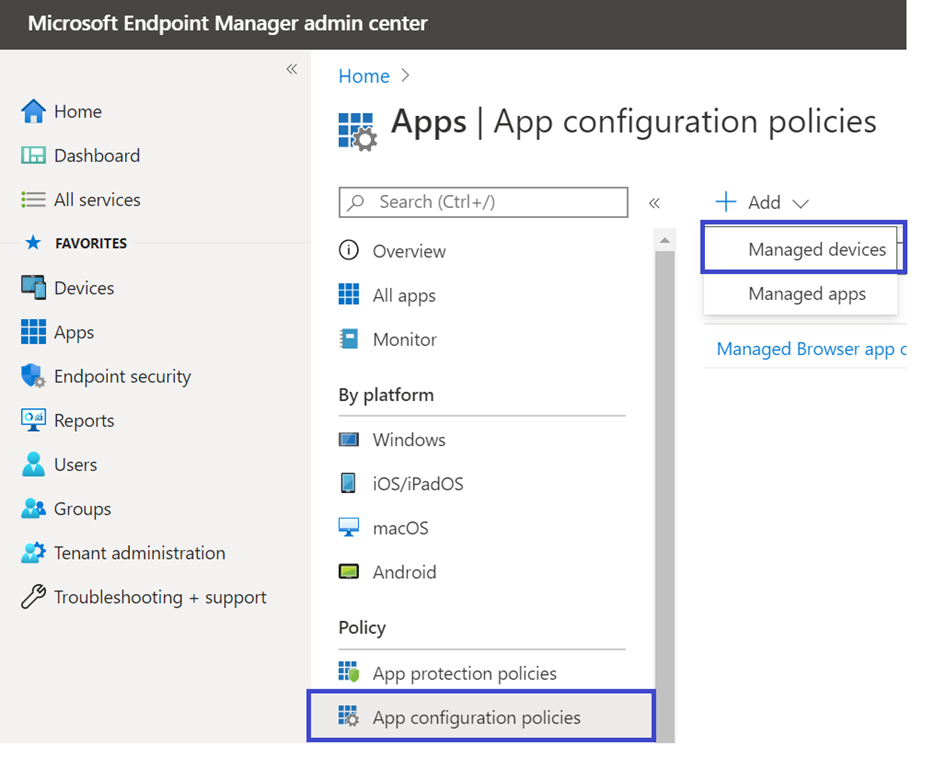

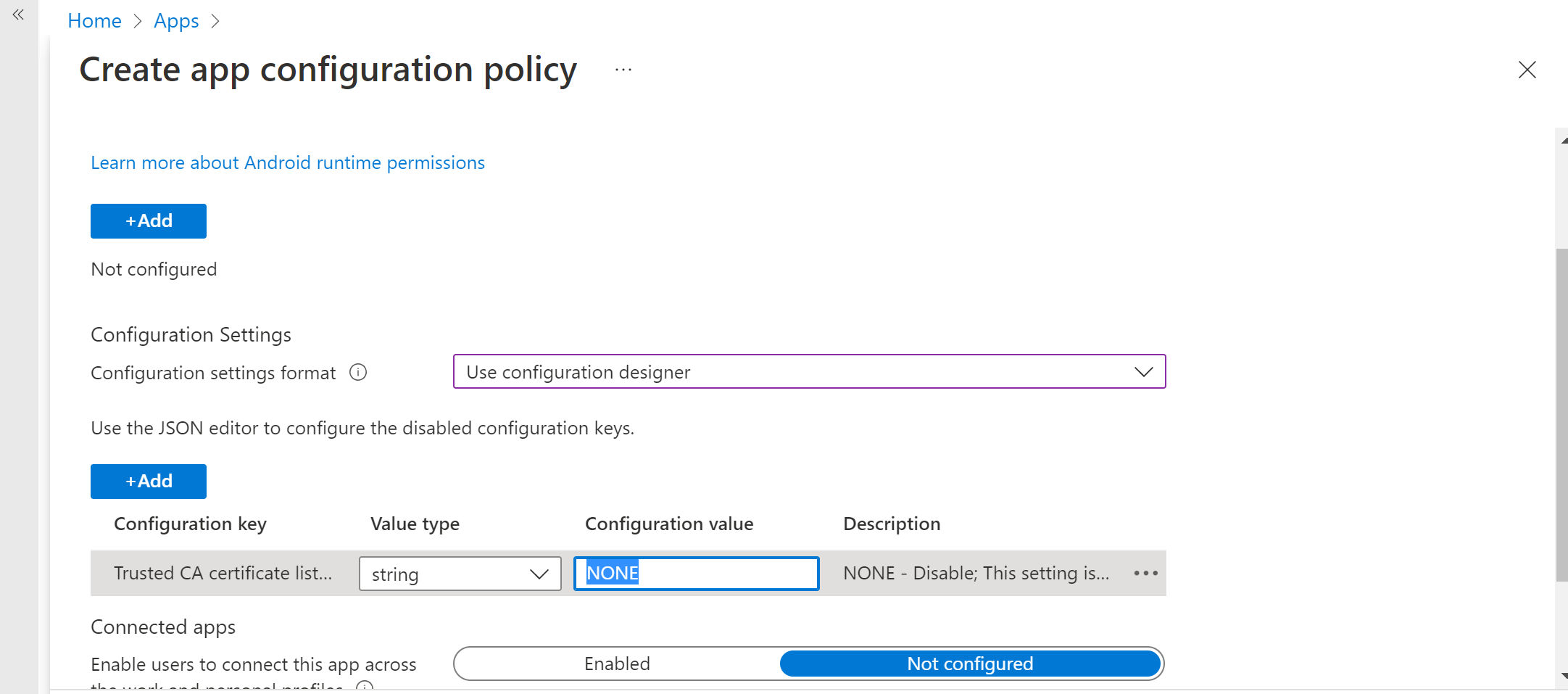

En el centro de administración de Microsoft Intune, vaya a Directivas > de configuración de aplicaciones. Cree una nueva directiva de configuración de aplicaciones.

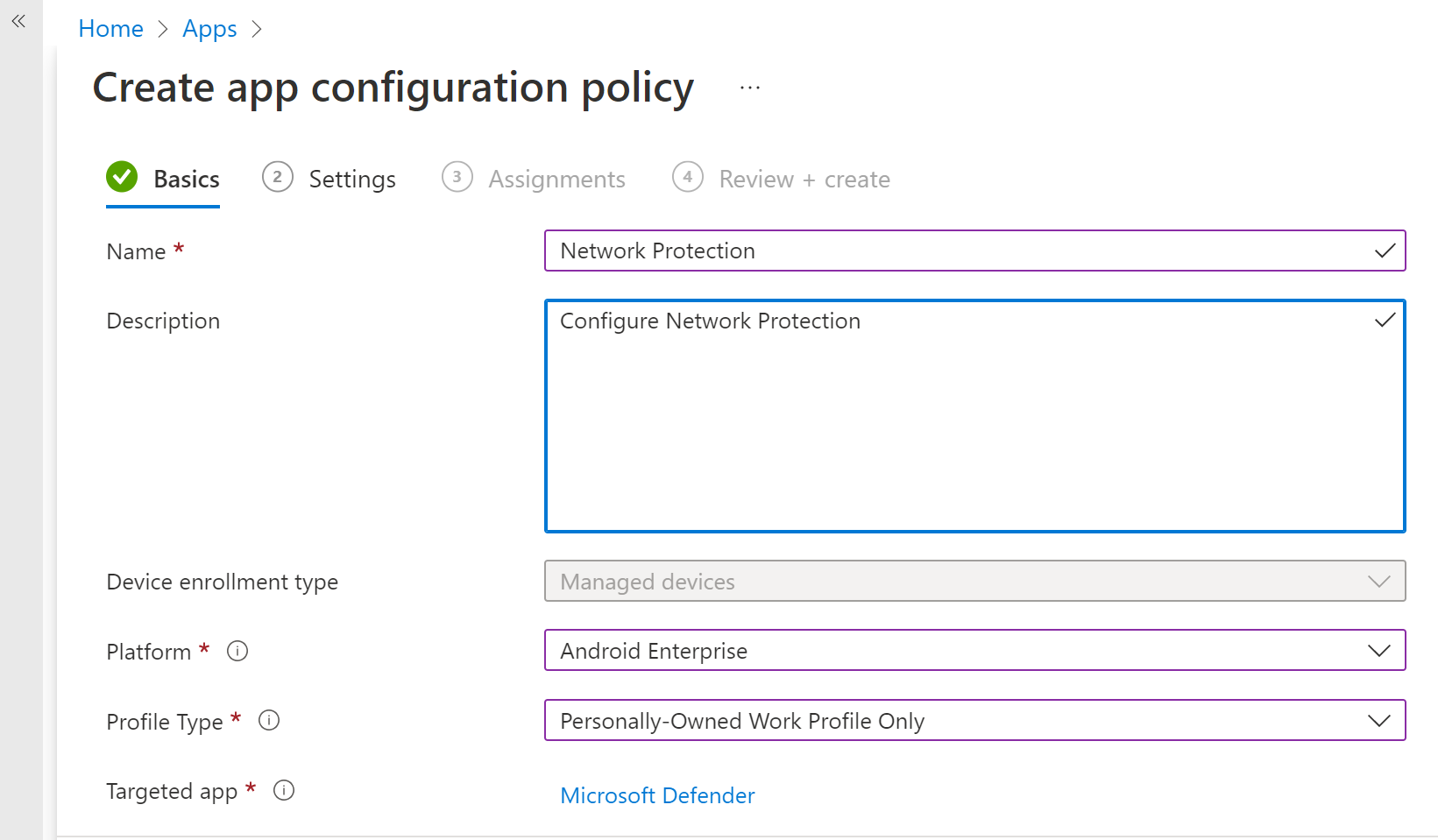

Proporcione un nombre y una descripción para identificar de forma única la directiva. Seleccione "Android Enterprise" como plataforma y "Solo perfil de trabajo de propiedad personal" como tipo de perfil y "Microsoft Defender" como aplicación dirigida.

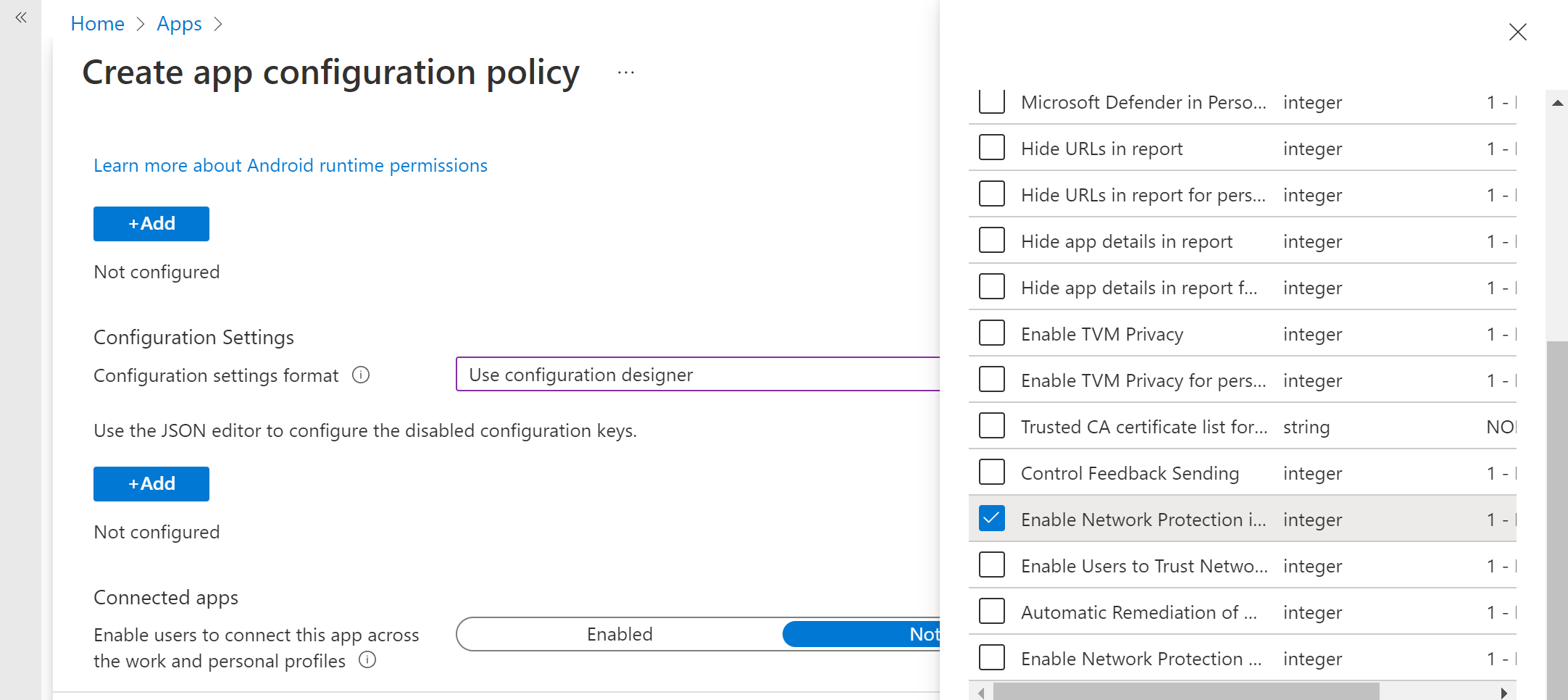

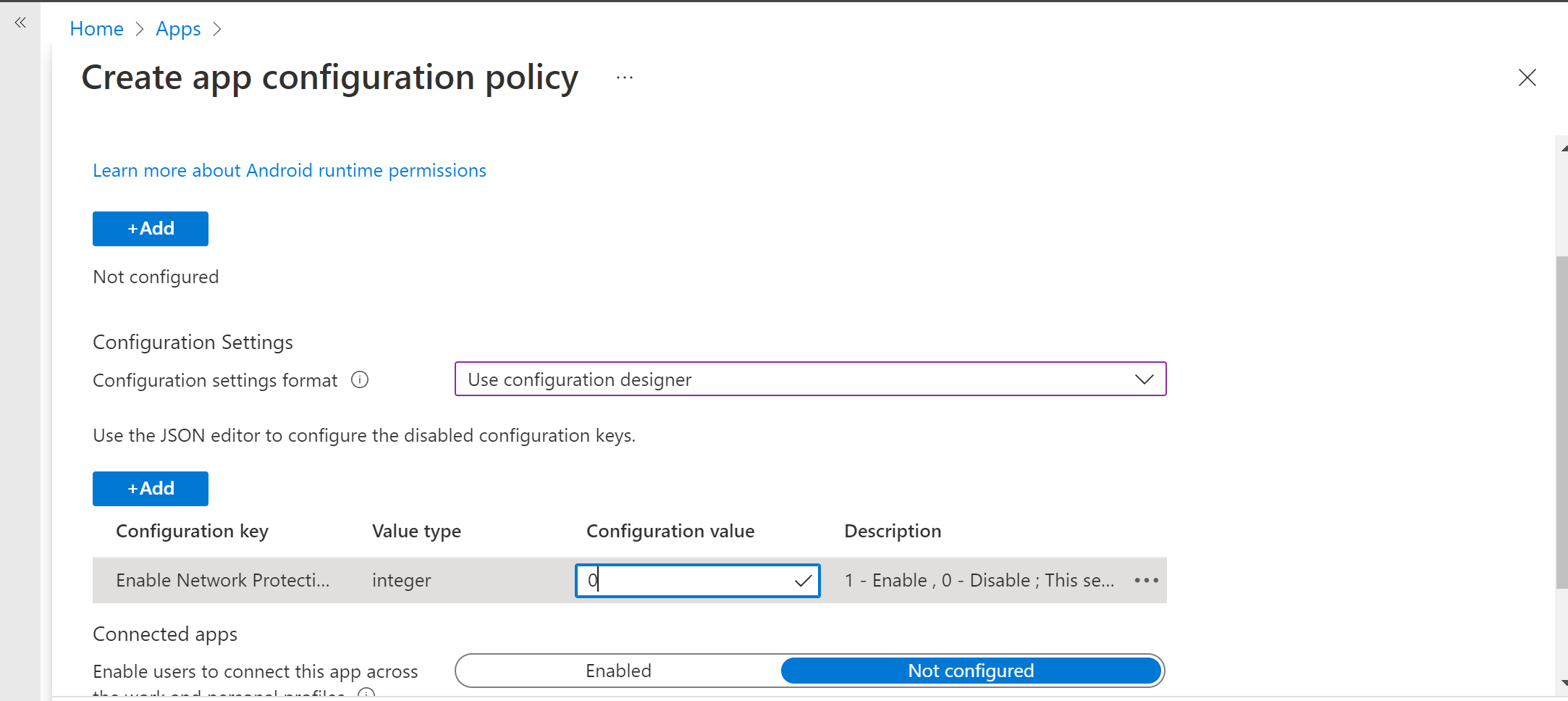

En la página Configuración, seleccione "Usar diseñador de configuración" y agregue "Habilitar protección de red en Microsoft Defender" como clave y valor como "1" para habilitar La protección de red. (La protección de red está deshabilitada de forma predeterminada)

Si su organización usa ca raíz que son privadas, debe establecer una confianza explícita entre Intune (solución MDM) y dispositivos de usuario. El establecimiento de confianza ayuda a impedir que Defender marque las ENTIDADes de certificación raíz como certificados no autorizados.

Para establecer la confianza para las ENTIDADes de certificación raíz, use "Lista de certificados de entidad de certificación de confianza para la protección de red" como clave. En el valor, agregue la "lista separada por comas de huellas digitales de certificado (SHA 1)".

Ejemplo de formato de huella digital que se va a agregar:

50 30 06 09 1d 97 d4 f5 ae 39 f7 cb e7 92 7d 7d 65 2d 34 31, 503006091d97d4f5ae39f7cbe7927d7d652d3431Importante

Los caracteres de huella digital SHA-1 del certificado deben estar separados por espacios en blanco o no separados.

Este formato no es válido:

50:30:06:09:1d:97:d4:f5:ae:39:f7:cb:e7:92:7d:7d:65:2d:34:31Cualquier otro carácter de separación no es válido.

Para otras configuraciones relacionadas con la protección de red, agregue las siguientes claves y el valor correspondiente correspondiente.

Clave de configuración Descripción Lista de certificados de entidad de certificación de confianza para la protección de red Los administradores de seguridad administran esta configuración para establecer la confianza para la entidad de certificación raíz y los certificados autofirmados. Habilitación de la protección de red en Microsoft Defender 1 - Habilitar, 0- Deshabilitar (valor predeterminado). El administrador de TI usa esta configuración para habilitar o deshabilitar las funcionalidades de protección de red en la aplicación Defender. Habilitación de la privacidad de protección de red 1- Habilitar (valor predeterminado), 0 - Deshabilitar. Los administradores de seguridad administran esta configuración para habilitar o deshabilitar la privacidad en la protección de red. Permitir a los usuarios confiar en redes y certificados 1 - Habilitar, 0 - Deshabilitar (valor predeterminado). Los administradores de seguridad administran esta configuración para habilitar o deshabilitar la experiencia en la aplicación del usuario final para confiar y desconfiar de redes no seguras y sospechosas y certificados malintencionados. Corrección automática de alertas de protección de red 1- Habilitar (valor predeterminado), 0 - Deshabilitar. Los administradores de seguridad administran esta configuración para habilitar o deshabilitar las alertas de corrección que se envían cuando un usuario realiza actividades de corrección, como cambiar a un punto de acceso Wi-Fi más seguro o eliminar certificados sospechosos detectados por Defender. Administración de la detección de protección de red para redes abiertas 0 - Deshabilitar (valor predeterminado), 1 - Modo auditoría, 2 - Habilitar. Los administradores de seguridad administran esta configuración para deshabilitar, auditar o habilitar la detección de red abierta, respectivamente. En el modo "Auditoría", las alertas solo se envían al portal de ATP sin experiencia del usuario final. Para la experiencia del usuario, establezca la configuración en modo "Habilitar". Administración de la detección de protección de red para certificados 0 - Deshabilitar, 1- Modo de auditoría (valor predeterminado), 2 - Habilitar. Cuando la protección de red está habilitada, el modo auditoría para la detección de certificados está habilitado de forma predeterminada. En el modo auditoría, las alertas de notificación se envían a los administradores de SOC, pero no se muestran notificaciones de usuario final al usuario cuando Defender detecta un certificado incorrecto. Sin embargo, los administradores pueden deshabilitar esta detección con 0 como valor y habilitar la funcionalidad de características completa estableciendo 2 como valor. Cuando la característica está habilitada con el valor 2, las notificaciones del usuario final se envían al usuario cuando Defender detecta un certificado incorrecto y las alertas también se envían al soc Administración. Agregue los grupos necesarios a los que se tendrá que aplicar la directiva. Revise y cree la directiva.

Clave de configuración Descripción Habilitación de la protección de red en Microsoft Defender 1: Habilitar

0: Deshabilitar (valor predeterminado)

El administrador de TI usa esta configuración para habilitar o deshabilitar las funcionalidades de protección de red en la aplicación Defender.Habilitación de la privacidad de protección de red 1: Habilitar (valor predeterminado)

0: Deshabilitar

Los administradores de seguridad administran esta configuración para habilitar o deshabilitar la privacidad en la protección de red.Permitir a los usuarios confiar en redes y certificados 1

Habilitación

0:Deshabilitar (valor predeterminado)

Los administradores de TI usan esta configuración para habilitar o deshabilitar la experiencia de usuario final en la aplicación para confiar y desconfiar de las redes no seguras y sospechosas y los certificados malintencionados.Corrección automática de alertas de protección de red 1: Habilitar (valor predeterminado)

0: Deshabilitar

Los administradores de TI usan esta configuración para habilitar o deshabilitar las alertas de corrección que se envían cuando un usuario realiza actividades de corrección. Por ejemplo, el usuario cambia a un punto de acceso Wi-Fi más seguro o elimina certificados sospechosos detectados por Defender.Administración de la detección de protección de red para redes abiertas 0: Deshabilitar (valor predeterminado)

1: Modo auditoría

Los administradores de seguridad administran esta configuración para habilitar o deshabilitar la detección de red abierta.Administración de la detección de protección de red para certificados 0: Deshabilitar

1: Modo de auditoría (valor predeterminado)

2: Habilitar

Cuando la protección de red está habilitada, el modo auditoría para la detección de certificados está habilitado de forma predeterminada. En el modo de auditoría, las alertas de notificación se envían a los administradores de SOC, pero no se muestran notificaciones de usuario final cuando Defender detecta un certificado incorrecto. Los administradores pueden deshabilitar esta detección con el valor 0 o habilitar la funcionalidad de características completa estableciendo el valor 2. Cuando el valor es 2, las notificaciones del usuario final se envían a los usuarios y las alertas se envían a los administradores de SOC cuando Defender detecta un certificado incorrecto.Agregue los grupos necesarios a los que se debe aplicar la directiva. Revise y cree la directiva.

Nota:

Los usuarios deben habilitar el permiso de ubicación (que es un permiso opcional); esto permite a Defender para punto de conexión examinar sus redes y alertarlas cuando hay amenazas relacionadas con WIFI. Si el usuario deniega el permiso de ubicación, Defender for Endpoint solo podrá proporcionar protección limitada contra amenazas de red y solo protegerá a los usuarios de certificados no autorizados.

Controles de privacidad

Los siguientes controles de privacidad están disponibles para configurar los datos enviados por Defender para punto de conexión desde dispositivos Android:

| Informe de amenazas | Detalles |

|---|---|

| Informe de malware | Los administradores pueden configurar el control de privacidad para el informe de malware. Si la privacidad está habilitada, Defender para punto de conexión no enviará el nombre de la aplicación de malware ni otros detalles de la aplicación como parte del informe de alertas de malware. |

| Informe de phish | Los administradores pueden configurar el control de privacidad para los informes de phishing. Si la privacidad está habilitada, Defender para punto de conexión no enviará el nombre de dominio ni los detalles del sitio web no seguro como parte del informe de alertas de phishing. |

| Evaluación de vulnerabilidades de las aplicaciones | De forma predeterminada, solo se envía información sobre las aplicaciones instaladas en el perfil de trabajo para la evaluación de vulnerabilidades. Los administradores pueden deshabilitar la privacidad para incluir aplicaciones personales |

| Protección de red (versión preliminar) | Los administradores pueden habilitar o deshabilitar la privacidad en la protección de red. Si está habilitado, Defender no enviará detalles de red. |

Configurar el informe de alertas de privacidad

Los administradores ahora pueden habilitar el control de privacidad para el informe de phishing, el informe de malware y el informe de red enviados por Microsoft Defender para punto de conexión en Android. Esta configuración garantiza que el nombre de dominio, los detalles de la aplicación y los detalles de red, respectivamente, no se envíen como parte de la alerta siempre que se detecte una amenaza correspondiente.

Administración Controles de privacidad (MDM) Siga estos pasos para habilitar la privacidad.

En Microsoft Intune centro de administración, vaya a Directivas > de configuración > de aplicaciones Agregar > dispositivos administrados.

Asigne un nombre a la directiva , Plataforma > Android Enterprise, seleccione el tipo de perfil.

Seleccione Microsoft Defender para punto de conexión como la aplicación de destino.

En la página Configuración, seleccione Usar diseñador de configuración y, a continuación, seleccione Agregar.

Seleccione la configuración de privacidad necesaria:

- Ocultar direcciones URL en el informe

- Ocultar direcciones URL en el informe para el perfil personal

- Ocultar los detalles de la aplicación en el informe

- Ocultar los detalles de la aplicación en el informe para el perfil personal

- Habilitación de la privacidad de protección de red

Para habilitar la privacidad, escriba el valor entero como 1 y asigne esta directiva a los usuarios. De forma predeterminada, este valor se establece en 0 para MDE en el perfil de trabajo y 1 para MDE en perfil personal.

Revise y asigne este perfil a los dispositivos o usuarios de destino.

Controles de privacidad del usuario final

Estos controles ayudan al usuario final a configurar la información compartida con su organización.

- En el caso del perfil de trabajo de Android Enterprise, los controles de usuario final no estarán visibles. Los administradores controlan esta configuración.

- Para el perfil personal de Android Enterprise, el control se muestra en Privacidad de configuración>.

- Los usuarios ven un botón de alternancia para información de sitio no seguro, aplicaciones malintencionadas y protección de red.

Estos alternancias solo estarán visibles si el administrador lo habilita. Los usuarios pueden decidir si quieren enviar la información a su organización o no.

Habilitar o deshabilitar los controles de privacidad anteriores no afectará a la comprobación de cumplimiento del dispositivo ni al acceso condicional.

Configuración de la evaluación de vulnerabilidades de aplicaciones para dispositivos BYOD

A partir de la versión 1.0.3425.0303 de Microsoft Defender para punto de conexión en Android, puede ejecutar evaluaciones de vulnerabilidades del sistema operativo y las aplicaciones instaladas en los dispositivos móviles incorporados.

Nota:

La evaluación de vulnerabilidades forma parte de Administración de vulnerabilidades de Microsoft Defender en Microsoft Defender para punto de conexión.

Notas sobre la privacidad relacionada con las aplicaciones de dispositivos personales (BYOD):

- Para Android Enterprise con un perfil de trabajo, solo se admitirán las aplicaciones instaladas en el perfil de trabajo.

- Para otros modos BYOD, de forma predeterminada, no se habilitará la evaluación de vulnerabilidades de las aplicaciones. Sin embargo, cuando el dispositivo está en modo de administrador, los administradores pueden habilitar explícitamente esta característica a través de Microsoft Intune para obtener la lista de aplicaciones instaladas en el dispositivo. Para obtener más información, consulte los detalles siguientes.

Configuración de la privacidad para el modo de administrador de dispositivos

Siga estos pasos para habilitar la evaluación de vulnerabilidades de aplicaciones desde dispositivos en modo de administrador de dispositivos para usuarios de destino.

Nota:

De forma predeterminada, esta opción está desactivada para los dispositivos inscritos con el modo de administración de dispositivos.

En Microsoft Intune centro de administración, vaya a Dispositivos> Perfiles >de configuraciónCrear perfil y escriba la siguiente configuración:

- Plataforma: seleccione Administrador de dispositivos Android

- Perfil: seleccione "Personalizado" y seleccione Crear.

En la sección Aspectos básicos , especifique un nombre y una descripción del perfil.

En Configuración, seleccione Agregar configuración de OMA-URI :

- Nombre: escriba un nombre y una descripción únicos para esta configuración de OMA-URI para que pueda encontrarla fácilmente más adelante.

- OMA-URI: ./Vendor/MSFT/DefenderATP/DefenderTVMPrivacyMode

- Tipo de datos: seleccione Entero en la lista desplegable.

- Valor: escriba 0 para deshabilitar la configuración de privacidad (de forma predeterminada, el valor es 1)

Seleccione Siguiente y asigne este perfil a los dispositivos o usuarios de destino.

Configuración de la privacidad para el perfil de trabajo de Android Enterprise

Defender for Endpoint admite la evaluación de vulnerabilidades de las aplicaciones en el perfil de trabajo. Sin embargo, en caso de que quiera desactivar esta característica para los usuarios de destino, puede usar los pasos siguientes:

- En Microsoft Intune centro de administración, vaya a Directivas> deconfiguración de aplicaciones \>Agregar>dispositivos administrados.

- Asigne un nombre a la directiva; Plataforma > Android Enterprise; seleccione el tipo de perfil.

- Seleccione Microsoft Defender para punto de conexión como la aplicación de destino.

- En la página Configuración, seleccione Usar diseñador de configuración y agregue DefenderTVMPrivacyMode como tipo de clave y valor como Entero.

- Para deshabilitar la vulnerabilidad de las aplicaciones en el perfil de trabajo, escriba el valor como

1y asigne esta directiva a los usuarios. De forma predeterminada, este valor se establece en0. - Para los usuarios con un conjunto de claves como

0, Defender for Endpoint envía la lista de aplicaciones del perfil de trabajo al servicio back-end para la evaluación de vulnerabilidades.

- Para deshabilitar la vulnerabilidad de las aplicaciones en el perfil de trabajo, escriba el valor como

- Seleccione Siguiente y asigne este perfil a los dispositivos o usuarios de destino.

Activar o desactivar los controles de privacidad anteriores no afectará a la comprobación de cumplimiento del dispositivo ni al acceso condicional.

Configuración de la privacidad para el informe de alertas de suplantación de identidad (phishing)

El control de privacidad del informe phish se puede usar para deshabilitar la recopilación de información de nombre de dominio o sitio web en el informe de amenazas de phish. Esta configuración proporciona a las organizaciones la flexibilidad de elegir si quieren recopilar el nombre de dominio cuando Defender para punto de conexión detecta y bloquea un sitio web malintencionado o de phish.

Configure la privacidad para el informe de alertas de suplantación de identidad (phishing) en dispositivos inscritos en Android Device Administrator:

Siga estos pasos para activarlo para los usuarios de destino:

En Microsoft Intune centro de administración, vaya a Dispositivos> Perfiles >de configuraciónCrear perfil y escriba la siguiente configuración:

- Plataforma: seleccione Administrador de dispositivos Android.

- Perfil: seleccione "Personalizado" y seleccione Crear.

En la sección Aspectos básicos , especifique un nombre y una descripción del perfil.

En Configuración, seleccione Agregar configuración de OMA-URI :

- Nombre: escriba un nombre y una descripción únicos para esta configuración de OMA-URI para que pueda encontrarla fácilmente más adelante.

- OMA-URI: ./Vendor/MSFT/DefenderATP/DefenderExcludeURLInReport

- Tipo de datos: seleccione Entero en la lista desplegable.

- Valor: escriba 1 para habilitar la configuración de privacidad. El valor predeterminado es 0.

Seleccione Siguiente y asigne este perfil a los dispositivos o usuarios de destino.

El uso de este control de privacidad no afectará a la comprobación de cumplimiento del dispositivo ni al acceso condicional.

Configuración de la privacidad para el informe de alertas de suplantación de identidad (phishing) en el perfil de trabajo de Android Enterprise

Siga estos pasos para activar la privacidad de los usuarios de destino en el perfil de trabajo:

- En Microsoft Intune centro de administración y vaya a Directivas> deconfiguración> de aplicacionesAgregar>dispositivos administrados.

- Asigne un nombre a la directiva, Plataforma > Android Enterprise, seleccione el tipo de perfil.

- Seleccione Microsoft Defender para punto de conexión como la aplicación de destino.

- En la página Configuración, seleccione Usar diseñador de configuración y agregue DefenderExcludeURLInReport como tipo de clave y valor como Entero.

- Escriba 1 para habilitar la privacidad. El valor predeterminado es 0.

- Seleccione Siguiente y asigne este perfil a los dispositivos o usuarios de destino.

Activar o desactivar los controles de privacidad anteriores no afectará a la comprobación de cumplimiento del dispositivo ni al acceso condicional.

Configurar la privacidad para el informe de amenazas de malware

El control de privacidad para el informe de amenazas de malware se puede usar para deshabilitar la recopilación de detalles de la aplicación (nombre e información del paquete) del informe de amenazas de malware. Esta configuración proporciona a las organizaciones la flexibilidad de elegir si quieren recopilar el nombre de la aplicación cuando se detecta una aplicación malintencionada.

Configure la privacidad para el informe de alertas de malware en dispositivos inscritos en Android Device Administrator:

Siga estos pasos para activarlo para los usuarios de destino:

En Microsoft Intune centro de administración, vaya a Dispositivos> Perfiles >de configuraciónCrear perfil y escriba la siguiente configuración:

- Plataforma: seleccione Administrador de dispositivos Android.

- Perfil: seleccione "Personalizado" y seleccione Crear.

En la sección Aspectos básicos , especifique un nombre y una descripción del perfil.

En Configuración, seleccione Agregar configuración de OMA-URI :

- Nombre: escriba un nombre y una descripción únicos para esta configuración de OMA-URI para que pueda encontrarla fácilmente más adelante.

- OMA-URI: ./Vendor/MSFT/DefenderATP/DefenderExcludeAppInReport

- Tipo de datos: seleccione Entero en la lista desplegable.

- Valor: escriba 1 para habilitar la configuración de privacidad. El valor predeterminado es 0.

Seleccione Siguiente y asigne este perfil a los dispositivos o usuarios de destino.

El uso de este control de privacidad no afectará a la comprobación de cumplimiento del dispositivo ni al acceso condicional. Por ejemplo, los dispositivos con una aplicación malintencionada siempre tendrán un nivel de riesgo de "Medio".

Configuración de la privacidad para el informe de alertas de malware en el perfil de trabajo de Android Enterprise

Siga estos pasos para activar la privacidad de los usuarios de destino en el perfil de trabajo:

- En Microsoft Intune centro de administración y vaya a Directivas> deconfiguración> de aplicacionesAgregar>dispositivos administrados.

- Asigne un nombre a la directiva, Plataforma > Android Enterprise, seleccione el tipo de perfil.

- Seleccione Microsoft Defender para punto de conexión como la aplicación de destino.

- En la página Configuración, seleccione Usar diseñador de configuración y agregue DefenderExcludeAppInReport como tipo de clave y valor como Entero.

- Escriba 1 para habilitar la privacidad. El valor predeterminado es 0.

- Seleccione Siguiente y asigne este perfil a los dispositivos o usuarios de destino.

El uso de este control de privacidad no afectará a la comprobación de cumplimiento del dispositivo ni al acceso condicional. Por ejemplo, los dispositivos con una aplicación malintencionada siempre tendrán un nivel de riesgo de "Medio".

Deshabilitar el cierre de sesión

Defender para punto de conexión admite la implementación sin el botón de cierre de sesión de la aplicación para evitar que los usuarios cierren sesión de la aplicación Defender. Esto es importante para evitar que los usuarios manipulen el dispositivo. Siga estos pasos para configurar Deshabilitar cierre de sesión:

- En Microsoft Intune centro de administración, vaya a Directivas> deconfiguración> de aplicacionesAgregar>dispositivos administrados.

- Asigne un nombre a la directiva, seleccione Plataforma > Android Enterprise y seleccione el tipo de perfil.

- Seleccione Microsoft Defender para punto de conexión como la aplicación de destino.

- En la página Configuración, seleccione Usar diseñador de configuración y agregue Deshabilitar cierre de sesión como clave y Entero como tipo de valor.

- De forma predeterminada, Disable Sign Out = 1 for Android Enterprise personally owned work profiles, fully managed, company owned personally enabled profiles and 0 for device administrator mode.

- Los administradores deben hacer deshabilitar el cierre de sesión = 0 para habilitar el botón de cierre de sesión en la aplicación. Los usuarios podrán ver el botón de cierre de sesión una vez que se inserte la directiva.

- Seleccione Siguiente y asigne este perfil a los dispositivos y usuarios de destino.

Importante

Esta característica está en versión preliminar pública. La siguiente información se refiere al producto preliminar que puede modificarse sustancialmente antes de su lanzamiento comercial. Microsoft no otorga garantías, expresas o implícitas, con respecto a la información que aquí se proporciona.

Etiquetado de dispositivos

Defender para punto de conexión en Android permite el etiquetado masivo de los dispositivos móviles durante la incorporación, ya que permite a los administradores configurar etiquetas a través de Intune. Administración puede configurar las etiquetas de dispositivo a través de Intune a través de directivas de configuración e insertarlas en los dispositivos del usuario. Una vez que el usuario instala y activa Defender, la aplicación cliente pasa las etiquetas de dispositivo al Portal de seguridad. Las etiquetas de dispositivo aparecen en los dispositivos del inventario de dispositivos.

Siga estos pasos para configurar las etiquetas de dispositivo:

En Microsoft Intune centro de administración, vaya a Directivas> deconfiguración> de aplicacionesAgregar>dispositivos administrados.

Asigne un nombre a la directiva, seleccione Plataforma > Android Enterprise y seleccione el tipo de perfil.

Seleccione Microsoft Defender para punto de conexión como la aplicación de destino.

En la página Configuración, seleccione Usar diseñador de configuración y agregue DefenderDeviceTag como tipo de clave y valor como Cadena.

- Administración puede asignar una nueva etiqueta agregando la clave DefenderDeviceTag y estableciendo un valor para la etiqueta de dispositivo.

- Administración puede editar una etiqueta existente modificando el valor de la clave DefenderDeviceTag.

- Administración puede eliminar una etiqueta existente quitando la clave DefenderDeviceTag.

Haga clic en Siguiente y asigne esta directiva a los dispositivos y usuarios de destino.

Nota:

La aplicación Defender debe abrirse para que las etiquetas se sincronicen con Intune y se pasen al Portal de seguridad. Las etiquetas pueden tardar hasta 18 horas en reflejarse en el portal.

Artículos relacionados

- Introducción a Microsoft Defender para punto de conexión en Android

- Implementar Microsoft Defender para punto de conexión en Android con Microsoft Intune

Sugerencia

¿Desea obtener más información? Engage con la comunidad de seguridad de Microsoft en nuestra comunidad tecnológica: Microsoft Defender para punto de conexión Tech Community.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de