Planeación de la implementación de reglas de reducción de superficie expuesta a ataques

Se aplica a:

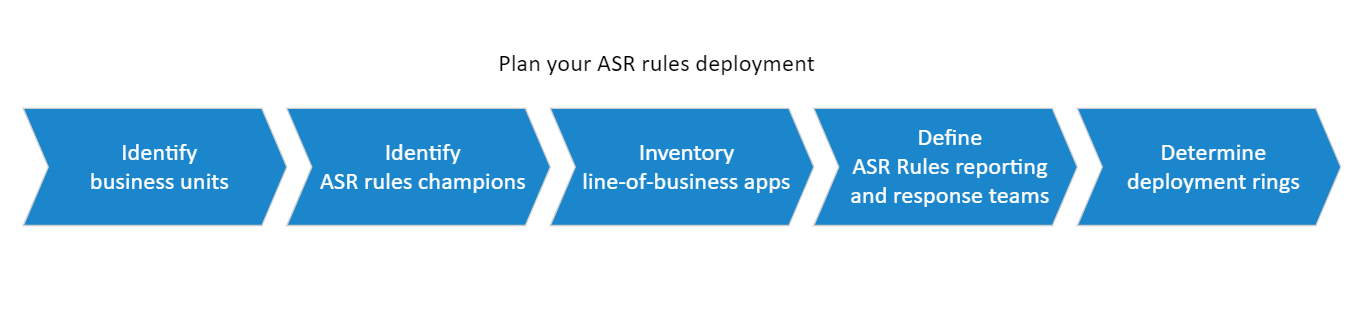

Antes de probar o habilitar las reglas de reducción de superficie expuesta a ataques, debe planear la implementación. Un planeamiento cuidadoso le ayuda a probar la implementación de reglas de reducción de superficie expuesta a ataques y a adelantarse a las excepciones de regla. Al planear probar las reglas de reducción de superficie expuesta a ataques, asegúrese de empezar con la unidad de negocio adecuada. Comience con un pequeño grupo de personas en una unidad de negocio específica. Puede identificar a algunos campeones dentro de una unidad de negocio determinada que pueden proporcionar comentarios para ayudar a optimizar la implementación.

Importante

Mientras pasa por el proceso de planeamiento, auditoría y habilitación de reglas de reducción de superficie expuesta a ataques, se recomienda habilitar las tres reglas de protección estándar siguientes. Consulta Reglas de reducción de superficie expuesta a ataques por tipo para obtener detalles importantes sobre los dos tipos de reglas de reducción de superficie expuesta a ataques.

- Bloquear el robo de credenciales del subsistema de autoridad de seguridad local de Windows (lsass.exe)

- Bloquear el abuso de controladores firmados vulnerables explotados

- Bloquear la persistencia a través de la suscripción de eventos de Instrumental de administración de Windows (WMI)

Normalmente, puede habilitar las reglas de protección estándar con un impacto mínimo notable para el usuario final. Para obtener un método sencillo para habilitar las reglas de protección estándar, consulte: Opción de protección estándar simplificada.

Inicio de la implementación de reglas de ASR con la unidad de negocio adecuada

La forma de seleccionar la unidad de negocio para implementar la implementación de las reglas de reducción de superficie expuesta a ataques depende de factores como:

- Tamaño de la unidad de negocio

- Disponibilidad de los campeones de reglas de reducción de superficie expuesta a ataques

- Distribución y uso de:

- Software

- Carpetas compartidas

- Uso de scripts

- Macros de Office

- Otras entidades afectadas por las reglas de reducción de superficie expuesta a ataques

En función de sus necesidades empresariales, puede decidir incluir varias unidades de negocio para obtener un amplio muestreo de software, carpetas compartidas, scripts, macros, etc. Es posible que decida limitar el ámbito de la primera implementación de las reglas de reducción de superficie expuesta a ataques a una sola unidad de negocio. A continuación, repita todo el proceso de lanzamiento de las reglas de reducción de superficie expuesta a ataques a las demás unidades de negocio, de uno en uno.

Identificación de los campeones de reglas de ASR

Los campeones de las reglas de reducción de superficie expuesta a ataques son miembros de su organización que pueden ayudar con el lanzamiento inicial de las reglas de reducción de superficie expuesta a ataques durante las fases preliminares de prueba e implementación. Los campeones suelen ser empleados más expertos técnicamente y que no se ven afectados por interrupciones intermitentes del flujo de trabajo. La participación de los campeones continúa a lo largo de la expansión más amplia de la implementación de reglas de reducción de superficie expuesta a ataques en su organización. Los campeones de las reglas de reducción de superficie expuesta a ataques son los primeros en experimentar cada nivel de lanzamiento de las reglas de reducción de superficie expuesta a ataques.

Es importante proporcionar un canal de respuesta y comentarios para los campeones de las reglas de reducción de superficie expuesta a ataques para alertar de interrupciones de trabajo relacionadas con las reglas de reducción de la superficie expuesta a ataques y recibir comunicaciones relacionadas con las reglas de reducción de la superficie expuesta a ataques.

Obtención del inventario de aplicaciones de línea de negocio y comprensión de los procesos de la unidad de negocio

Tener un conocimiento completo de las aplicaciones y los procesos por unidad de negocio que se usan en toda la organización es fundamental para una implementación correcta de reglas de reducción de superficie expuesta a ataques. Además, es imperativo que entienda cómo se usan esas aplicaciones dentro de las distintas unidades de negocio de su organización. Para empezar, debe obtener un inventario de las aplicaciones aprobadas para su uso en toda la organización. Puede usar herramientas como el centro de administración de Aplicaciones Microsoft 365 para ayudar a realizar un inventario de aplicaciones de software. Consulte: Introducción al inventario en el centro de administración de Aplicaciones Microsoft 365.

Definición de roles y responsabilidades del equipo de reglas de ASR de informes y respuesta

La articulación clara de roles y responsabilidades de las personas responsables de supervisar y comunicar el estado y la actividad de las reglas de reducción de superficie expuesta a ataques es una actividad fundamental del mantenimiento de la reducción de la superficie expuesta a ataques. Por lo tanto, es importante determinar:

- La persona o el equipo responsable de recopilar informes

- Cómo y con quién se comparten los informes

- Cómo se aborda la escalación de amenazas recién identificadas o bloqueos no deseados causados por reglas de reducción de superficie expuesta a ataques

Entre los roles y responsabilidades típicos se incluyen:

- Administradores de TI: implemente reglas de reducción de superficie expuesta a ataques y administre exclusiones. Trabaje con diferentes unidades de negocio en aplicaciones y procesos. Ensamblar y compartir informes con las partes interesadas

- Analista certificado del Centro de operaciones de seguridad (CSOC): responsable de investigar procesos bloqueados de alta prioridad para determinar si la amenaza es válida o no

- Director de seguridad de la información (CISO): responsable de la posición de seguridad general y el estado de la organización

Implementación en anillo de reglas de ASR

Para grandes empresas, Microsoft recomienda implementar reglas de reducción de superficie expuesta a ataques en "anillos". Los anillos son grupos de dispositivos que se representan visualmente como círculos concéntricos que irradian hacia afuera como anillos de árbol no superpuestos. Cuando el anillo más interno se implementa correctamente, puede pasar al siguiente anillo a la fase de prueba. La evaluación exhaustiva de las unidades de negocio, las reglas de reducción de superficie expuesta a ataques, las aplicaciones y los procesos es fundamental para definir los anillos. En la mayoría de los casos, la organización tiene anillos de implementación para implementaciones por fases de actualizaciones de Windows. Puede usar el diseño de anillo existente para implementar reglas de reducción de superficie expuesta a ataques. Consulte: Create un plan de implementación para Windows

Otros artículos de esta colección de implementación

Introducción a la implementación de reglas de reducción de superficie expuesta a ataques

Reglas de reducción de superficie expuesta a ataques de prueba

Habilitar las reglas de la reducción de superficie expuesta a ataques

Operacionalización de las reglas de reducción de superficie expuesta a ataques

Referencia de reglas de reducción de superficie expuesta a ataques

Sugerencia

¿Desea obtener más información? Engage con la comunidad de seguridad de Microsoft en nuestra comunidad tecnológica: Microsoft Defender para punto de conexión Tech Community.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de