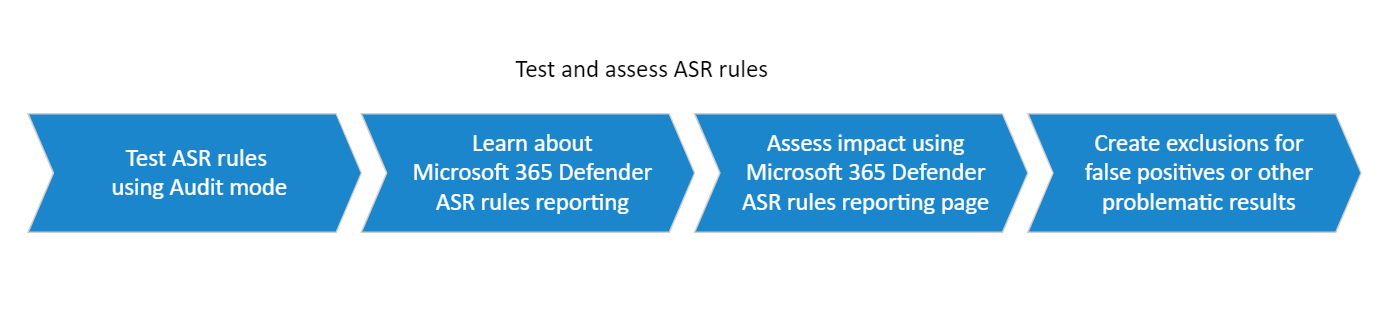

Reglas de reducción de superficie expuesta a ataques de prueba

Se aplica a:

Probar Microsoft Defender para punto de conexión reglas de reducción de superficie expuesta a ataques le ayuda a determinar si las reglas impiden las operaciones de línea de negocio antes de habilitar cualquier regla. Al empezar con un grupo pequeño y controlado, puede limitar las posibles interrupciones del trabajo a medida que expande la implementación en toda la organización.

En esta sección de la guía de implementación de reglas de reducción de superficie expuesta a ataques, aprenderá a:

- configurar reglas mediante Microsoft Intune

- usar Microsoft Defender para punto de conexión informes de reglas de reducción de superficie expuesta a ataques

- Configurar exclusiones de reglas de reducción de superficie expuesta a ataques

- habilitar reglas de reducción de superficie expuesta a ataques mediante PowerShell

- usar Visor de eventos para eventos de reglas de reducción de superficie expuesta a ataques

Nota:

Antes de empezar a probar las reglas de reducción de superficie expuesta a ataques, se recomienda deshabilitar primero todas las reglas que haya establecido anteriormente en auditar o habilitar (si procede). Consulta Informes de reglas de reducción de superficie expuesta a ataques para obtener información sobre cómo usar el informe de reglas de reducción de superficie expuesta a ataques para deshabilitar las reglas de reducción de superficie expuesta a ataques.

Comience la implementación de las reglas de reducción de superficie expuesta a ataques con el anillo 1.

Paso 1: Probar las reglas de reducción de superficie expuesta a ataques mediante auditoría

Comience la fase de prueba activando las reglas de reducción de superficie expuesta a ataques con las reglas establecidas en Auditoría, empezando por los usuarios o dispositivos campeones en el anillo 1. Normalmente, la recomendación es habilitar todas las reglas (en Auditoría) para que pueda determinar qué reglas se desencadenan durante la fase de prueba. Las reglas establecidas en Audit no suelen afectar a la funcionalidad de la entidad o entidad a la que se aplica la regla, sino que generan eventos registrados para la evaluación; no hay ningún efecto en los usuarios finales.

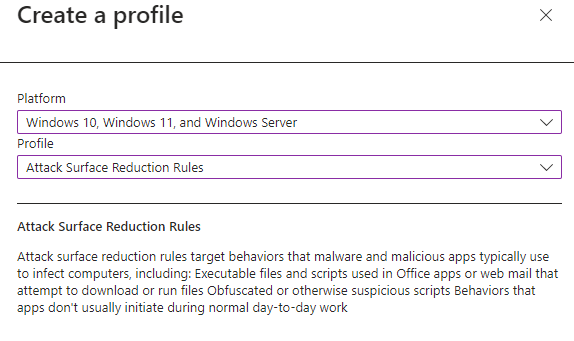

Configuración de reglas de reducción de superficie expuesta a ataques mediante Intune

Puede usar Microsoft Intune Endpoint Security para configurar reglas personalizadas de reducción de superficie expuesta a ataques.

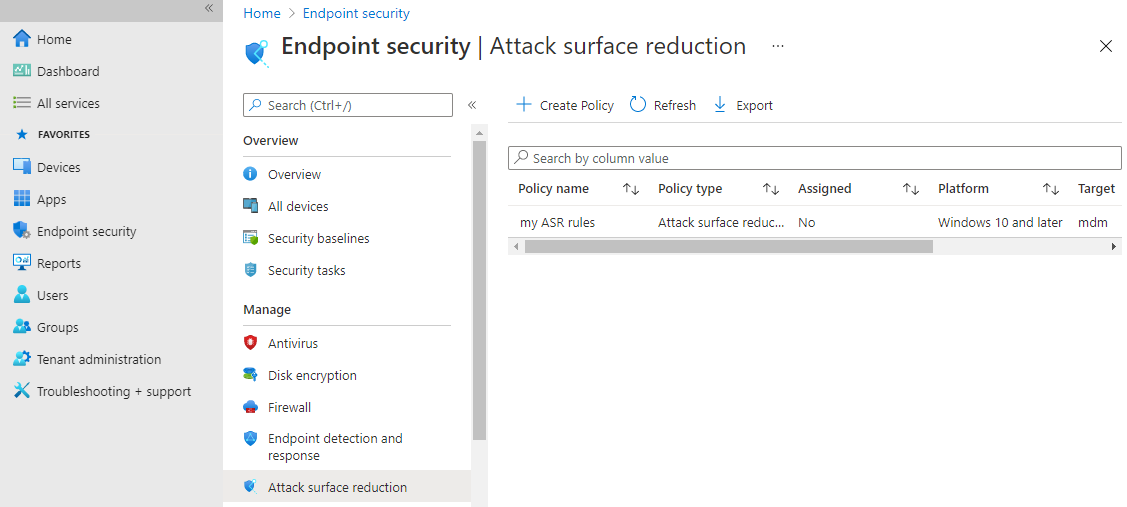

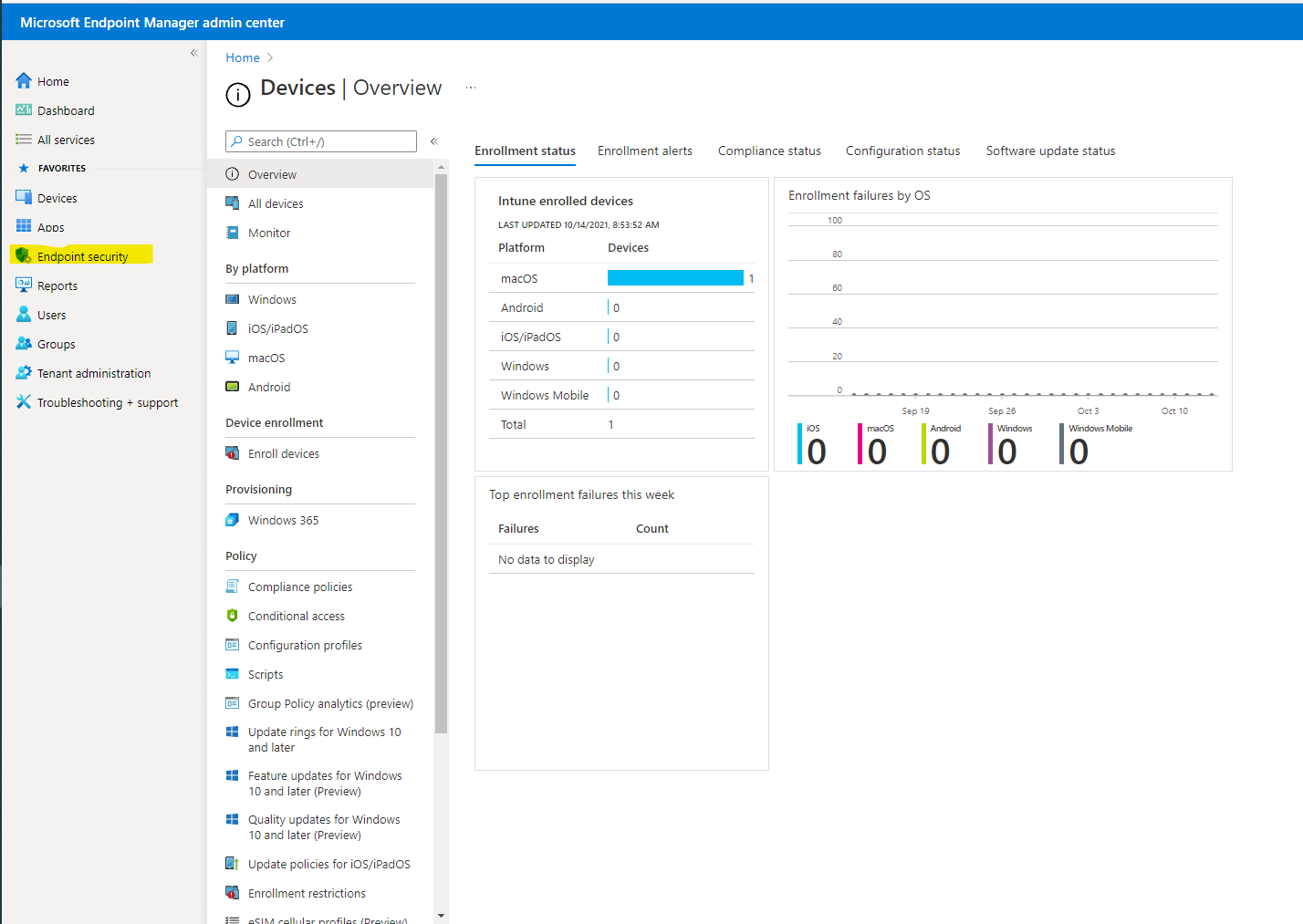

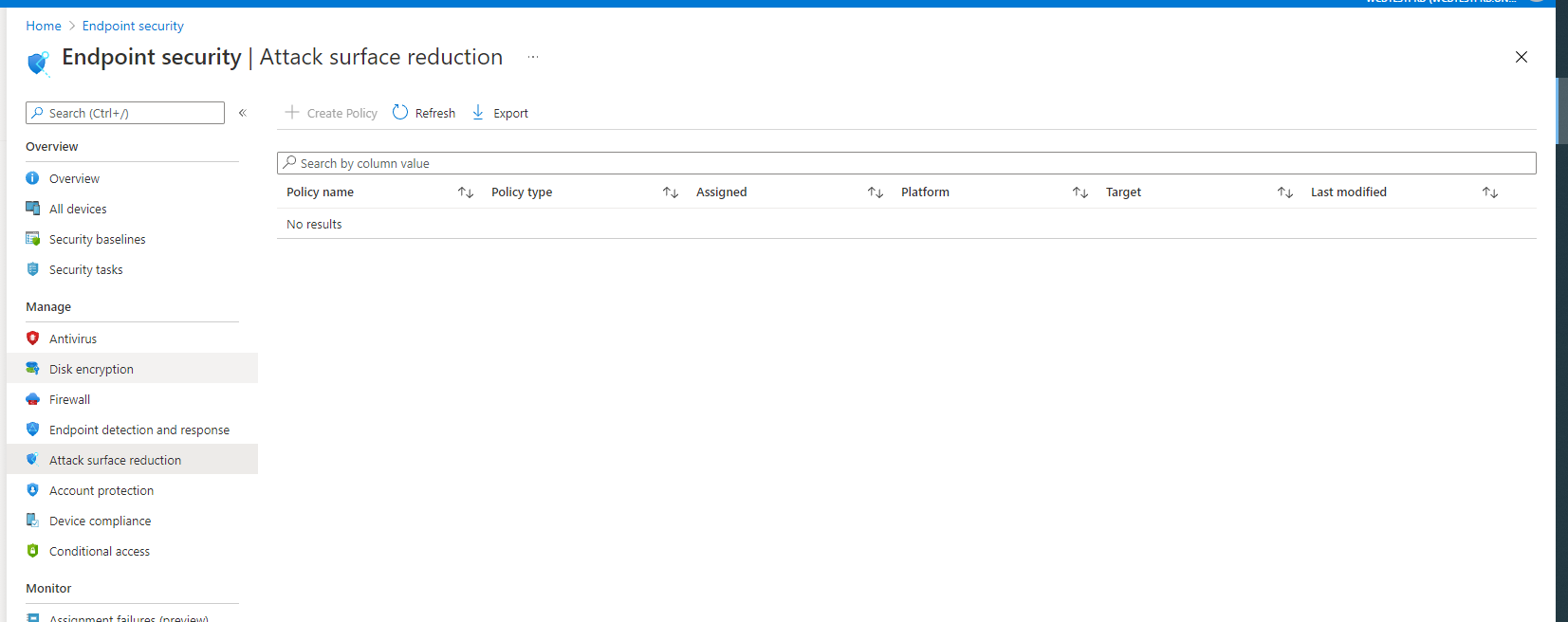

Vaya aReducción de la superficie expuesta a ataques de seguridad > de punto de conexión.

Seleccione Crear directiva.

En Plataforma, seleccione Windows 10, Windows 11 y Windows Server y, en Perfil, seleccione Reglas de reducción de superficie expuesta a ataques.

Seleccione Crear.

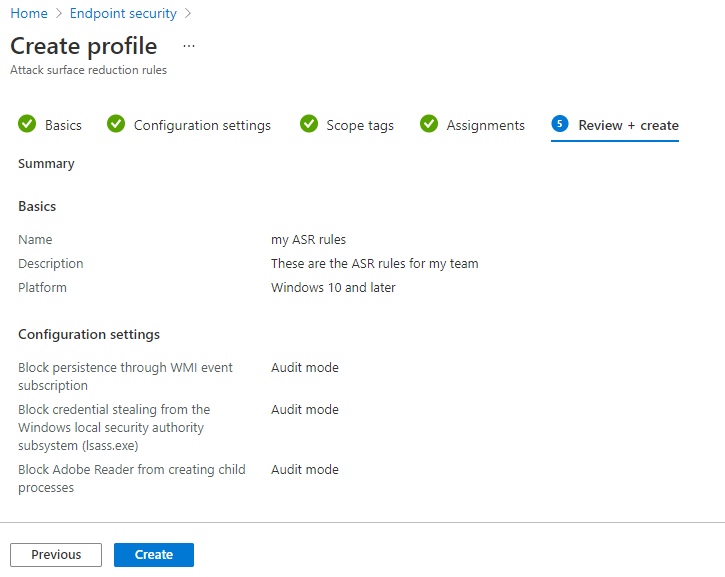

En la pestaña Aspectos básicos del panel Create perfil, en Nombre, agregue un nombre para la directiva. En Descripción , agregue una descripción para la directiva de reglas de reducción de superficie expuesta a ataques.

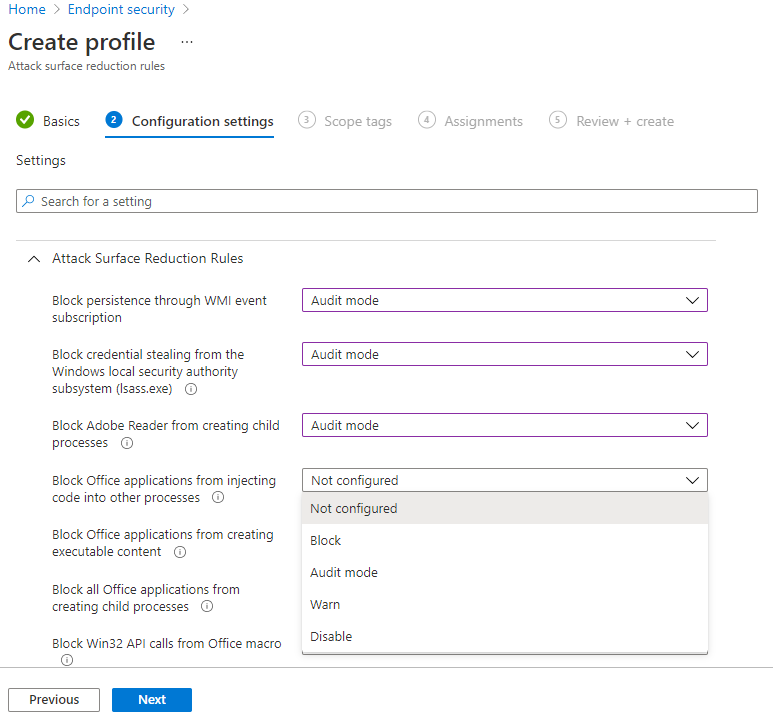

En la pestaña Configuración , en Reglas de reducción de superficie expuesta a ataques, establezca todas las reglas en modo auditoría.

Nota:

Hay variaciones en algunas listas de reglas de reducción de superficie expuesta a ataques; Bloqueados y habilitados proporcionan la misma funcionalidad.

[Opcional] En el panel Etiquetas de ámbito , puede agregar información de etiquetas a dispositivos específicos. También puede usar etiquetas de ámbito y control de acceso basadas en rol para asegurarse de que los administradores adecuados tienen el acceso y la visibilidad adecuados a los objetos Intune adecuados. Más información: Use el control de acceso basado en rol (RBAC) y las etiquetas de ámbito para ti distribuida en Intune.

En el panel Asignaciones , puede implementar o "asignar" el perfil a los grupos de usuarios o dispositivos. Más información: Asignación de perfiles de dispositivo en Microsoft Intune

Nota:

La creación de grupos de dispositivos se admite en El plan 1 y el plan 2 de Defender para punto de conexión.

Revise la configuración en el panel Revisar y crear . Haga clic en Create para aplicar las reglas.

La nueva directiva de reducción de superficie expuesta a ataques para las reglas de reducción de superficie expuesta a ataques se muestra en Seguridad de los puntos de conexión | Reducción de la superficie expuesta a ataques.

Paso 2: Descripción de la página de informes de reglas de reducción de superficie expuesta a ataques en el portal de Microsoft Defender

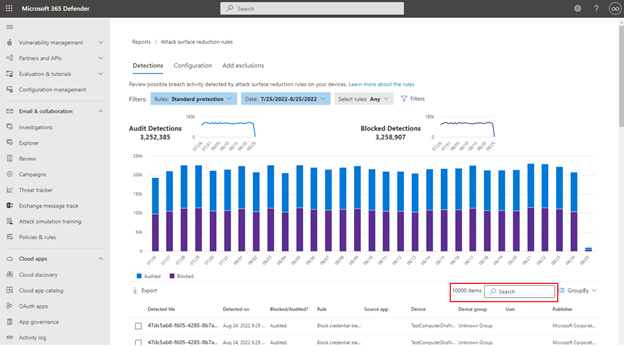

La página de informes de reglas de reducción de superficie expuesta a ataques se encuentra en Microsoft Defender portal>informa de>las reglas de reducción de superficie expuesta a ataques. Esta página tiene tres pestañas:

- Detections

- Configuración

- Agregar exclusiones

Pestaña Detecciones

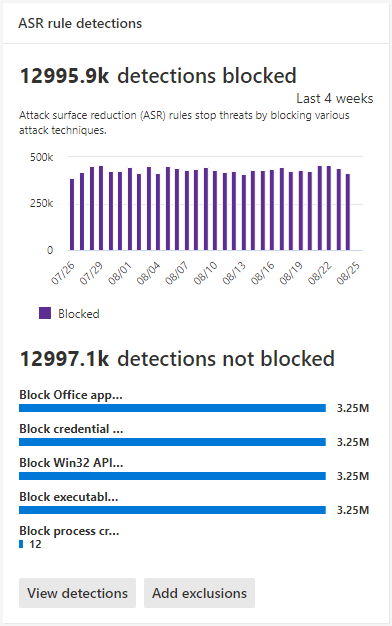

Proporciona una escala de tiempo de 30 días de eventos de auditoría y bloqueados detectados.

El panel de reglas de reducción de superficie expuesta a ataques proporciona información general sobre los eventos detectados por regla.

Nota:

Hay algunas variaciones en los informes de reglas de reducción de superficie expuesta a ataques. Microsoft está en proceso de actualizar el comportamiento de los informes de reglas de reducción de superficie expuesta a ataques para proporcionar una experiencia coherente.

Seleccione Ver detecciones para abrir la pestaña Detecciones .

El panel GroupBy y Filter proporcionan las siguientes opciones:

GroupBy devuelve los resultados establecidos en los grupos siguientes:

- Sin agrupación

- Archivo detectado

- Auditoría o bloque

- Rule

- Aplicación de origen

- Device

- Usuario

- Publisher

Nota:

Al filtrar por regla, el número de elementos detectados individualmente que aparecen en la mitad inferior del informe se limita actualmente a 200 reglas. Puede usar Exportar para guardar la lista completa de detecciones en Excel.

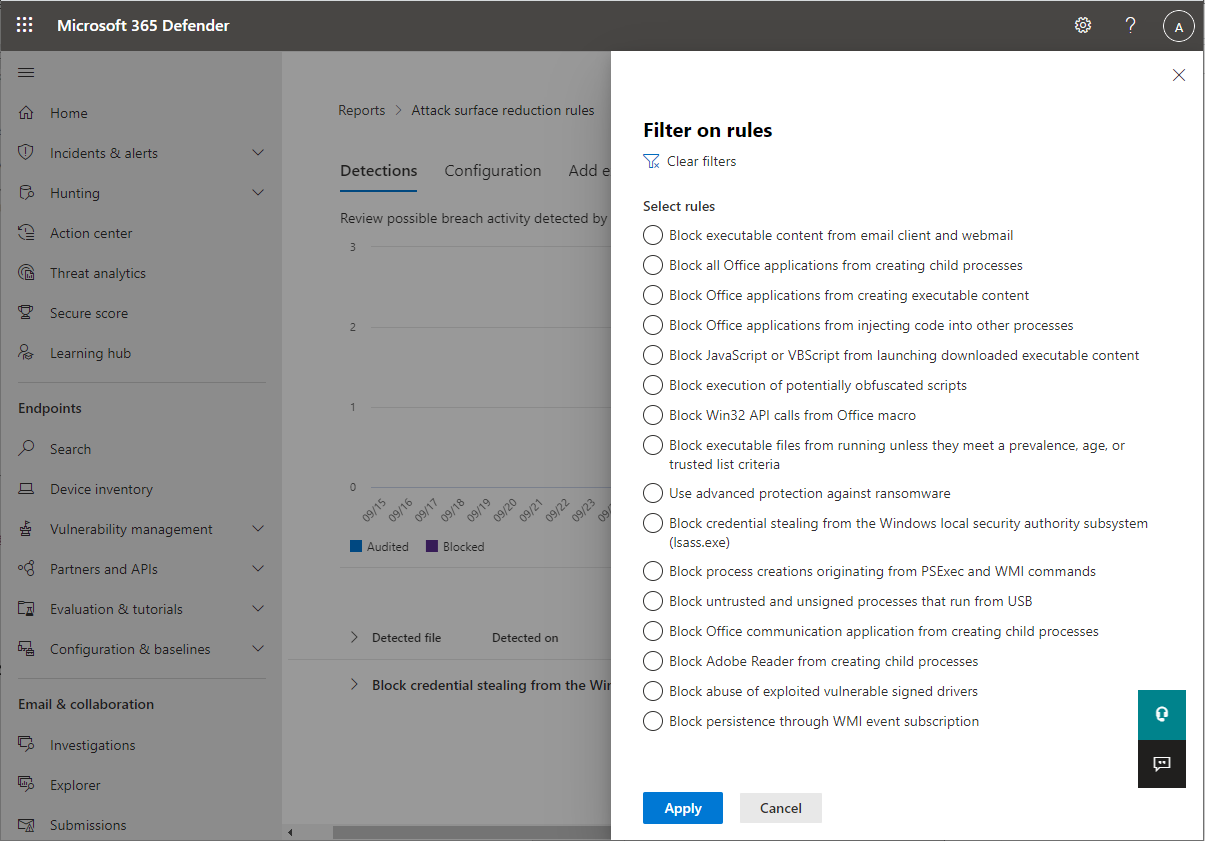

Filtro abre la página Filtrar en reglas , que permite limitar los resultados a solo las reglas de reducción de superficie expuesta a ataques seleccionadas:

Nota:

Si tiene una licencia de Microsoft Microsoft 365 Security E5 o A5, Windows E5 o A5, el vínculo siguiente abre la pestaña Detecciones de reducciones> de superficie de ataque de Microsoft Defender 365 Informes>.

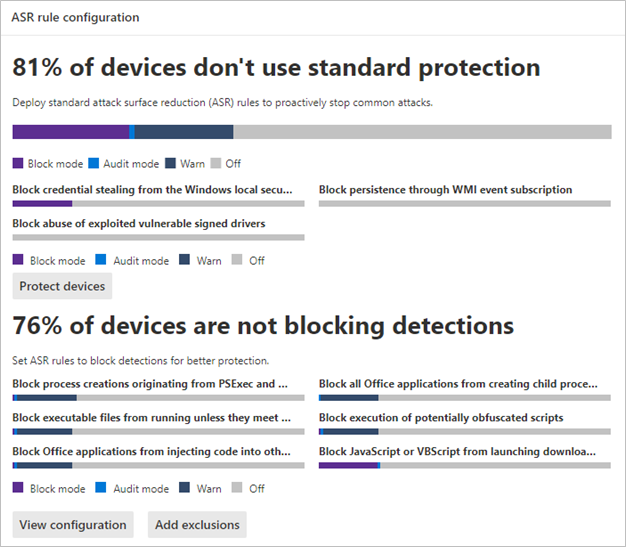

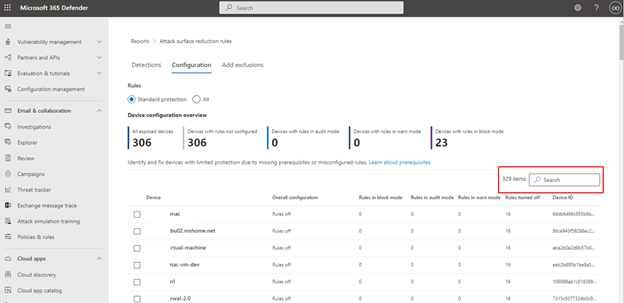

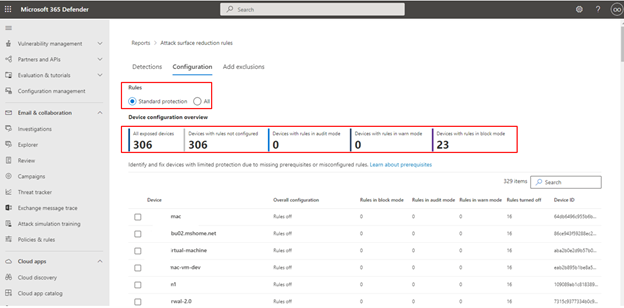

Pestaña Configuración

Listas, por equipo, el estado agregado de las reglas de reducción de superficie expuesta a ataques: Desactivado, Auditoría, Bloque.

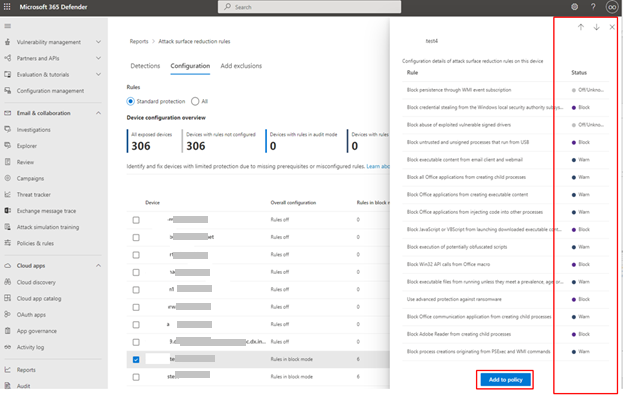

En la pestaña Configuraciones, puede comprobar, por dispositivo, qué reglas de reducción de superficie expuesta a ataques están habilitadas y en qué modo, seleccionando el dispositivo para el que desea revisar las reglas de reducción de superficie expuesta a ataques.

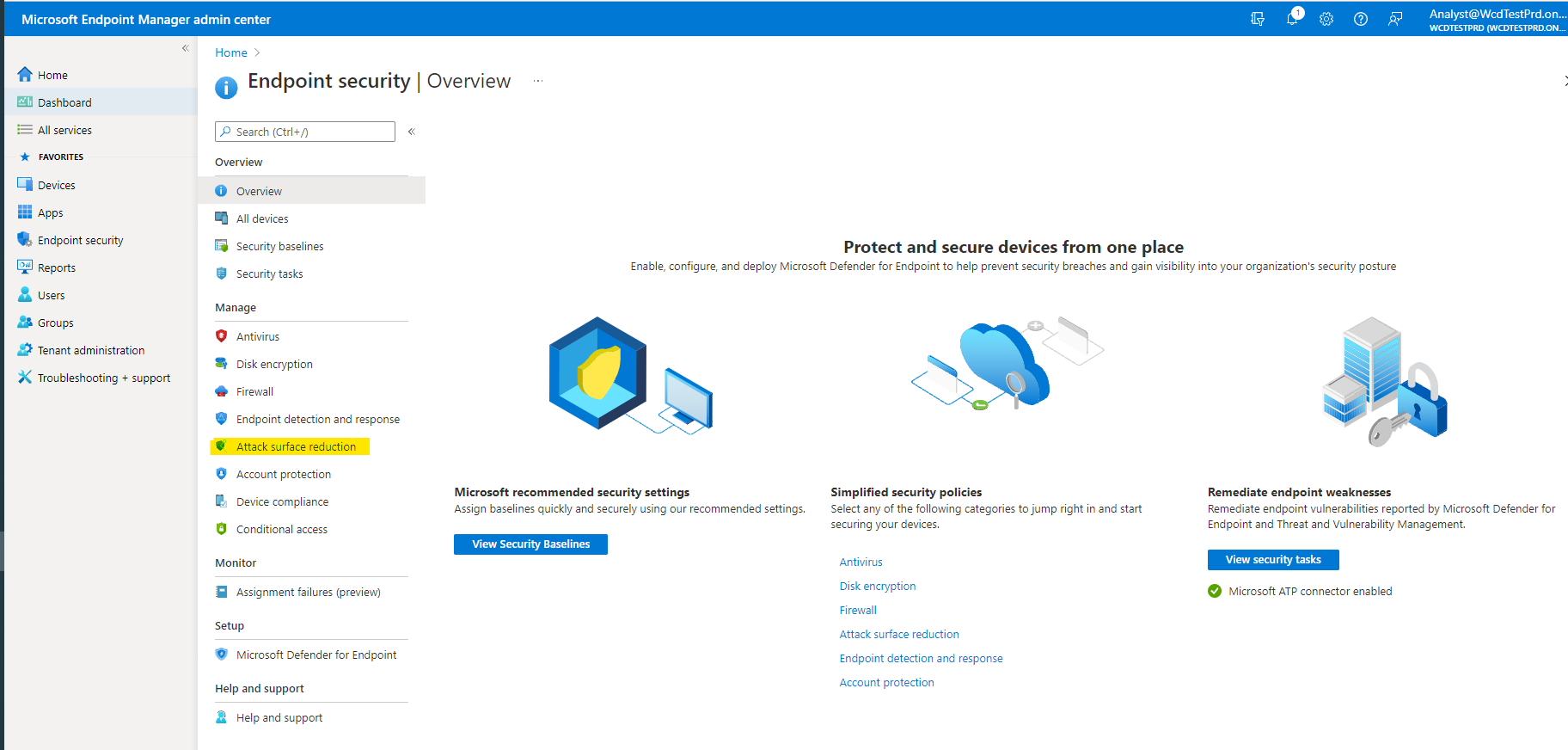

El vínculo Introducción abre el centro de administración de Microsoft Intune, donde puede crear o modificar una directiva de Endpoint Protection para la reducción de la superficie expuesta a ataques:

En Seguridad del punto de conexión | Información general, seleccione Reducción de la superficie expuesta a ataques:

Seguridad del punto de conexión | Se abre el panel Reducción de superficie expuesta a ataques:

Nota:

Si tiene una licencia Microsoft Defender 365 E5 (o Windows E5?), este vínculo abrirá la pestaña Configuraciones de reducciones de superficie expuesta a ataques > Microsoft Defender 365 Informes>.

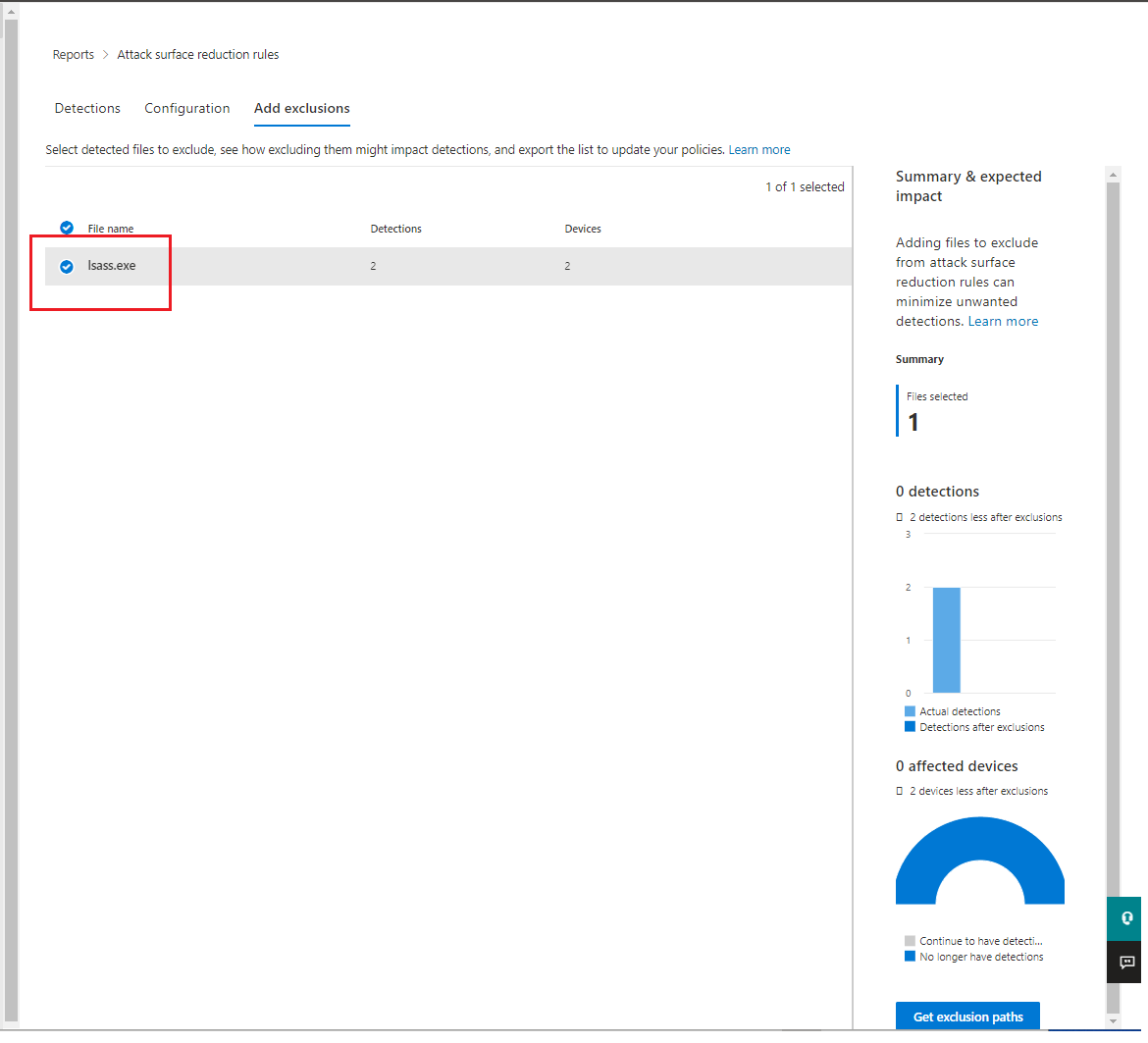

Agregar exclusiones

Esta pestaña proporciona un método para seleccionar entidades detectadas (por ejemplo, falsos positivos) para la exclusión. Cuando se agregan exclusiones, el informe proporciona un resumen del impacto esperado.

Nota:

Microsoft Defender las exclusiones antivirus antivirus se respetan con las reglas de reducción de superficie expuesta a ataques. Consulte Configuración y validación de exclusiones basadas en la extensión, el nombre o la ubicación.

Nota:

Si tiene una licencia Microsoft Defender 365 E5 (o Windows E5?), este vínculo abrirá la pestaña Exclusiones de reducciones de superficie expuesta a ataques> de Microsoft Defender 365 Informes>.

Para obtener más información sobre el uso del informe de reglas de reducción de superficie expuesta a ataques, consulte Informes de reglas de reducción de superficie expuesta a ataques.

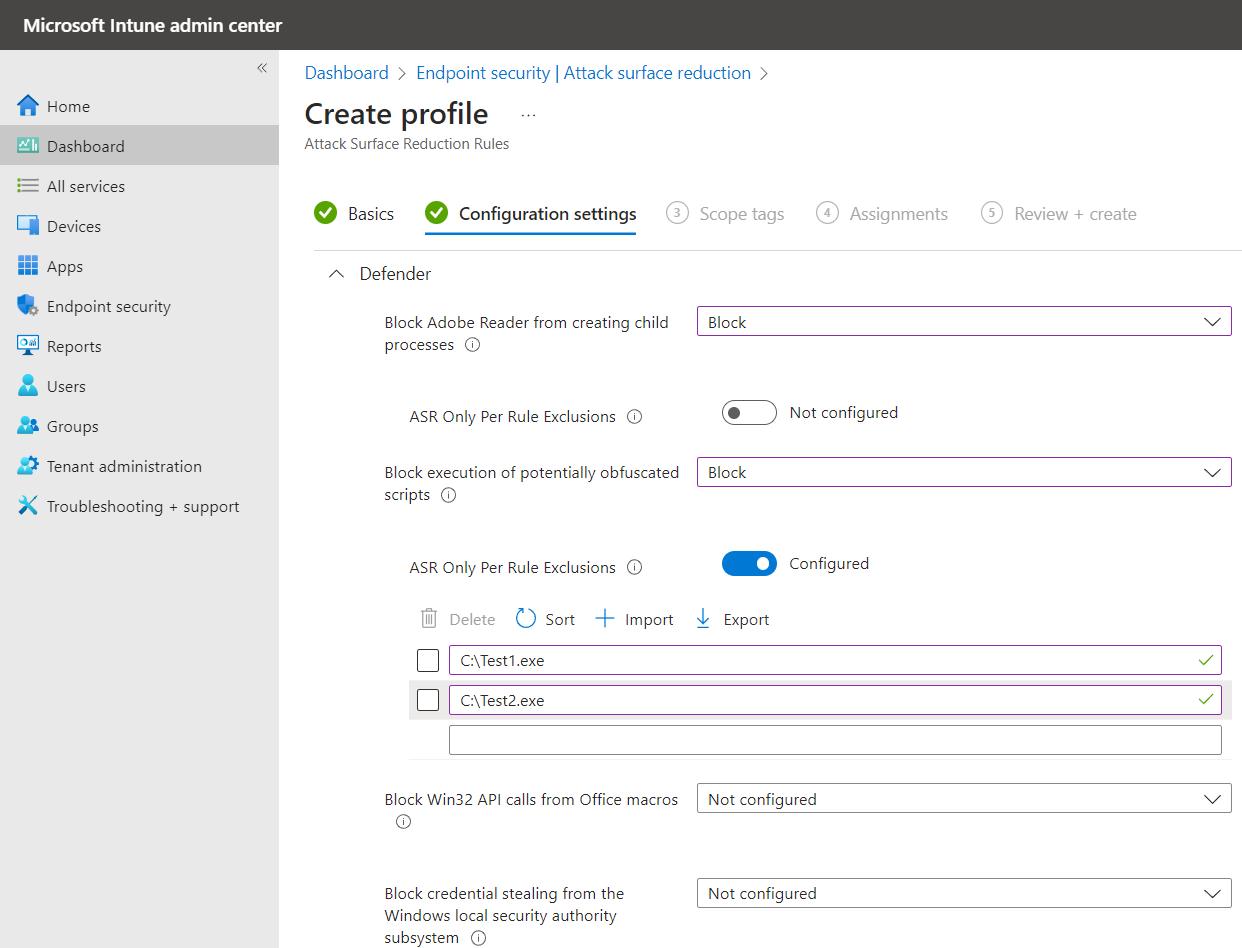

Configuración de exclusiones de reducción de superficie expuesta a ataques por regla

Las reglas de reducción de superficie expuesta a ataques ahora proporcionan la capacidad de configurar exclusiones específicas de reglas, conocidas como "Exclusiones por regla".

Nota:

Las exclusiones por regla no se pueden configurar actualmente mediante PowerShell o directiva de grupo.

Para configurar exclusiones de reglas específicas:

Abra el centro de administración de Microsoft Intune y vaya a Seguridaddel punto de conexión>principal>Reducción de la superficie expuesta a ataques.

Si aún no está configurado, establezca la regla para la que desea configurar las exclusiones en Auditar o Bloquear.

En Solo ASR por exclusión de reglas, haga clic en el botón de alternancia para cambiar de No configurado a Configurado.

Escriba los nombres de los archivos o la aplicación que desea excluir.

En la parte inferior del asistente para Create perfil, seleccione Siguiente y siga las instrucciones del asistente.

Sugerencia

Use las casillas situadas junto a la lista de entradas de exclusión para seleccionar elementos para Eliminar, Ordenar, Importar o Exportar.

Uso de PowerShell como método alternativo para habilitar reglas de reducción de superficie expuesta a ataques

Puede usar PowerShell, como alternativa a Intune, para habilitar las reglas de reducción de superficie expuesta a ataques en modo de auditoría para ver un registro de aplicaciones que se habrían bloqueado si la característica estuviera totalmente habilitada. También puede hacerse una idea de la frecuencia con la que se activan las reglas durante el uso normal.

Para habilitar una regla de reducción de superficie expuesta a ataques en modo de auditoría, use el siguiente cmdlet de PowerShell:

Add-MpPreference -AttackSurfaceReductionRules_Ids <rule ID> -AttackSurfaceReductionRules_Actions AuditMode

Donde <rule ID> es un valor GUID de la regla de reducción de superficie expuesta a ataques.

Para habilitar todas las reglas de reducción de superficie expuesta a ataques agregadas en modo de auditoría, use el siguiente cmdlet de PowerShell:

(Get-MpPreference).AttackSurfaceReductionRules_Ids | Foreach {Add-MpPreference -AttackSurfaceReductionRules_Ids $_ -AttackSurfaceReductionRules_Actions AuditMode}

Sugerencia

Si desea auditar por completo cómo funcionarán las reglas de reducción de superficie expuesta a ataques en su organización, deberá usar una herramienta de administración para implementar esta configuración en los dispositivos de las redes.

También puede usar proveedores de servicios de configuración de directiva de grupo, Intune o administración de dispositivos móviles (MDM) para configurar e implementar la configuración. Obtenga más información en el artículo principal Reglas de reducción de superficie expuesta a ataques .

Use Windows Visor de eventos Review como alternativa a la página de informes de reglas de reducción de superficie expuesta a ataques en el portal de Microsoft Defender

Para revisar las aplicaciones que se habrían bloqueado, abra Visor de eventos y filtre por el identificador de evento 1121 en el registro Microsoft-Windows-Windows Defender/Operational. En la tabla siguiente se enumeran todos los eventos de protección de red.

| Id. de evento | Descripción |

|---|---|

| 5007 | Evento cuando se cambia la configuración |

| 1121 | Evento cuando se activa una regla de reducción de superficie expuesta a ataques en modo de bloque |

| 1122 | Evento cuando se activa una regla de reducción de superficie expuesta a ataques en modo de auditoría |

Otros artículos de esta colección de implementación

Introducción a la implementación de reglas de reducción de superficie expuesta a ataques

Planeación de la implementación de reglas de reducción de superficie expuesta a ataques

Habilitar las reglas de la reducción de superficie expuesta a ataques

Operacionalización de las reglas de reducción de superficie expuesta a ataques

Referencia de reglas de reducción de superficie expuesta a ataques

Sugerencia

¿Desea obtener más información? Engage con la comunidad de seguridad de Microsoft en nuestra comunidad tecnológica: Microsoft Defender para punto de conexión Tech Community.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de