Introducción a la implementación de reglas de reducción de superficie expuesta a ataques

Se aplica a:

Las superficies expuestas a ataques son todos los lugares donde su organización es vulnerable a ciberamenazas y ataques. Reducir la superficie expuesta a ataques significa proteger los dispositivos y la red de su organización, lo que deja a los atacantes con menos formas de atacar. Configurar Microsoft Defender para punto de conexión reglas de reducción de superficie expuesta a ataques puede ayudar.

Las reglas de reducción de superficie expuesta a ataques tienen como objetivo determinados comportamientos de software, como:

- Inicio de archivos ejecutables y scripts que intentan descargar o ejecutar archivos

- Ejecución de scripts ofuscados o sospechosos

- Comportamientos que las aplicaciones no suelen producirse durante el trabajo diario normal

Al reducir las diferentes superficies de ataque, puedes ayudar a evitar que se produzcan ataques en primer lugar.

Esta colección de implementación proporciona información sobre los siguientes aspectos de las reglas de reducción de superficie expuesta a ataques:

- requisitos de reglas de reducción de superficie expuesta a ataques

- plan para la implementación de reglas de reducción de superficie expuesta a ataques

- reglas de reducción de superficie expuesta a ataques de prueba

- configurar y habilitar reglas de reducción de superficie expuesta a ataques

- Procedimientos recomendados de las reglas de reducción de superficie expuesta a ataques

- reglas de reducción de superficie expuesta a ataques: búsqueda avanzada

- visor de eventos de reglas de reducción de superficie expuesta a ataques

Pasos de implementación de reglas de reducción de superficie expuesta a ataques

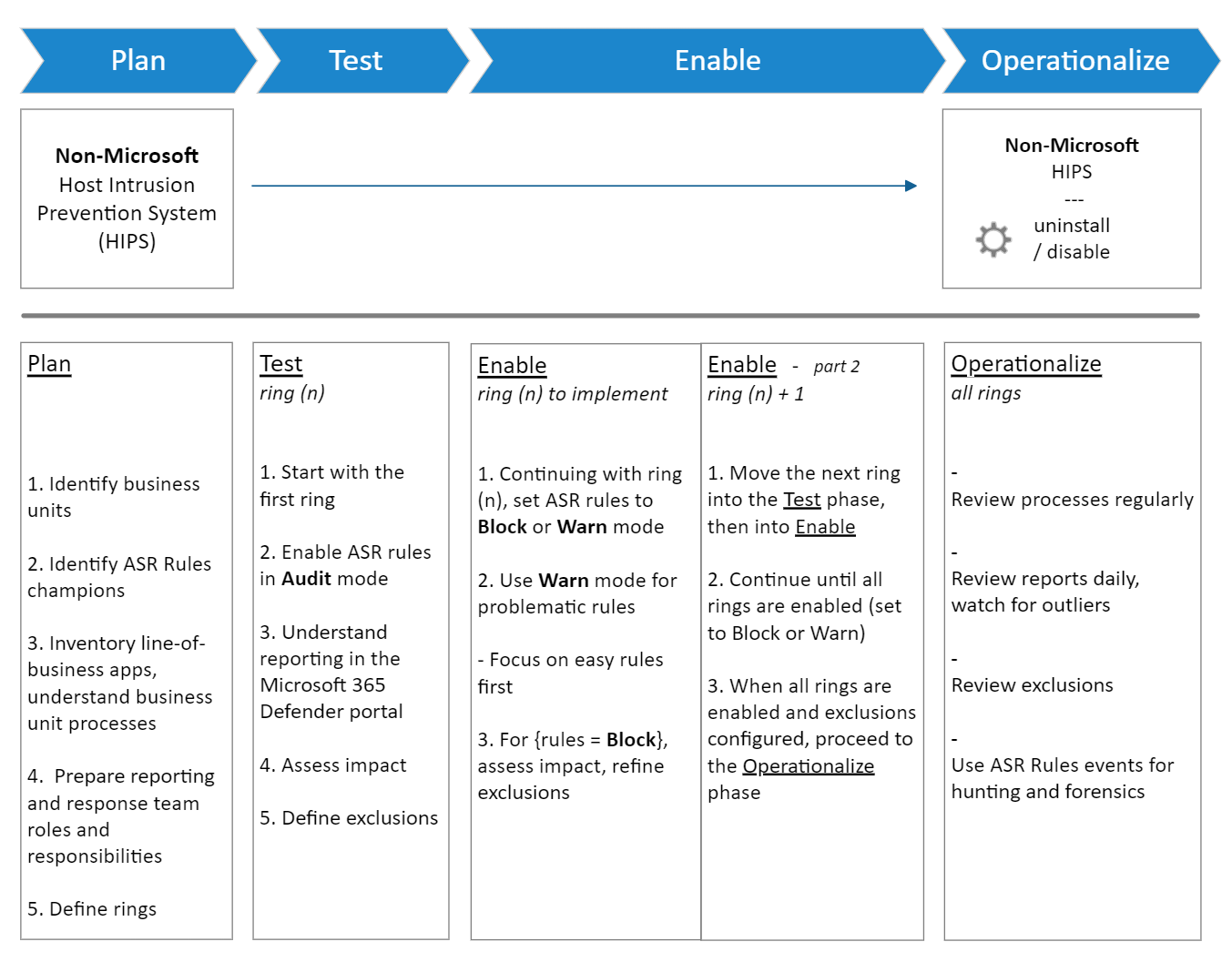

Al igual que con cualquier implementación nueva y a gran escala, que podría afectar potencialmente a las operaciones de línea de negocio, es importante ser metódico en el planeamiento y la implementación. Es necesario planear e implementar cuidadosamente las reglas de reducción de la superficie expuesta a ataques para asegurarse de que funcionan mejor para los flujos de trabajo de clientes únicos. Para trabajar en su entorno, debe planear, probar, implementar y operacionalizar cuidadosamente las reglas de reducción de la superficie expuesta a ataques.

Advertencia importante previa a la implementación

Se recomienda habilitar las tres reglas de protección estándar siguientes. Consulta Reglas de reducción de superficie expuesta a ataques por tipo para obtener detalles importantes sobre los dos tipos de reglas de reducción de superficie expuesta a ataques.

- Bloquear el robo de credenciales del subsistema de autoridad de seguridad local de Windows (lsass.exe)

- Bloquear el abuso de controladores firmados vulnerables explotados

- Bloquear la persistencia a través de la suscripción de eventos de Instrumental de administración de Windows (WMI)

Normalmente, puede habilitar las reglas de protección estándar con un impacto mínimo a no perceptible para el usuario final. Para obtener un método sencillo para habilitar las reglas de protección estándar, consulte La opción de protección estándar simplificada.

Nota:

Para los clientes que usan hips que no son de Microsoft y están realizando la transición a Microsoft Defender para punto de conexión reglas de reducción de superficie expuesta a ataques, Microsoft recomienda ejecutar la solución HIPS junto con la implementación de reglas de reducción de superficie expuesta a ataques hasta el momento en que cambie del modo auditoría al modo de bloqueo. Tenga en cuenta que debe ponerse en contacto con el proveedor de antivirus que no es de Microsoft para obtener recomendaciones de exclusión.

Antes de empezar a probar o habilitar las reglas de reducción de superficie expuesta a ataques

Durante la preparación inicial, es fundamental comprender las capacidades de los sistemas que se ponen en marcha. Comprender las funcionalidades le ayuda a determinar qué reglas de reducción de superficie expuesta a ataques son más importantes para proteger su organización. Además, hay varios requisitos previos a los que debe asistir para preparar la implementación de reducción de la superficie expuesta a ataques.

Importante

En esta guía se proporcionan imágenes y ejemplos que le ayudarán a decidir cómo configurar reglas de reducción de superficie expuesta a ataques; Es posible que estas imágenes y ejemplos no reflejen las mejores opciones de configuración para su entorno.

Antes de empezar, revise Introducción a la reducción de la superficie expuesta a ataques y Desmitificar las reglas de reducción de la superficie expuesta a ataques: Parte 1 para obtener información fundamental. Para comprender las áreas de cobertura y el impacto potencial, familiarícese con el conjunto actual de reglas de reducción de superficie expuesta a ataques; consulte Referencia de reglas de reducción de superficie expuesta a ataques. Mientras te familiarizas con las reglas de reducción de superficie expuesta a ataques establecidas, toma nota de las asignaciones de GUID por regla; consulte Regla de reducción de la superficie expuesta a ataques en la matriz GUID.

Las reglas de reducción de superficie expuesta a ataques son solo una funcionalidad de las capacidades de reducción de superficie expuesta a ataques dentro de Microsoft Defender para punto de conexión. Este documento incluye más detalles sobre la implementación de reglas de reducción de la superficie expuesta a ataques de forma eficaz para detener amenazas avanzadas como ransomware y otras amenazas operadas por humanos.

Lista de reglas de reducción de superficie expuesta a ataques por categoría

En la tabla siguiente se muestran las reglas de reducción de superficie expuesta a ataques por categoría:

| Amenazas polimórficas | Movimiento lateral & robo de credenciales | Reglas de aplicaciones de productividad | reglas de Email | Reglas de script | Reglas incorrectas |

|---|---|---|---|---|---|

| Impedir que los archivos ejecutables se ejecuten a menos que cumplan una prevalencia (1000 máquinas), edad o criterios de lista de confianza | Bloquear las creaciones de procesos que se originen a partir de comandos PSExec y WMI | Impedir que las aplicaciones de Office creen contenido ejecutable | Bloquear el contenido ejecutable del cliente de correo electrónico y el correo web | Bloquear código JS/VBS/PS/macro ofuscado | Bloquear el abuso de controladores firmados vulnerables explotados [1] |

| Bloquear procesos que no son de confianza y no firmados que se ejecutan desde USB | Bloquear el robo de credenciales del subsistema de autoridad de seguridad local de Windows (lsass.exe)[2] | Impedir que las aplicaciones de Office creen procesos secundarios | Impedir que solo las aplicaciones de comunicación de Office creen procesos secundarios | Impedir que JS/VBS inicie el contenido ejecutable descargado | |

| Uso de protección avanzada contra ransomware | Bloquear la persistencia a través de la suscripción de eventos WMI | Impedir que las aplicaciones de Office inserten código en otros procesos | Impedir que las aplicaciones de comunicación de Office creen procesos secundarios | ||

| Impedir que Adobe Reader cree procesos secundarios |

(1) Bloquear el abuso de controladores firmados vulnerables explotados ahora está disponible enReducción de la superficie expuesta a ataques de seguridad > de puntos de conexión.

(2) Algunas reglas de reducción de superficie expuesta a ataques generan ruido considerable, pero no bloquean la funcionalidad. Por ejemplo, si va a actualizar Chrome, Chrome accede alsass.exe; las contraseñas se almacenan en lsass en el dispositivo. Sin embargo, Chrome no debe tener acceso al dispositivo local lsass.exe. Si habilita la regla para bloquear el acceso a lsass, verá muchos eventos. Estos eventos son buenos eventos porque el proceso de actualización de software no debe acceder a lsass.exe. El uso de esta regla impide que las actualizaciones de Chrome accedan a lsass, pero no impedirá que Chrome se actualice. Esto también sucede con otras aplicaciones que realizan llamadas innecesarias a lsass.exe. La regla de bloqueo de acceso a lsass bloquea las llamadas innecesarias a lsass, pero no impide que la aplicación se ejecute.

Requisitos de infraestructura de reducción de superficie expuesta a ataques

Aunque son posibles varios métodos de implementación de reglas de reducción de superficie expuesta a ataques, esta guía se basa en una infraestructura que consta de

- Microsoft Entra ID

- Microsoft Intune

- dispositivos Windows 10 y Windows 11

- licencias de Microsoft Defender para punto de conexión E5 o Windows E5

Para aprovechar al máximo las reglas de reducción de superficie expuesta a ataques y los informes, se recomienda usar una licencia Microsoft Defender XDR E5 o Windows E5 y A5. Obtenga más información en Requisitos mínimos para Microsoft Defender para punto de conexión.

Nota:

Hay varios métodos para configurar reglas de reducción de superficie expuesta a ataques. Las reglas de reducción de superficie expuesta a ataques se pueden configurar mediante: Microsoft Intune, PowerShell, directiva de grupo, Microsoft Configuration Manager (ConfigMgr), Intune OMA-URI. Si usa una configuración de infraestructura diferente a la que se muestra para los requisitos de infraestructura, puede obtener más información sobre la implementación de reglas de reducción de superficie expuesta a ataques mediante otras configuraciones aquí: Habilitar reglas de reducción de superficie expuesta a ataques.

Dependencias de reglas de reducción de superficie expuesta a ataques

Microsoft Defender Antivirus debe estar habilitado y configurado como solución antivirus principal y debe estar en el modo siguiente:

- Solución antivirus/antimalware principal

- Estado: modo activo

Microsoft Defender Antivirus no debe estar en ninguno de los modos siguientes:

- Pasiva

- Modo pasivo con detección y respuesta de puntos de conexión (EDR) en modo de bloque

- Examen periódico limitado (LPS)

- Desactivado

Consulte Protección entregada en la nube y Microsoft Defender Antivirus para obtener más información.

Cloud Protection (MAPS) debe estar habilitado para habilitar las reglas de reducción de superficie expuesta a ataques.

Microsoft Defender Antivirus funciona sin problemas con los servicios en la nube de Microsoft. Estos servicios de protección en la nube, también conocidos como Microsoft Advanced Protection Service (MAPS), mejoran la protección estándar en tiempo real, posiblemente proporcionando la mejor defensa antivirus. La protección en la nube es fundamental para evitar infracciones de malware y un componente crítico de las reglas de reducción de la superficie expuesta a ataques. Active la protección proporcionada en la nube en Microsoft Defender Antivirus.

Microsoft Defender componentes antivirus deben ser versiones actuales para las reglas de reducción de superficie expuesta a ataques

Las siguientes versiones Microsoft Defender componentes antivirus no deben tener más de dos versiones anteriores a la versión más disponible actualmente:

- Microsoft Defender versión de actualización de la plataforma antivirus: Microsoft Defender plataforma antivirus se actualiza mensualmente.

- Microsoft Defender versión del motor antivirus: Microsoft Defender motor antivirus se actualiza mensualmente.

- Microsoft Defender Inteligencia de seguridad antivirus: Microsoft actualiza continuamente Microsoft Defender inteligencia de seguridad (también conocida como, definición y firma) para abordar las amenazas más recientes y para refinar la lógica de detección.

Mantener Microsoft Defender versiones de Antivirus actualizadas ayuda a reducir las reglas de reducción de superficie expuesta a ataques con resultados falsos positivos y mejora Microsoft Defender capacidades de detección de antivirus. Para obtener más información sobre las versiones actuales y cómo actualizar los diferentes componentes de antivirus de Microsoft Defender, visite Microsoft Defender compatibilidad con la plataforma antivirus.

Advertencia

Algunas reglas no funcionan bien si la aplicación y los scripts no firmados y desarrollados internamente tienen un uso elevado. Es más difícil implementar reglas de reducción de superficie expuesta a ataques si no se aplica la firma de código.

Otros artículos de esta colección de implementación

Reglas de reducción de superficie expuesta a ataques de prueba

Habilitar las reglas de la reducción de superficie expuesta a ataques

Operacionalización de las reglas de reducción de superficie expuesta a ataques

Referencia de reglas de reducción de superficie expuesta a ataques

Referencia

Blogs

Reglas de reducción de superficie expuesta a ataques desmitificantes: Parte 1

Reglas de reducción de superficie expuesta a ataques desmitificantes: Parte 2

Reglas de reducción de superficie expuesta a ataques desmitificantes: Parte 3

Reglas de reducción de superficie expuesta a ataques desmitificantes: Parte 4

Colección de reglas de reducción de superficie expuesta a ataques

Introducción a la reducción de la superficie expuesta a ataques

Usar reglas de reducción de la superficie expuesta a ataques para evitar la infección de malware

Habilitación de reglas de reducción de superficie expuesta a ataques: configuraciones alternativas

Referencia de reglas de reducción de superficie expuesta a ataques

Preguntas más frecuentes sobre la reducción de la superficie expuesta a ataques

Microsoft Defender

Abordar falsos positivos/negativos en Microsoft Defender para punto de conexión

Protección proporcionada en la nube y Antivirus de Windows Defender

Activar la protección proporcionada en la nube en Microsoft Defender Antivirus

Configuración y validación de exclusiones basadas en la extensión, el nombre o la ubicación

Compatibilidad con la plataforma Antivirus de Microsoft Defender

Introducción al inventario en el centro de administración de Aplicaciones Microsoft 365

Create un plan de implementación para Windows

Asignación de perfiles para dispositivos en Microsoft Intune

Sitios de administración

centro de administración de Microsoft Intune

Reducción de la superficie expuesta a ataques

Configuraciones de reglas de reducción de superficie expuesta a ataques

Exclusiones de reglas de reducción de superficie expuesta a ataques

Sugerencia

¿Desea obtener más información? Engage con la comunidad de seguridad de Microsoft en nuestra comunidad tecnológica: Microsoft Defender para punto de conexión Tech Community.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de