Administrar el original para las actualizaciones de protección del Antivirus de Windows Defender

Se aplica a:

- Microsoft Defender para punto de conexión Plan 1

- Microsoft Defender para punto de conexión Plan 2

- Antivirus de Microsoft Defender

Plataformas

- Windows

Mantener actualizada la protección antivirus es fundamental. Hay dos componentes para administrar las actualizaciones de protección de Microsoft Defender Antivirus:

- Dónde se descargan las actualizaciones; Y

- Cuando se descargan y aplican actualizaciones.

En este artículo se describe cómo especificar desde dónde se deben descargar las actualizaciones (esta especificación también se conoce como pedido de reserva). Consulte el artículo Administración de actualizaciones Microsoft Defender Antivirus y aplicación de líneas base para obtener información general sobre cómo funcionan las actualizaciones y cómo configurar otros aspectos de las actualizaciones (como la programación de actualizaciones).

Importante

Microsoft Defender actualizaciones de la plataforma y las actualizaciones de la plataforma de inteligencia de seguridad antivirus se entregan a través de Windows Update y, a partir del lunes 21 de octubre de 2019, todas las actualizaciones de inteligencia de seguridad están firmadas exclusivamente por SHA-2. Los dispositivos deben actualizarse para admitir SHA-2 con el fin de actualizar la inteligencia de seguridad. Para obtener más información, consulte Requisito de compatibilidad con la firma de código SHA-2 de 2019 para Windows y WSUS.

Orden de reserva

Normalmente, los puntos de conexión se configuran para descargar actualizaciones individualmente desde un origen principal seguidos de otros orígenes en orden de prioridad, en función de la configuración de red. Novedades se obtienen de orígenes en el orden especificado. Si las actualizaciones del origen actual están obsoletas, el siguiente origen de la lista se usa inmediatamente.

Cuando se publican las actualizaciones, se aplica alguna lógica para minimizar el tamaño de la actualización. En la mayoría de los casos, solo se descargan y aplican las diferencias entre la actualización más reciente y la actualización que está instalada actualmente (el conjunto de diferencias se conoce como delta) en el dispositivo. Sin embargo, el tamaño de la diferencia depende de dos factores principales:

- La antigüedad de la última actualización en el dispositivo; Y

- Origen que se usa para descargar y aplicar actualizaciones.

Cuanto más antiguas sean las actualizaciones en un punto de conexión, mayor será la descarga. Sin embargo, también debe tener en cuenta la frecuencia de descarga. Una programación de actualización más frecuente puede dar lugar a un mayor uso de la red, mientras que una programación menos frecuente puede dar lugar a tamaños de archivo más grandes por descarga.

Hay cinco ubicaciones donde puede especificar dónde debe obtener actualizaciones un punto de conexión:

- Microsoft Update

- Windows Server Update Service (vea la nota 1 a continuación)

- Microsoft Endpoint Configuration Manager

- Recurso compartido de archivos de red

- Actualizaciones de inteligencia de seguridad para Microsoft Defender Antivirus y otros antimalware de Microsoft (vea la nota 2 a continuación)

Nota:

Intune servidor de actualización de definiciones internas. Si usa SCCM/SUP para obtener actualizaciones de definiciones para Microsoft Defender Antivirus y debe acceder a Windows Update en dispositivos cliente bloqueados, puede realizar la transición a la administración conjunta y descargar la carga de trabajo de Endpoint Protection a Intune. En la directiva antimalware configurada en Intune hay una opción "servidor de actualización de definiciones internas" que puede establecer para usar WSUS local como origen de actualización. Esta configuración le ayuda a controlar qué actualizaciones del servidor wu oficial están aprobadas para la empresa, y también ayuda a proxy y a guardar el tráfico de red a la red oficial de Windows Novedades.

Es posible que la directiva y el registro aparezcan como inteligencia de seguridad Centro de protección contra malware de Microsoft (MMPC), su nombre anterior.

Para garantizar el mejor nivel de protección, Microsoft Update permite versiones rápidas, lo que significa descargas más pequeñas con frecuencia. El servicio Windows Server Update, el Configuration Manager de punto de conexión de Microsoft, las actualizaciones de inteligencia de seguridad de Microsoft y los orígenes de actualizaciones de plataforma ofrecen actualizaciones menos frecuentes. Por lo tanto, la diferencia podría ser mayor, lo que da lugar a descargas más grandes.

Las actualizaciones de la plataforma y las actualizaciones del motor se publican con una cadencia mensual. Las actualizaciones de inteligencia de seguridad se entregan varias veces al día, pero este paquete delta no contiene una actualización del motor. Consulte Microsoft Defender Actualizaciones de productos e inteligencia de seguridad del antivirus.

Importante

Si ha establecido las actualizaciones de la página inteligencia de seguridad de Microsoft como un origen de reserva después de Windows Server Update Service o Microsoft Update, las actualizaciones solo se descargan de las actualizaciones de inteligencia de seguridad y las actualizaciones de la plataforma cuando la actualización actual se considera obsoleta. (De forma predeterminada, se trata de siete días consecutivos en los que no se pueden aplicar actualizaciones del servicio Windows Server Update o los servicios de Microsoft Update). Sin embargo, puede establecer el número de días antes de que la protección se notifique como obsoleta.

A partir del lunes 21 de octubre de 2019, las actualizaciones de inteligencia de seguridad y las actualizaciones de plataforma están firmadas exclusivamente por SHA-2. Los dispositivos deben actualizarse para admitir SHA-2 con el fin de obtener las últimas actualizaciones de inteligencia de seguridad y actualizaciones de la plataforma. Para obtener más información, consulte Requisito de compatibilidad con la firma de código SHA-2 de 2019 para Windows y WSUS.

Cada origen tiene escenarios típicos que dependen de cómo se configura la red, además de la frecuencia con la que publican actualizaciones, como se describe en la tabla siguiente:

| Ubicación | Ejemplo ficticio |

|---|---|

| Servicio de actualización de Windows Server | Usa Windows Server Update Service para administrar las actualizaciones de la red. |

| Microsoft Update | Quiere que los puntos de conexión se conecten directamente a Microsoft Update. Esta opción es útil para los puntos de conexión que se conectan de forma irregular a la red empresarial o si no usa Windows Server Update Service para administrar las actualizaciones. |

| Compartir archivos | Tiene dispositivos no conectados a Internet (por ejemplo, máquinas virtuales). Puede usar el host de máquina virtual conectado a Internet para descargar las actualizaciones en un recurso compartido de red, desde el que las máquinas virtuales pueden obtener las actualizaciones. Consulte la guía de implementación de VDI para ver cómo se usan los recursos compartidos de archivos en entornos de infraestructura de escritorio virtual (VDI). |

| Microsoft Configuration Manager | Usa Microsoft Configuration Manager para actualizar los puntos de conexión. |

| Actualizaciones de inteligencia de seguridad y actualizaciones de plataforma para Microsoft Defender Antivirus y otros antimalware de Microsoft (anteriormente conocido como MMPC) | Asegúrese de que los dispositivos están actualizados para admitir SHA-2. Microsoft Defender las actualizaciones de plataforma e inteligencia de seguridad antivirus se entregan a través de Windows Update, y a partir del lunes 21 de octubre de 2019, las actualizaciones de inteligencia de seguridad y las actualizaciones de la plataforma están firmadas exclusivamente por SHA-2. Descargue las últimas actualizaciones de protección debido a una infección reciente o para ayudar a aprovisionar una imagen fuerte y base para la implementación de VDI. Por lo general, esta opción solo se debe usar como origen de reserva final y no como origen principal. Solo se usará si las actualizaciones no se pueden descargar desde Windows Server Update Service o Microsoft Update durante un número especificado de días. |

Puede administrar el orden en que se usan los orígenes de actualización con directiva de grupo, Configuration Manager de punto de conexión de Microsoft, cmdlets de PowerShell y WMI.

Importante

Si establece Windows Server Update Service como ubicación de descarga, debe aprobar las actualizaciones, independientemente de la herramienta de administración que use para especificar la ubicación. Puede configurar una regla de aprobación automática con Windows Server Update Service, lo que podría resultar útil a medida que las actualizaciones llegan al menos una vez al día. Para obtener más información, consulta Sincronizar las actualizaciones de Endpoint Protection en el servicio de actualización de Windows Server independiente.

Los procedimientos de este artículo describen primero cómo establecer el orden y, a continuación, cómo configurar la opción Recurso compartido de archivos si la ha habilitado.

Uso de directiva de grupo para administrar la ubicación de actualización

En la máquina de administración de directiva de grupo, abra la consola de administración de directiva de grupo, haga clic con el botón derecho en el objeto de directiva de grupo que desea configurar y, a continuación, seleccione Editar.

En el Editor administración de directiva de grupo, vaya a Configuración del equipo.

Seleccione Directivas y plantillas administrativas.

Expanda el árbol a componentes>de Windows Windows Defender>Actualizaciones designature y, a continuación, configure los siguientes valores:

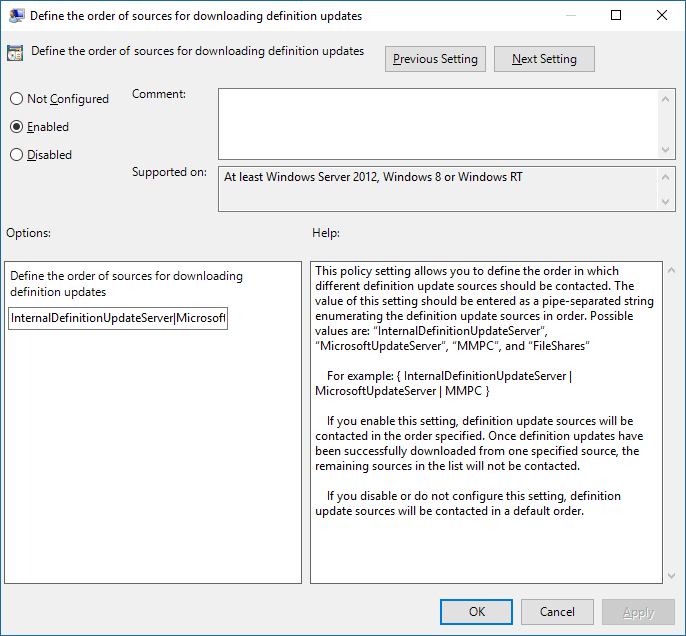

Edite la configuración Definir el orden de los orígenes para descargar las actualizaciones de inteligencia de seguridad . Establezca la opción en Habilitado.

Especifique el orden de los orígenes, separados por una sola canalización, por ejemplo:

InternalDefinitionUpdateServer|MicrosoftUpdateServer|MMPC, como se muestra en la captura de pantalla siguiente.Seleccione Aceptar. Esta acción establece el orden de los orígenes de actualización de protección.

Edite la opción Definir recursos compartidos de archivos para descargar actualizaciones de inteligencia de seguridad y, a continuación, establezca la opción en Habilitado.

Especifique el origen del recurso compartido de archivos. Si tiene varios orígenes, especifique cada origen en el orden en que se deben usar, separados por una sola canalización. Use la notación UNC estándar para indicar la ruta de acceso, por ejemplo:

\\host-name1\share-name\object-name|\\host-name2\share-name\object-name. Si no escribe ninguna ruta de acceso, este origen se omite cuando la máquina virtual descarga las actualizaciones.Seleccione Aceptar. Esta acción establece el orden de los recursos compartidos de archivos cuando se hace referencia a ese origen en la configuración definir el orden de los orígenes... de la directiva de grupo.

Nota:

Para Windows 10, versiones 1703 hasta 1809 incluidas, la ruta de acceso de la directiva es Componentes > de Windows Microsoft Defender Firma del antivirus > Novedades Para Windows 10, versión 1903, la ruta de acceso de la directiva es Componentes > de Windows Microsoft Defender Antivirus > Inteligencia de seguridad Novedades

Uso de Configuration Manager para administrar la ubicación de actualización

Consulte Configuración de Novedades de inteligencia de seguridad para Endpoint Protection para obtener más información sobre la configuración de Microsoft Configuration Manager (rama actual).

Uso de cmdlets de PowerShell para administrar la ubicación de actualización

Use los siguientes cmdlets de PowerShell para establecer el orden de actualización.

Set-MpPreference -SignatureFallbackOrder {LOCATION|LOCATION|LOCATION|LOCATION}

Set-MpPreference -SignatureDefinitionUpdateFileSharesSource {\\UNC SHARE PATH|\\UNC SHARE PATH}

Consulte los artículos siguientes para obtener más información:

- Set-MpPreference -SignatureFallbackOrder

- Set-MpPreference -SignatureDefinitionUpdateFileSharesSource

- Uso de cmdlets de PowerShell para configurar y ejecutar Microsoft Defender Antivirus

- Cmdlets de Antivirus de Defender

Uso de Instrucciones de administración de Windows (WMI) para administrar la ubicación de actualización

Use el método Set de la clase MSFT_MpPreference para las siguientes propiedades:

SignatureFallbackOrder

SignatureDefinitionUpdateFileSharesSource

Consulte los artículos siguientes para obtener más información:

Uso de Mobile Administración de dispositivos (MDM) para administrar la ubicación de actualización

Consulte CSP de directiva: Defender/SignatureUpdateFallbackOrder para obtener más información sobre cómo configurar MDM.

¿Qué ocurre si usamos un proveedor de terceros?

En este artículo se describe cómo configurar y administrar las actualizaciones de Microsoft Defender Antivirus. Sin embargo, puede contratar proveedores de terceros para realizar estas tareas.

Por ejemplo, supongamos que Contoso ha contratado a Fabrikam para administrar su solución de seguridad, que incluye Microsoft Defender Antivirus. Fabrikam suele usar instrumental de administración de Windows, cmdlets de PowerShell o línea de comandos de Windows para implementar revisiones y actualizaciones.

Nota:

Microsoft no prueba soluciones de terceros para administrar Microsoft Defender Antivirus.

Create un recurso compartido de UNC para la inteligencia de seguridad y las actualizaciones de la plataforma

Configure un recurso compartido de archivos de red (unidad UNC/asignada) para descargar la inteligencia de seguridad y las actualizaciones de la plataforma desde el sitio MMPC mediante una tarea programada.

En el sistema para el que desea aprovisionar el recurso compartido y descargar las actualizaciones, cree una carpeta para el script.

Start, CMD (Run as admin) MD C:\Tool\PS-Scripts\Create una carpeta para las actualizaciones de firma.

MD C:\Temp\TempSigs\x64 MD C:\Temp\TempSigs\x86Descargue el script de PowerShell de www.powershellgallery.com/packages/SignatureDownloadCustomTask/1.4.

Seleccione Descarga manual.

Seleccione Descargar el archivo nupkg sin procesar.

Extraiga el archivo.

Copie el archivo

SignatureDownloadCustomTask.ps1en la carpeta que creó anteriormente,C:\Tool\PS-Scripts\.Use la línea de comandos para configurar la tarea programada.

Nota:

Hay dos tipos de actualizaciones: full y delta.

Para x64 delta:

Powershell (Run as admin) C:\Tool\PS-Scripts\ ".\SignatureDownloadCustomTask.ps1 -action create -arch x64 -isDelta $true -destDir C:\Temp\TempSigs\x64 -scriptPath C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1 -daysInterval 1"Para x64 completo:

Powershell (Run as admin) C:\Tool\PS-Scripts\ ".\SignatureDownloadCustomTask.ps1 -action create -arch x64 -isDelta $false -destDir C:\Temp\TempSigs\x64 -scriptPath C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1 -daysInterval 1"Para x86 delta:

Powershell (Run as admin) C:\Tool\PS-Scripts\ ".\SignatureDownloadCustomTask.ps1 -action create -arch x86 -isDelta $true -destDir C:\Temp\TempSigs\x86 -scriptPath C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1 -daysInterval 1"Para x86 completo:

Powershell (Run as admin) C:\Tool\PS-Scripts\ ".\SignatureDownloadCustomTask.ps1 -action create -arch x86 -isDelta $false -destDir C:\Temp\TempSigs\x86 -scriptPath C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1 -daysInterval 1"

Nota:

Cuando se crean las tareas programadas, puede encontrarlas en el Programador de tareas en

Microsoft\Windows\Windows Defender.Ejecute cada tarea manualmente y compruebe que tiene datos (

mpam-d.exe,mpam-fe.exeynis_full.exe) en las carpetas siguientes (es posible que haya elegido ubicaciones diferentes):C:\Temp\TempSigs\x86C:\Temp\TempSigs\x64

Si se produce un error en la tarea programada, ejecute los siguientes comandos:

C:\windows\system32\windowspowershell\v1.0\powershell.exe -NoProfile -executionpolicy allsigned -command "&\"C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1\" -action run -arch x64 -isDelta $False -destDir C:\Temp\TempSigs\x64" C:\windows\system32\windowspowershell\v1.0\powershell.exe -NoProfile -executionpolicy allsigned -command "&\"C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1\" -action run -arch x64 -isDelta $True -destDir C:\Temp\TempSigs\x64" C:\windows\system32\windowspowershell\v1.0\powershell.exe -NoProfile -executionpolicy allsigned -command "&\"C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1\" -action run -arch x86 -isDelta $False -destDir C:\Temp\TempSigs\x86" C:\windows\system32\windowspowershell\v1.0\powershell.exe -NoProfile -executionpolicy allsigned -command "&\"C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1\" -action run -arch x86 -isDelta $True -destDir C:\Temp\TempSigs\x86"Create un recurso compartido que apunta a

C:\Temp\TempSigs(por ejemplo,\\server\updates).Nota:

Como mínimo, los usuarios autenticados deben tener acceso de "Lectura". Este requisito también se aplica a los equipos de dominio, el recurso compartido y NTFS (seguridad).

Establezca la ubicación del recurso compartido de la directiva en el recurso compartido.

Nota:

No agregue la carpeta x64 (o x86) en la ruta de acceso. El proceso de mpcmdrun.exe lo agrega automáticamente.

Artículos relacionados

- Implementación de Microsoft Defender Antivirus

- Para obtener más información, consulte Administrar actualizaciones de Antivirus de Microsoft Defender y aplicar bases de referencia.

- Administrar actualizaciones para puntos finales que están desactualizados

- Administrar las actualizaciones forzadas basadas en eventos

- Administración de actualizaciones para dispositivos móviles y máquinas virtuales

- Antivirus de Microsoft Defender en Windows 10

Sugerencia

¿Desea obtener más información? Engage con la comunidad de seguridad de Microsoft en nuestra comunidad tecnológica: Microsoft Defender para punto de conexión Tech Community.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de