Seguimiento y respuesta a amenazas emergentes a través del análisis de amenazas

Se aplica a:

¿Quiere experimentar Microsoft Defender para punto de conexión? Regístrese para obtener una prueba gratuita.

Con adversarios cada vez más sofisticados y nuevas amenazas que aparecen con frecuencia y prevalentemente, es fundamental poder:

- Evaluación del impacto de las nuevas amenazas

- Revise la resistencia frente a las amenazas o su exposición a las amenazas.

- Identificar las acciones que puede realizar para detener o contener las amenazas

Análisis de amenazas es un conjunto de informes de expertos investigadores de seguridad de Microsoft que cubren las amenazas más relevantes, entre las que se incluyen:

- Actores de amenazas activos y sus campañas

- Técnicas de ataque populares y nuevas

- Vulnerabilidades críticas

- Superficies de ataque comunes

- Malware frecuentes

Cada informe proporciona un análisis detallado de una amenaza y una amplia guía sobre cómo defenderse contra esa amenaza. También incorpora datos de la red, lo que indica si la amenaza está activa y si tiene protecciones aplicables.

Vea este breve vídeo para obtener más información sobre cómo el análisis de amenazas puede ayudarle a realizar un seguimiento de las amenazas más recientes y detenerlas.

Permisos y roles necesarios

En la tabla siguiente se describen los roles y permisos necesarios para acceder a Threat Analytics. Los roles definidos en la tabla siguiente hacen referencia a roles personalizados en portales individuales y no están conectados a roles globales en Microsoft Entra ID, incluso si tienen un nombre similar.

| Se requiere uno de los siguientes roles para Microsoft Defender XDR | Se requiere uno de los siguientes roles para Defender para punto de conexión. | Se requiere uno de los siguientes roles para Defender para Office 365 | Se requiere uno de los siguientes roles para Defender for Cloud Apps. |

|---|---|---|---|

| Análisis de amenazas | Datos de alertas e incidentes:

|

Datos de alertas e incidentes:

|

No disponible para los usuarios de Defender for Cloud Apps o MDI |

Visualización del panel de análisis de amenazas

El panel de análisis de amenazas es un gran punto de partida para llegar a los informes que son más relevantes para su organización. Resume las amenazas en las secciones siguientes:

- Amenazas más recientes: Listas los informes de amenazas publicados más recientemente, junto con el número de dispositivos con alertas activas y resueltas.

- Amenazas de alto impacto: Listas las amenazas que han tenido el mayor impacto en la organización. En esta sección se clasifican las amenazas por el número de dispositivos que tienen alertas activas.

- Resumen de amenazas: muestra el impacto general de las amenazas de seguimiento mostrando el número de amenazas con alertas activas y resueltas.

Seleccione una amenaza en el panel para ver el informe de esa amenaza.

Visualización de un informe de análisis de amenazas

Cada informe de análisis de amenazas proporciona información en tres secciones: Información general, Informe de analistas y Mitigaciones.

Información general: Comprender rápidamente la amenaza, evaluar su impacto y revisar las defensas

En la sección Información general se proporciona una vista previa del informe detallado del analista. También proporciona gráficos que resaltan el impacto de la amenaza para su organización y su exposición a través de dispositivos mal configurados y no revisados.

Sección de información general de un informe de análisis de amenazas

Sección de información general de un informe de análisis de amenazas

Evaluación del impacto en la organización

Cada informe incluye gráficos diseñados para proporcionar información sobre el impacto en la organización de una amenaza:

- Dispositivos con alertas: muestra el número actual de dispositivos distintos que se han visto afectados por la amenaza. Un dispositivo se clasifica como Activo si hay al menos una alerta asociada a esa amenaza y Se resuelve si se han resuelto todas las alertas asociadas a la amenaza en el dispositivo.

- Dispositivos con alertas a lo largo del tiempo: muestra el número de dispositivos distintos con alertas activas y resueltas a lo largo del tiempo. El número de alertas resueltas indica la rapidez con la que la organización responde a las alertas asociadas a una amenaza. Lo ideal es que el gráfico muestre alertas resueltas en unos días.

Revisión de la resistencia y la posición de la seguridad

Cada informe incluye gráficos que proporcionan información general sobre la resistencia de su organización frente a una amenaza determinada:

- Estado de configuración de seguridad: muestra el número de dispositivos que han aplicado la configuración de seguridad recomendada que puede ayudar a mitigar la amenaza. Los dispositivos se consideran seguros si han aplicado toda la configuración de seguimiento.

- Estado de aplicación de revisiones de vulnerabilidades: muestra el número de dispositivos que han aplicado actualizaciones de seguridad o revisiones que solucionan las vulnerabilidades explotadas por la amenaza.

Informe de analistas: Obtener información de expertos de investigadores de seguridad de Microsoft

Vaya a la sección Informe de analistas para leer la escritura detallada de expertos. La mayoría de los informes proporcionan descripciones detalladas de las cadenas de ataques, incluidas las tácticas y técnicas asignadas al marco de MITRE ATT&CK, listas exhaustivas de recomendaciones y potentes instrucciones para la búsqueda de amenazas .

Más información sobre el informe de analistas

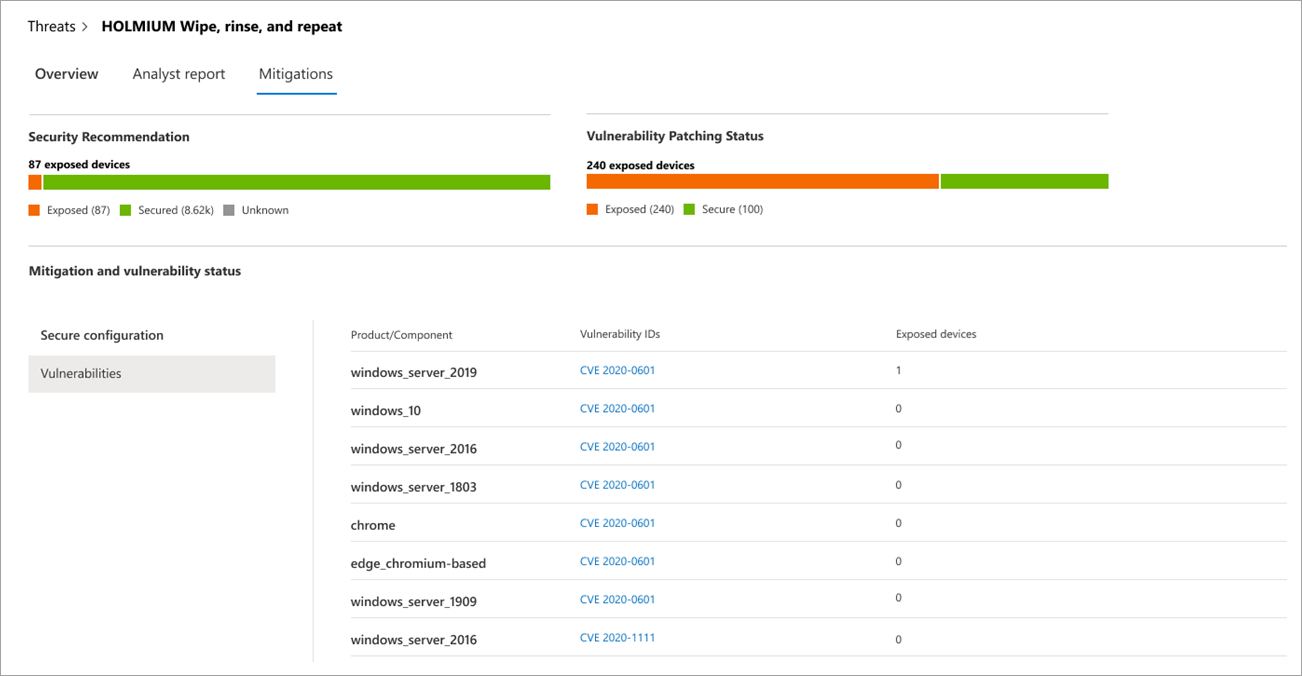

Mitigaciones: revise la lista de mitigaciones y el estado de los dispositivos.

En la sección Mitigaciones , revise la lista de recomendaciones que requieren acción específicas que pueden ayudarle a aumentar la resistencia de la organización frente a la amenaza. La lista de mitigaciones con seguimiento incluye:

- Actualizaciones de seguridad: Implementación de actualizaciones de seguridad o revisiones para detectar vulnerabilidades

- configuración del antivirus de Microsoft Defender

- Versión de inteligencia de seguridad

- Protección entregada en la nube

- Protección contra aplicaciones potencialmente no deseadas (PUA)

- Protección en tiempo real

La información de mitigación de esta sección incorpora datos de Administración de vulnerabilidades de Microsoft Defender, que también proporciona información detallada de los distintos vínculos del informe.

Sección mitigaciones de un informe de análisis de amenazas

Detalles y limitaciones adicionales del informe

Al usar los informes, tenga en cuenta lo siguiente:

- El ámbito de los datos se basa en el ámbito del control de acceso basado en rol (RBAC). Verá el estado de los dispositivos en grupos a los que puede acceder.

- Los gráficos reflejan solo las mitigaciones de las que se realiza el seguimiento. Compruebe la información general del informe para ver mitigaciones adicionales que no se muestran en los gráficos.

- Las mitigaciones no garantizan una resistencia completa. Las mitigaciones proporcionadas reflejan las mejores acciones posibles necesarias para mejorar la resistencia.

- Los dispositivos se cuentan como "no disponibles" si no han transmitido datos al servicio.

- Las estadísticas relacionadas con el antivirus se basan en Microsoft Defender configuración del antivirus. Los dispositivos con soluciones antivirus de terceros pueden aparecer como "expuestos".

Temas relacionados

- Búsqueda proactiva de amenazas con la búsqueda avanzada

- Descripción de la sección del informe de analistas

- Evaluación y resolución de debilidades y exposiciones de seguridad

Sugerencia

¿Desea obtener más información? Engage con la comunidad de seguridad de Microsoft en nuestra comunidad tecnológica: Microsoft Defender para punto de conexión Tech Community.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de