Solución de problemas de incorporación de Microsoft Defender para punto de conexión

Se aplica a:

- Microsoft Defender para punto de conexión Plan 1

- Microsoft Defender para punto de conexión Plan 2

- Windows Server 2012 R2

- Windows Server 2016

- Microsoft Defender XDR

¿Quiere experimentar Defender para punto de conexión? Regístrese para obtener una prueba gratuita.

Es posible que tenga que solucionar el proceso de incorporación de Microsoft Defender para punto de conexión si encuentra problemas. En esta página se proporcionan pasos detallados para solucionar problemas de incorporación que pueden producirse al implementar con una de las herramientas de implementación y errores comunes que pueden producirse en los dispositivos.

Antes de empezar a solucionar problemas con las herramientas de incorporación, es importante comprobar si se cumplen los requisitos mínimos para la incorporación de dispositivos a los servicios. Obtenga información sobre los requisitos de licencias, hardware y software para incorporar dispositivos al servicio.

Sugerencia

Como complemento a este artículo, se recomienda usar la guía de configuración automatizada de Microsoft Defender para punto de conexión al iniciar sesión en el Centro de administración de Microsoft 365. Esta guía personalizará la experiencia en función del entorno. Para revisar los procedimientos recomendados sin iniciar sesión ni activar las características de instalación automatizada, vaya a la guía de instalación de Microsoft 365.

Solución de problemas con las herramientas de incorporación

Si ha completado el proceso de incorporación y no ve dispositivos en la lista Dispositivos después de una hora, podría indicar un problema de incorporación o conectividad.

Solución de problemas de incorporación al implementar con directiva de grupo

La implementación con directiva de grupo se realiza mediante la ejecución del script de incorporación en los dispositivos. La consola de directiva de grupo no indica si la implementación se ha realizado correctamente o no.

Si ha completado el proceso de incorporación y no ve dispositivos en la lista Dispositivos después de una hora, puede comprobar la salida del script en los dispositivos. Para obtener más información, consulte Solución de problemas de incorporación al implementar con un script.

Si el script se completa correctamente, consulte Solución de problemas de incorporación en los dispositivos para ver si se producen errores adicionales.

Solución de problemas de incorporación al implementar con Microsoft Endpoint Configuration Manager

Al incorporar dispositivos con las siguientes versiones de Configuration Manager:

- Microsoft Endpoint Configuration Manager

- System Center 2012 Configuration Manager

- Administrador de configuración de System Center 2012 R2

La implementación con las versiones mencionadas anteriormente de Configuration Manager se realiza mediante la ejecución del script de incorporación en los dispositivos. Puede realizar un seguimiento de la implementación en la consola de Configuration Manager.

Si se produce un error en la implementación, puede comprobar la salida del script en los dispositivos.

Si la incorporación se completó correctamente, pero los dispositivos no se muestran en la lista Dispositivos después de una hora, consulte Solución de problemas de incorporación en el dispositivo para ver errores adicionales que puedan producirse.

Solución de problemas de incorporación al implementar con un script

Compruebe el resultado del script en el dispositivo:

Haga clic en Inicio, escriba Visor de eventos y presione Entrar.

Vaya a Aplicación de registros>de Windows.

Busque un evento del origen de eventos WDATPOnboarding .

Si se produce un error en el script y el evento es un error, puede comprobar el identificador de evento en la tabla siguiente para ayudarle a solucionar el problema.

Nota:

Los siguientes identificadores de evento son específicos solo del script de incorporación.

| Id. de evento | Tipo de error | Pasos de resolución |

|---|---|---|

5 |

Se encontraron datos de eliminación, pero no se pudieron eliminar | Compruebe los permisos en el registro, específicamente |

10 |

Los datos de incorporación no se pudieron escribir en el registro | Compruebe los permisos en el registro, específicamente Compruebe que el script se ha ejecutado como administrador. |

15 |

Error al iniciar el servicio SENSE | Compruebe el estado del servicio (sc query sense comando). Asegúrese de que no está en un estado intermedio ('Pending_Stopped', 'Pending_Running') e intente volver a ejecutar el script (con derechos de administrador). Si el dispositivo ejecuta Windows 10, la versión 1607 y la ejecución del comando |

15 |

Error al iniciar el servicio SENSE | Si el mensaje del error es: Error del sistema 577 o error 1058, debe habilitar el controlador ELAM Microsoft Defender Antivirus, consulte Asegúrese de que Microsoft Defender Antivirus no está deshabilitado por una directiva para obtener instrucciones. |

30 |

El script no pudo esperar a que el servicio empezara a ejecutarse. | El servicio podría haber tardado más tiempo en iniciarse o ha encontrado errores al intentar iniciarse. Para obtener más información sobre los eventos y errores relacionados con SENSE, consulte Revisión de eventos y errores mediante el Visor de eventos. |

35 |

El script no pudo encontrar el valor necesario del Registro de estado de incorporación | Cuando el servicio SENSE se inicia por primera vez, escribe el estado de incorporación en la ubicación del Registro. El script no lo encontró después de varios segundos. Puede probarlo manualmente y comprobar si está allí. Para obtener más información sobre los eventos y errores relacionados con SENSE, consulte Revisión de eventos y errores mediante el Visor de eventos. |

40 |

El estado de incorporación del servicio SENSE no está establecido en 1 | El servicio SENSE no se ha incorporado correctamente. Para obtener más información sobre los eventos y errores relacionados con SENSE, consulte Revisión de eventos y errores mediante el Visor de eventos. |

65 |

Privilegios insuficientes | Vuelva a ejecutar el script con privilegios de administrador. |

70 |

El script de eliminación es para una organización diferente | Obtenga un script de offboarding para la organización correcta a la que se incorpora el servicio SENSE. |

Solución de problemas de incorporación mediante Microsoft Intune

Puede usar Microsoft Intune para comprobar los códigos de error e intentar solucionar la causa del problema.

Si ha configurado directivas en Intune y no se propagan en los dispositivos, es posible que tenga que configurar la inscripción automática de MDM.

Use las tablas siguientes para comprender las posibles causas de los problemas durante la incorporación:

- Microsoft Intune códigos de error y OMA-URIs tabla

- Problemas conocidos con la tabla de no cumplimiento

- Tabla de registros de eventos de mobile Administración de dispositivos (MDM)

Si ninguno de los registros de eventos y los pasos de solución de problemas funcionan, descargue el script Local de la sección Administración de dispositivos del portal y ejecútelo en un símbolo del sistema con privilegios elevados.

Microsoft Intune códigos de error y OMA-URIs

| Hexadecimal de código de error | Código de error dic | Descripción del error | OMA-URI | Posibles pasos para la causa y solución de problemas |

|---|---|---|---|---|

| 0x87D1FDE8 | -2016281112 | Error de corrección | Incorporación Offboarding |

Causa posible: Error de incorporación o eliminación en un blob incorrecto: firma incorrecta o campos PreviousOrgIds que faltan. Pasos de solución de problemas: Compruebe los identificadores de evento en la sección Ver errores de incorporación del agente en el registro de eventos del dispositivo . Compruebe los registros de eventos mdm de la tabla siguiente o siga las instrucciones de Diagnóstico de errores de MDM en Windows. |

| Incorporación Offboarding SampleSharing |

Causa posible: Microsoft Defender para punto de conexión clave del Registro de directivas no existe o el cliente de OMA DM no tiene permisos para escribir en ella. Pasos de solución de problemas: Asegúrese de que existe la siguiente clave del Registro: Si no existe, abra un comando con privilegios elevados y agregue la clave. |

|||

| SenseIsRunning OnboardingState OrgId |

Causa posible: Un intento de corrección mediante la propiedad de solo lectura. Error en la incorporación. Pasos de solución de problemas: Consulte los pasos de solución de problemas en Solución de problemas de incorporación en el dispositivo. Compruebe los registros de eventos mdm de la tabla siguiente o siga las instrucciones de Diagnóstico de errores de MDM en Windows. |

|||

| todas | Causa posible: Intente implementar Microsoft Defender para punto de conexión en la SKU o plataforma no admitida, especialmente en la SKU holográfica. Plataformas admitidas actualmente: Enterprise, Education y Professional. No se admite el servidor. |

|||

| 0x87D101A9 | -2016345687 | SyncML(425): error en el comando solicitado porque el remitente no tiene los permisos de control de acceso (ACL) adecuados en el destinatario. | todas | Causa posible: Intente implementar Microsoft Defender para punto de conexión en la SKU o plataforma no admitida, especialmente en la SKU holográfica. Plataformas admitidas actualmente: Enterprise, Education y Professional. |

Problemas conocidos con el incumplimiento

En la tabla siguiente se proporciona información sobre los problemas relacionados con el incumplimiento y cómo se pueden solucionar los problemas.

| Case | Síntomas | Posibles pasos para la causa y solución de problemas |

|---|---|---|

1 |

El dispositivo es compatible con SenseIsRunning OMA-URI. Pero orgId, Onboarding e OnboardingState OMA-URIs no son compatibles. | Causa posible: Compruebe que el usuario ha pasado OOBE después de la instalación o actualización de Windows. Durante la incorporación de OOBE no se pudo completar, pero SENSE ya se está ejecutando. Pasos de solución de problemas: Espere a que OOBE se complete. |

2 |

El dispositivo es compatible con OrgId, Onboarding y OnboardingState OMA-URIs, pero SenseIsRunning OMA-URI no es compatible. | Causa posible: El tipo de inicio del servicio Sense se establece como "Inicio retrasado". En ocasiones, esto hace que el servidor de Microsoft Intune informe del dispositivo como no compatible con SenseIsRunning cuando se produce una sesión dm al iniciar el sistema. Pasos de solución de problemas: El problema debe corregirse automáticamente en un plazo de 24 horas. |

3 |

El dispositivo no es compatible | Pasos de solución de problemas: Asegúrese de que las directivas de incorporación y retirada no se implementan en el mismo dispositivo al mismo tiempo. |

Registros de eventos de mobile Administración de dispositivos (MDM)

Vea los registros de eventos de MDM para solucionar problemas que pueden surgir durante la incorporación:

Nombre del registro: Microsoft\Windows\DeviceManagement-EnterpriseDiagnostics-Provider

Nombre del canal: Administración

| Id. | Severity | Descripción del evento | Pasos para la solución de problemas |

|---|---|---|---|

| 1819 | Error | Microsoft Defender para punto de conexión CSP: no se pudo establecer el valor del nodo. NodeId: (%1), TokenName: (%2), Result: (%3). | Descargue la actualización acumulativa de Windows 10, 1607. |

Solución de problemas de incorporación en el dispositivo

Si las herramientas de implementación usadas no indican un error en el proceso de incorporación, pero los dispositivos siguen sin aparecer en la lista de dispositivos en una hora, consulte los siguientes temas de comprobación para comprobar si se ha producido un error con el agente de Microsoft Defender para punto de conexión.

- Visualización de errores de incorporación de agentes en el registro de eventos del dispositivo

- Asegúrese de que el servicio de datos de diagnóstico está habilitado

- Asegúrese de que el servicio está establecido para iniciarse.

- Asegurarse de que el dispositivo tiene una conexión a Internet

- Asegúrese de que Microsoft Defender Antivirus no está deshabilitado por una directiva

Visualización de errores de incorporación de agentes en el registro de eventos del dispositivo

Haga clic en Inicio, escriba Visor de eventos y presione Entrar.

En el panel Visor de eventos (local), expanda Registros de aplicaciones y servicios>Microsoft>Windows>SENSE.

Nota:

SENSE es un nombre que se usa de forma interna para hacer referencia al sensor de comportamiento que impulsa Microsoft Defender para punto de conexión.

Seleccione Operativo para cargar el registro.

En el panel Acción , haga clic en Filtrar registro actual.

En la pestaña Filtro , en Nivel de evento: seleccione Crítico, Advertencia y Error y haga clic en Aceptar.

Los eventos que pueden indicar problemas aparecen en el panel Operativo . Puede intentar solucionarlos en función de las soluciones de la tabla siguiente:

Identificador de evento Message Pasos de resolución 5Microsoft Defender para punto de conexión servicio no pudo conectarse al servidor en la variable Asegúrese de que el dispositivo tiene acceso a Internet. 6Microsoft Defender para punto de conexión servicio no está incorporado y no se encontraron parámetros de incorporación. Código de error: variable Vuelva a ejecutar el script de incorporación. 7El servicio de Microsoft Defender para punto de conexión no ha podido leer los parámetros de incorporación. Código de error: variable Asegúrese de que el dispositivo tiene acceso a Internet y vuelva a ejecutar todo el proceso de incorporación. 9El servicio de Microsoft Defender para punto de conexión no ha podido cambiar el tipo de inicio. Código de error: variable Si el evento se produjo durante la incorporación, reinicie y vuelva a intentar ejecutar el script de incorporación. Para obtener más información, consulte Ejecutar el script de incorporación de nuevo.

Si el evento se produjo durante la retirada, póngase en contacto con el soporte técnico.10El servicio de Microsoft Defender para punto de conexión no ha podido conservar la información de incorporación. Código de error: variable Si el evento se produjo durante la incorporación, vuelva a intentar ejecutar el script de incorporación. Para obtener más información, consulte Ejecutar el script de incorporación de nuevo.

Si el problema persiste, póngase en contacto con el soporte técnico.15Microsoft Defender para punto de conexión no puede iniciar el canal de comandos con la dirección URL: variable Asegúrese de que el dispositivo tiene acceso a Internet. 17El servicio de Microsoft Defender para punto de conexión no ha podido cambiar la ubicación del servicio Experiencias del usuario y telemetría asociadas. Código de error: variable Vuelva a ejecutar el script de incorporación. Si el problema persiste, póngase en contacto con el soporte técnico. 25El servicio de Microsoft Defender para punto de conexión no ha podido restablecer el estado de mantenimiento en el Registro. Código de error: variable Póngase en contacto con el servicio de soporte técnico. 27No se pudo habilitar el modo de Microsoft Defender para punto de conexión en Windows Defender. Error en el proceso de incorporación. Código de error: variable Póngase en contacto con el servicio de soporte técnico. 29No se han podido leer los parámetros de retirada. Tipo de error: %1, código de error: %2, descripción: %3 Asegúrese de que el dispositivo tiene acceso a Internet y, a continuación, ejecute de nuevo todo el proceso de retirada. 30No se pudo deshabilitar el modo $(build.sense.productDisplayName) en Microsoft Defender para punto de conexión. Código de error: %1 Póngase en contacto con el servicio de soporte técnico. 32El servicio $(build.sense.productDisplayName) no pudo solicitar que se detuviera después del proceso de eliminación. Código de error: %1 Compruebe que el tipo de inicio del servicio es manual y reinicie el dispositivo. 55No se ha podido crear el registrador automático ETW seguro. Código de error: %1 Reinicie el dispositivo. 63Actualizando el tipo de inicio del servicio externo. Nombre: %1, tipo de inicio real: %2, tipo de inicio esperado: %3, código de salida: %4 Identifique lo que está causando cambios en el tipo de inicio del servicio mencionado. Si el código de salida no es 0, corrija el tipo de inicio manualmente al tipo de inicio esperado. 64Inicio del servicio externo detenido. Nombre: %1, código de salida: %2 Póngase en contacto con el soporte técnico si el evento vuelve a aparecer. 68El tipo de inicio del servicio es inesperado. Nombre del servicio: %1, tipo de inicio real: %2, tipo de inicio esperado: %3 Identifique lo que está causando cambios en el tipo de inicio. Corrección del tipo de inicio de servicio mencionado. 69El servicio se detiene. Nombre del servicio: %1 Inicie el servicio mencionado. Póngase en contacto con el soporte técnico si el problema persiste.

Hay componentes adicionales en el dispositivo de los que depende el agente de Microsoft Defender para punto de conexión para que funcione correctamente. Si no hay errores relacionados con la incorporación en el registro de eventos del agente de Microsoft Defender para punto de conexión, siga estos pasos para asegurarse de que los componentes adicionales están configurados correctamente.

Asegúrese de que el servicio de datos de diagnóstico está habilitado

Nota:

En Windows 10 compilación 1809 y versiones posteriores, el servicio EDR de Defender para punto de conexión ya no tiene una dependencia directa en el servicio DiagTrack. La evidencia cibernética de EDR todavía se puede cargar si este servicio no se está ejecutando.

Si los dispositivos no informan correctamente, es posible que deba comprobar que el servicio de datos de diagnóstico de Windows se establece en iniciarse automáticamente y que se está ejecutando en el dispositivo. Es posible que otros programas o cambios de configuración del usuario hayan deshabilitado el servicio.

En primer lugar, debe comprobar que el servicio está configurado para iniciarse automáticamente cuando se inicia Windows, y, a continuación, debe comprobar que el servicio se está ejecutando actualmente (e iniciarlo si no lo está).

Asegúrese de que el servicio está establecido para iniciarse.

Use la línea de comandos para comprobar el tipo de inicio del servicio de datos de diagnóstico de Windows:

Abra un símbolo del sistema con privilegios elevados en el dispositivo:

a. Haga clic en Inicio, escriba cmd y presione Entrar.

b. Haga clic derecho en Símbolo del sistema y seleccione Ejecutar como administrador.

Escriba el siguiente comando y presione Entrar:

sc qc diagtrackSi el servicio está habilitado, el resultado debe tener un aspecto similar al de la captura de pantalla siguiente:

START_TYPESi no está establecido enAUTO_START, debe establecer el servicio para que se inicie automáticamente.

Use la línea de comandos para establecer que el servicio de datos de diagnóstico de Windows se inicie automáticamente:

Abra un símbolo del sistema con privilegios elevados en el dispositivo:

a. Haga clic en Inicio, escriba cmd y presione Entrar.

b. Haga clic derecho en Símbolo del sistema y seleccione Ejecutar como administrador.

Escriba el siguiente comando y presione Entrar:

sc config diagtrack start=autoSe muestra un mensaje correcto. Para comprobar el cambio, escriba el comando siguiente y presione Entrar:

sc qc diagtrackInicie el servicio. En el símbolo del sistema, escriba el comando siguiente y presione Entrar:

sc start diagtrack

Asegurarse de que el dispositivo tiene una conexión a Internet

El sensor de Microsoft Defender para punto de conexión requiere HTTP de Microsoft Windows (WinHTTP) para informar los datos del sensor y comunicarse con el servicio Microsoft Defender para punto de conexión.

WinHTTP es independiente de la configuración del proxy de exploración de Internet y otras aplicaciones de contexto de usuario y debe ser capaz de detectar los servidores proxy que están disponibles en su entorno determinado.

Para asegurarse de que el sensor tiene conectividad de servicio, siga los pasos descritos en el tema Verify client connectivity to Microsoft Defender para punto de conexión service URL (Comprobar la conectividad de cliente con direcciones URL de servicio de Microsoft Defender para punto de conexión).

Si se produce un error en la comprobación y el entorno usa un proxy para conectarse a Internet, siga los pasos descritos en el tema Configuración de la configuración de proxy y conectividad a Internet .

Asegúrese de que Microsoft Defender Antivirus no está deshabilitado por una directiva

Importante

Lo siguiente solo se aplica a los dispositivos que aún no han recibido la actualización de agosto de 2020 (versión 4.18.2007.8) a Microsoft Defender Antivirus.

La actualización garantiza que Microsoft Defender Antivirus no se pueda desactivar en los dispositivos cliente a través de la directiva del sistema.

Problema: el servicio Microsoft Defender para punto de conexión no se inicia después de la incorporación.

Síntoma: la incorporación se completa correctamente, pero verá el error 577 o el error 1058 al intentar iniciar el servicio.

Solución: si los dispositivos ejecutan un cliente antimalware de terceros, el agente de Microsoft Defender para punto de conexión necesita habilitar el controlador Antimalware de inicio anticipado (ELAM). Debe asegurarse de que no está desactivada por una directiva del sistema.

En función de la herramienta que use para implementar directivas, debe comprobar que se borran las siguientes directivas de Windows Defender:

- DisableAntiSpyware

- DisableAntiVirus

Por ejemplo, en directiva de grupo no debe haber entradas como los siguientes valores:

<Key Path="SOFTWARE\Policies\Microsoft\Windows Defender"><KeyValue Value="0" ValueKind="DWord" Name="DisableAntiSpyware"/></Key><Key Path="SOFTWARE\Policies\Microsoft\Windows Defender"><KeyValue Value="0" ValueKind="DWord" Name="DisableAntiVirus"/></Key>

Importante

La disableAntiSpyware configuración se interrumpe y se omitirá en todos los dispositivos Windows 10, a partir de la actualización de agosto de 2020 (versión 4.18.2007.8) a Microsoft Defender Antivirus.

Después de borrar la directiva, vuelva a ejecutar los pasos de incorporación.

También puede comprobar los valores de clave del Registro anteriores para comprobar que la directiva está deshabilitada; para ello, abra la clave

HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows Defenderdel Registro .Nota:

Todos los servicios Windows Defender (

wdboot,wdfilter,wdnisdrv,wdnissvcywindefend) deben estar en su estado predeterminado. No se admite el cambio del inicio de estos servicios y puede forzarle a volver a crear una imagen del sistema. Configuraciones predeterminadas de ejemplo paraWdBootyWdFilter:<Key Path="SYSTEM\CurrentControlSet\Services\WdBoot"><KeyValue Value="0" ValueKind="DWord" Name="Start"/></Key><Key Path="SYSTEM\CurrentControlSet\Services\WdFilter"><KeyValue Value="0" ValueKind="DWord" Name="Start"/></Key>

Si Microsoft Defender Antivirus está en modo pasivo, estos controladores se establecen en manual (

0).

Solucionar problemas de incorporación

Nota:

La siguiente guía de solución de problemas solo es aplicable a Windows Server 2016 y versiones anteriores de Windows Server.

Si encuentra problemas al incorporar un servidor, siga los pasos de verificación siguientes para solucionar posibles problemas.

- Asegúrese de que Microsoft Monitoring Agent (MMA) está instalado y configurado para notificar los datos del sensor al servicio.

- Asegúrese de que la configuración del proxy de servidor y la conectividad a Internet están configuradas correctamente

Es posible que también tenga que comprobar lo siguiente:

Compruebe que hay un servicio de Microsoft Defender para punto de conexión que se ejecuta en la pestaña Procesos del Administrador de tareas. Por ejemplo:

Compruebe Visor de eventos>Applications and Services Logs>Operation Manager (Administrador de operaciones de aplicaciones y servicios) para ver si hay errores.

En Servicios, compruebe si Microsoft Monitoring Agent se está ejecutando en el servidor. Por ejemplo,

En Microsoft Monitoring Agent>Azure Log Analytics (OMS), compruebe las áreas de trabajo y compruebe que el estado se está ejecutando.

Compruebe que los dispositivos se reflejan en la lista Dispositivos del portal.

Confirmación de la incorporación de dispositivos recién creados

Puede haber instancias cuando la incorporación se implemente en un dispositivo recién creado, pero no se haya completado.

Los pasos siguientes proporcionan instrucciones para el escenario siguiente:

- El paquete de incorporación se implementa en dispositivos recién creados

- El sensor no se inicia porque no se ha completado la experiencia rápida (OOBE) o el primer inicio de sesión de usuario

- El dispositivo se apaga o reinicia antes de que el usuario final realice un primer inicio de sesión.

- En este escenario, el servicio SENSE no se iniciará automáticamente aunque se haya implementado el paquete de incorporación.

Nota:

El inicio de sesión de usuario después de OOBE ya no es necesario para que el servicio SENSE se inicie en las versiones de Windows siguientes o más recientes: Windows 10, versión 1809 o Windows Server 2019 o Windows Server 2022 con el paquete acumulativo de actualizaciones del 22 de abril de 2021. Windows 10, versión 1909 con paquete acumulativo de actualizaciones de abril de 2021. Windows 10, versión 2004/20H2 con paquete acumulativo de actualizaciones del 28 de abril de 2021.

Nota:

Los pasos siguientes solo son pertinentes cuando se usa El punto de conexión de Microsoft Configuration Manager. Para obtener más información sobre la incorporación mediante Configuration Manager de punto de conexión de Microsoft, consulte Microsoft Defender para punto de conexión.

Create una aplicación en microsoft endpoint Configuration Manager.

Seleccione Especificar manualmente la información de la aplicación.

Especifique información sobre la aplicación y, a continuación, seleccione Siguiente.

Especifique información sobre el centro de software y, a continuación, seleccione Siguiente.

En Tipos de implementación , seleccione Agregar.

Seleccione Especificar manualmente la información del tipo de implementación y, a continuación, seleccione Siguiente.

Especifique información sobre el tipo de implementación y, a continuación, seleccione Siguiente.

En ContentInstallation program (Programa de instalación de contenido>), especifique el comando :

net start sense.En Método de detección, seleccione Configurar reglas para detectar la presencia de este tipo de implementación y, a continuación, seleccione Agregar cláusula.

Especifique los siguientes detalles de la regla de detección y, a continuación, seleccione Aceptar:

En Método de detección , seleccione Siguiente.

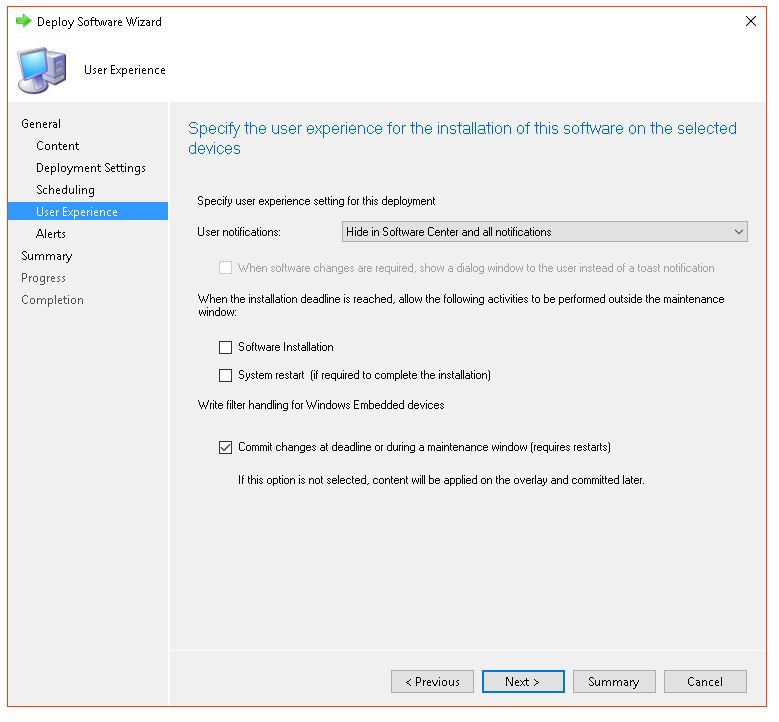

En Experiencia del usuario, especifique la siguiente información y, a continuación, seleccione Siguiente:

En Requisitos, seleccione Siguiente.

En Dependencias, seleccione Siguiente.

En Resumen, seleccione Siguiente.

En Finalización, seleccione Cerrar.

En Tipos de implementación, seleccione Siguiente.

En Resumen, seleccione Siguiente.

En Finalización, seleccione Cerrar.

Ahora puede implementar la aplicación haciendo clic con el botón derecho en la aplicación y seleccionando Implementar.

En General , seleccione Distribuir contenido automáticamente para las dependencias y Examinar.

En Contenido , seleccione Siguiente.

En Configuración de implementación, seleccione Siguiente.

En Programación , seleccione Tan pronto como sea posible después de la hora disponible y, a continuación, seleccione Siguiente.

En Experiencia del usuario, seleccione Confirmar cambios en la fecha límite o durante una ventana de mantenimiento (requiere reinicios) y, a continuación, seleccione Siguiente.

En Alertas , seleccione Siguiente.

En Resumen, seleccione Siguiente.

En Finalización, seleccione Cerrar.

Temas relacionados

- Solucionar problemas de Microsoft Defender para punto de conexión

- Incorporar dispositivos

- Configurar las opciones de proxy de dispositivo y de conectividad a Internet

Sugerencia

¿Desea obtener más información? Engage con la comunidad de seguridad de Microsoft en nuestra comunidad tecnológica: Microsoft Defender para punto de conexión Tech Community.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de