Privileged Access Management para Active Directory Domain Services

MIM Privileged Access Management (PAM) es una solución que ayuda a las organizaciones a restringir el acceso con privilegios en un entorno existente aislado de Active Directory.

Privileged Access Management cumple dos objetivos:

- Vuelve a establecer el control sobre el entorno de Active Directory en peligro al mantener un entorno bastión independiente que se conoce por no verse afectado por los ataques malintencionados.

- Aísla el uso de cuentas con privilegios para reducir el riesgo de que roben dichas credenciales.

Nota

El enfoque de PAM proporcionado por MIM PAM no se recomienda para las nuevas implementaciones en entornos conectados a Internet. MIM PAM está pensado para usarse en una arquitectura personalizada para entornos de AD aislados en los que el acceso a Internet no está disponible, donde esta configuración es requerida por la regulación o en entornos aislados de alto impacto, como laboratorios de investigación sin conexión y tecnología operativa desconectada, o control de control y entornos de adquisición de datos. MIM PAM es distinto de Microsoft Entra Privileged Identity Management (PIM). Microsoft Entra PIM es un servicio que permite administrar, controlar y supervisar el acceso a los recursos de Microsoft Entra ID, Azure y otros Servicios en línea de Microsoft, como Microsoft 365 o Microsoft Intune. Para obtener instrucciones sobre entornos locales conectados a Internet y entornos híbridos, consulte Protección del acceso con privilegios para obtener más información.

¿Qué problemas ayuda MIM PAM a resolver?

Hoy en día, es demasiado fácil para los atacantes obtener credenciales de cuenta de administradores de dominio y es demasiado difícil detectar estos ataques después del hecho. El objetivo de PAM es reducir las oportunidades de que los usuarios malintencionados obtengan acceso, al tiempo que aumenta su control y conocimiento del entorno.

PAM hará que a los atacantes les resulte más difícil penetrar una red y obtener acceso a cuentas con privilegios. PAM agrega protección a los grupos con privilegios que controlan el acceso a una serie de equipos unidos a un dominio y a las aplicaciones de dichos equipos. También agrega más supervisión, más visibilidad y controles más precisos. Esto permite a las organizaciones ver quiénes son sus administradores con privilegios y qué están haciendo. PAM permite a las organizaciones comprender mejor cómo se usan las cuentas administrativas en el entorno.

El enfoque de PAM proporcionado por MIM está pensado para usarse en una arquitectura personalizada para entornos aislados en los que el acceso a Internet no está disponible, cuando esta configuración es requerida por la regulación o en entornos aislados de alto impacto, como laboratorios de investigación sin conexión y tecnología operativa desconectada o entornos de control de supervisión y adquisición de datos. Si Active Directory forma parte de un entorno conectado a Internet, consulte Protección del acceso con privilegios para obtener más información sobre dónde empezar.

Configuración de MIM PAM

PAM se basa en el principio de la administración Just-In-Time, que se relaciona con Just Enough Administration (JEA). JEA es un kit de herramientas de Windows PowerShell que define un conjunto de comandos para realizar actividades con privilegios. Es un punto de conexión donde los administradores pueden obtener autorización para ejecutar los comandos. En JEA, un administrador decide qué usuarios con un privilegio determinado pueden realizar una tarea determinada. Cada vez que un usuario apto necesita realizar esa tarea, le habilitan ese permiso. Los permisos expiran después de un período de tiempo especificado, por lo que un usuario malintencionado no puede apropiarse del acceso.

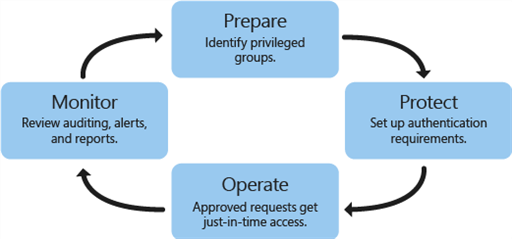

La configuración y el funcionamiento de PAM consta de cuatro pasos.

- Preparación: identifique los grupos del bosque existente que tengan privilegios importantes. Vuelva a crear estos grupos sin miembros en el bosque bastión.

- Proteger: configure el ciclo de vida y la protección de autenticación para cuando los usuarios soliciten la administración Just-In-Time.

- Funcionamiento: una vez que se cumplen los requisitos de autenticación y se aprueba una solicitud, se agrega una cuenta de usuario temporalmente a un grupo con privilegios en el bosque bastión. Durante un período de tiempo establecido previamente, el administrador tiene todos los privilegios y permisos de acceso que están asignados a ese grupo. Después de ese tiempo, la cuenta se quita del grupo.

- Supervisión: PAM agrega auditoría, alertas e informes de las solicitudes de acceso con privilegios. Puede revisar el historial de acceso con privilegios y ver quién realizó una actividad. Puede decidir si la actividad es válida o no e identificar fácilmente actividades no autorizadas, como un intento de agregar un usuario directamente a un grupo con privilegios en el bosque original. Este paso es importante no solo para identificar el software malintencionado, sino para llevar un seguimiento de los ataques desde dentro de la organización.

¿Cómo funciona MIM PAM?

PAM se basa en las funcionalidades nuevas de AD DS, especialmente en el caso de la autenticación y la autorización de cuentas de dominio, y en otras nuevas de Microsoft Identity Manager. PAM separa las cuentas con privilegios de un entorno de Active Directory existente. Cuando es necesario usar una cuenta con privilegios, primero hay que solicitarlo y aprobarlo. Tras la aprobación, la cuenta con privilegios recibe permiso a través de un grupo de entidades de seguridad externas en un nuevo bosque bastión, en lugar de en el bosque actual del usuario o la aplicación. El uso de un bosque bastión ofrece a la organización un mayor control, por ejemplo, en lo relativo a cuándo un usuario puede pertenecer a un grupo con privilegios y cómo debe autenticarse dicho usuario.

Active Directory, el servicio de MIM y otros componentes de esta solución también pueden implementarse en una configuración de alta disponibilidad.

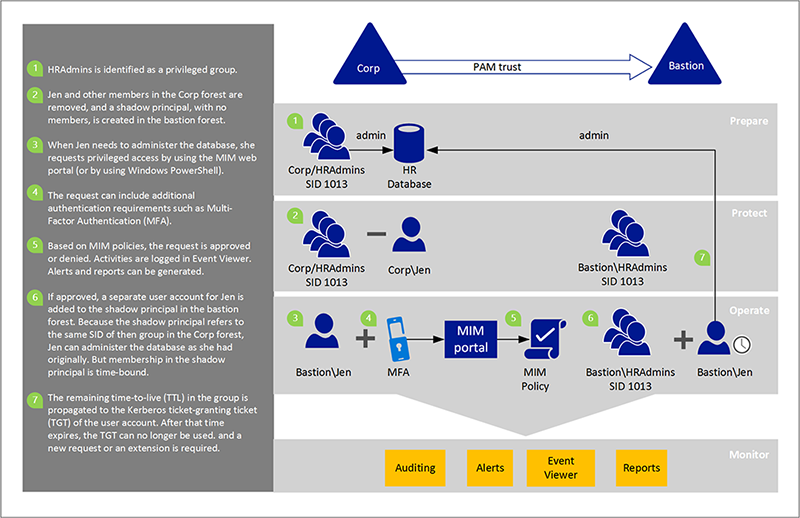

En el ejemplo siguiente se muestra con más detalle el funcionamiento de PIM.

El bosque bastión emite pertenencias a grupos de tiempo limitado que, a su vez, producen vales concedidos por el servicio de concesión de vales (TGTs) durante un tiempo limitado. Los servicios o aplicaciones basados en Kerberos pueden respetar y aplicar estos TGT si las aplicaciones y los servicios existen en bosques que confían en el bosque bastión.

Las cuentas de usuario diarias no necesitan moverse a un bosque nuevo. Lo mismo pasa con los equipos, las aplicaciones y los grupos. Pueden permanecer en el lugar del bosque donde se encuentren actualmente. Un ejemplo sería el caso de una organización preocupada por los problemas de ciberseguridad de hoy en día, pero que no tiene planes inmediatos para actualizar la infraestructura de servidores a la próxima versión de Windows Server. Dicha organización puede aprovechar igualmente esta solución combinada si usa MIM y un nuevo bosque bastión para poder controlar mejor el acceso a los recursos.

PAM ofrece las siguientes ventajas:

Aislamiento y ámbito de privilegios: los usuarios no tienen privilegios en las cuentas que se usan también para las tareas sin privilegios como la comprobación del correo electrónico o la exploración en Internet. Los usuarios deben solicitar los privilegios pertinentes. Las solicitudes se aprobarán o se denegarán en función de las directivas de MIM que defina un administrador de PAM. Mientras no se apruebe una solicitud, el acceso con privilegios no estará disponible.

Actualización a una edición superior y pruebas: se trata de nuevos desafíos de autenticación y autorización que ayudan a administrar el ciclo de vida de las cuentas administrativas independientes. El usuario puede solicitar la elevación de una cuenta administrativa. A continuación, dicha solicitud pasará por los flujos de trabajo de MIM.

Inicio de sesión adicional: junto con los flujos de trabajo integrados de MIM, hay un inicio de sesión adicional para PAM que identifica la solicitud, cómo se autorizó y los eventos que se producen tras la aprobación.

Flujo de trabajo personalizable: es posible configurar los flujos de trabajo de MIM para diferentes escenarios, y pueden usarse varios flujos de trabajo según los parámetros del usuario que realiza la solicitud o de las funciones solicitadas.

¿Cómo solicitan los usuarios acceso con privilegios?

Hay varias maneras en que un usuario puede enviar una solicitud, incluidos:

- API de servicios web de servicios MIM

- Un extremo de REST

- Windows PowerShell (

New-PAMRequest)

Obtenga detalles acerca de los cmdlet de Privileged Access Management.

¿Qué flujos de trabajo y opciones de supervisión están disponibles?

Por ejemplo, supongamos que un usuario era miembro de un grupo administrativo antes de configurar PAM. Como parte de la configuración de PAM, el usuario se quita del grupo administrativo y se crea una directiva en MIM. La directiva especifica que si ese usuario solicita privilegios administrativos, la solicitud se aprueba y se agregará una cuenta independiente para el usuario al grupo con privilegios en el bosque bastión.

Suponiendo que la solicitud se apruebe, el flujo de trabajo de acción se comunica directamente con el bosque bastión de Active Directory para incluir a un usuario en un grupo. Por ejemplo, cuando Jen solicita administrar la base de datos de recursos humanos, la cuenta administrativa de Jen se agrega al grupo con privilegios del bosque bastión en cuestión de segundos. La pertenencia de su cuenta administrativa a ese grupo expirará después de un límite de tiempo. Con Windows Server 2016 o posterior, esa pertenencia está asociada a Active Directory con un límite de tiempo.

Nota

Cuando se agrega un nuevo miembro a un grupo, el cambio debe replicarse en otros controladores de dominio del bosque bastión. La latencia de replicación puede afectar a la capacidad de los usuarios para acceder a los recursos. Para obtener información acerca de la latencia de replicación, consulte Funcionamiento de la topología de replicación de Active Directory.

En cambio, el Administrador de cuentas de seguridad (SAM) evalúa en tiempo real un vínculo expirado. Aunque la adición de un miembro del grupo necesita replicarse mediante el controlador de dominio que recibe la solicitud de acceso, la eliminación de un miembro del grupo se evalúa al instante en cualquier controlador de dominio.

Este flujo de trabajo está pensado específicamente para estas cuentas administrativas. Los administradores (o incluso los scripts) que solo necesitan un acceso ocasional para grupos con privilegios pueden solicitar el acceso. MIM registra la solicitud y los cambios en Active Directory, y puede verlos en el Visor de eventos o enviar los datos a las soluciones de supervisión empresarial como System Center 2012, Servicios de recopilación de auditorías (ACS) de Operations Manager u otras herramientas de terceros.