Configuración de un servidor de administración de identidades: Windows Server 2016 o versiones posteriores

Nota:

El procedimiento de instalación de Windows Server 2019 no difiere del procedimiento de instalación de Windows Server 2016.

Nota:

Este tutorial usa los valores y nombres de ejemplo de una empresa llamada Contoso. Reemplácelos con sus propios valores. Por ejemplo:

- Nombre del controlador de dominio: corpdc

- Nombre de dominio: contoso

- Nombre de servidor del servicio MIM: corpservice

- Nombre del servidor de sincronización de MIM: corpsync

- Nombre de SQL Server: corpsql

- Contraseña: Pass@word1

Unión de Windows Server 2016 al dominio

Empiece con una máquina de Windows Server 2016 con entre 8 y 12 GB de memoria RAM como mínimo. Al instalar, especifique la edición "Windows Server 2016 Standard/Datacenter (Servidor con una GUI) x64".

Inicie sesión en el nuevo equipo como su administrador.

Mediante el Panel de control, asigne al equipo una dirección IP estática en la red. Configure esa interfaz de red para enviar consultas DNS a la dirección IP del controlador de dominio del paso anterior y establezca CORPSERVICE como nombre del equipo. Esta operación requerirá el reinicio del servidor.

Abra el Panel de control y una el equipo al dominio que configuró en el último paso, contoso.com. Esta operación incluye la proporción del nombre de usuario y las credenciales de un administrador de dominio como Contoso\Administrador. Cuando aparezca el mensaje de bienvenida, cierre el cuadro de diálogo y vuelva a reiniciar este servidor.

Inicie sesión en el equipo CORPSERVICE con una cuenta de dominio con el administrador de máquina local Contoso\MIMINSTALL.

Inicie una ventana de PowerShell como administrador y escriba el siguiente comando para actualizar el equipo con la configuración de directiva de grupo.

gpupdate /force /target:computerFinalizará en un máximo de un minuto y se mostrará el mensaje "La actualización de la directiva de equipo se completó correctamente".

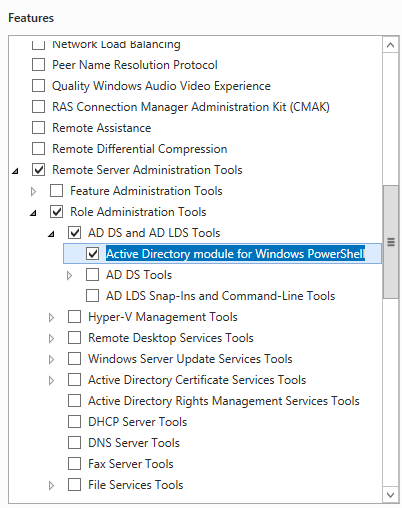

Agregue los roles Servidor Web (IIS) y Servidor de aplicaciones, las características de .NET Framework 3.5, 4.0 y 4.5, y Módulo de Active Directory para Windows PowerShell.

En PowerShell, escriba los siguientes comandos. Tenga en cuenta que puede que sea necesario especificar una ubicación diferente para los archivos de origen de las características de .NET Framework 3.5. Estas características normalmente no están presentes cuando Windows Server se instala, pero están disponibles en la carpeta en paralelo (SxS) de la carpeta orígenes de disco de instalación del sistema operativo, por ejemplo, "*d:\Sources\SxS*".

import-module ServerManager Install-WindowsFeature Web-WebServer, Net-Framework-Features,rsat-ad-powershell,Web-Mgmt-Tools,Application-Server,Windows-Identity-Foundation,Server-Media-Foundation,Xps-Viewer –includeallsubfeature -restart -source d:\sources\SxS

Configuración de la directiva de seguridad del servidor

Configure la directiva de seguridad de servidor para que permita que las cuentas recién creadas se ejecuten como servicios.

Nota

Según la configuración, el servidor único (todo en uno) o los servidores distribuidos que debe agregar, en función del rol de la máquina miembro, por ejemplo, servidor de sincronización.

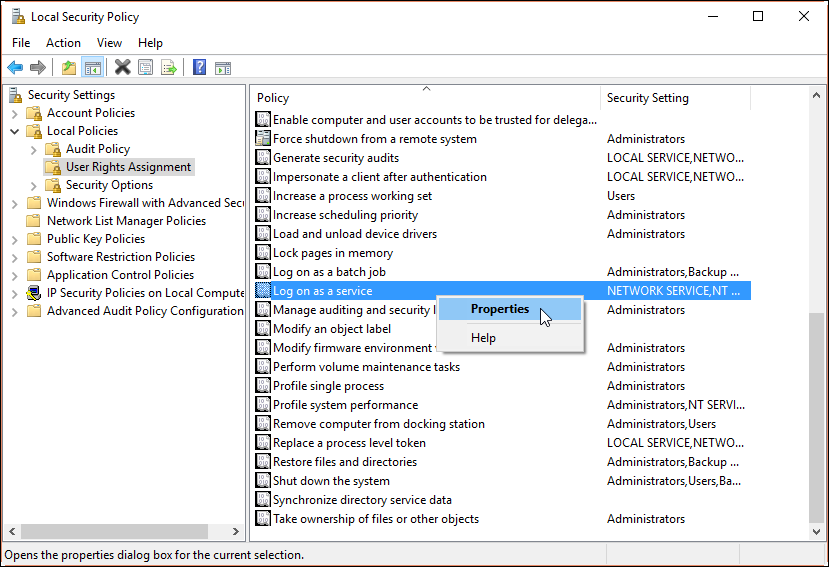

Inicie el programa Directiva de seguridad local.

Vaya a Directivas locales > Asignación de derechos de usuario.

En el panel de detalles, haga clic con el botón derecho en Iniciar sesión como servicio y seleccione Propiedades.

Haga clic en Agregar usuario o grupo y, en el cuadro de texto, escriba lo siguiente según el rol

contoso\MIMSync; contoso\MIMMA; contoso\MIMService; contoso\SharePoint; contoso\SqlServer; contoso\MIMSSPR, haga clic en Comprobar nombres y haga clic en Aceptar.Haga clic en Aceptar para cerrar la ventana Propiedades de inicio de sesión como servicio .

En el panel de detalles, haga clic con el botón derecho en Denegar acceso a este equipo desde la red y seleccione Propiedades.>

Haga clic en Agregar usuario o grupo y escriba

contoso\MIMSync; contoso\MIMServiceen el cuadro de texto; a continuación, haga clic en Aceptar.Haga clic en Aceptar para cerrar el acceso Denegado a este equipo desde la ventana Propiedades de red .

En el panel de detalles, haga clic con el botón derecho en Denegar inicio de sesión localmente y seleccione Propiedades.

Haga clic en Agregar usuario o grupo y escriba

contoso\MIMSync; contoso\MIMServiceen el cuadro de texto; a continuación, haga clic en Aceptar.Haga clic en Aceptar para cerrar la ventana Deny log on locally Properties (Propiedades de denegación ).

Cierre la ventana Directiva de seguridad local.

Requisitos previos de software

Antes de instalar los componentes de MIM 2016 SP2, asegúrese de instalar todos los requisitos previos de software:

Instale los paquetes redistribuible de Microsoft Visual C++ 2013.

Instale .NET Framework 4.6.

En el servidor que hospedará el servicio de sincronización de MIM, este servicio requiere SQL Server Native Client.

En el servidor que hospedará el servicio MIM, este servicio requiere .NET Framework 3.5.

Opcionalmente, si usa el modo TLS 1.2 o FIPS, consulte MIM 2016 SP2 en "solo TLS 1.2" o en entornos de modo FIPS.

Cambie el modo de autenticación de Windows de IIS, si es necesario.

Abra una ventana de PowerShell.

Detenga IIS mediante el comando iisreset /STOP.

iisreset /STOP C:\Windows\System32\inetsrv\appcmd.exe unlock config /section:windowsAuthentication -commit:apphost iisreset /START