Administrar Power Apps

Si es administrador de entorno, administrador global o administrador de Microsoft Power Platform, puede administrar las aplicaciones creadas en su organización.

Los administradores pueden hacer lo siguiente en el centro de administración de Power Platform:

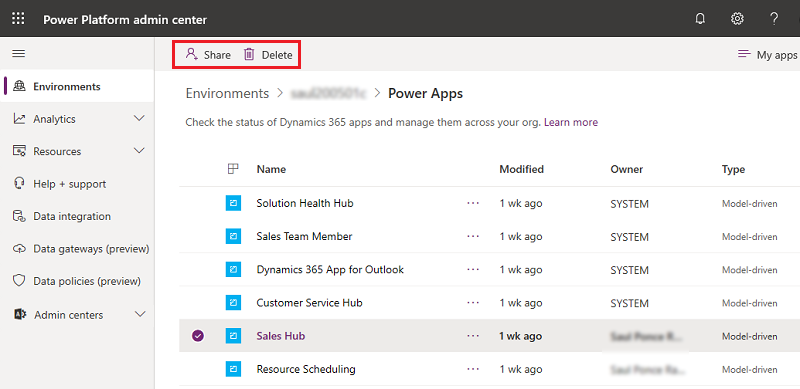

- Agregar o cambiar los usuarios con los que se comparte una aplicación

- Eliminar aplicaciones no actualmente en uso

Requisitos previos

- Un plan de Power Apps o de Power Automate. Como alternativa, puede suscribirse a una prueba gratuita de Power Apps.

- Administrador de entorno Power Apps, administrador global o permisos de administrador de Power Platform. Para obtener más información, consulte Administración de entornos en Power Apps.

Administrar Power Apps

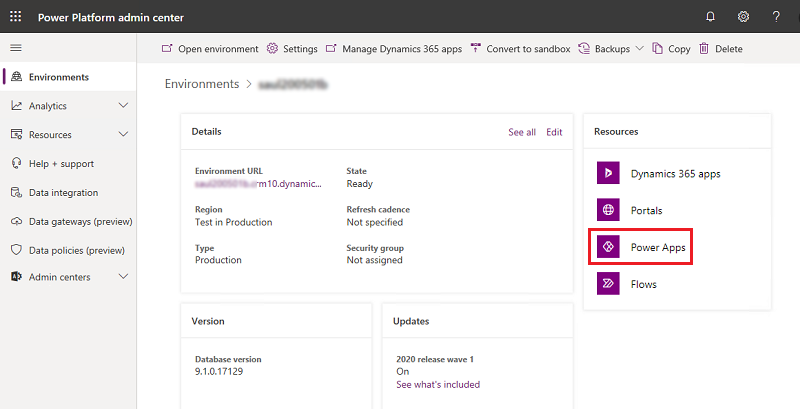

Inicie sesión en el Centro de administración de Power Platform.

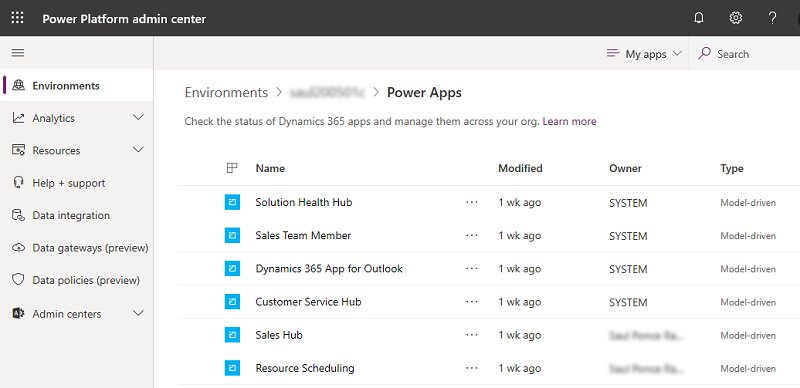

En el panel de navegación, seleccione Ambientes, seleccione un entorno con recursos y luego seleccione el recurso Power Apps.

Seleccione una aplicación para administrar.

Seleccione la acción deseada.

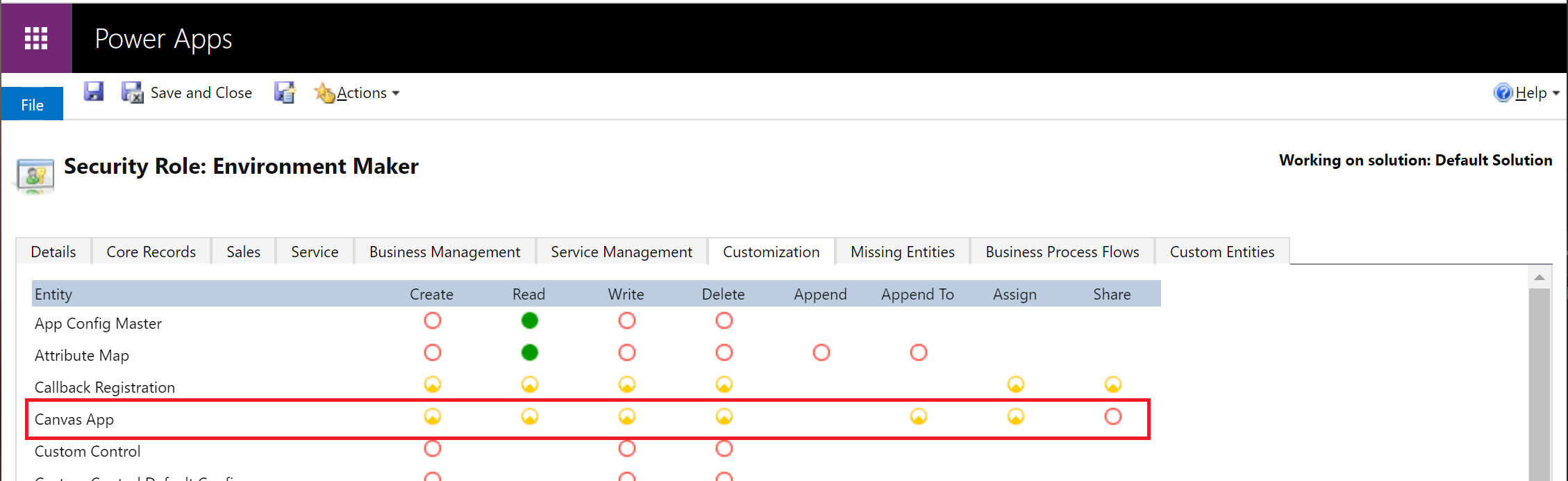

Administrar quién puede compartir aplicaciones de lienzo

Power Apps respeta el privilegio 'Compartir' de Canvas App en Dataverse. Un usuario no podrá compartir aplicaciones de lienzo en un entorno si no tiene un rol de seguridad con el privilegio Compartir aplicación de lienzo establecido en un valor que no sea 'Ninguno seleccionado'. Este privilegio Compartir aplicación de lienzo de Dataverse también se respeta en el entorno predeterminado. Este artículo describe cómo editar privilegios en un rol de seguridad: Editar un rol de seguridad.

Nota

La capacidad de controlar de forma granular el privilegio Compartir aplicación de lienzo en un rol de seguridad requiere Dataverse en el entorno donde se cambiará el privilegio. Power Apps no reconoce discretamente los otros privilegios de entidades de aplicaciones de lienzo de Dataverse establecidos para el entorno.

Las actualizaciones del sistema pueden eliminar las personalizaciones de roles de seguridad predefinidos, incluido el creador de entorno. Esto significa que la eliminación del privilegio de uso compartido de la aplicación de lienzo puede volver a introducirse durante una actualización del sistema. Hasta que no se conserve la personalización del privilegio de uso compartido de la aplicación de lienzo durante las actualizaciones del sistema, es posible que sea necesario volver a aplicar la personalización del privilegio de uso compartido.

Hacer visible el contenido del mensaje de error de gobernanza de la organización

Si especifica que el contenido del mensaje de error de gobernanza aparezca en los mensajes de error, se incluirá en el mensaje de error que se muestra cuando los usuarios observan que no tienen permiso para compartir aplicaciones en un entorno. Consute: Comandos de contenido del mensaje de error de gobernanza de PowerShell.

Distinguir a fabricantes de formularios personalizados de Microsoft SharePoint de los fabricantes de entornos en general

Además de la posibilidad de guardar recursos de formularios personalizados de SharePoint en un entorno no predeterminado, también es posible limitar los privilegios del creador para que solo pueda crear y editar formularios personalizados de SharePoint en un entorno no predeterminado. Fuera del entorno predeterminado, un administrador puede anular la asignación del rol de seguridad Creador de entornos de los usuarios y asignar el rol de seguridad del creador de formularios personalizados de SharePoint.

Nota

La capacidad de distinguir los creadores de formularios personalizados de SharePoint de los fabricantes de entornos generales requiere Dataverse en el entorno donde se va a cambiar el privilegio.

Un usuario con solo el rol de creador de formularios personalizados de SharePoint en un entorno no verá el entorno en la lista de entornos en https://make.powerapps.com o https://flow.microsoft.com.

Haga lo siguiente para limitar los privilegios de creador para que solo pueda crear y editar formularios personalizados de SharePoint en un entorno no predeterminado.

Haga que un administrador designe un entorno para formularios personalizados de SharePoint que sea diferente del entorno predeterminado.

Haga que un administrador instale la solución de creación de formularios personalizados de SharePoint desde AppSource para su entorno designado para los formularios personalizados de SharePoint.

En el centro de administración de Power Platform, seleccione el entorno que designó para los formularios personalizados de SharePoint en el paso uno y asigne el rol de seguridad del creador de formularios personalizados de SharePoint a los usuarios que se espera que creen formularios personalizados de SharePoint. Consulte Asignar roles de seguridad a los usuarios en un entorno que tiene una base de datos de Dataverse.

Preguntas frecuentes

¿Puedo editar privilegios en el rol de seguridad del creador de formularios personalizados de SharePoint?

No, el rol de seguridad del creador de formularios personalizados de SharePoint se agrega a un entorno mediante la importación de una solución no personalizable. Tenga en cuenta que la creación de formularios personalizados de SharePoint requiere que un usuario tenga permisos en SharePoint y Power Platform. La plataforma verifica que un usuario tenga permisos de escritura para la lista de destino creada con Microsoft Lists y que el usuario tenga permiso en Power Platform para crear o actualizar el formulario personalizado de SharePoint. Para que un creador de formularios personalizados de SharePoint satisfaga la lista de comprobación de Power Platform, el usuario debe tener el rol de seguridad de formularios personalizados de SharePoint o el rol de seguridad de creador de entornos.

¿Un usuario con solo el rol de creador de formularios personalizados de SharePoint verá un entorno en el selector de entornos make.powerapps.com?

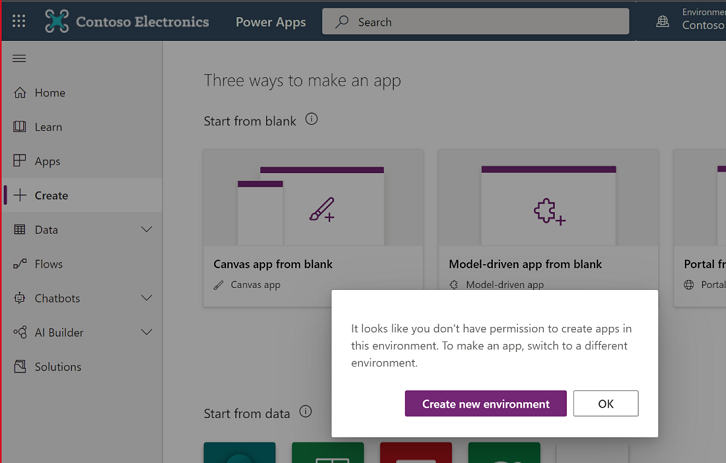

No, un creador que no tiene un rol de seguridad citado en la documentación para Elegir entornos no verá el entorno en el selector de entornos en https://make.powerapps.com. Un usuario con el rol de creador de formularios personalizados de SharePoint puede intentar navegar por el entorno manipulando el URI. Si el usuario intenta crear una aplicación independiente, verá un error de permiso.

Gestionar estado de cuarentena de aplicación

Como complemento a las políticas de prevención de pérdida de datos de Power Platform, Power Platform permite a los administradores "poner en cuarentena" un recurso, estableciendo medidas de seguridad para el desarrollo de código bajo. El estado de cuarentena de un recurso lo gestionan los administradores y controla si un recurso es accesible para los usuarios finales. En Power Apps, esta capacidad permite a los administradores limitar directamente la disponibilidad de aplicaciones que pueden necesitar atención para cumplir con los requisitos de cumplimiento de una organización.

Nota

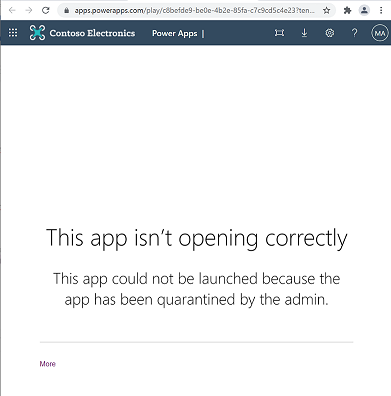

Una aplicación en cuarentena no será accesible para los usuarios que nunca antes hayan iniciado la aplicación.

Una aplicación en cuarentena puede ser accesible, momentáneamente, a los usuarios que hayan jugado la aplicación antes de que se pusiera en cuarentena. Estos usuarios pueden usar la aplicación en cuarentena durante unos segundos si la han usado en el pasado. Pero después de eso, recibirán un mensaje que les indica que la aplicación está en cuarentena si intentan abrirla nuevamente.

La siguiente tabla describe cómo el estado de cuarentena afecta las experiencias de administradores, creadores y usuarios finales.

| Rol | Experiencia |

|---|---|

| Administrador | Independientemente del estado de cuarentena de una aplicación, los administradores pueden ver una aplicación en el Centro de administración Power Platform y cmdlets de PowerShell. |

| Fabricante | Independientemente del estado de cuarentena de una aplicación, una aplicación es visible en https://make.powerapps.com y se puede abrir para editar en Power Apps Studio. |

| Usuario final | Una aplicación en cuarentena presentará a los usuarios finales que inician la aplicación un mensaje que indica que no pueden acceder a la aplicación. |

Los usuarios finales verán el siguiente mensaje cuando inicien una aplicación que se haya puesto en cuarentena.

La siguiente tabla refleja el soporte de cuarentena:

| Tipo Power Apps | Soporte de cuarentena |

|---|---|

| Aplicación de lienzo | Disponible en general |

| Aplicación basada en modelo | Todavía no se admite |

Poner en cuarentena una aplicación

Set-AppAsQuarantined -EnvironmentName <EnvironmentName> -AppName <AppName>

Quitar la cuarentena de una aplicación

Set-AppAsUnquarantined -EnvironmentName <EnvironmentName> -AppName <AppName>

Obtener el estado de cuarentena de una aplicación

Get-AppQuarantineState -EnvironmentName <EnvironmentName> -AppName <AppName>

Acceso condicional en aplicaciones individuales (versión preliminar)

Además de respetar las directivas de Acceso Condicional aplicadas al servicio de Power Apps, es posible aplicar directivas de acceso condicional de Microsoft Entra a aplicaciones creadas con Power Apps individuales. Por ejemplo, un administrador puede aplicar una directiva de acceso condicional que requiera Multi-Factor Authentication solo en aplicaciones que contengan datos confidenciales. Power Apps aprovecha el Contexto de autenticación de acceso condicional como mecanismo para apuntar a las directivas de acceso condicional en aplicaciones granulares. Los administradores son el tipo de rol que puede agregar y eliminar contextos de autenticación en una aplicación. Los creadores no pueden editar contextos de autenticación en una aplicación.

Nota

- Los contextos de autenticación establecidos en una aplicación no se mueven con las aplicaciones en las soluciones y se mueven entre entornos. Esto permite aplicar diferentes contextos de autenticación a aplicaciones en diferentes entornos. Además, a medida que una aplicación se mueve entre entornos a través de soluciones, se conserva el contexto de autenticación establecido en un entorno. Por ejemplo, si se establece un contexto de autenticación en una aplicación en un entorno UAT, se conserva ese contexto de autenticación.

- Es posible que se establezcan varios contextos de autenticación en una aplicación. Un usuario final debe aprobar la unión de las directivas de acceso condicional aplicadas por varios contextos de autenticación.

La siguiente tabla describe cómo la aplicación del acceso condicional en una aplicación específica afecta las experiencias de administradores, creadores y usuarios finales.

| Rol | Experiencia |

|---|---|

| Administrador | Independientemente de las directivas de acceso condicional asociadas a una aplicación, una aplicación es visible para los administradores en el Centro de administración de Power Platform y los cmdlets de PowerShell. |

| Creador | Independientemente de las directivas de acceso condicional asociadas a una aplicación, una aplicación es visible en https://make.powerapps.com y se puede abrir para su edición en Power Apps Studio. |

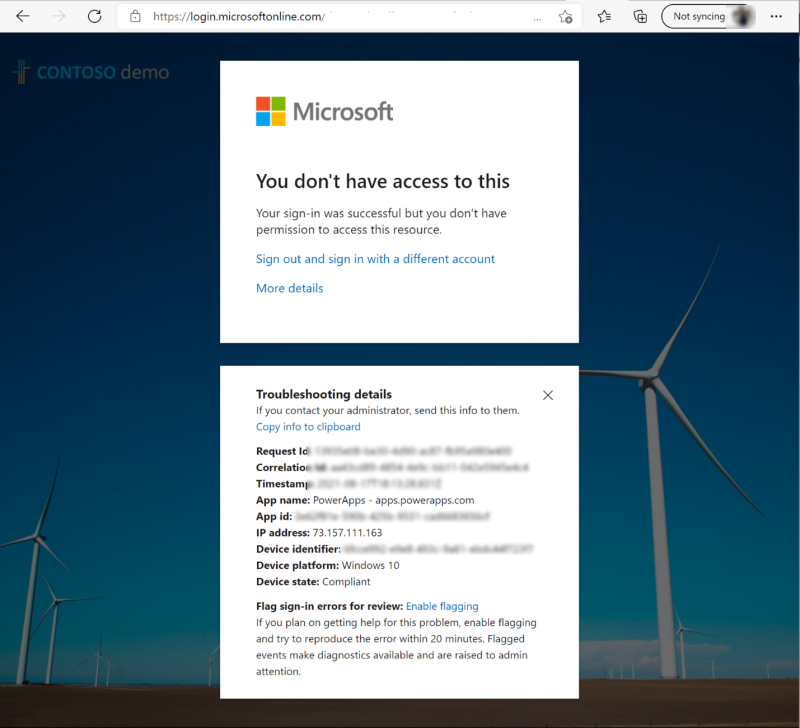

| Usuario final | Las directivas de acceso condicional aplicadas a una aplicación se aplican cuando los usuarios finales inician la aplicación. A un usuario que no pasa las comprobaciones de acceso condicional se le presenta un cuadro de diálogo en la experiencia de autenticación que indica que no se le permite obtener acceso al recurso. |

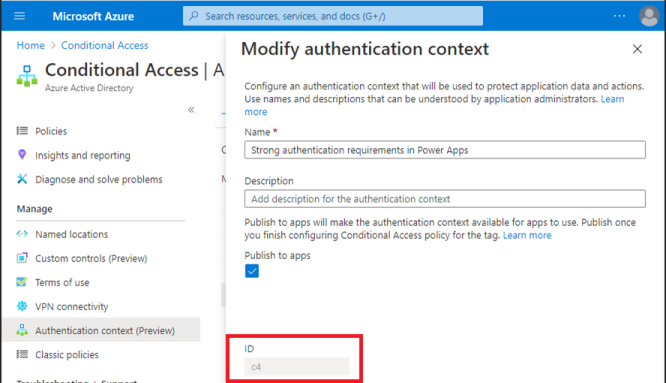

Después de que los administradores asocien contextos de autenticación a las directivas de acceso condicional en https://portal.azure.com, pueden establecer el id. de contexto de autenticación en una aplicación. La siguiente imagen muestra dónde obtener el id. de contexto de autenticación.

Los usuarios finales que no cumplan los requisitos de la directiva de acceso condicional observarán el siguiente cuadro de diálogo después de iniciar sesión para obtener a una aplicación.

La siguiente tabla refleja el acceso condicional en la compatibilidad con aplicaciones granulares:

| Tipo Power Apps | Acceso condicional en compatibilidad de aplicaciones individuales |

|---|---|

| Aplicación de lienzo | Disponibilidad de versión preliminar |

| Aplicación basada en modelo | No admitida |

Agregar id. de contexto de autenticación de acceso condicional a una aplicación

Set-AdminPowerAppConditionalAccessAuthenticationContextIds –EnvironmentName <EnvironmentName> -AppName <AppName> -AuthenticationContextIds <id1, id2, etc...>

Obtener id. de contexto de autenticación de acceso condicional establecido en una aplicación

Get-AdminPowerAppConditionalAccessAuthenticationContextIds –EnvironmentName <EnvironmentName> -AppName <AppName>

Quitar id. de contexto de autenticación de acceso condicional en una aplicación

Remove-AdminPowerAppConditionalAccessAuthenticationContextIds –EnvironmentName <EnvironmentName> -AppName <AppName>

Consulte también

Compatibilidad con PowerShell del administrador de Power Apps