¿Qué queremos decir con cumplimiento de confianza cero?

Este artículo proporciona información general sobre la seguridad de las aplicaciones desde la perspectiva de un desarrollador para abordar los principios rectores de confianza cero. En el pasado, la seguridad del código residía completamente en la propia aplicación: si se producía un error, la aplicación estaba en riesgo. Hoy en día, la ciberseguridad es una prioridad alta para los clientes y gobiernos de todo el mundo.

El cumplimiento de los requisitos de ciberseguridad es un requisito previo para que muchos clientes y gobiernos compren aplicaciones. Por ejemplo, consulte la Orden ejecutiva de los Estados Unidos 14028: Mejora de la ciberseguridad de la nación y el resumen de los requisitos de la administración de los servicios generales de los Estados Unidos. La aplicación debe cumplir los requisitos del cliente.

La seguridad en la nube es una consideración de la infraestructura de la organización que será tan segura como el vínculo más débil. Cuando una única aplicación es el vínculo más débil, los actores malintencionados pueden obtener acceso a datos y operaciones críticos para la empresa.

La seguridad de las aplicaciones desde una perspectiva del desarrollador incluye un enfoque de confianza cero: las aplicaciones abordan los principios rectores de la confianza cero. Como desarrollador, debe actualizar continuamente la aplicación a medida que cambian el panorama de amenazas y las instrucciones de seguridad.

Compatibilidad con principios de confianza cero en el código

Dos claves para el cumplimiento de los principios de confianza cero son la capacidad de la aplicación para realizar comprobaciones explícitas y admitir el acceso con privilegios mínimos. La aplicación debe delegar la administración de identidades y acceso a Microsoft Entra ID para que pueda usar tokens de Microsoft Entra. Delegar la administración de identidades y acceso permite a la aplicación admitir tecnologías de clientes como la autenticación multifactor, la autenticación sin contraseña y las directivas de acceso condicional.

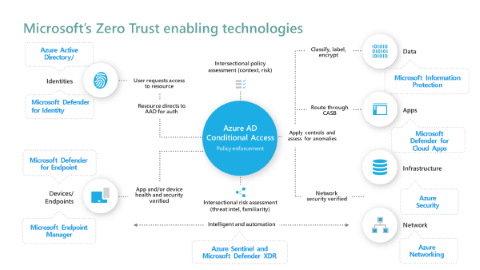

Con la Plataforma de identidad de Microsoft y el enfoque de confianza cero en las tecnologías (como se muestra en el diagrama siguiente), el uso de tokens de Microsoft Entra ayuda a la aplicación a integrarse con todo el conjunto de tecnologías de seguridad de Microsoft.

Si la aplicación requiere contraseñas, es posible que exponga a los clientes a riesgos evitables. Los actores malintencionados ven el cambio de trabajar desde cualquier ubicación con cualquier dispositivo como una oportunidad para acceder a los datos corporativos mediante actividades como ataques de difusión de contraseñas. En un ataque de difusión de contraseñas, los actores malintencionados prueban una contraseña prometedora en un conjunto de cuentas de usuario. Por ejemplo, podrían probar GoSeaHawks2022! en las cuentas de usuario del área de Seattle. Este tipo de ataque es una justificación para usar la autenticación sin contraseña.

Adquisición de tokens de acceso de Microsoft Entra ID

Como mínimo, la aplicación debe adquirir tokens de acceso de Microsoft Entra ID, que emite tokens de acceso de OAuth 2.0. La aplicación cliente puede usar estos tokens para obtener acceso limitado a los recursos de usuario a través de llamadas API en nombre del usuario. Use un token de acceso para llamar a cada API.

Cuando un proveedor de identidades delegado comprueba la identidad, el departamento de TI del cliente puede aplicar el acceso con privilegios mínimos con el permiso y el consentimiento de Microsoft Entra. Microsoft Entra ID determina cuándo se emiten tokens para las aplicaciones.

Cuando los clientes saben a qué recursos corporativos necesita acceder la aplicación, pueden conceder o denegar correctamente las solicitudes de acceso. Por ejemplo, si la aplicación necesita acceder a Microsoft SharePoint, documente este requisito para que pueda ayudar a los clientes a conceder los permisos correctos.

Pasos siguientes

- Uso de metodologías de desarrollo basadas en estándares proporciona información general sobre los estándares admitidos (OAuth 2.0, OpenID Connect, SAML, WS-Federation y SCIM) y las ventajas de usarlas con MSAL y la Plataforma de identidad de Microsoft.

- Creación de aplicaciones con un enfoque de confianza cero para la identidad proporciona información general sobre los permisos y los procedimientos recomendados de acceso.

- Personalización de tokens describe la información que puede recibir en tokens de Microsoft Entra. Aprenda a personalizar los tokens para mejorar la flexibilidad y el control, y al mismo tiempo aumentar la seguridad de confianza cero para las aplicaciones con privilegios mínimos.

- En Tipos de identidad y cuenta admitidos para aplicaciones de un solo inquilino y multiinquilino se explica cómo puede elegir si la aplicación solo permite a los usuarios de su inquilino de Microsoft Entra, cualquier inquilino de Microsoft Entra o usuarios con cuentas personales de Microsoft.

- En el artículo Protección de API se describen los procedimientos recomendados para proteger la API mediante su registro, la definición de permisos y del consentimiento, y la aplicación del acceso para lograr los objetivos de confianza cero.

- Procedimientos recomendados de autorización le ayuda a implementar los mejores modelos de autorización, permisos y consentimiento para las aplicaciones.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de