Introducción a la implementación de Confianza cero

![]()

Evaluación de la preparación para el modelo de Confianza cero y elaboración de un plan

En la actualidad, las organizaciones necesitan un nuevo modelo de seguridad que se adapte eficazmente a la complejidad del entorno moderno, que adopte los recursos móviles y proteja a personas, dispositivos, aplicaciones y datos dondequiera que se encuentren.

Este es el núcleo de Confianza cero. En lugar de creer que todo lo que se encuentra detrás del firewall corporativo es seguro, el modelo de Confianza cero presupone que hay brechas y, por consiguiente, comprueba todas las solicitudes como si provinieran de una red no controlada. Independientemente del lugar en el que se origine la solicitud o del recurso al que acceda, el modelo de Confianza cero enseña a "no confiar nunca, a realizar siempre todas las comprobaciones pertinentes".

Principios rectores de Confianza cero

| Comprobación explícita | Uso del acceso con privilegios mínimos | Asunción de que hay brechas |

|---|---|---|

| Realice siempre las operaciones de autorización y autenticación en función de todos los puntos de datos disponibles. | Limite el acceso de los usuarios con los modelos Just-in-Time y Just-in-Time (JIT/JEA), directivas que se adaptan al nivel de riesgo y protección de datos. | Minimice el radio de explosión y el acceso a los segmentos. Compruebe el cifrado de un extremo a otro y use análisis para obtener visibilidad, impulsar la detección de amenazas y mejorar las defensas. |

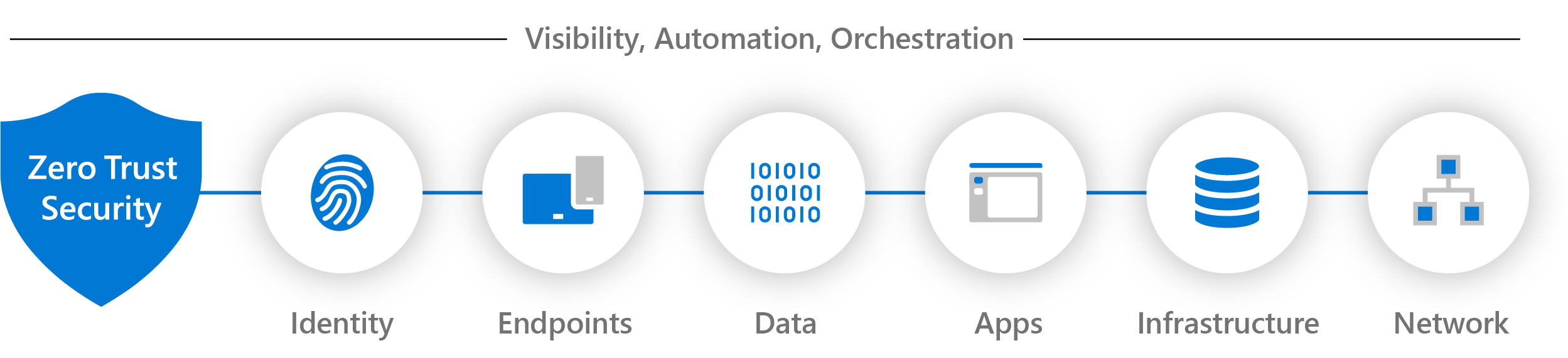

Un enfoque de confianza cero debería extenderse por todo el estado digital y funcionar como una filosofía de seguridad integrada y una estrategia de extremo a extremo. Esto se lleva a cabo con la implementación de controles y tecnologías de confianza cero en seis elementos fundamentales: Cada uno de estos seis elementos fundamentales es un origen de señal, un plano de control para el cumplimiento y un recurso crítico que se debe defender.

Los diferentes requisitos de la organización, las implementaciones tecnológicas existentes y las fases de la seguridad afectan a la forma en que se planea la implementación de un modelo de seguridad de Confianza cero. Gracias a nuestra experiencia en ayudar a los clientes a proteger sus organizaciones, así como en implementar nuestro propio modelo de Confianza cero, hemos desarrollado las siguientes instrucciones para evaluar su preparación y ayudarle a elaborar un plan para llegar a la Confianza cero.

Siga los pasos que se indican a continuación para madurar el enfoque de seguridad de la organización y a optimizar la implementación del modelo de Confianza cero:

|

|

Protección de la identidad con Confianza cero: https://aka.ms/ZTIdentity Tanto si representan personas, servicios o dispositivos IOT, debe definir el plano de control de confianza cero por identidades. Cuando una identidad intenta acceder a un recurso, compruebe esa identidad mediante autenticación sólida y asegúrese de que el acceso sea compatible y normal para esa identidad. Seguir los principios de acceso con privilegios mínimos. |

|

|

|

Protección de puntos de conexión con Confianza cero: https://aka.ms/ZTDevices Cuando a una identidad se le ha concedido acceso a un recurso, los datos pueden fluir hacia una gran variedad de dispositivos distintos (desde dispositivos IoT hasta smartphones, BYOD a dispositivos administrados por el asociado y cargas de trabajo locales a servidores alojados en la nube). Esta diversidad crea un área expuesta a ataques masivos. Supervisar y aplicar el estado y el cumplimiento del dispositivo para un acceso seguro. |

|

|

|

Protección de aplicaciones con Confianza cero: https://aka.ms/ZTApplications Las aplicaciones y API proporcionan la interfaz por la que se consumen los datos. Pueden ser aplicaciones heredadas locales, movidas a las cargas de trabajo en la nube o SaaS modernas. Aplique controles y tecnologías para detectar shadow IT, garantizar los permisos adecuados en las aplicaciones, controlar el acceso basado en el análisis en tiempo real, supervisar el comportamiento anómalo, controlar las acciones de los usuarios y validar las opciones de configuración segura. |

|

|

|

Protección de datos con Confianza cero: https://aka.ms/ZTData En última instancia, los equipos de seguridad protegen los datos. Siempre que sea posible, los datos deben permanecer seguros, incluso cuando dejan los dispositivos, las aplicaciones, la infraestructura y las redes que la organización controla. Clasifique, etiquete y cifre los datos, y restrinja el acceso en función de esos atributos. |

|

|

|

Protección de la infraestructura segura con Confianza cero: https://aka.ms/ZTInfrastructure La infraestructura (ya sean servidores locales, máquinas virtuales basadas en la nube, contenedores o microservicios) representa un vector de amenaza crítico. Evalúe la versión, la configuración y el acceso JIT para reforzar la defensa. Use la telemetría para detectar ataques y anomalías, bloquear y marcar automáticamente el comportamiento peligroso y tomar medidas de protección. |

|

|

|

Protección de redes con Confianza cero: https://aka.ms/ZTNetwork Se accede a todos los datos a través de la infraestructura de la red. Los controles de red pueden ofrecer controles "en canalización" críticos para mejorar la visibilidad y ayudar a impedir que los atacantes se muevan lateralmente a través de la red. Segmente redes (y realice una microsegmentación más profunda en la red) e implemente la protección contra amenazas en tiempo real, el cifrado de un extremo a otro, la supervisión y el análisis. |

|

|

|

Visibilidad, automatización y orquestación con Confianza cero: https://aka.ms/ZTCrossPillars En nuestras guías, definimos el enfoque que se debe seguir para implementar una metodología de Confianza cero de un extremo a otro entre identidades, puntos de conexión y dispositivos, datos, aplicaciones, infraestructura y red. Estas actividades aumentan su visibilidad, lo que proporciona mejores datos para tomar decisiones de confianza. Dado que cada una de estas áreas individuales genera sus propias alertas pertinentes, se necesita una funcionalidad integrada para administrar el flujo de datos resultante para defenderse mejor contra las amenazas y validar la confianza en una transacción. |

|

Con Confianza cero, pasamos de una perspectiva de confianza por defecto a otra de confianza por excepción. Una funcionalidad integrada para administrar automáticamente esas excepciones y alertas es importante para que pueda encontrar y detectar amenazas más fácilmente, responder a ellas y evitar o bloquear eventos no deseados en toda una organización.

La serie de la guía de implementación de Confianza cero

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de