Integraciones de puntos de conexión

![]()

Los puntos de conexión son dispositivos que acceden a los recursos y aplicaciones de una organización. Los lugares de trabajo modernos incluyen una gran variedad de dispositivos que solicitan acceso tanto desde la red corporativa como desde fuera de ella.

Las soluciones del modelo confianza cero para puntos de conexión comprueban la seguridad de los dispositivos que acceden a los datos de trabajo, incluidas las aplicaciones que se ejecutan en los dispositivos. Los asociados pueden integrarse con las soluciones de punto de conexión de Microsoft para comprobar la seguridad de dispositivos y aplicaciones, aplicar directivas con menos privilegios y prepararse de antemano para las vulneraciones.

Esta guía va dirigida a proveedores de software y asociados tecnológicos que desean mejorar sus soluciones de seguridad de punto de conexión mediante la integración con productos de Microsoft.

Guía de integración de la confianza cero para puntos de conexión

Esta guía de integración incluye instrucciones para la integración con los siguientes productos:

- Microsoft Defender para punto de conexión, que ayuda a las redes empresariales a evitar, detectar, investigar y responder a amenazas avanzadas.

- Microsoft Endpoint Manager, que proporciona protección y seguridad para los dispositivos que usan los empleados y las aplicaciones que se ejecutan en esos dispositivos.

- Microsoft Defender para IoT, que proporciona seguridad en las redes de tecnología de operaciones (OT).

Microsoft Defender para punto de conexión

Microsoft Defender para punto de conexión es una plataforma de seguridad empresarial para puntos de conexión diseñada para evitar, detectar, investigar y responder a amenazas avanzadas. Usa una combinación de sensores de comportamiento de puntos de conexión, análisis de seguridad en la nube e inteligencia sobre amenazas.

Defender para punto de conexión admite aplicaciones de terceros para ayudar a mejorar las funcionalidades de detección, investigación e inteligencia sobre amenazas de la plataforma. Además, los asociados pueden ampliar sus ofertas de seguridad existentes que se basan en el marco abierto y en un amplio y completo conjunto de API para crear extensiones e integraciones con Defender para punto de conexión.

En la página en que se describen los escenarios y las oportunidades para asociados de Microsoft Defender para punto de conexión encontrará las distintas categorías de integraciones que se admiten. Además, hay otras ideas para los escenarios de integración, entre las que se pueden incluir:

- Racionalización de la corrección de amenazas: Microsoft Defender para punto de conexión puede usar respuestas inmediatas o asistidas por el operador para solucionar las alertas. Los asociados pueden aprovechar las acciones de respuesta del punto de conexión, como el aislamiento de la máquina o la cuarentena de archivos para bloquear los indicadores de riesgo en el punto de conexión administrado.

- Combine el control de acceso de red con la seguridad de los dispositivos: se pueden usar las puntuaciones de riesgo o exposición para implementar y aplicar directivas para el acceso a la red y a las aplicaciones.

Para convertirse en un asociado de soluciones de Defender para punto de conexión, es preciso seguir y completar los pasos que se encuentran en el artículo en el que se explica cómo convertirse en asociado de Microsoft Defender para puntos de conexión.

Microsoft Endpoint Manager

Microsoft Endpoint Manager, que incluye Microsoft Intune y Microsoft Configuration Manager, proporciona protección y seguridad para los dispositivos que usan los empleados y las aplicaciones que se ejecutan en esos dispositivos. Endpoint Manager incluye directivas de cumplimiento de los dispositivos que garantizan que los empleados acceden a las aplicaciones y a los datos desde dispositivos que cumplen las directivas de seguridad de la empresa. También incluye directivas de protección de aplicaciones, que proporcionan controles de seguridad basados en aplicaciones no solo para dispositivos totalmente administrados, sino también para los que son propiedad de los empleados.

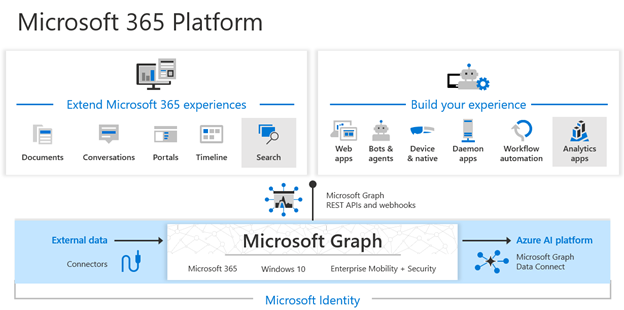

Para realizar la integración con Microsoft Endpoint Manager, los ISV usarán Microsoft Graph y el SDK de administración de aplicaciones de Microsoft Endpoint Manager. La integración de Endpoint Manager con Graph API permite cualquiera de las mismas funcionalidades que ofrece la consola de administrador para Endpoint Manager (Intune). Mediante Graph API se puede encontrar información como el estado de cumplimiento de los dispositivos, la configuración de las directivas de cumplimiento, la configuración de las directivas de protección de aplicaciones, etc. Además, en Endpoint Manager puede automatizar tareas que mejoren aún más la historia de confianza cero del cliente. Las instrucciones generales para trabajar con Intune en Microsoft Graph están disponibles en el repositorio de documentación de Microsoft Graph. Aquí nos centramos en escenarios relacionados con confianza cero.

Comprobación de que los dispositivos siguen los estándares de seguridad y cumplimiento

Las soluciones del ISV pueden sacar provecho de la información de directivas t cumplimiento de dispositivos de Endpoint Manager para admitir el principio de comprobación explícita de confianza cero. Los datos de cumplimiento de usuarios y dispositivos de Endpoint Manager permiten a la aplicación del ISV determinar la posición de riesgo de un dispositivo en relación con el uso de la aplicación. Al realizar estas comprobaciones, el ISV garantiza que los dispositivos que usan el servicio son compatibles con las directivas y los estándares de seguridad y cumplimiento de los clientes.

Microsoft Graph API permite a los ISV integrarse con Endpoint Manager (Intune) a través de un conjunto de API RESTful. Estas API son las mismas que usa la consola de Endpoint Manager para ver, crear, administrar, implementar e informar de todas las acciones, los datos y la actividad de Intune. Los elementos de interés específico para los ISV que admiten iniciativas de confianza cero son la capacidad de ver el estado de cumplimiento del dispositivo y configurar las directivas y reglas de cumplimiento. Consulte las recomendaciones de Microsoft para usar Microsoft Entra ID y Endpoint Manager para la configuración y el cumplimiento de la confianza cero: Protección de puntos de conexión con confianza cero. Las reglas de cumplimiento de Endpoint Manager son fundamentales para la compatibilidad con el acceso condicional basado en dispositivos a través de Microsoft Entra ID. Los ISV también deben ver la característica de acceso condicional y las API para conocer cómo completar escenarios para el cumplimiento de usuarios y dispositivos, y el acceso condicional.

Idealmente, como ISV su aplicación se conecta a Microsoft Graph API como una aplicación en la nube y establece una conexión de servicio a servicio. Las aplicaciones multiinquilino proporcionan a los ISV un control y definición de aplicación centralizados, y permiten a los clientes dar su consentimiento individual a la aplicación del ISV que funciona con sus datos de inquilino. Revise la información sobre inquilinos en Microsoft Entra ID para registrar y crear aplicaciones de Microsoft Entra únicas o multiinquilino. La autenticación de la aplicación puede aprovechar Microsoft Entra ID para el inicio de sesión único.

Después de crear la aplicación, deberá acceder a la información del dispositivo y de cumplimiento mediante Microsoft Graph API. La documentación para usar Microsoft Graph se puede encontrar en el Centro de desarrollo de Microsoft Graph. Graph API es un conjunto RESTful de API que siguen los estándares de ODATA para la consulta y el acceso a los datos.

Obtención del estado de cumplimiento del dispositivo

En este diagrama se muestra cómo fluye la información de cumplimiento del dispositivo a una solución de ISV. Los dispositivos de usuario final reciben directivas de Intune, un asociado de Mobile Threat Defense (MTD) o un asociado de Mobile Device Management (MDM). Una vez que se recopila la información de cumplimiento de los dispositivos, Intune calcula el estado de cumplimiento general de cada uno de ellos y lo almacena en Microsoft Entra ID. Mediante Microsoft Graph API, la solución puede leer y responder al estado de cumplimiento del dispositivo, para lo que aplica los principios de confianza cero.

Cuando se inscribe en Intune, se crea un registro del dispositivo en Intune con detalles adicionales, incluido el estado de cumplimiento del dispositivo. Intune reenvía el estado de cumplimiento del dispositivo a Microsoft Entra ID, donde también se almacena el estado de cumplimiento con cada dispositivo. Al usar una instrucción GET en https://graph.microsoft.com/v1.0/deviceManagement/managedDevices, puede ver todos los dispositivos inscritos para un inquilino y su estado de cumplimiento. O bien, puede consultar https://graph.microsoft.com/v1.0/devices para obtener una lista de los dispositivos de Microsoft Entra registrados e inscritos y su estado de cumplimiento.

Por ejemplo, en esta solicitud:

GET https://graph.microsoft.com/v1.0/users/{usersId}/managedDevices/{managedDeviceId}

Devolverá:

HTTP/1.1 200 OK

Content-Type: application/json

Content-Length: 5095

{

"value": {

"@odata.type": "#microsoft.graph.managedDevice",

"id": "705c034c-034c-705c-4c03-5c704c035c70",

"userId": "User Id value",

"deviceName": "Device Name value",

"managedDeviceOwnerType": "company",

"enrolledDateTime": "2016-12-31T23:59:43.797191-08:00",

"lastSyncDateTime": "2017-01-01T00:02:49.3205976-08:00",

"complianceState": "compliant",

...

}

También puede recuperar una lista de directivas de cumplimiento, sus implementaciones y el estado de los usuarios y dispositivos para esas directivas. La información para llamar a Graph para obtener información de la directiva de cumplimiento comienza aquí: Get deviceCompliancePolicy - Microsoft Graph v1.0. Aquí encontrará un buen fondo sobre las directivas de cumplimiento de dispositivos y cómo se usan aquí: Directivas de cumplimiento de dispositivos en Microsoft Intune: Azure.

Una vez que haya identificado una directiva concreta, puede realizar una consulta para obtener el estado de un dispositivo para una configuración de directiva de cumplimiento determinada. Por ejemplo, suponiendo que se ha implementado una directiva de cumplimiento para requerir un código de acceso en el bloqueo, consulte Get deviceComplianceSettingState para conocer el estado concreto de esa configuración. Esto indica si el dispositivo es compatible o no con la configuración del bloqueo del código de acceso. Este mismo enfoque se puede usar para otras directivas de cumplimiento de dispositivos que los clientes han implementado.

La información de cumplimiento es fundamental para la característica de acceso condicional de Microsoft Entra ID. Intune determina el cumplimiento del dispositivo en función de las directivas de cumplimiento y escribe el estado de cumplimiento en Microsoft Entra ID. Luego, los clientes usan directivas de acceso condicional para determinar si se realiza alguna acción en caso de incumplimiento, lo que incluye el bloqueo del acceso de los usuarios a los datos corporativos desde un dispositivo no compatible.

Consulte Directivas de cumplimiento de dispositivos Microsoft Intune para obtener información adicional sobre la integración del cumplimiento de dispositivos con el acceso condicional.

Siga el principio de acceso con privilegios mínimos

Un ISV que se integre con Endpoint Manager también querrá asegurarse de que su aplicación admite el principio de confianza cero para aplicar el acceso con privilegios mínimos. La integración de Endpoint Manager admite dos métodos importantes de control de acceso: permisos delegados o permisos de aplicación. La aplicación del ISV debe usar uno de los modelos de permisos. Los permisos delegados le conceden un control exhaustivo sobre los objetos específicos de Endpoint Manager a los que la aplicación tiene acceso, pero requiere que un administrador inicie sesión con sus credenciales. En comparación, los permisos de aplicación permiten que la aplicación del ISV acceda a clases de datos y objetos, o las controle, en lugar de objetos individuales concretos, pero no requiere que un usuario inicie sesión.

Además de crear la aplicación como una aplicación de un solo inquilino o multiinquilino (se prefiere), debe declarar los permisos delegados o de aplicación requeridos por la aplicación para acceder a la información de Endpoint Manager y realizar acciones en Endpoint Manager. Vea información sobre cómo empezar a trabajar con permisos aquí: Inicio rápido: Configuración de una aplicación para acceder a una API web.

Microsoft Defender para IoT

Las arquitecturas de red de tecnología de operaciones (OT) a menudo difieren de la infraestructura de TI tradicional, usando tecnología única con protocolos de su propiedad. Es posible que los dispositivos OT también tengan plataformas envejecidas con conectividad y potencia limitadas. También pueden tener requisitos de seguridad específicos y exposiciones únicas a ataques físicos.

Implemente Microsoft Defender para IoT para aplicar principios de confianza cero a la red de OT, supervisando el tráfico para un comportamiento anómalo o no autorizado a medida que el tráfico cruza sitios y zonas. Observe las amenazas y vulnerabilidades específicas de los dispositivos OT, mitigando los riesgos a medida que se detectan.

Acelere las operaciones mediante el uso compartido de datos de Defender para IoT en el centro de operaciones de seguridad (SOC) y en otras partes de la organización. Integre con servicios Microsoft, como Microsoft Sentinel y Defender para punto de conexión, u otros servicios de asociados, incluidos los sistemas SIEM y de vales. Por ejemplo:

Reenvíe datos de alertas en el entorno local directamente a SIEM, como Splunk, IBM QRadar, etc. Splunk e IBM QRadar también admiten la ingesta del centro de eventos, que puede usar para reenviar alertas en la nube desde Defender para IoT.

Integre Operational Technology Manager de ServiceNow para importar datos de Defender para IoT a ServiceNow y una acción basada en riesgos con el contexto del proceso de producción.

Para más información, vea:

- Introducción a la supervisión de la seguridad de OT

- Confianza cero y las redes de OT

- Supervisión con confianza cero

- Catálogo de integración de Defender para IoT

Pasos siguientes

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de