Introducción a la seguridad de Surface

Los avances recientes en la investigación de seguridad demuestran que, a medida que se integran más protecciones en el sistema operativo y los servicios conectados, los atacantes buscan otras vías de explotación con el firmware emergente como objetivo principal.

En la actualidad, la administración del firmware del dispositivo es una experiencia incoherente y, a menudo, implica a proveedores de terceros que hacen que el firmware sea difícil de supervisar y complicado de mantener. En última instancia, esto puede limitar la capacidad de los fabricantes de hardware de detectar e insertar actualizaciones oportunas en respuesta a amenazas.

Microsoft Surface ha estado usando un enfoque unificado para la protección del firmware y la seguridad de los dispositivos desde 2015 a través de la propiedad completa de un extremo a otro del diseño de hardware, el desarrollo de firmware interno y un enfoque holístico para las actualizaciones y la administración de dispositivos.

Para Surface, nuestra interfaz de firmware extensible unificada (UEFI) se mantiene internamente, se actualiza periódicamente a través de Windows Update y se implementa sin problemas para la administración a través de Windows Autopilot, minimizando el riesgo y maximizando el control en el nivel de firmware antes de que se inicie el dispositivo. Microsoft proporciona transparencia completa del código base en nuestra UEFI a través del Proyecto de código abierto Mu en GitHub, administrado por Microsoft Intune centro de administración.

Componentes diseñados y compilados por Microsoft

Microsoft mantiene todas las capas de Surface desde el chip a la nube, lo que le proporciona el control final, la protección proactiva y la tranquilidad en cualquier lugar y en el que se realice el trabajo. Los dispositivos Surface se incluyen con los protocolos de seguridad más sólidos que Ofrece Microsoft y permiten una administración simplificada que reduce la complejidad de TI y ayuda a los usuarios a centrarse en su trabajo.

Surface impulsa la seguridad a través de un enfoque de defensa en profundidad mediante el uso de una capa de subcomponentes de defensa independientes. Desde el chip a la nube, o una UEFI que garantiza una raíz de confianza a la Microsoft Defender para punto de conexión con tecnología de inteligencia artificial que funciona para prevenir, detectar, investigar y responder a amenazas avanzadas, Surface aplica la posición que integrada de Microsoft es mejor que bolt-on.

| Característica | Descripción | Obtén más información |

|---|---|---|

| UEFI creado por Microsoft | Software que configura el dispositivo y arranca Windows 10 Controla el arranque inicial del dispositivo y Windows 10 y, a continuación, proporciona servicios en tiempo de ejecución de firmware al sistema operativo. Garantiza un mayor control sobre el hardware de un dispositivo a través de la administración local de SEMM y la administración basada en la nube DFCI a través de Microsoft Intune centro de administración |

Administrar la configuración de la UEFI de Surface |

| TPM físico 2.0 | Módulo de plataforma segura: microcontrolador dedicado diseñado para proteger el hardware a través de claves criptográficas integradas. Cifra y almacena claves (BitLocker, Windows Hello, credenciales de AD) PCR: registros de configuración de plataforma que protegen las medidas y las métricas pertinentes para detectar cambios en la configuración anterior |

Información general sobre la tecnología del Módulo de plataforma segura |

| Windows Hello para empresas | Reemplaza las contraseñas por una autenticación segura en dos fases en equipos y dispositivos móviles. Esta autenticación biométrica consta de un nuevo tipo de credencial de usuario que está asociada a un dispositivo. | Funcionamiento de Windows Hello para empresas: Seguridad de Microsoft 365 |

| Cifrado integrado | BitLocker habilita el cifrado integrado para proteger y cifrar los datos, y Windows Hello para habilitar el inicio de sesión sin contraseña, combinado con TPM físico y UEFI. | BitLocker (Windows 10): seguridad de Microsoft 365 |

| Microsoft Defender para punto de conexión | Proporciona una plataforma de seguridad de punto de conexión empresarial diseñada para ayudar a las redes a prevenir, detectar, investigar y responder a amenazas avanzadas. | Microsoft Defender para punto de conexión |

Inspección y protocolos de seguridad de nivel de fábrica

Desde el firmware hasta el sistema operativo y todos los componentes de hardware antes del montaje final, los dispositivos Surface están a salvo de ataques en la cadena de suministro en nuestras instalaciones de desarrollo y fabricación protegidas físicamente.

Por definición, una cadena de suministro segura ofrece productos terminados que cumplen los objetivos operativos, de rendimiento y de calidad. En pocas palabras, una cadena de suministro segura garantiza que todos los componentes sean genuinos y libres de manipulación o sabotaje no autorizados o malintencionados. Fabricamos dispositivos en fábricas altamente seguras donde todo, desde el firmware UEFI hasta el sistema operativo, procede directamente de Microsoft. No hay proveedores de BIOS de terceros implicados. Esta es una parte fuerte de cómo protegemos frente a ataques de cadena de suministro para productos Surface. Hemos reducido la superficie expuesta a ataques en nuestra UEFI mediante la eliminación de cualquier código sin usar, incluidas las funciones SMM del modo de administración del sistema que nuestros dispositivos no necesitan.

La protección de las instalaciones frente a ataques externos basados en Internet, intrusiones y otras amenazas requiere una inversión continua en áreas críticas, entre las que se incluyen:

- Inspección y pruebas rigurosas de todos los componentes en ubicaciones de ensamblado final.

- Mantener altos niveles de seguridad física en la fábrica.

- Uso de solo firmware, controladores y sistema operativo mantenidos por Microsoft.

- Logística segura y entrega de operadores de confianza de dispositivos Surface directamente a revendedores de Microsoft.

Al salir de la fábrica, los dispositivos Surface para empresas se protegen a través de Windows Update durante todo el ciclo de vida.

Características avanzadas de seguridad de Windows

La escalada de ataques de privilegios es el mejor amigo de un actor malintencionado y, a menudo, se dirigen a información confidencial almacenada en la memoria. Estos tipos de ataques pueden convertir un riesgo de modo de usuario menor en un riesgo total del sistema operativo y el dispositivo. Para combatir este tipo de ataques, Microsoft desarrolló la seguridad basada en virtualización (VBS) y la integridad de código protegida por hipervisor (HVCI, también conocida comúnmente como integridad de memoria). VBS y HVCI usan la eficacia de las funcionalidades de hardware, como la virtualización, para proporcionar una mejor protección contra malware común y sofisticado mediante la realización de operaciones de seguridad confidencial en un entorno aislado.

Surface se incluye con estas características de seguridad de hardware mejoradas de Windows habilitadas de forma inmediata para ofrecer a los clientes una seguridad aún más sólida integrada y activada de forma predeterminada.

Seguridad de virtualización

La seguridad basada en virtualización, o VBS, usa características de virtualización de hardware para crear y aislar una región segura de memoria del sistema operativo normal. Windows puede usar este "modo seguro virtual" para hospedar una serie de soluciones de seguridad, proporcionándoles una protección significativamente mayor frente a vulnerabilidades en el sistema operativo y evitando el uso de vulnerabilidades de seguridad malintencionadas que intentan derrotar las protecciones.

Integridad de código de Hypervisor-Enforced (HVCI)

HVCI usa VBS para reforzar significativamente la aplicación de directivas de integridad de código. La integridad del código en modo kernel comprueba todos los controladores y archivos binarios del modo kernel antes de que se inicien e impide que los controladores sin firmar o los archivos del sistema se carguen en la memoria del sistema. Como se muestra en el diagrama siguiente, HVCI se ejecuta en un entorno de ejecución aislado y comprueba la integridad del código del kernel según la directiva de firma del kernel.

VBS y HVCI están habilitados de forma inmediata en los siguientes dispositivos Surface:

- Surface Pro 8

- Surface Pro 9

- Surface Pro 9 con 5G

- Surface Pro 10

- Surface Laptop Studio

- Surface Laptop Studio 2

- Surface Go 3

- Surface Go 4

- Surface Laptop 4

- Surface Laptop 5

- Surface Laptop 6

- Surface Pro 7+

- Surface Book 3

- Surface Laptop Go

- Surface Laptop Go 2

- Surface Pro X

- Surface Studio 2+

Protección del arranque y el arranque

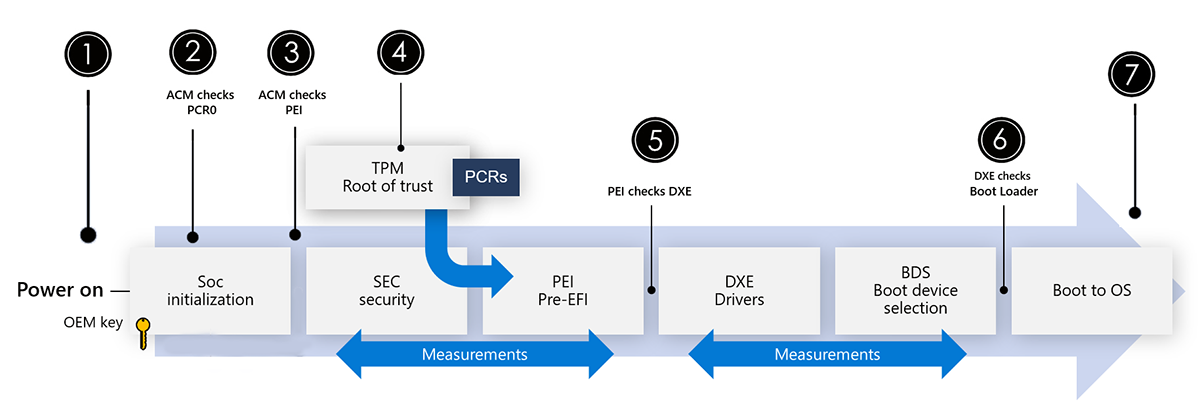

La raíz de confianza de los dispositivos Surface comprueba las firmas y las medidas para asegurarse de que cada fase sea segura y auténtica antes de permitir que continúe la siguiente fase de arranque. Habilitado por UEFI y TPM 2.0, arranque seguro garantiza que solo el código firmado, medido y correctamente implementado se puede ejecutar en un dispositivo Surface.

Como se muestra en la ilustración siguiente, la integridad del firmware se comprueba en cada fase, desde presionar el botón de encendido hasta ejecutar el sistema operativo.

Figura 1. Arranque seguro para dispositivos Surface

Figura 1. Arranque seguro para dispositivos Surface

| Paso | Fase de arranque seguro |

|---|---|

| 1 | Se crean instancias de seguridad cada vez que se presiona el botón de encendido desde una raíz de confianza proporcionada por el TPM. Cuando un dispositivo se enciende por primera vez, el sistema ejecuta una serie de comprobaciones de seguridad para asegurarse de que el firmware del dispositivo no se ha alterado ni dañado. |

| 2 | Cuando está encendido, el SoC usa una clave de proveedor de chipsets para validar e iniciar la carga del microcódigo mediante el módulo de código autenticado (ACM) (en dispositivos basados en Intel). |

| 3 | El ACM mide el código UEFI antes de cargarlo y lo compara con la medida conocida en el registro de configuración de plataforma del TPM [PCR] para asegurarse de que el código UEFI no se ha modificado. |

| 4 | Antes de permitir que UEFI se ejecute, Boot Guard comprueba que la UEFI está firmada con una clave OEM de Surface. El módulo UEFI comprobado inicialmente es la seguridad SEC y las secciones pre-EFI de PEI que se muestran en el diagrama. |

| 5 | La sección PEI comprueba si hay una firma de Surface en el entorno de ejecución del controlador, el módulo DXE, a medida que se carga. El módulo DXE incluye la fase de selección del dispositivo de arranque. |

| 6 | Una vez seleccionado el dispositivo de arranque, UEFI lee el dispositivo de arranque y comprueba la firma del cargador de arranque del sistema operativo antes de permitir su ejecución. |

| 7 | A continuación, el sistema operativo comprueba sus firmas en su componente principal a medida que abre el sistema operativo. |

Protección contra malware

Para ayudar a proteger el dispositivo frente a ataques de software malintencionados, Surface permite el arranque seguro para garantizar que se inicia una versión auténtica de Windows 10 y que el firmware es tan genuino como cuando salió de fábrica.

El SoC en dispositivos Surface tiene un procesador de seguridad independiente de todos los demás núcleos. Cuando inicias por primera vez un dispositivo Surface, solo se inicia el procesador de seguridad antes de que se pueda cargar cualquier otra cosa. Arranque seguro se usa para comprobar que los componentes del proceso de arranque, incluidos los controladores y el sistema operativo, se validan con una base de datos de firmas válidas y conocidas. Esto ayuda a evitar ataques de un sistema clonado o modificado que ejecuta código malintencionado oculto en lo que parece ser una experiencia de usuario cotidiana. Para obtener más información, consulte Información sobre el arranque seguro.

Una vez que se comprueba que el sistema operativo se origina en Microsoft y el dispositivo Surface completa el proceso de arranque, el dispositivo examina el código ejecutable. Nuestro método para proteger el sistema operativo consiste en identificar la firma de código de todos los archivos ejecutables, de modo que solo los que superen las restricciones se carguen en tiempo de ejecución. Este método de firma de código permite al sistema operativo comprobar el autor y confirmar que el código no se modificó antes de ejecutarse en el dispositivo.

Protección drtm en dispositivos AMD

Los dispositivos Surface que contienen procesadores AMD implementan el arranque seguro de forma equivalente. Surface Laptop 4 con el procesador AMD Ryzen Microsoft Surface Edition protege el firmware de la alimentación inicial mediante la raíz dinámica de las medidas de confianza (DRTM). DRTM controla todas las CPU, forzando la ejecución a lo largo de una ruta medida y restablece la confianza en varias fases para comprobar la integridad del firmware o software del sistema. La transición a este estado de confianza proporciona protección adicional contra posibles ataques en las fases de arranque.

DRTM protege las medidas cifrándolas mediante el cifrado total de memoria del sistema (TSME). Una vez establecido TSME, no se puede borrar excepto por un restablecimiento del sistema. Una nueva clave de cifrado para cada restablecimiento garantiza el cifrado de un solo uso para la seguridad.

Las llamadas en tiempo de ejecución al modo de administración del sistema (SMM) se ejecutan en el nivel más alto, lo que puede ser arriesgado si el código SMM tiene algún problema. Surface Laptop 4 con AMD Ryzen protege el sistema interceptando las interrupciones de administración del sistema (SMI) y envía la ejecución del código SMM a un nivel menor (usuario) para proteger el sistema del acceso no válido al código y los datos. La protección de SMM usa protecciones de hardware para restringir el código, los datos y los recursos del sistema a los que se puede acceder, lo que aplica aún más la protección contra incidentes involuntarios o malintencionados.

Surface Laptop 4 con AMD Ryzen admite directrices de resistencia de firmware de plataforma NIST 800-193, además de la sólida compatibilidad con actualizaciones de firmware. El mecanismo de actualización resistente para el firmware de arranque usa un mecanismo de recuperación A-B que proporciona recuperación automática a una copia de seguridad del firmware en caso de que la secuencia de arranque detecte una copia dañada del firmware durante el arranque.

Para obtener más información sobre DRTM y SMM, consulte Cómo un Windows Defender Protección del sistema ayuda a proteger Windows 10.

Control de administración remota de dispositivos

Los administradores de TI pueden administrar dispositivos Surface de forma remota sin tocar físicamente todos los dispositivos. Microsoft Intune centro de administración con Intune y Windows Autopilot permite la administración remota completa de dispositivos Surface desde la nube de Azure, lo que proporciona dispositivos totalmente configurados a los usuarios al iniciarse. Las características de borrado y retirada permiten a TI reutilizar fácilmente un dispositivo para un nuevo usuario remoto y borrar un dispositivo que ha sido robado. Esto permite funcionalidades de respuesta rápidas y seguras en caso de pérdida o robo de un dispositivo Surface, lo que te permite quitar de forma remota todos los datos de la empresa y volver a configurar Surface como un dispositivo completamente nuevo.

| Característica | Descripción | Obtén más información |

|---|---|---|

| DCFI (interfaz de configuración del firmware del dispositivo) | Ofrece administración de firmware remoto a escala en la nube con aprovisionamiento de dispositivos sin intervención. LA UEFI de Microsoft permite una implementación de DCFI más sólida, lo que permite a las organizaciones deshabilitar los elementos de hardware y bloquear de forma remota UEFI mediante Intune. ¹ | Administración de Intune de la configuración de la UEFI de Surface Administrar la configuración de la UEFI de Surface |

| SEMM (modo de administración de Surface Enterprise) | Habilita la interacción empresarial centralizada de la configuración de firmware de UEFI en entornos locales, híbridos y en la nube.¹ | Modo de administración de Surface Enterprise |

| Windows Update para empresas | Permite a los administradores de TI mantener los dispositivos Windows 10 de su organización continuamente actualizados con las últimas defensas de seguridad, características de Windows y firmware de Surface mediante la conexión directa de estos sistemas al servicio Windows Update. Puedes usar soluciones de directiva de grupo o MDM, como Microsoft Intune, para configurar la configuración de Windows Update para empresas que controla cómo y cuándo se actualizan los dispositivos Surface. | Windows Update para empresas Administrar e implementar actualizaciones de controladores y firmware de Surface |

Obtén más información

- Los nuevos equipos Surface permiten la seguridad basada en virtualización (VBS) de forma predeterminada para permitir a los clientes hacer más cosas de forma segura

- El estudio resalta el papel fundamental de la protección del firmware de Surface

- Mejora de la seguridad y el cumplimiento con Microsoft Surface y Microsoft 365

- Administrar la configuración de la UEFI de Surface

- Administración de Intune de la configuración de la UEFI de Surface

- Proyecto Mu

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de