Configuración de la elevación sudo y claves SSH

Importante

Esta versión de Operations Manager ha llegado al final del soporte técnico. Se recomienda actualizar a Operations Manager 2022.

Con Operations Manager, puede proporcionar credenciales para que una cuenta sin privilegios sea elevada en un equipo UNIX o Linux mediante sudo, lo que permite al usuario ejecutar programas o acceder a archivos que tienen privilegios de seguridad de otra cuenta de usuario. Para el mantenimiento del agente, también tiene la capacidad de usar claves de Secure Shell (SSH) en lugar de una contraseña para una comunicación segura entre Operations Manager y el equipo de destino.

Nota

Operations Manager admite la autenticación basada en claves SSH con datos de archivo de clave en el formato de clave privada de PuTTY (PPK). Actualmente admite claves RSA SSH v.1 y claves SSH v.2 RSA y DSA.

Para obtener y configurar la clave SSH desde el equipo UNIX y Linux, necesita el siguiente software en el equipo basado en Windows:

- Una herramienta de transferencia de archivos, como WinSCP, para transferir archivos desde el equipo UNIX o Linux al equipo basado en Windows.

- El programa PuTTY, o uno similar, para ejecutar comandos en el equipo UNIX o Linux.

- El programa PuTTYgen para guardar la clave SHH privada en formato OpenSSH en el equipo basado en Windows.

Nota

El programa sudo existe en diferentes ubicaciones en sistemas operativos UNIX y Linux. Para proporcionar un acceso uniforme a sudo, el script de instalación del agente de UNIX y Linux crea el vínculo simbólico /etc/opt/microsoft/scx/conf/sudodir para indicar el directorio esperado que contiene el programa sudo. A continuación, el agente usa este vínculo simbólico para invocar sudo.

Cuando el agente se instala este vínculo simbólico se crea automáticamente, no se requieren acciones adicionales en las configuraciones estándar de UNIX y Linux; sin embargo, si tiene sudo instalado en una ubicación no estándar, debe cambiar el vínculo simbólico para que apunte al directorio donde está instalado sudo. Si cambia el vínculo simbólico, su valor se conservará para las operaciones de desinstalación, reinstalación y actualización que se realicen con el agente.

Configuración de una cuenta para la elevación de sudo

Nota

La información proporcionada en esta sección le guía a través de la configuración de un usuario de ejemplo, scomuser, y le concede derechos completos en el equipo cliente.

Si ya tiene cuentas de usuario o desea configurar la supervisión con pocos privilegios , las plantillas de sudoers están disponibles y conceden solo los permisos necesarios para las operaciones de supervisión y mantenimiento correctas. Para obtener más información, consulte: Plantillas de sudoers para elevación en la supervisión de UNIX/Linux.

Los procedimientos siguientes crean una elevación de cuenta y sudo mediante scomuser para un nombre de usuario.

Creación de un usuario

- Inicie sesión en el equipo UNIX o Linux como

root - Agregue el usuario:

useradd scomuser - Agregue una contraseña y confirme la contraseña:

passwd scomuser

Ahora puede configurar la elevación sudo y crear una clave SSH para scomuser, tal y como se describe en los siguientes procedimientos.

Configuración de la elevación de sudo para el usuario

Inicie sesión en el equipo UNIX o Linux como

rootUse el programa visudo para editar la configuración sudo en un editor de texto vi. Ejecute el comando siguiente:

visudo.Busque la siguiente línea:

root ALL=(ALL) ALLInserte la siguiente línea después de ella:

scomuser ALL=(ALL) NOPASSWD: ALLNo se admite la asignación de TTY. Asegúrese de que la línea siguiente está comentada:

# Defaults requirettyImportante

Este paso es necesario para que sudo funcione.

Guarde el archivo y cierre visudo:

- Presione

ESCy, a continuaciónwq!: (colon)Enter, presione para guardar los cambios y salir correctamente.

- Presione

Pruebe la configuración escribiendo los dos comandos siguientes. El resultado debe ser un listado del directorio sin que se le solicite una contraseña:

su - scomuser sudo ls /etc

Ahora puede acceder a la scomuser cuenta mediante su contraseña y elevación sudo, lo que le permite especificar credenciales en los asistentes para tareas y detección y en Cuentas de ejecución.

Crear una clave SSH para autenticación

Sugerencia

Las claves SSH solo se usan para las operaciones de mantenimiento del agente y no se usan para la supervisión, asegúrese de que está creando la clave para el usuario correcto si usa varias cuentas.

En los siguientes procedimientos se crea una clave SSH para la cuenta scomuser que se ha creado en los ejemplos anteriores.

Generación de la clave SSH

- Inicie sesión como

scomuser. - Genere la clave mediante el algoritmo de algoritmo de firma digital (DSA):

ssh-keygen -t dsa- Anote la frase de contraseña opcional si se le ha proporcionado.

La utilidad ssh-keygen crea el /home/scomuser/.ssh directorio con el archivo de clave privada y el archivo id_dsaid_dsa.pub de clave pública, estos archivos se usan en el procedimiento siguiente.

Configuración de una cuenta de usuario para admitir la clave SSH

- En el símbolo del sistema, escriba los comandos siguientes. Para ir al directorio de la cuenta de usuario:

cd /home/scomuser - Especifique el acceso de propietario exclusivo al directorio:

chmod 700 .ssh - Vaya al directorio .ssh:

cd .ssh - Cree un archivo de claves autorizadas con la clave pública:

cat id_dsa.pub >> authorized_keys - Conceda al usuario permisos de lectura y escritura en el archivo de claves autorizadas:

chmod 600 authorized_keys

Ahora puede copiar la clave SSH privada en el equipo basado en Windows, como se describe en el procedimiento siguiente.

Copie la clave SSH privada en el equipo basado en Windows y guárdela en formato OpenSSH.

- Use una herramienta, como WinSCP, para transferir el archivo

id_dsade clave privada (sin extensión) del cliente a un directorio en el equipo basado en Windows. - Ejecute PuTTYgen.

- En el cuadro de diálogo Generador de claves PuTTY , seleccione el botón Cargar y, a continuación, seleccione la clave

id_dsaprivada que ha transferido desde el equipo UNIX o Linux. - Seleccione Guardar clave privada y nombre y guarde el archivo en el directorio deseado.

- Puede usar el archivo exportado dentro de una cuenta de ejecución de mantenimiento configurada para

scomuser, o al realizar tareas de mantenimiento a través de la consola.

Puede usar la cuenta scomuser mediante la clave SSH y la elevación sudo para especificar las credenciales en los asistentes de Operations Manager y para configurar cuentas de ejecución.

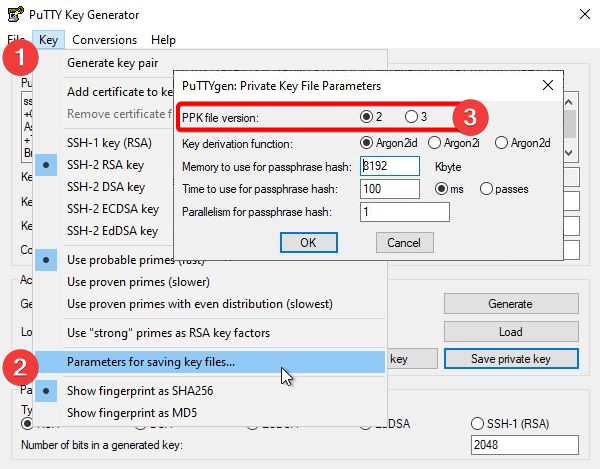

Importante

La versión 2 del archivo PPK es la única versión compatible actualmente con System Center Operations Manager.

De forma predeterminada, PuTTYgen se establece para usar la versión 3 del archivo PPK. Puede cambiar la versión del archivo PPK a 2; para ello, vaya a la barra de herramientas y seleccione Parámetros clave > para guardar archivos de clave... y, después, seleccione el botón de radio para 2 para la versión del archivo PPK.

Pasos siguientes

- Revise Credenciales que debe tener para acceder a equipos UNIX y Linux para comprender cómo autenticar y supervisar los equipos UNIX y Linux.

- Consulte Configuración de cifrado SSL si necesita volver a configurar Operations Manager para usar otro cifrado.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de