Aprovisionar hosts protegidos en VMM

Importante

Esta versión de Virtual Machine Manager (VMM) ha llegado al final del soporte técnico. Se recomienda actualizar a VMM 2022.

En este artículo se describe cómo implementar hosts protegidos de Hyper-V en el tejido de proceso de System Center - Virtual Machine Manager (VMM). Obtenga más información sobre el tejido protegido.

Existen dos formas de configurar hosts protegidos de Hyper-V en el tejido de VMM.

- Configure un host existente para que sea un host protegido: puede configurar un host para ejecutar máquinas virtuales blindadas.

- Agregar o aprovisionar un host protegido nuevo: este host podría ser:

- Un equipo con Windows Server existente (con o sin el rol de Hyper-V)

- Un equipo sin sistema operativo

Los hosts protegidos se configuran en el tejido de VMM con una de las siguientes acciones:

Establecer una configuración global de HGS: VMM conecta todos los hosts protegidos al mismo servidor HGS para que se puedan migrar máquinas virtuales blindadas entre los hosts sin problemas. Especifique la configuración global de HGS que se aplica a todos los hosts protegidos y puede especificar la configuración específica del host que invalide la configuración global. La configuración incluye:

- URL del servidor de atestación: dirección URL que el host usa para conectar con el servicio de atestación de HGS. Este servicio autoriza un host para que ejecute máquinas virtuales blindadas.

- URL del servidor de protección de claves: dirección URL que el host usa para recuperar la clave necesaria para descifrar máquinas virtuales. El host debe pasar la atestación con el fin de recuperar las claves.

- Directivas de integridad de código: una directiva de integridad de código restringe el software que se puede ejecutar en un host protegido. Cuando HGS está configurado para usar la atestación de TPM, los hosts protegidos se deben configurar para usar una directiva de integridad de código autorizada por el servidor HGS. Puede especificar la ubicación de las directivas de integridad de código en VMM e implementarlas en los hosts. Esto es opcional y no es necesario para administrar un tejido protegido.

- VHD auxiliar de blindaje de máquinas virtuales: un disco duro virtual especialmente preparado que se usa para convertir las máquinas virtuales existentes en máquinas virtuales blindadas. Debe configurar esta opción si desea blindar las máquinas virtuales existentes.

Configurar la nube: si el host protegido se va a incluir en una nube de VMM, hay que permitir que la nube admita máquinas virtuales blindadas.

Antes de empezar

Asegúrese de que ha implementado y configurado el servicio de protección de host antes de continuar. Más información sobre cómo configurar HGS en la documentación de Windows Server.

Además, asegúrese de que los hosts que se convertirán en hosts protegidos cumplen los requisitos previos del host protegido:

- Sistema operativo: los servidores host deben ejecutar Windows Server Datacenter. Se recomienda usar Server Core para hosts protegidos.

- Roles y características: los servidores host deben ejecutar el rol de Hyper-V y la característica Compatibilidad de Hyper-V con protección de host. Compatibilidad de Hyper-V con protección de host permite al host comunicarse con HGS para atestiguar su estado y pedir claves para las máquinas virtuales blindadas. Si el host ejecuta Nano Server, debe tener instalados los paquetes Compute, SCVMM-Package, SCVMM-Compute, SecureStartup y ShieldedVM.

- Atestación de TPM: si su HGS está configurado para usar la atestación de TPM, los servidores de host deben:

- Usar UEFI 2.3.1c y un módulo TPM 2.0

- Arrancar en modo UEFI (ni BIOS ni modo "heredado")

- Permitir el arranque seguro

- Registro de HGS: los hosts de Hyper-V deben estar registrados en HGS. La forma en que se registran depende de si HGS usa la atestación de AD o TPM. Más información

- Migración en vivo: si quiere llevar a cabo una migración en vivo de máquinas virtuales blindadas, será necesario implementar dos o más hosts protegidos.

- Dominio: los hosts protegidos y el servidor VMM deben estar en el mismo dominio o en dominios con una confianza bidireccional.

Configuración de valores globales

Para poder agregar hosts protegidos al tejido de proceso de VMM, debe configurar VMM con información sobre el Servicio de protección de host (HGS) para el tejido. El mismo HGS se usará para todos los hosts protegidos administrados por VMM.

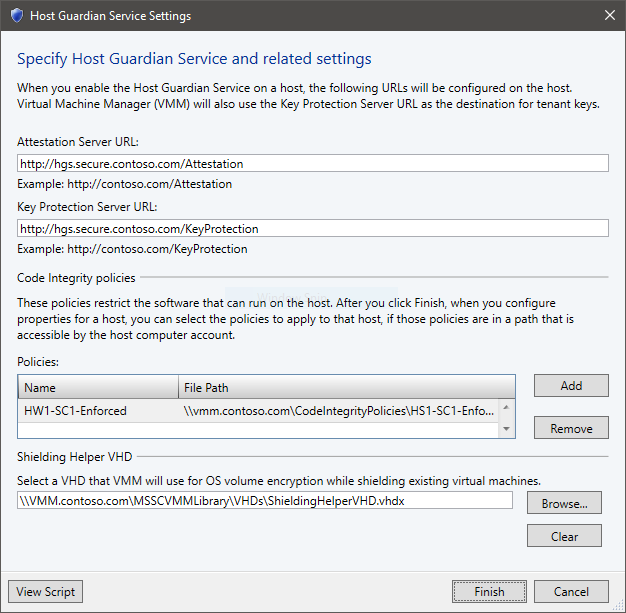

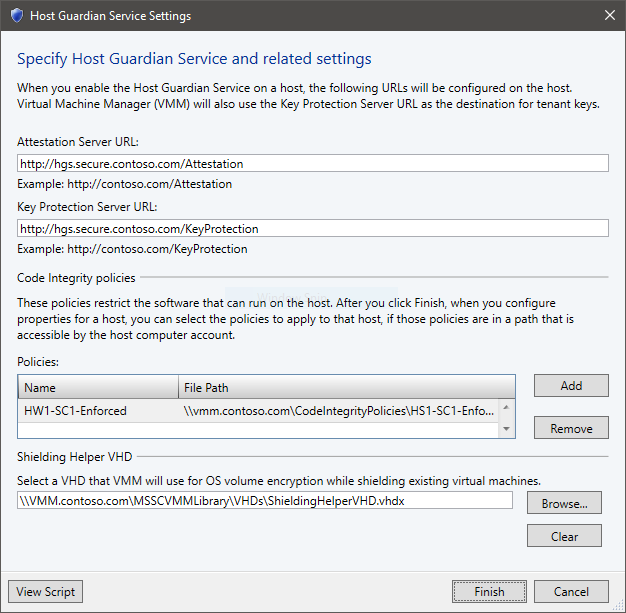

Obtenga las direcciones URL de atestación y protección de claves para el tejido de su administrador de HGS.

En la consola VMM, seleccione Configuración configuración>del servicio de protección de host.

Escriba las direcciones URL de atestación y protección de claves en los campos correspondientes. No es necesario configurar las directivas de integridad de código y las secciones del VHD auxiliar de blindaje de máquinas virtuales en este momento.

Seleccione Finalizar para guardar la configuración.

Agregar o aprovisionar un nuevo host protegido

- Agregue el host:

- Si desea agregar un servidor existente que ejecuta Windows Server como un host de Hyper-V protegido, agréguelo al tejido.

- Si quiere aprovisionar un host de Hyper-V desde un equipo sin sistema operativo, siga estos requisitos previos e instrucciones.

Nota

Puede implementar el host como protegido al aprovisionarlo (Agregar configuración del so del> Asistente para > recursosConfigurar como host protegido).

- Continúe con la siguiente sección para configurar el host como host protegido.

Configuración de un host existente como un host protegido

Para configurar un host de Hyper-V existente administrado por VMM como un host protegido, realice los pasos siguientes:

Ponga el host en modo de mantenimiento.

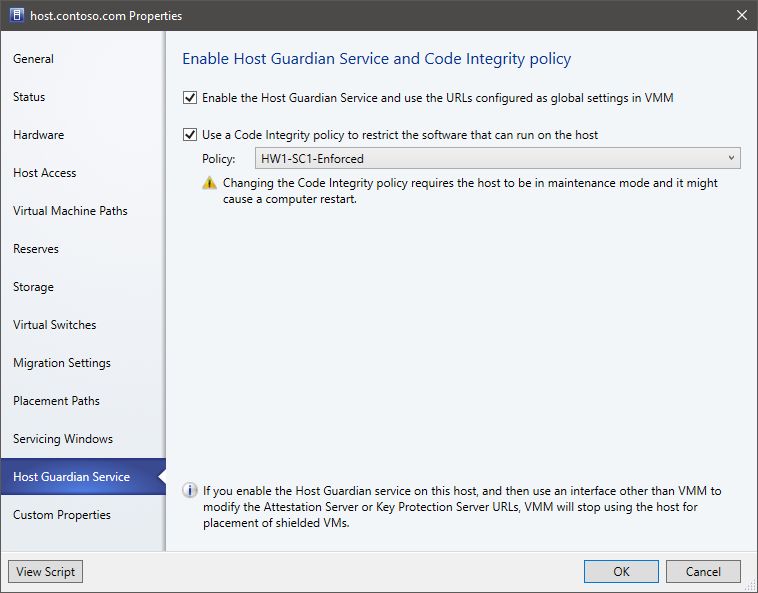

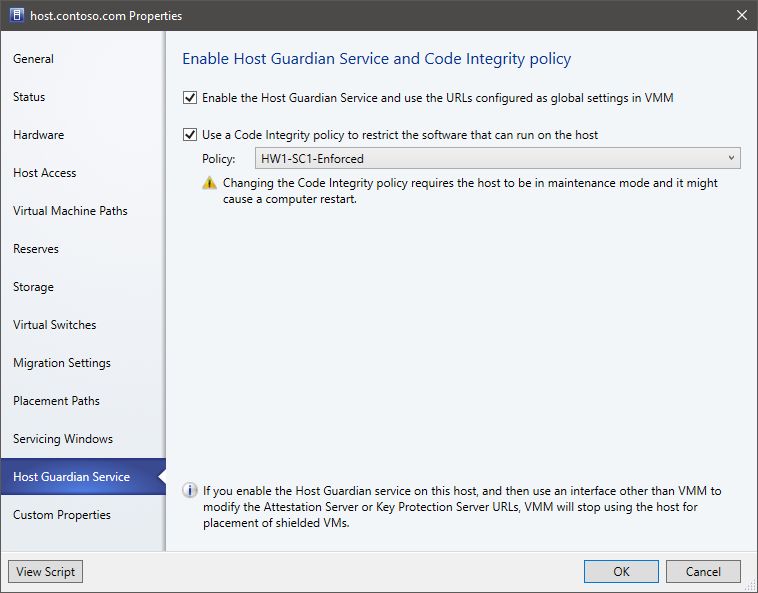

En Todos los hosts, haga clic con el botón derecho en el host PropiedadesServicio de protección de host.

Seleccione esta opción para habilitar la característica de compatibilidad con Hyper-V de protección del host y configurar el host.

Nota

- Las direcciones URL de servidor globales de atestación y de protección de claves ya estarán definidas para el host.

- Si modifica estas direcciones URL fuera de la consola VMM, deberá actualizarlas también en VMM o, Si no lo hace, VMM no colocará máquinas virtuales blindadas en el host hasta que las direcciones URL coincidan de nuevo. También puede desactivar y volver a activar la casilla "Habilitar" para volver a configurar el host con las direcciones URL configuradas en VMM.

Si usa VMM para administrar directivas de integridad de código, puede habilitar la segunda casilla y seleccionar la directiva adecuada para el sistema.

Seleccione Aceptar para actualizar la configuración del host.

Quite el host del modo de mantenimiento.

VMM comprueba que el host pasa la atestación al agregarlo y cada vez que se actualiza el estado del host. VMM implementa y migra máquinas virtuales blindadas únicamente en hosts que hayan pasado la atestación. Puede consultar el estado de atestación de un host en PropiedadesEstadoGeneral de cliente HGS.

Permitir hosts protegidos en una nube de VMM

Permita que una nube admita hosts protegidos:

- En la consola VMM, seleccione Máquinas virtuales y nubes de servicios>. Haga clic con el botón derecho en el nombre de la nube >>.

- En GeneralCompatibilidad de VM blindada, seleccione Compatible en esta nube privada.

Administración e implementación de directivas de integridad de código con VMM

En tejidos protegidos configurados para usar atestación de TPM, cada host debe configurarse con una directiva de integridad de código en la que confíe el Servicio de protección de host. Para facilitar la administración de directivas de integridad de código, también puede usar VMM para implementar directivas nuevas o actualizadas en los hosts protegidos.

Para implementar una directiva de integridad de código en un host protegido administrado por VMM, realice los pasos siguientes:

- Cree una directiva de integridad de código para cada host de referencia de su entorno. Necesitará una directiva de CI diferente para cada configuración única de hardware y software de los hosts protegidos.

- Almacene las directivas de CI en un recurso compartido de archivos seguro. Las cuentas de equipo de cada host protegida requieren acceso de lectura al recurso compartido. Solo los administradores de confianza deben tener acceso de escritura.

- En la consola VMM, seleccione Configuración configuración>del servicio de protección de host.

- En la sección Directivas de integridad de código, seleccione Agregar y especifique un nombre descriptivo y la ruta de acceso a una directiva de CI. Repita este paso para cada directiva de CI única. Asegúrese de asignar un nombre a las directivas de una manera que le ayude a identificar qué directiva se debe aplicar a qué hosts.

- Seleccione Finalizar para guardar la configuración.

Ahora, para cada host protegido, realice los pasos siguientes para aplicar una directiva de integridad de código:

Ponga el host en modo de mantenimiento.

En Todos los hosts, haga clic con el botón derecho en el host PropiedadesServicio de protección de host.

Seleccione esta opción para habilitar la opción para configurar el host con una directiva de integridad de código y luego seleccione la directiva adecuada para el sistema.

Seleccione Aceptar para aplicar el cambio de configuración. Puede que el host se reinicie para aplicar la nueva directiva.

Quite el host del modo de mantenimiento.

Advertencia

Asegúrese de seleccionar la directiva de integridad de código correcta para el host. Si se aplica una directiva que no es compatible con el host, puede que algunas aplicaciones, controladores o componentes del sistema operativo ya no funcionen.

Si actualiza la directiva de integridad de código en el recurso compartido de archivos y desea actualizar también los hosts protegidos, puede hacerlo mediante los pasos siguientes:

- Ponga el host en modo de mantenimiento.

- En Todos los hosts, haga clic con el botón derecho en el host Aplicar directiva de integridad de código más reciente.

- Quite el host del modo de mantenimiento.

Pasos siguientes

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de