Introducción a la administración de vulnerabilidades de Microsoft 365

En Microsoft, nuestro enfoque para la seguridad del servicio se basa en una mentalidad de "Asumir la vulneración". Asumir la vulneración limita la confianza colocada en aplicaciones, servicios, identidades y redes al abordarlas (tanto internas como externas) como inseguras y ya en peligro. Estos principios ayudan a limitar el impacto de las vulnerabilidades de seguridad mediante la reducción de los daños que un adversario puede causar y la habilitación de una rápida detección y respuesta a las amenazas de seguridad.

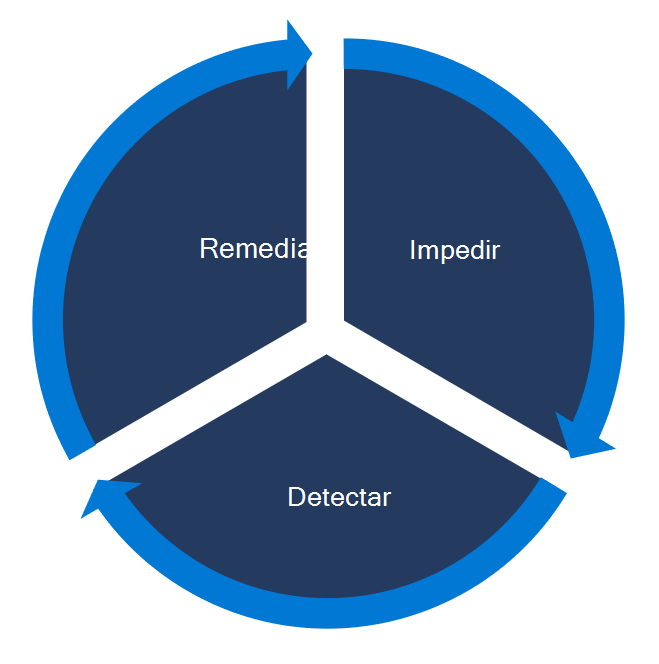

Microsoft 365 está diseñado teniendo en cuenta la seguridad para evitar vulnerabilidades de seguridad, pero eso no significa que asumamos que nuestros servicios son seguros. Aplicamos nuestra mentalidad de "Asumir la vulneración" a la administración de vulnerabilidades mediante la implementación de una variedad de sistemas complementarios para examinar de forma proactiva nuestros entornos en busca de vulnerabilidades y habilitar la corrección oportuna. Nuestro programa de administración de vulnerabilidades valida continuamente la posición de seguridad del entorno para evitar, detectar y corregir vulnerabilidades antes de que un adversario las pueda aprovechar.

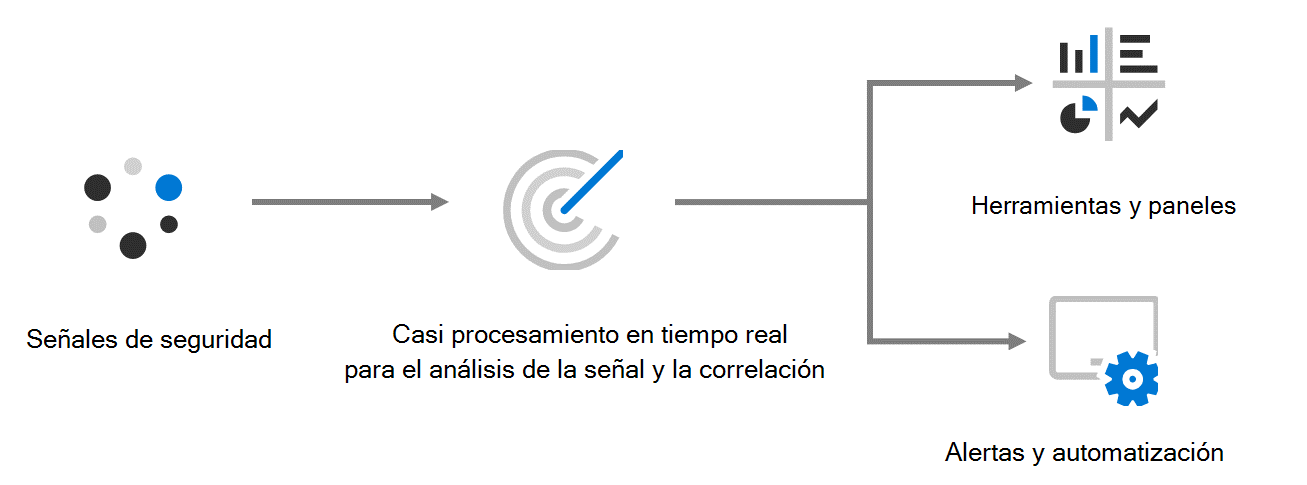

Somos conscientes de que incluso los sistemas altamente seguros pueden verse comprometidos. Como resultado, también implementamos una supervisión de seguridad amplia y continua para detectar rápidamente las amenazas de seguridad y responder a ellas en Microsoft 365. Nuestra supervisión de seguridad usa herramientas automatizadas basadas en la nube diseñadas para detectar incidentes y responder a ellos a escala de Microsoft 365. Cuando se detecta actividad que indica un posible incidente, nuestros sistemas de supervisión de seguridad desencadenan contramedidas automatizadas y alertan al personal adecuado. Los posibles incidentes de seguridad detectados por las actividades de supervisión de seguridad se escalan al equipo de respuesta de seguridad de Microsoft 365 y siguen el proceso de respuesta a incidentes de seguridad.

Microsoft 365 coordina sus diversas actividades de administración de vulnerabilidades y supervisión de seguridad para proporcionar defensa en profundidad frente a amenazas conocidas y desconocidas. Estas actividades incluyen el examen automatizado del estado de la máquina, la supervisión continua de la seguridad y las pruebas continuas de penetración y simulación de ataques.