Seguridad

Las organizaciones del sector sanitario almacenan datos de cliente personales y potencialmente confidenciales. Las instituciones financieras almacenan números de cuenta, saldos e historiales de transacciones. Los comerciantes almacenan historiales de compras, información de cuentas y detalles demográficos de los clientes. Un incidente de seguridad podría exponer estos datos confidenciales, lo que podría causar daños económicos o de reputación. ¿Cómo se garantizan la integridad de los datos del cliente y la seguridad de los sistemas?

En esta unidad se habla sobre los importantes elementos del pilar de seguridad.

¿Qué es la seguridad?

La seguridad consiste en última instancia en proteger los datos que la organización usa, almacena y transmite. Los datos que la organización almacena o controla son el núcleo de los recursos que se deben proteger. Estos datos pueden consistir en información confidencial sobre los clientes, información financiera sobre la organización o datos de línea de negocio críticos relativos a la organización. Es igualmente importante proteger la infraestructura en la que residen los datos, junto con las identidades que se usan para acceder a ellos.

Los datos pueden estar sujetos a requisitos legales y normativos más estrictos. Estos requisitos adicionales dependen de donde se encuentre, el tipo de datos que se almacenen o el sector en el que opere la aplicación.

Por ejemplo, en el sector sanitario de los Estados Unidos, hay una ley denominada Health Insurance Portability and Accountability Act (HIPAA). En el sector financiero, la norma Payment Card Industry Data Security Standard está relacionada con la administración de los datos de tarjetas de crédito. Las organizaciones que almacenan datos a los que se aplican estas leyes deben contar con determinadas medidas de seguridad para proteger dichos datos. En Europa, el Reglamento general de protección de datos (RGPD) establece las reglas para la protección de los datos personales y define los derechos de los individuos en relación con los datos almacenados. Algunos países o regiones requieren que determinados tipos de datos no salgan de sus fronteras.

Cuando se produce una infracción de seguridad, la repercusión para la economía y la reputación tanto de las organizaciones como de los clientes puede ser considerable. Una infracción de seguridad mina la confianza de los clientes en la organización y puede afectar al estado de esta a largo plazo.

Defensa en profundidad

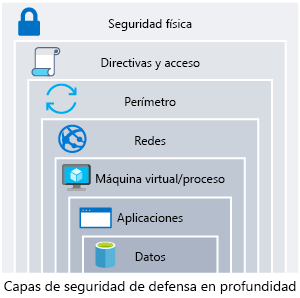

El uso de un enfoque multicapa para proteger el entorno aumentará su posición de seguridad. Normalmente se conoce como defensa en profundidad y las capas se desglosan como sigue:

- Datos

- Aplicaciones

- Máquina virtual/proceso

- Redes

- Perímetro

- Directivas y acceso

- Seguridad física

Cada capa se centra en un área distinta en la que se pueden producir ataques y crea una protección profunda en caso de que se produzca un error en una capa o de que un atacante la traspase. Si la empresa se centrara en una única capa, un atacante tendría libre acceso al entorno en cuanto atravesara esta capa.

El enfoque de seguridad por capas aumenta el trabajo que un atacante debe hacer para obtener acceso a los sistemas y los datos. En cada capa se aplican diferentes controles de seguridad, tecnologías y capacidades. A la hora de identificar las medidas de protección que se van a aplicar, el costo suele inquietar. Es necesario equilibrar el costo con los requisitos empresariales y el riesgo general para la empresa.

Ningún sistema de seguridad, control o tecnología protege completamente una arquitectura. La seguridad es algo más que tecnología; también concierne a personas y procesos. La creación de un entorno que contemple la seguridad de forma holística y que la convierta en un requisito predeterminado ayuda a garantizar que la organización sea lo más segura posible.

Protección frente a ataques comunes

En cada capa existen ataques habituales frente a los que es recomendable protegerse. La siguiente lista no es integral, pero puede dar una idea del tipo de ataque que puede producirse en cada capa y de los tipos de medidas de protección que se podrían necesitar.

Capa de datos: la exposición de una clave de cifrado o el empleo de un cifrado débil pueden hacer que los datos sean vulnerables en caso de acceso no autorizado.

Capa de aplicación: La ejecución y la inserción de código malintencionado son las marcas distintivas de los ataques de capa de aplicación. Algunos ataques comunes son los de inyección de código SQL y de scripts de sitios (XSS).

Capa de máquina virtual o proceso: el malware es un método habitual de ataque a un entorno e implica ejecutar código malintencionado para poner en peligro un sistema. Una vez que el malware está presente en un sistema, pueden producirse más ataques que den lugar a la exposición de credenciales y desplazamientos laterales por todo el entorno.

Nivel de red: aprovechar los puertos abiertos innecesarios a Internet es un método habitual de ataque. Los puertos abiertos también pueden incluir dejar abiertos los protocolos SSH o RDP a las máquinas virtuales. Si estos protocolos están abiertos, pueden permitir ataques por fuerza bruta a los sistemas cuando los atacantes intentan acceder.

Capa perimetral: en esta capa suelen producirse ataques por denegación de servicio (DoS). Estos ataques intentan sobrecargar los recursos de red y obligarlos a desconectarse o hacer que no sean capaces de responder a solicitudes legítimas.

Capa de directivas y acceso: aquí es donde se produce la autenticación de la aplicación. Esta capa puede incluir protocolos de autenticación modernos, como OpenID Connect u OAuth, o autenticación basada en Kerberos, como Active Directory. La exposición de credenciales es un riesgo en esta capa y es importante limitar los permisos de las identidades. También se recomienda establecer supervisión para detectar posibles cuentas en peligro, por ejemplo, inicios de sesión procedentes de ubicaciones inusuales.

Capa física: en esta capa pueden producirse accesos no autorizados a las instalaciones al colarse por puertas abiertas o robar distintivos de seguridad.

Responsabilidad de seguridad compartida

Al repasar el modelo de responsabilidad compartida, nos podemos replantear este modelo en el contexto de seguridad. Según el tipo de servicio que seleccione, algunas medidas de protección de seguridad están integradas en él, mientras que otras siguen siendo su responsabilidad. Es necesaria una evaluación cuidadosa de los servicios y las tecnologías que se seleccionan para garantizar que se proporcionan los controles de seguridad adecuados para la arquitectura.