Funcionamiento de Azure Firewall

Está familiarizado con las características básicas de Azure Firewall y Azure Firewall Manager. Ahora se examinará cómo funcionan estas tecnologías para proporcionar seguridad a los recursos de Azure. Esta información le ayuda a evaluar si Azure Firewall es la herramienta adecuada para la estrategia de seguridad de red de Contoso.

Cómo protege Azure Firewall una red virtual de Azure

Para entender cómo protege Azure Firewall la red virtual, debe saber que hay dos características clave para cualquier implementación de Azure Firewall:

- La instancia de firewall tiene una dirección IP pública a la que se envía todo el tráfico entrante.

- La instancia de firewall tiene una dirección IP privada a la que se envía todo el tráfico de salida.

Es decir, todo el tráfico, tanto el entrante como el saliente, pasa por el firewall. De forma predeterminada, el firewall deniega el acceso a todo. Su trabajo consiste en configurar el firewall con las condiciones en las que se permite el tráfico a través del firewall. Cada condición se denomina regla, y cada regla aplica una o más comprobaciones en los datos. Solo se permite el paso del tráfico que supera todas las reglas del firewall.

La forma de administrar el tráfico de red por parte de Azure Firewall depende del lugar en el que se origine:

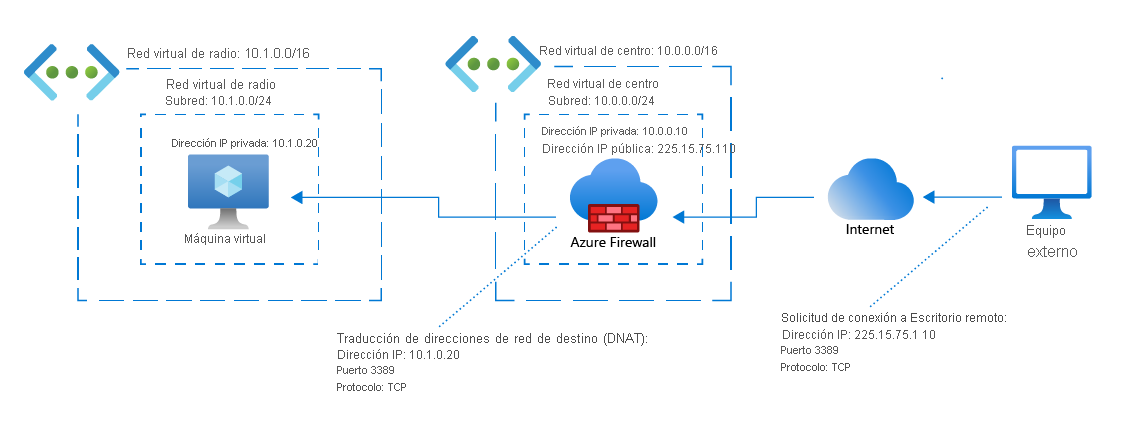

- En el caso del tráfico entrante permitido, Azure Firewall usa DNAT para convertir la dirección IP pública del firewall en la dirección IP privada del recurso de destino adecuado en la red virtual.

- En el caso del tráfico saliente permitido, Azure Firewall usa SNAT para convertir la dirección IP de origen en la dirección IP pública del firewall.

Nota:

Azure Firewall usa SNAT solo cuando la dirección IP de destino está fuera de la red virtual. Si la dirección IP de destino es del espacio de direcciones privadas de la red virtual, Azure Firewall no usa SNAT en el tráfico.

Dónde encaja Azure Firewall en una red virtual

Para que Azure Firewall realice su trabajo de forma eficaz, debe configurarlo como una barrera entre una red de confianza que quiera proteger y una red que no sea de confianza y que ofrezca posibles amenazas. Normalmente, Azure Firewall se implementa como una barrera entre la red virtual de Azure e Internet.

Azure Firewall se implementa mejor mediante una topología de red de concentrador y radio con las características siguientes:

- Una red virtual que actúa como el punto de conectividad central. Esta es la red virtual de concentrador.

- Una o varias redes virtuales que están emparejadas con el concentrador. Estos elementos del mismo nivel son las redes virtuales de radio y se usan para aprovisionar servidores de carga de trabajo.

La instancia del firewall se implementa en una subred de la red virtual de concentrador y, después, se configura todo el tráfico entrante y saliente para pasar por el firewall.

Siga estos pasos generales para configurar una instancia de Azure Firewall:

- Cree una red virtual de concentrador que incluya una subred para la implementación del firewall.

- Cree las redes virtuales de radio y sus subredes y servidores.

- Empareje las redes de concentrador y radio.

- Implemente el firewall en la subred del concentrador.

- Para el tráfico saliente, cree una ruta predeterminada que envíe el tráfico de todas las subredes a la dirección IP privada del firewall.

- Configure el firewall con reglas para filtrar el tráfico entrante y saliente.

Tipos de regla de Azure Firewall

En la tabla siguiente se describen los tres tipos de reglas que puede crear para un firewall de Azure.

| Tipo de regla | Descripción |

|---|---|

| NAT | El tráfico entrante de Internet se convierte y filtra en función de la dirección IP pública del firewall y un número de puerto especificado. Por ejemplo, para habilitar una conexión de escritorio remoto a una máquina virtual, podría usar una regla de NAT para convertir la dirección IP pública del firewall y el puerto 3389 en la dirección IP privada de la máquina virtual. |

| Application | El tráfico se filtra en función de un FQDN. Por ejemplo, podría usar una regla de aplicación para permitir que el tráfico saliente acceda a una instancia de Azure SQL Database mediante el FQDN server10.database.windows.net. |

| Red | El tráfico se filtra en función de uno o varios de los tres parámetros de red siguientes: Dirección IP, puerto y protocolo. Por ejemplo, podría usar una regla de red para permitir que el tráfico saliente acceda a un servidor DNS concreto en una dirección IP especificada mediante el puerto 53. |

Importante

Azure Firewall aplica las reglas en orden de prioridad. Las reglas basadas en la inteligencia sobre amenazas siempre reciben la prioridad más alta y se procesan primero. Después, las reglas se aplican por tipo: reglas de NAT, después las reglas de red y luego las reglas de aplicación. Dentro de cada tipo, las reglas se procesan según los valores de prioridad que les asigne al crearlas, del valor más bajo al más alto.

Opciones de implementación de Azure Firewall

Azure Firewall ofrece muchas características diseñadas para facilitar la creación y administración de reglas. Estas características se resumen en la tabla siguiente.

| Característica | Descripción |

|---|---|

| FQDN | Un nombre de dominio de un host, o bien una o varias direcciones IP. La adición de un FQDN a una regla de aplicación permite el acceso a ese dominio. Cuando se usa un FQDN en una regla de aplicación, se pueden usar caracteres comodín, como *.google.com. |

| Etiqueta FQDN | Un grupo de FQDN conocidos de Microsoft. La adición de una etiqueta FQDN a una regla de aplicación permite el acceso de salida a los FQDN de la etiqueta. Hay etiquetas FQDN para Windows Update, Azure Virtual Desktop, Diagnósticos de Windows, Azure Backup, etc. Microsoft administra las etiquetas FQDN y no se pueden modificar ni crear. |

| Etiqueta de servicio | Un grupo de prefijos de dirección IP relacionados con un servicio de Azure concreto. La adición de una etiqueta de servicio a una regla de red permite el acceso al servicio representado por la etiqueta. Hay etiquetas de servicio para multitud de servicios de Azure, como Azure Backup, Azure Cosmos DB, Logic Apps, etc. Microsoft administra las etiquetas de servicio y no se pueden modificar ni crear. |

| Grupos de IP | Un grupo de direcciones IP, como 10.2.0.0/16 o 10.1.0.0-10.1.0.31. Puede usar un grupo de direcciones IP como la dirección de origen en una regla de NAT o de aplicación, o bien como la dirección de origen o de destino en una regla de red. |

| DNS personalizado | Un servidor DNS personalizado que resuelve los nombres de dominio en direcciones IP. Si usa un servidor DNS personalizado en lugar de Azure DNS, también debe configurar Azure Firewall como un proxy DNS. |

| Proxy DNS | Puede configurar Azure Firewall para que actúe como proxy DNS, lo que significa que todas las solicitudes DNS de cliente pasan por el firewall antes de ir al servidor DNS. |