Habilitar la compatibilidad con TLS 1.2 en el entorno para el desuso de Microsoft Entra ID TLS 1.1 y 1.0

Para mejorar la posición de seguridad del inquilino y cumplir con los estándares del sector, Microsoft Entra ID pronto dejará de admitir los siguientes protocolos y cifrados de Seguridad de la capa de transporte (TLS):

- TLS 1.1

- TLS 1.0

- Conjunto de cifrado 3DES (TLS_RSA_WITH_3DES_EDE_CBC_SHA)

Cómo puede afectar este cambio a su organización

¿Las aplicaciones se comunican o se autentican con Microsoft Entra ID? Entonces, es posible que esas aplicaciones no funcionen como se esperaba si no pueden usar TLS 1.2 para comunicarse. Esta situación incluye:

- Microsoft Entra Connect

- Microsoft Graph PowerShell

- Conectores de proxy de aplicación de Microsoft Entra

- Agentes PTA

- Exploradores heredados

- Aplicaciones integradas con Microsoft Entra ID

Por qué se realiza este cambio

Estos protocolos y cifrados están en desuso por los siguientes motivos:

- Para seguir los últimos estándares de cumplimiento del Programa federal de administración de riesgos y autorización (FedRAMP).

- Para mejorar la seguridad cuando los usuarios interactúan con nuestros servicios en la nube.

Los servicios del conjunto de cifrado TLS 1.0, TLS 1.1 y 3DES están en desuso según la siguiente programación.

| Tipo de instancia | Fecha de desuso | Estado |

|---|---|---|

| Instancias del gobierno de EE. UU. | 31 de marzo de 2021 | COMPLETADO |

| Instancias públicas | 31 de enero de 2022 | COMPLETADO |

| Instancias de Microsoft Entra operadas por 21Vianet en China | Junio de 2023 | CONTINUA |

Compatibilidad con TLS 1.3 para los servicios de Microsoft Entra

Además de ser compatible con TLS 1.2, Microsoft Entra también está lanzando la compatibilidad con TLS 1.3 para sus puntos de conexión con el fin de alinearse con los procedimientos recomendados de seguridad (NIST - SP 800-52 Rev. 2). Con este cambio, los puntos de conexión de Microsoft Entra serán compatibles con los protocolos TLS 1.2 y TLS 1.3.

Habilitar la compatibilidad con TLS 1.2 en su entorno

Para garantizar una conexión segura a los servicios de Microsoft Entra ID y Microsoft 365, configure las aplicaciones cliente y los sistemas operativos (SO) de cliente y servidor para admitir TLS 1.2 y conjuntos de cifrado contemporáneos.

Directrices para habilitar TLS 1.2 en clientes

- Actualice Windows y la TLS predeterminada que usa para "WinHTTP".

- Identifique y reduzca la dependencia de las aplicaciones de cliente y los sistemas operativos que no admiten TLS 1.2.

- Habilite TLS 1.2 para aplicaciones y servicios que se comuniquen con Microsoft Entra ID.

- Actualice y configure la instalación .NET Framework para admitir TLS 1.2.

- Asegúrese de que las aplicaciones y los scripts de PowerShell (que usan Microsoft Graph y Microsoft Graph PowerShell) se hospedan y se ejecutan en una plataforma compatible con TLS 1.2.

- Asegúrese de que el explorador web tiene las actualizaciones más recientes. Se recomienda usar el nuevo explorador Microsoft Edge (basado en Chromium). Para obtener más información, vea Notas de la versión de Microsoft Edge para el canal estable.

- Asegúrese de que el proxy web admite TLS 1.2. Para obtener más información acerca de cómo actualizar un proxy web, consulte con el proveedor de la solución de proxy web.

Para más información, consulte los siguientes artículos:

- Cómo habilitar la autenticación TLS 1.2 en clientes

- Preparación para TLS 1.2 en Office 365 y Office 365 GCC: Cumplimiento de Microsoft 365

Actualizar el SO Windows y el TLS predeterminado que usa para WinHTTP

Estos sistemas operativos admiten de forma nativa TLS 1.2 para las comunicaciones cliente-servidor a través de WinHTTP:

- Windows 8.1, Windows 10 y versiones posteriores

- Windows Server 2012 R2, Windows Server 2016 y versiones posteriores

Compruebe que no ha deshabilitado explícitamente TLS 1.2 en estas plataformas.

De forma predeterminada, las versiones anteriores de Windows (como Windows 8 y Windows Server 2012) no habilitan TLS 1.2 o TLS 1.1 para comunicaciones seguras mediante WinHTTP. Para estas versiones anteriores de Windows:

- Instale la Actualización 3140245.

- Habilite los valores del Registro en la sección Habilitar TLS 1.2 en sistemas operativos de cliente o servidor.

Puede configurar esos valores para añadir TLS 1.2 y TLS 1.1 a la lista de protocolos seguros predeterminada para WinHTTP.

Para obtener más información, consulte Cómo habilitar TLS 1.2.

Nota:

Por defecto, un sistema operativo compatible con TLS 1.2 (por ejemplo, Windows 10) también es compatible con versiones heredadas del protocolo TLS. Cuando se establece una conexión utilizando TLS 1.2 y no se obtiene una respuesta a tiempo, o cuando se restablece la conexión, el sistema operativo puede intentar conectarse al servicio web de destino utilizando un protocolo TLS más antiguo (como TLS 1.0 o 1.1). Esto suele ocurrir si la red está ocupada o si se cae un paquete en la red. Tras el retroceso temporal al TLS heredado, el sistema operativo intentará de nuevo establecer una conexión TLS 1.2.

¿Cuál será la situación de dicho tráfico alternativo cuando Microsoft deje de dar soporte al TLS heredado? El sistema operativo podría seguir intentando establecer una conexión TLS utilizando el protocolo TLS heredado. Pero si el servicio de Microsoft ya no es compatible con el antiguo protocolo TLS, la conexión heredada basada en TLS no se llevará a cabo correctamente. Esto forzará al sistema operativo a intentar la conexión de nuevo utilizando TLS 1.2 en su lugar.

Identificar y reducir la dependencia de los clientes que no admiten TLS 1.2

Actualice los siguientes clientes para proporcionar acceso ininterrumpido:

- Android versión 4.3 y anteriores

- Firefox versión 5.0 y versiones anteriores

- Versiones 8-10 de Internet Explorer en Windows 7 y anteriores

- Internet Explorer 10 en Windows Phone 8.0

- Safari 6.0.4 en OS X 10.8.4 y versiones anteriores

Para obtener más información, vea Simulación de Handshake para varios clientes que se conectan a www.microsoft.com, cortesía de SSLLabs.com.

Habilitar TLS 1.2 en los roles de servidor comunes que se comunican con Microsoft Entra ID

Microsoft Entra Connect (instale la versión más reciente)

- ¿También desea habilitar TLS 1.2 entre el servidor del motor de sincronización y un SQL Server remoto? A continuación, asegúrese de que tiene instaladas las versiones necesarias para la compatibilidad con TLS 1.2 para Microsoft SQL Server.

Agente de autenticación de Microsoft Entra Connect (autenticación de paso a través) (versión 1.5.643.0 y posteriores)

Azure Application Proxy (versión 1.5.1526.0 y posteriores aplican TLS 1.2)

Servicios de federación de Active Directory (AD FS) para servidores configurados para usar Azure Multi-Factor Authentication (Azure MFA)

Servidores NPS configurados para utilizar la extensión NPS para la autenticación multifactor de Microsoft Entra

Servidor MFA 8.0 x o versiones posteriores

Servicio proxy Protección de contraseñas de Microsoft Entra

Acción necesaria

Se recomienda encarecidamente ejecutar la versión más reciente del agente, servicio o conector.

De manera predeterminada, TLS 1.2 está activado en Windows Server 2012 R2 y versiones posteriores. En raras ocasiones, es posible que se haya modificado la configuración predeterminada del SO para deshabilitar TLS 1.

Para asegurarse de que TLS 1.2 está habilitado, le recomendamos añadir explícitamente los valores del Registro de la sección Habilitar TLS 1.2 en sistemas operativos de cliente o de servidor en servidores que ejecutan Windows Server y se comunican con Microsoft Entra ID.

La mayoría de los servicios enumerados anteriormente dependen de .NET Framework. Asegúrese de que se actualiza como se describe en la sección Actualizar y configurar .NET Framework para admitir TLS 1.2.

Para más información, consulte los siguientes artículos:

Habilitar TLS 1.2 en sistemas operativos de cliente o servidor

Cadenas del Registro

Para Windows 2012 R2, Windows 8.1 y sistemas operativos posteriores, TLS 1.2 está habilitado de forma predeterminada. Por lo tanto, los siguientes valores del Registro no se muestran a menos que se hayan establecido con valores diferentes.

Para configurar y habilitar TLS 1.2 manualmente en el nivel de sistema operativo, puede añadir los siguientes valores DWORD:

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client

DisabledByDefault: 00000000Enabled: 00000001

- HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server

DisabledByDefault: 00000000Enabled: 00000001

- HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319

SchUseStrongCrypto: 00000001

Para habilitar TLS 1.2 con el script de PowerShell, consulte Cumplimiento de TLS 1.2 para Microsoft Entra Connect.

Cómo comprobar qué protocolo TLS se usa

Estas son dos maneras de comprobar qué TLS se usa:

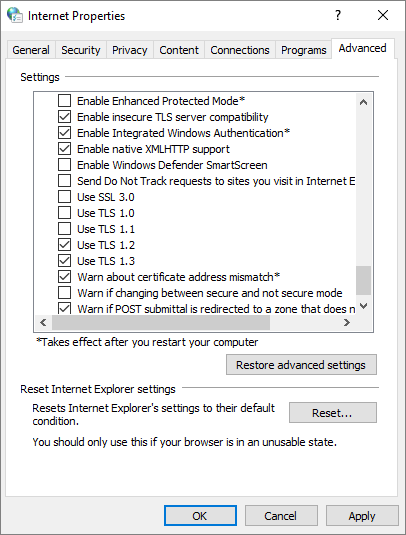

- Configuración de seguridad del explorador

- Propiedades de Internet en Windows

Para comprobar qué protocolo TLS se usa mediante las propiedades de Internet, siga estos pasos:

Pulse Windows+R para abrir el cuadro Ejecutar.

Escriba inetcpl.cpl y luego seleccione Aceptar. A continuación, se abrirá la ventana Propiedades de Internet.

En la ventana Propiedades de Internet, seleccione la pestaña Avanzadas y desplácese hacia abajo para comprobar la configuración relacionada con TLS.

Actualizar y configurar .NET Framework para admitir TLS 1.2

Las aplicaciones integradas de Microsoft Entra administradas y los scripts de Windows PowerShell (que utilizan Microsoft Graph PowerShell y Microsoft Graph) pueden usar .NET Framework.

Instalar actualizaciones de .NET para habilitar la criptografía segura

Determinar la versión de .NET

En primer lugar, determine las versiones de .NET instaladas.

- Para más información, vea Determinar las versiones y los niveles de Service Pack de Microsoft .NET Framework instalados.

Instalar actualizaciones de .NET

Instale las actualizaciones de .NET para poder habilitar la criptografía segura. Es posible que algunas versiones de .NET Framework tengan que actualizarse para habilitar la criptografía segura.

Use estas instrucciones:

.NET Framework 4.6.2 y versiones posteriores admiten TLS 1.2 y TLS 1.1. Compruebe la configuración del Registro. No se requieren otros cambios.

Actualice .NET Framework 4.6 y las versiones anteriores para admitir TLS 1.2 y TLS 1.1.

Para obtener más información, vea Versiones y dependencias de .NET Framework.

¿Usa .NET Framework 4.5.2 o 4.5.1 en Windows 8.1 o Windows Server 2012? Entonces, las actualizaciones y los detalles relevantes también están disponibles en el Catálogo de Microsoft Update.

- Vea también Advertencia de seguridad de Microsoft 2960358.

Para cualquier equipo que se comunique a través de la red y ejecute un sistema habilitado para TLS 1.2, establezca los siguientes valores DWORD del Registro.

Para aplicaciones de 32 bits que se ejecuten en SO de 32 bits y aplicaciones de 64 bits en SO de 64 bits, actualice los siguientes valores de subclave:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v2.0.50727

SystemDefaultTlsVersions: 00000001SchUseStrongCrypto: 00000001

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319

SystemDefaultTlsVersions: 00000001SchUseStrongCrypto: 00000001

Para aplicaciones de 32 bits que se ejecutan en SO de 64 bits, actualice los siguientes valores de subclave:

- HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\.NETFramework\v2.0.50727

SystemDefaultTlsVersions: dword:00000001SchUseStrongCrypto: dword:00000001

- HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319

SystemDefaultTlsVersions: dword:00000001SchUseStrongCrypto: dword:00000001

- HKEY_LOCAL_MACHINE\SOFTWARE\Wow6432Node\Microsoft\.NETFramework\v2.0.50727

Por ejemplo, establezca estos valores en:

- Clientes de Configuration Manager

- Roles de sistema de sitio remoto que no están instalados en el servidor de sitio

- El propio servidor de sitio

Para más información, consulte los siguientes artículos:

- Conjuntos de cifrado TLS admitidos por Microsoft Entra ID

- Cómo habilitar la autenticación TLS 1.2 en clientes

- Prácticas recomendadas de seguridad de la capa de transporte (TLS) con .NET Framework

- Resolución del problema con TLS 1.0: documentación de seguridad

Información general sobre la nueva telemetría en los registros de inicio de sesión

Para ayudarle a identificar cualquier cliente o aplicación que aún use la TLS heredada en su entorno, vea los registros de inicio de sesión de Microsoft Entra. Para clientes o aplicaciones que inician sesión a través de la TLS heredada, Microsoft Entra ID marca el campo TLS heredada en Detalles adicionales con Verdadero. El campo TLS heredada solo aparece si el inicio de sesión se produjo a través de la TLS heredada. Si no ve ninguna TLS heredada en los registros, puede cambiar a TLS 1.2.

Para buscar los intentos de inicio de sesión que usaban protocolos TLS heredados, un administrador puede revisar los registros de estos modos:

- Exportando y consultando los registros en Azure Monitor.

- Descargando los últimos siete días de registros en formato de notación de objetos JavaScript (JSON).

- Filtrando y exportando registros de inicio de sesión con PowerShell.

Estos métodos se describen a continuación.

Puede consultar los registros de inicio de sesión con Azure Monitor. Azure Monitor es una herramienta eficaz de análisis de registros, supervisión y alertas. Use Azure Monitor para:

- Registros de Microsoft Entra

- Registros de recursos de Azure

- Registros de herramientas de software independientes

Nota:

Necesita una licencia de Microsoft Entra ID P1 o P2 para exportar datos de informes a Azure Monitor.

Para consultar entradas TLS heredadas con Azure Monitor:

En Integración de registros de Microsoft Entra con registros de Azure Monitor, siga las instrucciones sobre cómo acceder a los registros de inicio de sesión de Microsoft Entra en Azure Monitor.

En el área de definición de consulta, pegue la siguiente consulta de Lenguaje de consulta Kusto:

// Interactive sign-ins only SigninLogs | where AuthenticationProcessingDetails has "Legacy TLS" and AuthenticationProcessingDetails has "True" | extend JsonAuthProcDetails = parse_json(AuthenticationProcessingDetails) | mv-apply JsonAuthProcDetails on ( where JsonAuthProcDetails.key startswith "Legacy TLS" | project HasLegacyTls=JsonAuthProcDetails.value ) | where HasLegacyTls == true // Non-interactive sign-ins AADNonInteractiveUserSignInLogs | where AuthenticationProcessingDetails has "Legacy TLS" and AuthenticationProcessingDetails has "True" | extend JsonAuthProcDetails = parse_json(AuthenticationProcessingDetails) | mv-apply JsonAuthProcDetails on ( where JsonAuthProcDetails.key startswith "Legacy TLS" | project HasLegacyTls=JsonAuthProcDetails.value ) | where HasLegacyTls == true // Workload Identity (service principal) sign-ins AADServicePrincipalSignInLogs | where AuthenticationProcessingDetails has "Legacy TLS" and AuthenticationProcessingDetails has "True" | extend JsonAuthProcDetails = parse_json(AuthenticationProcessingDetails) | mv-apply JsonAuthProcDetails on ( where JsonAuthProcDetails.key startswith "Legacy TLS" | project HasLegacyTls=JsonAuthProcDetails.value ) | where HasLegacyTls == trueSeleccione Ejecutar para ejecutar la consulta. Las entradas de registro que coinciden con la consulta aparecen en la pestaña Resultados debajo de la definición de consulta.

Para obtener más información sobre el origen de la solicitud TLS heredada, busque los siguientes campos:

- UserDisplayName

- AppDisplayName

- ResourceDisplayName

- UserAgent

Ver detalles sobre las entradas de registro en el Centro de admnistración Microsoft Entra

Después de obtener los registros, puede ver más detalles sobre las entradas de registro de inicio de sesión heredadas basadas en TLS en el Centro de administración Microsoft Entra. Siga estos pasos:

En Azure Portal, busque y seleccione Microsoft Entra ID.

En el menú de la página Información general, seleccione Registros de inicio de sesión.

Seleccione una entrada de registro de inicio de sesión para un usuario.

Seleccione la pestaña Detalles adicionales. Si no ve esta pestaña, seleccione primero los puntos suspensivos (...) en la esquina derecha para ver la lista completa de pestañas.

Compruebe si hay un valor TLS heredada (TLS 1.0, 1.1 o 3DES) establecido en Verdadero. Si ve ese campo y valor concretos, el intento de inicio de sesión se realizó con la TLS heredada. Si el intento de inicio de sesión se realizó con TLS 1.2, ese campo no aparece.

Para obtener más información, vea Registros de inicio de sesión en Microsoft Entra ID.

Ponte en contacto con nosotros para obtener ayuda

Si tiene preguntas o necesita ayuda, cree una solicitud de soporte o busque consejo en la comunidad de Azure. También puede enviar comentarios sobre el producto con los comentarios de la comunidad de Azure.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de