Solución del error 5 de replicación de Active Directory en Windows Server: Se deniega el acceso

En este artículo se describen los síntomas, la causa y la resolución de situaciones en las que se produce un error en la replicación de Active Directory con el error 5: Se deniega el acceso.

Se aplica a: Windows Server 2012 R2

Número de KB original: 3073945

Síntomas

Puede encontrar uno o varios de los síntomas siguientes cuando se produce un error 5 en las replicacións de Active Directory.

Síntoma 1

La herramienta de línea de comandos Dcdiag.exe informa de que se produce un error en la prueba de replicación de Active Directory con código de estado de error (5). El informe es similar al siguiente:

Servidor de pruebas: Site_Name\Destination_DC_Name

Inicio de la prueba: replicación

*Comprobación de las replicaciones

[Comprobación de las replicaciones,Destination_DC_Name] Error en un intento de replicación reciente:

De Source_DC a Destination_DC

Contexto de nomenclatura: Directory_Partition_DN_Path

La replicación generó un error (5):

Acceso denegado.

El error se produjo en fechay hora.

El último éxito se produjo en fechay hora.

Se han producido errores de número desde la última operación correcta.

Síntoma 2

El Dcdiag.exe herramienta de línea de comandos informa de que la función DsBindWithSpnEx produce un error 5 ejecutando el DCDIAG /test:CHECKSECURITYERROR comando .

Síntoma 3

La herramienta de línea de comandos REPADMIN.exe indica que el último intento de replicación produjo un error con el estado 5.

Los comandos REPADMIN que suelen citar el estado de cinco incluyen, pero no se limitan a lo siguiente:

- REPADMIN /KCC

- REPADMIN /REPLICATE

- REPADMIN /REPLSUM

- REPADMIN /SHOWREPL

- REPADMIN /SHOWREPS

- REPADMIN /SYNCALL

A continuación se muestra la salida de ejemplo del REPADMIN /SHOWREPL comando . Esta salida muestra la replicación entrante de DC_2_Name a DC_1_Name error con el error "Acceso denegado".

Site_name\DC_1_Name

Opciones de DSA: IS_GC

Opciones del sitio: (ninguno)

GUID del objeto DSA: GUID

DSA invocationID: invocationID==== INBOUND NEIGHBORS======================================

DC= DomainName,DC=com

Site_name\DC_2_Name a través de RPC

GUID del objeto DSA: GUID

Error en el último intento @ Fecha y hora, resultado 5(0x5):

Acceso denegado.

<#> errores consecutivos.

Último éxito @ Fechay hora.

Síntoma 4

Los eventos NTDS KCC, NTDS General o Microsoft-Windows-ActiveDirectory_DomainService con el estado cinco se registran en el registro de Servicios de directorio en Visor de eventos.

En la tabla siguiente se resumen los eventos de Active Directory que suelen citar el estado 8524.

| Id. de evento | Origen | Cadena de evento |

|---|---|---|

| 1655 | NTDS General | Active Directory intentó comunicarse con el siguiente catálogo global y los intentos no se realizaron correctamente. |

| 1925 | NTDS KCC | Error al intentar establecer un vínculo de replicación para la siguiente partición de directorio grabable. |

| 1926 | NTDS KCC | Error al intentar establecer un vínculo de replicación a una partición de directorio de solo lectura con los parámetros siguientes. |

Síntoma 5

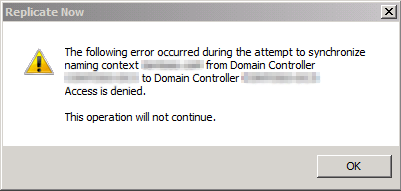

Al hacer clic con el botón derecho en el objeto de conexión de un controlador de dominio de origen en Sitios y servicios de Active Directory y, a continuación, seleccionar Replicar ahora, se produce un error en el proceso y recibe el siguiente error:

Replicar ahora

El siguiente error se produjo durante el intento de sincronizar el contexto de nomenclatura %directory partition name% del controlador de dominio de origen del controlador de dominio con el controlador de dominio de destino del controlador de dominio: Se deniega el acceso.

La operación no continuará.

La captura de pantalla siguiente representa un ejemplo del error:

Solución alternativa

Use la herramienta de línea de comandos DCDIAG genérica para ejecutar varias pruebas. Use la herramienta de línea de comandos DCDIAG /TEST:CheckSecurityErrors para realizar pruebas específicas. (Estas pruebas incluyen una comprobación de registro de SPN). Ejecute las pruebas para solucionar errores de replicación de operaciones de Active Directory con el error 5 y el error 8453. Sin embargo, tenga en cuenta que esta herramienta no se ejecuta como parte de la ejecución predeterminada de DCDIAG.

Para resolver este problema, siga los siguientes pasos:

- En el símbolo del sistema, ejecute DCDIAG en el controlador de dominio de destino.

- Ejecute

DCDIAG /TEST:CheckSecurityError. - Ejecute NETDIAG.

- Resuelva los errores identificados por DCDIAG y NETDIAG.

- Vuelva a intentar la operación de replicación con errores anteriores. Si las replicaciones siguen generando errores, consulte la sección "Causas y soluciones".

Causas y soluciones

Las siguientes causas pueden dar lugar al error 5. Algunas de ellas tienen soluciones.

Causa 1: La configuración RestrictRemoteClients en el Registro tiene un valor de 2

Si la configuración de directiva Restricciones para clientes RPC no autenticados está habilitada y se establece en Autenticado sin excepciones, el valor del Registro RestrictRemoteClients se establece en un valor de 0x2 en la subclave del HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows NT\RPC Registro.

Esta configuración de directiva solo permite a los clientes autenticados de llamada a procedimiento remoto (RPC) conectarse a servidores RPC que se ejecutan en el equipo en el que se aplica la configuración de directiva. No permite excepciones. Si selecciona esta opción, un sistema no puede recibir llamadas anónimas remotas mediante RPC. Esta configuración nunca debe aplicarse a un controlador de dominio.

Solución

Deshabilite la configuración de directiva Restricciones para clientes RPC no autenticados que restringe el valor del Registro RestrictRemoteClients a 2.

Nota:

La configuración de directiva se encuentra en la ruta de acceso siguiente: Configuración del equipo\Plantillas administrativas\Sistema\Llamada a procedimiento remoto\Restricciones para clientes RPC no autenticados

Elimine la configuración del Registro RestrictRemoteClients y, a continuación, reinicie.

Causa 2: La configuración CrashOnAuditFail en el registro del controlador de dominio de destino tiene un valor de 2

Se desencadena un valor CrashOnAduitFail de 2 si el sistema Audit: Shut down inmediatamente si no se puede registrar la configuración de directiva de auditorías de seguridad en directiva de grupo está habilitada y el registro de eventos de seguridad local se llena.

Los controladores de dominio de Active Directory son especialmente propensos a registros de seguridad de capacidad máxima cuando la auditoría está habilitada y el tamaño del registro de eventos de seguridad está restringido por las opciones No sobrescribir eventos (borrar manualmente el registro) y Sobrescribir según sea necesario en Visor de eventos o sus equivalentes de directiva de grupo.

Solución

Importante

Siga atentamente los pasos de esta sección. La modificación incorrecta del Registro puede producir graves problemas. Antes de modificarlo, realice una copia de seguridad del Registro para efectuar una restauración en caso de que surjan problemas.

- Borre el registro de eventos de seguridad y guárdelo en una ubicación alternativa según sea necesario.

- Vuelva a evaluar las restricciones de tamaño en el registro de eventos de seguridad. Esto incluye la configuración basada en directivas.

- Elimine y vuelva a crear una entrada del Registro CrashOnAuditFail como se indica a continuación: Subclave del Registro: HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\LSA

Nombre del valor: CrashOnAuditFail

Tipo de valor: REG_DWORD

Datos de valor: 1 - Reinicie el controlador de dominio de destino.

Causa 3: Confianza no válida

Si se produce un error en la replicación de Active Directory entre controladores de dominio en dominios diferentes, debe comprobar el estado de las relaciones de confianza a lo largo de la ruta de acceso de confianza.

Puede probar la prueba relación de confianza de NetDiag para comprobar si hay confianzas rotas. La utilidad Netdiag.exe identifica las confianzas rotas mostrando el texto siguiente:

Prueba de relación de confianza. . . . . . : Error

Pruebe para asegurarse de que DomainSid del dominio "domainname" es correcto.

[FATAL] El canal seguro al dominio "domainname" está roto.

[% de código de estado de variable %]

Por ejemplo, si tiene un bosque de varios dominios que contiene un dominio raíz (Contoso.COM), un dominio secundario (B.Contoso.COM), un dominio de nieto (C.B.Contoso.COM) y un dominio de árbol en el mismo bosque (Fabrikam.COM) y si se produce un error de replicación entre los controladores de dominio del dominio de nieto (C.B.Contoso.COM) y el dominio de árbol (Fabrikam.COM), debe comprobar el estado de confianza entre C.B.Contoso.COM y B.Contoso.COM, entre B.Contoso.COM y Contoso.COMy, por último, entre Contoso.COM y Fabrikam.COM.

Si existe una confianza de acceso directo entre los dominios de destino, no es necesario validar la cadena de rutas de acceso de confianza. En su lugar, debe validar la confianza de acceso directo entre el dominio de destino y el dominio de origen.

Para comprobar si hay cambios de contraseña recientes en la confianza, ejecute el siguiente comando:

Repadmin /showobjmeta * <DN path for TDO in question>

Compruebe que el controlador de dominio de destino está replicando transitivamente la partición del directorio de dominio grabable donde pueden surtir efecto los cambios de contraseña de confianza.

Los comandos para restablecer las confianzas desde el PDC del dominio raíz son los siguientes:

netdom trust <Root Domain> /Domain:<Child Domain> /UserD:CHILD /PasswordD:* /UserO:ROOT /PasswordO:* /Reset /TwoWay

Los comandos para restablecer las confianzas desde el PDC de dominio secundario son los siguientes:

netdom trust <Child Domain> /Domain:<Root Domain> /UserD:Root /PasswordD:* /UserO:Child /PasswordO:* /Reset /TwoWay

Causa 4: Asimetría de tiempo excesiva

La configuración de directiva de Kerberos en la directiva de dominio predeterminada permite una diferencia de cinco minutos en el tiempo del sistema (este es el valor predeterminado) entre los controladores de dominio KDC y los servidores de destino de Kerberos para evitar ataques de reproducción. En algunas documentación se indica que la hora del sistema del cliente y la del destino kerberos deben estar en un plazo de cinco minutos entre sí. En otra documentación se indica que, en el contexto de la autenticación Kerberos, el tiempo que es importante es la diferencia entre el KDC que usa el autor de la llamada y la hora en el destino kerberos. Además, a Kerberos no le importa si la hora del sistema de los controladores de dominio pertinentes coincide con la hora actual. Solo le importa que la diferencia de tiempo relativa entre el KDC y el controlador de dominio de destino esté dentro del sesgo de tiempo máximo que permite la directiva Kerberos. (El tiempo predeterminado es de cinco minutos o menos).

En el contexto de las operaciones de Active Directory, el servidor de destino es el controlador de dominio de origen al que se pone en contacto el controlador de dominio de destino. Cada controlador de dominio de un bosque de Active Directory que ejecuta actualmente el servicio KDC es un KDC potencial. Por lo tanto, debe tener en cuenta la precisión de tiempo en todos los demás controladores de dominio en el controlador de dominio de origen. Esto incluye el tiempo en el propio controlador de dominio de destino.

Puede usar los dos comandos siguientes para comprobar la precisión de la hora:

DCDIAG /TEST:CheckSecurityErrorW32TM /MONITOR

Puede encontrar la salida de ejemplo de DCDIAG /TEST:CheckSecurityError en la sección "Más información". En este ejemplo se muestra una asimetría de tiempo excesiva en los controladores de dominio basados en Windows Server 2003 y Windows Server 2008 R2.

Busque eventos LSASRV 40960 en el controlador de dominio de destino en el momento de la solicitud de replicación con errores. Busque eventos que citen un GUID en el registro CNAME del controlador de dominio de origen con 0xc000133 de error extendido. Busque eventos similares a los siguientes:

El tiempo en el controlador de dominio principal es diferente de la hora en el controlador de dominio de copia de seguridad o el servidor miembro en una cantidad demasiado grande

Los seguimientos de red que capturan el equipo de destino que se conecta a una carpeta compartida en el controlador de dominio de origen (y también otras operaciones) pueden mostrar el error en pantalla "Se ha producido un error extendido", pero un seguimiento de red muestra lo siguiente:

-> KerberosV5 KerberosV5:TGS Request Realm: <- Solicitud TGS del controlador de dominio de origen

<- Kerberosvs Kerberosvs:KRB_ERROR - KRB_AP_ERR_TKE_NVV (33) <- respuesta de TGS donde "KRB_AP_ERR_TKE_NYV

<- se asigna a "Ticket not yet valid" (Vale no válido todavía): <se asigna a "Ticket not yet valid" (Vale no válido)

La respuesta TKE_NYV indica que el intervalo de fechas del vale de TGS es más reciente que la hora del destino. Esto indica un sesgo de tiempo excesivo.

Nota:

- W32TM /MONITOR comprueba el tiempo solo en los controladores de dominio del dominio de equipos de prueba, por lo que tiene que ejecutarlo en cada dominio y comparar el tiempo entre los dominios.

- Cuando la diferencia de tiempo es demasiado grande en los controladores de dominio de destino basados en Windows Server 2008 R2, el comando Replicar ahora en DSSITE. MSC produce un error en pantalla con el error "Hay una diferencia de fecha y hora entre el cliente y el servidor". Esta cadena de error se asigna al error 1398 decimal o 0x576 hexadecimal con el nombre de error simbólico ERROR_TIME_SKEW.

Para obtener más información, consulte Configuración de la tolerancia de sincronización de reloj para evitar ataques de reproducción.

Causa 5: Hay un canal de seguridad no válido o una falta de coincidencia de contraseña en el controlador de dominio de origen o de destino

Para validar el canal de seguridad, ejecute uno de los siguientes comandos:

nltest /sc:querynetdom verify

En condición, restablezca la contraseña del controlador de dominio de destino mediante NETDOM /RESETPWD.

Solución

Deshabilite el servicio Centro de distribución de claves kerberos (KDC) en el controlador de dominio que se reinicia.

En la consola del controlador de dominio de destino, ejecute

NETDOM RESETPWDpara restablecer la contraseña del controlador de dominio de destino de la siguiente manera:c:\>netdom resetpwd /server: server_name /userd: domain_name\administrator /passwordd: administrator_passwordAsegúrese de que los KDC y el controlador de dominio de origen (si están en el mismo dominio) tengan conocimientos de replicación entrantes de la nueva contraseña del controlador de dominio de destino.

Reinicie el controlador de dominio de destino para actualizar los vales de Kerberos y volver a intentar la operación de replicación.

Consulte Uso de Netdom.exe para restablecer las contraseñas de cuenta de equipo de un controlador de dominio.

Causa 6: El derecho de usuario "Acceso a este equipo desde la red" no se concede a un usuario que desencadena la replicación.

En una instalación predeterminada de Windows, la directiva de controlador de dominio predeterminada está vinculada a la unidad organizativa (OU) del controlador de dominio. La unidad organizativa concede el derecho Access this computer from network user (Acceso a este equipo desde el usuario de red) a los siguientes grupos de seguridad:

| Directiva local | Directiva de controlador de dominio predeterminada |

|---|---|

| Administradores | Administradores |

| Usuarios autenticados | Usuarios autenticados |

| Todos | Todos |

| Controladores de dominio empresariales | Controladores de dominio empresariales |

| [Acceso compatible con Windows 2000 anterior] | Acceso compatible con Pre-Windows 2000 |

Si se produce un error 5 en las operaciones de Active Directory, debe comprobar los puntos siguientes:

- A los grupos de seguridad de la tabla se les concede el derecho Acceso a este equipo desde el usuario de red en la directiva predeterminada del controlador de dominio.

- Las cuentas de equipo del controlador de dominio se encuentran en la unidad organizativa del controlador de dominio.

- La directiva del controlador de dominio predeterminado está vinculada a la unidad organizativa del controlador de dominio o a las unidades organizativas alternativas que hospedan cuentas de equipo.

- directiva de grupo se aplica en el controlador de dominio de destino que actualmente registra el error 5.

- El derecho Denegar acceso a este equipo desde el usuario de red está habilitado o no hace referencia a grupos directos o transitivos que el contexto de seguridad que usa el controlador de dominio o la cuenta de usuario que desencadena la replicación.

- La precedencia de directivas, la herencia bloqueada, el filtrado de Instrumental de administración de Microsoft Windows (WMI) o similares no impiden que la configuración de directiva se aplique a los equipos de rol del controlador de dominio.

Nota:

- La configuración de directiva se puede validar con RSOP. Herramienta MSC. Sin embargo, GPRESULT /Z es la herramienta preferida porque es más precisa.

- La directiva local tiene prioridad sobre la directiva definida en sitios, dominios y la unidad organizativa.

- En un momento dado, era habitual que los administradores quitara los grupos "Controladores de dominio empresariales" y "Todos" de la configuración de directiva "Acceso a este equipo desde la red" en la directiva del controlador de dominio predeterminado. Sin embargo, la eliminación de ambos grupos es fatal. No hay ninguna razón para quitar "Controladores de dominio empresariales" de esta configuración de directiva, porque solo los controladores de dominio son miembros de este grupo.

Causa 7: Hay una falta de coincidencia de firma SMB entre los controladores de dominio de origen y de destino

| Configuración de directiva | Ruta del Registro |

|---|---|

| Cliente de red de Microsoft: firmar digitalmente las comunicaciones (si el servidor está de acuerdo) | HKEY_LOCAL_MACHINE\SYSTEM\CCS\Services\Lanmanworkstation\Parameters\Enablesecuritysignature |

| Cliente de red de Microsoft: firmar digitalmente las comunicaciones (siempre) | HKEY_LOCAL_MACHINE\SYSTEM\CCS\Services\Lanmanworkstation\Parameters\Requiresecuritysignature |

| Servidor de red de Microsoft: firmar digitalmente las comunicaciones (si el servidor está de acuerdo) | HKEY_LOCAL_MACHINE\SYSTEM\CCS\Services\Lanmanserver\Parameters\Enablesecuritysignature |

| Servidor de red de Microsoft: firmar digitalmente las comunicaciones (siempre) | HKEY_LOCAL_MACHINE\SYSTEM\CCS\Services\Lanmanserver\Parameters\Requiresecuritysignature |

Debe centrarse en las discrepancias de firma smb entre los controladores de dominio de destino y de origen. Los casos clásicos implican una configuración habilitada o necesaria en un lado, pero deshabilitada en el otro.

Causa 8: fragmentación de paquetes Kerberos con formato UDP

Los enrutadores y conmutadores de red pueden fragmentar o quitar completamente paquetes de red con formato UDP (Protocolo de datagramas de usuario) de gran tamaño que usan Kerberos y los mecanismos de extensión para DNS (EDNS0). Los equipos que ejecutan familias de sistemas operativos Windows 2000 Server o Windows Server 2003 son especialmente vulnerables a la fragmentación UDP en equipos que ejecutan Windows Server 2008 o Windows Server 2008 R2.

Solución

Desde la consola del controlador de dominio de destino, haga ping al controlador de dominio de origen por su nombre de equipo completo para identificar el paquete más grande compatible con la ruta de red. Para comprobarlo, ejecute el siguiente comando:

c:\>Ping <Source_DC_hostname>.<Fully_Qualified_Computer_Name> -f -l 1472Si el paquete no fragmentado más grande es menor que 1472 bytes, pruebe uno de los métodos siguientes (en orden de preferencia):

- Cambie la infraestructura de red para que admita correctamente marcos UDP grandes. Esto puede requerir una actualización de firmware o un cambio de configuración en enrutadores, conmutadores o firewalls.

- Establezca maxpacketsize (en el controlador de dominio de destino) en el paquete más grande identificado por el comando PING -f -l de menos de 8 bytes para tener en cuenta el encabezado TCP y, a continuación, reinicie el controlador de dominio modificado.

- Establezca maxpacketsize (en el controlador de dominio de destino) en un valor de 1 Esto desencadena la autenticación Kerberos para usar un TCP. Reinicie el controlador de dominio modificado para que el cambio surta efecto.

Vuelva a intentar la operación de Active Directory con errores.

Causa 9: Los adaptadores de red tienen habilitada la característica de descarga de envío grande

Solución

- En el controlador de dominio de destino, abra las propiedades del adaptador de red.

- Haga clic en el botón Configurar .

- Seleccione la pestaña Opciones avanzadas.

- Deshabilite la propiedad IPv4 Large Send Offload .

- Reinicie el controlador de dominio.

Causa 10: Dominio kerberos no válido

El dominio kerberos no es válido si se cumplen una o varias de las condiciones siguientes:

- La entrada del Registro KDCNames contiene incorrectamente el nombre de dominio de Active Directory local.

- La clave del Registro PolAcDmN y la clave del Registro PolPrDmN no coinciden.

Soluciones

Importante

Siga atentamente los pasos de esta sección. La modificación incorrecta del Registro puede producir graves problemas. Antes de modificarlo, realice una copia de seguridad del Registro para efectuar una restauración en caso de que surjan problemas.

Solución para la entrada incorrecta del Registro KDCNames

En el controlador de dominio de destino, ejecute REGEDIT.

Busque la siguiente subclave en el Registro:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Lsa\Kerberos\DomainsPara cada <Fully_Qualified_Domain> en la subclave, compruebe que el valor de la entrada del Registro KdcNames hace referencia a un dominio kerberos externo válido y no al dominio local u otro dominio del mismo bosque de Active Directory.

Solución para la falta de coincidencia de las claves del Registro PolAcDmN y PolPrDmN

Nota:

Este método solo es válido para los controladores de dominio que ejecutan Windows 2000 Server.

Inicie el Editor del Registro.

En el panel de navegación, expanda Seguridad.

En el menú Seguridad , haga clic en Permisos para conceder al grupo local Administradores control total del subárbol SEGURIDAD y sus contenedores y objetos secundarios.

Busque la siguiente subclave en el Registro:

HKEY_LOCAL_MACHINE\SECURITY\Policy\PolPrDmNEn el panel derecho de Editor del Registro, haga clic en la entrada Sin nombre: REG_NONE registro una vez.

En el menú Vista, haga clic en Mostrar datos binarios.

En la sección Formato del cuadro de diálogo, haga clic en Byte.

El nombre de dominio se muestra como una cadena en el lado derecho del cuadro de diálogo Datos binarios . El nombre de dominio es el mismo que el dominio Kerberos.

Busque la siguiente subclave en el Registro:

HKEY_LOCAL_MACHINE\SECURITY\Policy\PolACDmNEn el panel derecho de Editor del Registro, haga doble clic en la entrada Sin nombre: REG_NONE.

En el cuadro de diálogo Binary Editor (Binario Editor), pegue el valor de la subclave del Registro PolPrDmN. (El valor de la subclave del Registro PolPrDmN es el nombre de dominio NetBIOS).

Reinicie el controlador de dominio. Si el controlador de dominio no funciona correctamente, consulte otros métodos.

Causa 11: Hay una falta de coincidencia de compatibilidad del administrador de LAN (compatibilidad con LM) entre los controladores de dominio de origen y de destino

Causa 12: Los nombres de entidad de seguridad de servicio no están registrados o no están presentes debido a una latencia de replicación simple o a un error de replicación.

Causa 13: El software antivirus usa un controlador de filtro de adaptador de red de mini firewall en el controlador de dominio de origen o de destino.

Estado

Microsoft ha confirmado que se trata de un problema de los productos de Microsoft enumerados en la sección "Se aplica a".

Más información

Los errores y eventos de Active Directory, como los descritos en la sección "Síntomas", también pueden producir un error 8453 junto con la siguiente cadena de error similar:

Se denegó el acceso a la replicación.

Las siguientes situaciones pueden provocar un error en las operaciones de Active Directory con el error 8453. Sin embargo, estas situaciones no provocan errores con el error 5.

- No se permite el encabezado de contexto de nomenclatura (NC) con el permiso Replicar cambios de directorio.

- La entidad de seguridad que inicia la replicación no es miembro de un grupo al que se le concede el permiso Replicar cambios de directorio.

- Faltan marcas en el atributo UserAccountControl. Estos incluyen la marca de SERVER_TRUST_ACCOUNT y la marca de TRUSTED_FOR_DELEGATION.

- El controlador de dominio de solo lectura (RODC) se une al dominio sin que el

ADPREP /RODCPREPcomando se ejecute primero.

Salida de ejemplo de DCDIAG /TEST:CheckSecurityError

A continuación se muestra la salida DCDIAG /test:CHECKSECURITYERROR de ejemplo de un controlador de dominio de Windows Server 2008 R2. Esta salida se debe a un sesgo de tiempo excesivo.

Realización de pruebas principales En el servidor de pruebas: <Site_Name>\<Destination_DC_Name> Prueba inicial: CheckSecurityError

El CONTROLADOR <> de dominio de origen tiene un posible error de seguridad (1398).

Diagnóstico...

Error de asimetría de tiempo entre el cliente y 1 controlador de dominio. ERROR_ACCESS_DENIED

o equipo inactivo recibido por:

<Error del controlador> de dominio de origen [<DC> de origen] DsBindWithSpnEx() con el error 1398,

Hay una diferencia de fecha y hora entre el cliente y el servidor.

Omitir el controlador> de dominio de origen de controlador <de dominio en la prueba de convergencia del objeto

CN=<Destination_DC,OU>=Controladores de dominio,DC=<DomainName,DC>=com, porque

no se puede conectar!

<.........................> Destination_DC prueba errónea CheckSecurityError

A continuación se muestra la salida DCDIAG /CHECKSECURITYERROR de ejemplo de un controlador de dominio basado en Windows Server 2003. Esto se debe a una asimetría excesiva del tiempo.

Realización de pruebas principales

Servidor de pruebas: <Site_Name>\<Destination_DC_Name>

Prueba inicial: CheckSecurityError

El controlador <de dominio de origen>tiene un posible error de seguridad (5). Diagnóstico...

Error de asimetría de tiempo entre el cliente y 1 controlador de dominio. ERROR_ACCESS_DENIED o equipo inactivo recibido por: <Controlador de dominio de origen>

<DC de origen> dc_has posible error de seguridad (5). Diagnóstico...

Error de asimetría de tiempo: 7205 segundos diferentes entre:.

<Controlador de dominio de origen>

<Destination_DC>

[<DC> de origen] DsBindWithSpnEx() error 5,

Se deniega el acceso.

<Omitir DC Source DC>en la prueba de convergencia del objeto CN=<Destination_DC,OU>=Domain Controllers,DC=<DomainName,DC>=com, porque no podemos conectarnos.

<.........................>Destination_DC prueba errónea CheckSecurityError

A continuación se muestra la salida DCDIAG /CHECKSECURITYERROR de ejemplo. Muestra los nombres de SPN que faltan. (La salida puede variar de un entorno a otro).

Realización de pruebas principales

Servidor de pruebas: <nombre del> sitio\<nombre de dc>

Prueba omitida por la solicitud del usuario: Advertising

Prueba inicial: CheckSecurityError

* Dr Auth: Comprobación de errores de seguridad inicial'

Se encontró el controlador> de dominio KDC KDC <para el <nombre DNS del dominio> de AD en el nombre del sitio <>

Comprobación de la cuenta de equipo para el <nombre del controlador de dominio en el <nombre> del controlador de dominio>

* Falta SPN :LDAP/<nombre de host>.<Nombre de> dominio DNS/<nombre de dominio DNS>

* Falta SPN :LDAP/<nombre de host>.<Nombre de dominio DNS>

* Falta SPN :LDAP/<hostname>

* Falta SPN :LDAP/<nombre de host>.<Nombre> de dominio DNS/<Nombre de dominio NetBIOS>

* Falta SPN :LDAP/bba727ef-be4e-477d-9796-63b6cee3bSf.<DN del dominio raíz del bosque>

* SPN encontró :E3514235-4B06-I1D1-ABØ4-00c04fc2dcd2/<NTDS Settings object GUID>/<forest root domain DNS name>

* Falta SPN :HOST/<hostname>.<Nombre de> dominio DNS/<nombre de dominio DNS>

* SPN encontró :HOST/<hostname>.<Nombre de dominio DNS>

* SPN encontrado :HOST/<hostname>

* Falta SPN :HOST/<hostname>.<Nombre> de dominio DNS/<Nombre de dominio NetBIOS>

* Falta SPN :GC/<hostname>.<Nombre> de dominio DNS/<Nombre> de dominio DNS No se puede comprobar la cuenta de equipo (<ruta de acceso de DN para la cuenta> de equipo dc) para <El nombre del controlador de> dominio en el <nombre del controlador de dominio>.

Recolección de datos

Si necesita ayuda del soporte técnico de Microsoft, le recomendamos que recopile la información siguiendo los pasos mencionados en Recopilación de información mediante TSS para problemas de replicación de Active Directory.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de