Compatibilidad con Windows Information Protection (WIP) en Windows

Windows Information Protection (WIP) es una solución ligera para administrar el acceso a los datos de la empresa y la seguridad en los dispositivos personales. La compatibilidad con WIP está integrada en Windows.

Nota

A partir de julio de 2022, Microsoft está desusando Windows Information Protection (WIP). Microsoft seguirá admitiendo WIP en las versiones compatibles de Windows. Las nuevas versiones de Windows no incluirán nuevas funcionalidades para WIP y no se admitirán en versiones futuras de Windows. Para obtener más información, vea Anuncio de la puesta del sol de Windows Information Protection.

Para sus necesidades de protección de datos, Microsoft recomienda usar Microsoft Purview Information Protection y Prevención de pérdida de datos de Microsoft Purview. Purview simplifica la configuración y proporciona un conjunto avanzado de funcionalidades.

Integración con Microsoft Entra ID

WIP se integra con Microsoft Entra servicio de identidad. El servicio WIP admite Microsoft Entra autenticación integrada para el usuario y el dispositivo durante la inscripción y la descarga de directivas WIP. La integración de WIP con Microsoft Entra ID es similar a la integración de administración de dispositivos móviles (MDM). Consulte Microsoft Entra integración con MDM.

WIP usa Workplace Join (WPJ). WPJ se integra con la adición de un flujo de cuenta profesional a un dispositivo personal. Si un usuario agrega su cuenta de Microsoft Entra profesional o educativa como una cuenta secundaria a la máquina, su dispositivo registrado con WPJ. Si un usuario une su dispositivo a Microsoft Entra ID, se inscribe en MDM. En general, un dispositivo que tiene una cuenta personal como su cuenta principal se considera un dispositivo personal y debe registrarse en WPJ. Se debe usar una Microsoft Entra unión y la inscripción en MDM para administrar dispositivos corporativos.

En los dispositivos personales, los usuarios pueden agregar una cuenta de Microsoft Entra como una cuenta secundaria al dispositivo mientras mantienen su cuenta personal como principal. Los usuarios pueden agregar una cuenta de Microsoft Entra al dispositivo desde una aplicación integrada Microsoft Entra compatible, como la siguiente actualización de aplicaciones de Microsoft 365. Como alternativa, los usuarios pueden agregar una cuenta de Microsoft Entra desde Cuentas > de configuración > Acceso a trabajo o escuela.

Los usuarios normales que no son administradores pueden inscribirse en MAM.

Descripción de windows Information Protection

WIP aprovecha las directivas integradas para proteger los datos de la empresa en el dispositivo. Para proteger las aplicaciones propiedad del usuario en dispositivos personales, WPJ limita la aplicación de directivas WIP a aplicaciones habilitadas y aplicaciones compatibles con WIP. Las aplicaciones habilitadas pueden diferenciar entre los datos corporativos y personales, determinando correctamente qué proteger en función de las directivas wip. Las aplicaciones compatibles con WIP indican a Windows que no controlan los datos personales y, por lo tanto, es seguro que Windows proteja los datos en su nombre.

Para que las aplicaciones sean compatibles con WIP, los desarrolladores de aplicaciones deben incluir los siguientes datos en el archivo de recursos de la aplicación.

// Mark this binary as Allowed for WIP (EDP) purpose

MICROSOFTEDPAUTOPROTECTIONALLOWEDAPPINFO EDPAUTOPROTECTIONALLOWEDAPPINFOID

BEGIN

0x0001

END

Configuración de un inquilino de Microsoft Entra para la inscripción de MAM

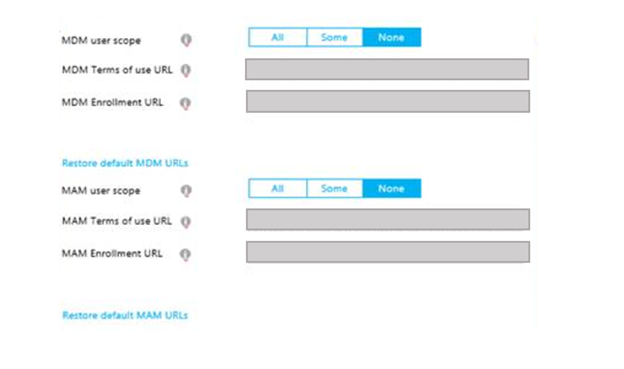

La inscripción de MAM requiere la integración con Microsoft Entra ID. El proveedor de servicios MAM debe publicar la aplicación MDM de administración en la galería de aplicaciones de Microsoft Entra. La misma aplicación MDM de administración basada en la nube en Microsoft Entra ID admite inscripciones de MDM y MAM. Si ya ha publicado la aplicación MDM, debe actualizarse para incluir las direcciones URL de inscripción y términos de uso de MAM. En esta captura de pantalla se muestra la aplicación de administración de una configuración de administrador de TI.

Los distintos proveedores pueden proporcionar servicios MAM y MDM en una organización. En función de la configuración de la empresa, el administrador de TI normalmente debe agregar una o dos aplicaciones de administración de Microsoft Entra para configurar directivas MAM y MDM. Por ejemplo, si el mismo proveedor proporciona MAM y MDM, un Administración de TI debe agregar una aplicación de administración de este proveedor que contenga directivas MAM y MDM para la organización. Como alternativa, si los servicios MAM y MDM de una organización los proporcionan dos proveedores diferentes, es necesario configurar dos aplicaciones de administración de los dos proveedores para la empresa en Microsoft Entra ID: una para MAM y otra para MDM.

Nota

Si el servicio MDM de una organización no está integrado con Microsoft Entra ID y usa la detección automática, solo es necesario configurar una aplicación de administración para MAM.

Inscripción de MAM

La inscripción mam se basa en la extensión MAM del protocolo [MS-MDE2]. La inscripción mam admite Microsoft Entra ID autenticación federada como único método de autenticación.

Estos son los cambios de protocolo para la inscripción de MAM:

- No se admite la detección de MDM.

- El nodo APPAUTH en DMAcc CSP es opcional.

- La variación de inscripción de MAM del protocolo [MS-MDE2] no admite el certificado de autenticación de cliente y, por tanto, no admite el protocolo [MS-XCEP]. Los servidores deben usar un token de Microsoft Entra para la autenticación de cliente durante las sincronizaciones de directivas. Las sesiones de sincronización de directivas deben realizarse a través de TLS/SSL unidireccional mediante la autenticación de certificados de servidor.

Este es un ejemplo de aprovisionamiento de XML para la inscripción mam.

<wap-provisioningdoc version="1.1">

<characteristic type="APPLICATION">

<parm name="APPID" value="w7"/>

<parm name="PROVIDER-ID" value="MAM SyncML Server"/>

<parm name="NAME" value="mddprov account"/>

<parm name="ADDR" value="http://localhost:88"/>

<parm name="DEFAULTENCODING" value="application/vnd.syncml.dm+xml" />

</characteristic>

</wap-provisioningdoc>

Dado que el nodo Poll no se proporciona en este ejemplo, el dispositivo tendría como valor predeterminado una vez cada 24 horas.

CSP admitidos

WIP admite los siguientes proveedores de servicios de configuración (CSP). Todos los demás CSP están bloqueados. Tenga en cuenta que la lista puede cambiar más adelante en función de los comentarios del cliente:

- CSP de AppLocker para la configuración de aplicaciones permitidas de Windows Information Protection empresa.

- ClientCertificateInstall CSP para instalar certificados de VPN y Wi-Fi.

- CSP de DeviceStatus necesario para la compatibilidad con el acceso condicional.

- CSP de DevInfo.

- CSP de DMAcc.

- CSP de DMClient para la configuración de programaciones de sondeo y la dirección URL de detección de MDM.

- EnterpriseDataProtection CSP tiene directivas de Windows Information Protection.

- CSP de atestación de estado necesario para la compatibilidad con el acceso condicional.

- CSP de PassportForWork para la administración de PIN de Windows Hello para empresas.

- CSP de directiva específicamente para las áreas NetworkIsolation y DeviceLock.

- Informes de CSP para recuperar registros de Windows Information Protection.

- RootCaTrustedCertificates CSP.

- El CSP de VPNv2 se debe omitir para las implementaciones en las que TI planea permitir el acceso y proteger los recursos solo en la nube con MAM.

- Csp de WiFi debe omitirse para las implementaciones en las que TI planea permitir el acceso y proteger los recursos solo en la nube con MAM.

Directivas de bloqueo de dispositivos y EAS

MAM admite directivas de bloqueo de dispositivos similares a MDM. El área DeviceLock de CSP de directiva y PassportForWork CSP configura las directivas.

No se recomienda configurar las directivas de Exchange ActiveSync (EAS) y MAM para el mismo dispositivo. Sin embargo, si ambos están configurados, el cliente se comporta de la siguiente manera:

- Cuando las directivas de EAS se envían a un dispositivo que ya tiene directivas MAM, Windows evalúa si las directivas MAM existentes son compatibles con las directivas de EAS configuradas e informa del cumplimiento con EAS.

- Si se detecta que el dispositivo es compatible, EAS notifica el cumplimiento con el servidor para permitir que el correo se sincronice. MAM solo admite directivas EAS obligatorias. Comprobar el cumplimiento de EAS no requiere derechos de administrador de dispositivos.

- Si se detecta que el dispositivo no es compatible, EAS aplica sus propias directivas al dispositivo y el conjunto resultante de directivas es un superconjunto de ambas. La aplicación de directivas de EAS al dispositivo requiere derechos de administrador.

- Si un dispositivo que ya tiene directivas EAS está inscrito en MAM, el dispositivo tiene ambos conjuntos de directivas: MAM y EAS, y el conjunto resultante de directivas es un superconjunto de ambas.

Sincronización de directivas

Las sincronizaciones de directivas mam se modela después de MDM. El cliente MAM usa un token de Microsoft Entra para autenticarse en el servicio para las sincronizaciones de directivas.

Cambio de la inscripción de MAM a MDM

Windows no admite la aplicación de directivas MAM y MDM a los mismos dispositivos. Si lo configura el administrador, los usuarios pueden cambiar su inscripción de MAM a MDM.

Nota

Cuando los usuarios actualizan de MAM a MDM en la edición Windows Home, pierden el acceso a Windows Information Protection. En la edición Windows Home, no se recomienda insertar directivas MDM para permitir que los usuarios actualicen.

Para configurar el dispositivo MAM para la inscripción de MDM, el administrador debe configurar la dirección URL de detección de MDM en el CSP de DMClient. Esta dirección URL se usa para la inscripción de MDM.

En el proceso de cambio de la inscripción de MAM a MDM, las directivas MAM se quitarán del dispositivo después de que las directivas MDM se hayan aplicado correctamente. Normalmente, cuando se quitan las directivas de Windows Information Protection del dispositivo, el acceso del usuario a los documentos protegidos por WIP se revoca (borrado selectivo) a menos que csp de EDP RevokeOnUnenroll esté establecido en false. Para evitar el borrado selectivo en el cambio de inscripción de MAM a MDM, el administrador debe asegurarse de que:

- Tanto las directivas MAM como MDM de la organización admiten windows Information Protection.

- El id. empresarial de CSP de EDP es el mismo para MAM y MDM.

- RevokeOnMDMHandoff de CSP de EDP está establecido en false.

Si el dispositivo MAM está configurado correctamente para la inscripción de MDM, el vínculo Inscribir solo en la administración de dispositivos se muestra en Configuración > Cuentas > de acceso profesional o educativa. El usuario puede seleccionar este vínculo, proporcionar sus credenciales y la inscripción se cambiará a MDM. Su cuenta de Microsoft Entra no se verá afectada.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de