Guía del usuario del Centro de actualizaciones de dispositivos

El portal del Centro de actualización de dispositivos proporciona a los OEM una manera de:

- Publicación de paquetes personalizados de OEM (OCP) en Windows Update Cloud

- Paquetes personalizados de OEM piloto a sus dispositivos en función de los anillos de vuelo

- Actualizaciones del sistema operativo piloto en sus dispositivos en función de los anillos de vuelo

Requisitos previos para Device Update Center

Revise los siguientes requisitos antes de iniciar el proceso de registro:

Debe tener un certificado de firma de código de validación extendida (EV). Compruebe si su empresa ya tiene un certificado de firma de código. Si su empresa ya tiene un certificado, tenga el certificado disponible. Necesitará el certificado para firmar archivos.. Si su empresa no tiene un certificado, deberá comprar uno como parte del proceso de registro.

Tendrá que iniciar sesión como administrador global en Azure Active Directory de la organización. Si no sabe si su organización tiene una instancia de Azure Active Directory, póngase en contacto con el departamento de TI. Si su organización no tiene una instancia de Azure Active Directory, podrá crear una de forma gratuita.

Debe tener la autoridad para firmar acuerdos legales en nombre de su organización.

Paso 1: Configurar

Suscripción

Cree una cuenta del Centro de desarrollo de hardware de Windows para acceder al Centro de actualización de dispositivos (DUC). Necesitará:

- Un certificado de firma de código de validación extendida (EV): se usa para validar el archivo cab de actualización enviado para las actualizaciones.

- Una cuenta de Azure Active Directory (AAD) con derechos de administrador: se usa para firmar contratos legales.

Consulte Registrar para el programa de hardware para obtener instrucciones detalladas sobre el proceso de registro.

Registrarse para servicios de Windows 10 IoT Core

Inicie sesión en el Centro de desarrollo de hardware con el rol de administrador y especifique roles para otros usuarios de su organización. Necesitará:

- Rol de remitente de controladores para el envío de actualizaciones

- Rol de propietario de etiqueta de envío para actualizar paquetes piloto

Consulte Cambiar el rol de un usuario para obtener instrucciones detalladas.

Instalar las herramientas

- Windows Assessment and Deployment Kit(Windows ADK)

- Complementos de ADK de IoT Core

- Paquetes de Windows 10 IoT Core

- Obtenga BSP para su plataforma del proveedor de silicio. Consulte Windows 10 IoT Core BSP

Configurar el entorno

Inicie IoTCorePShell (inicia un símbolo del sistema con privilegios elevados) y cree o abra el área de trabajo.

new-ws C:\MyWorkspace <oemname> <arch> (or) open-ws C:\MyWorkspaceTenga en cuenta que la versión inicial del paquete personalizado de OEM está establecida en 10.0.0.0.

Configure el certificado EV usado en el Centro de actualización de dispositivos y el certificado de firma de código en el área de trabajo.

<!--Specify the retail signing certificate details, Format given below --> <RetailSignToolParam>/s my /i "Issuer" /n "Subject" /ac "C:\CrossCertRoot.cer" /fd SHA256</RetailSignToolParam> <!--Specify the ev signing certificate details, Format given below --> <EVSignToolParam>/s my /i "Issuer" /n "Subject" /fd SHA256</EVSignToolParam>- Actualice el "Emisor", "Asunto" según los detalles del certificado.

- CrossCertRoot.cer corresponde a la raíz del certificado entre firmas publicada en La lista de certificados cruzados.

Puede usar el mismo certificado EV usado para el Centro de desarrollo de hardware o obtener uno diferente solo con fines de firma de código. Se recomienda mantener un certificado independiente para cada propósito.

Paso 2: Crear un nuevo producto

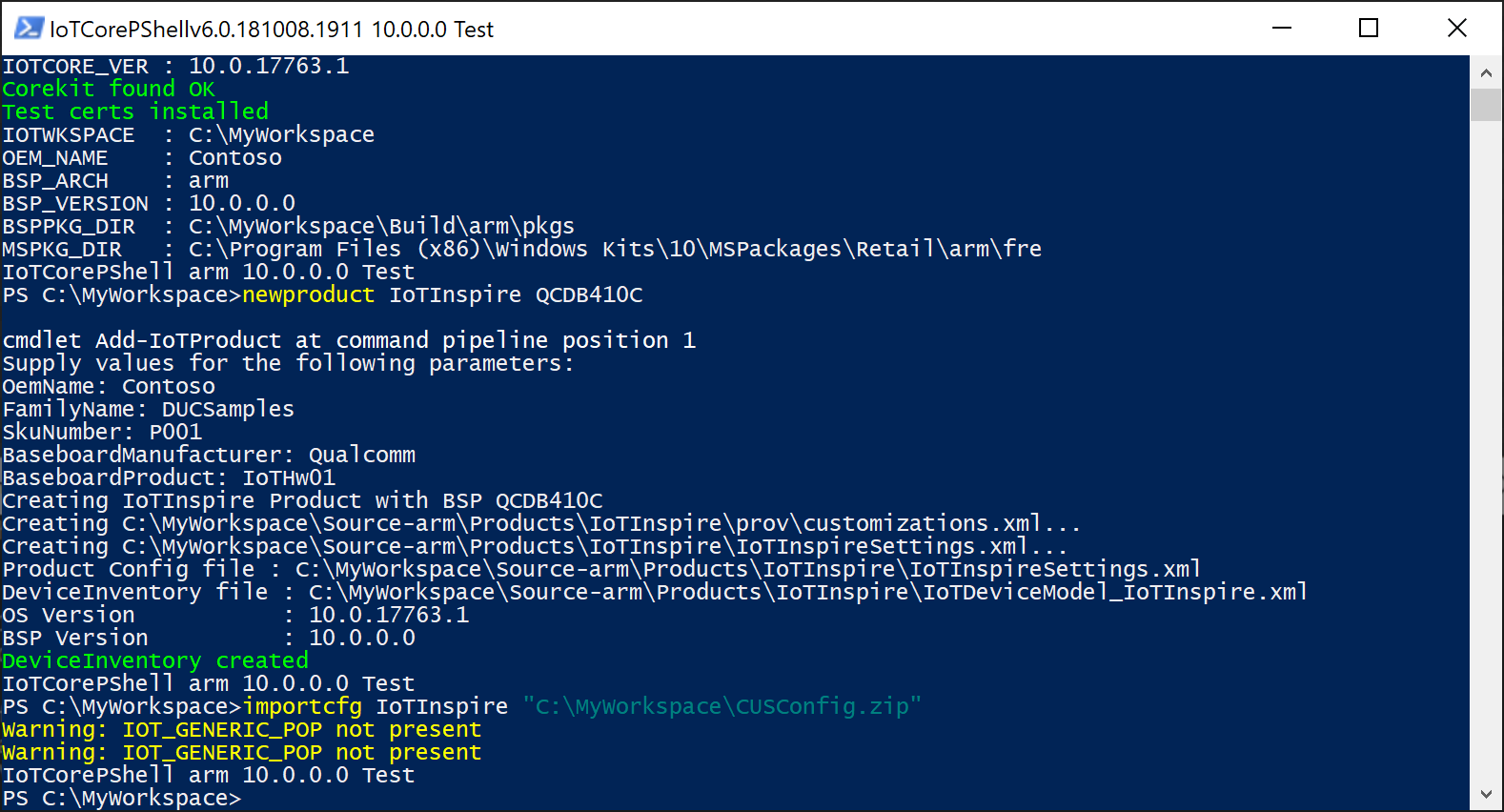

Creación de un nuevo producto mediante Add-IoTProduct

Add-IoTProduct <productname> <bspname> (or) newproduct <productname> <bspname>Proporcione la información de SMBIOS cuando se le solicite. Para Qualcomm, se almacena en un archivo SMBIOS.cfg. Para otras plataformas, tendrá que actualizar el BIOS para reflejar estos valores.

Consulte Requisitos de licencia de OEM para conocer los campos SMBIOS obligatorios. Los campos clave usados en la actualización son:

Nombre del producto del sistema, al que se hace referencia en el portal de actualización como Modelo de dispositivo.

Producto de placa base, conocido en el portal de actualización como Id. de variante de hardware.

Tenga en cuenta que

IoTDeviceModel_<productname>.xmltambién se crea. Se usa para registrar el modelo de dispositivo en el paso siguiente.

Paso 3: Registrar el modelo de dispositivo en el Centro de actualizaciones de dispositivos

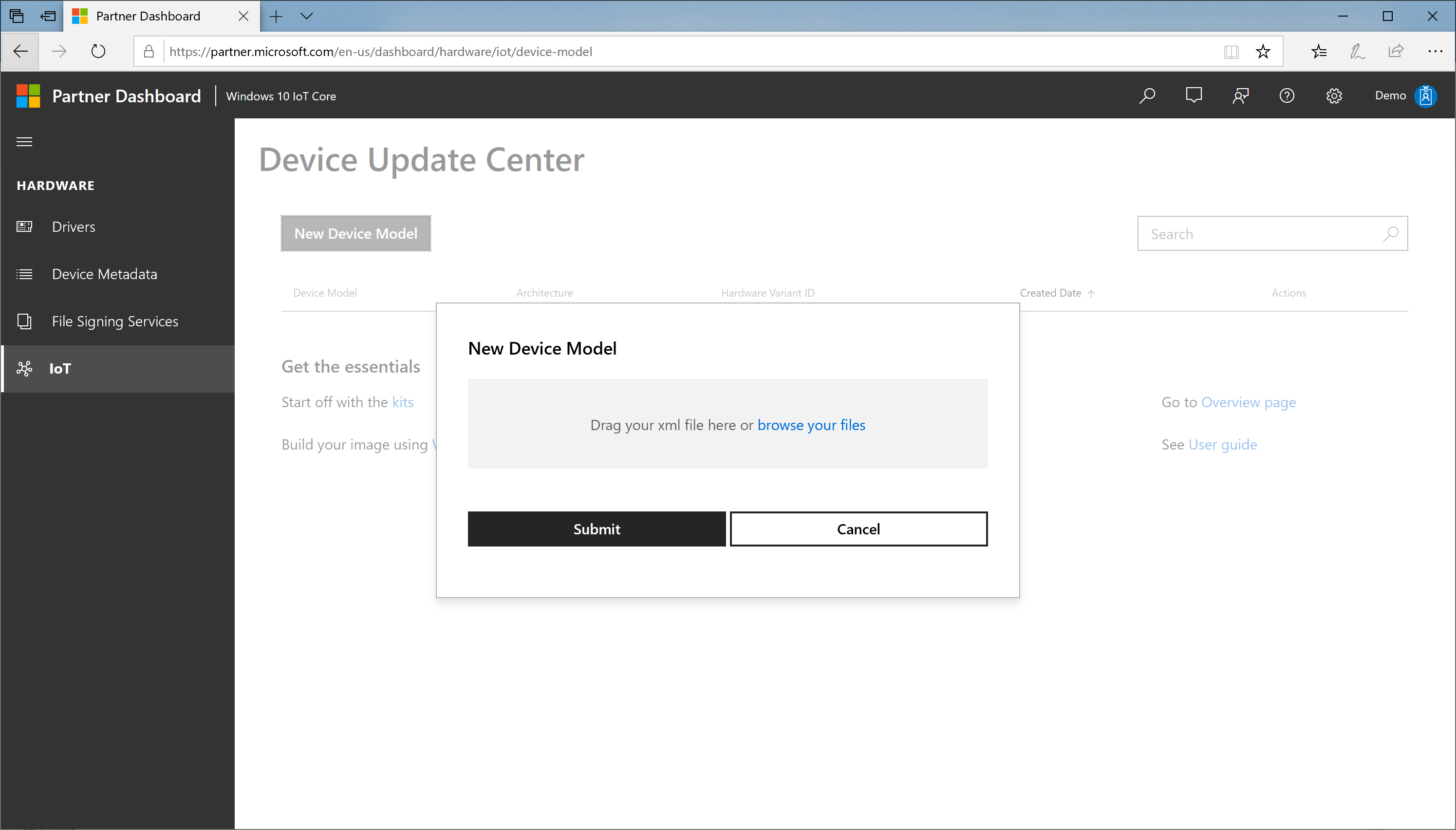

En el portal del Centro de actualización de dispositivos, seleccione Nuevo modelo de dispositivo.

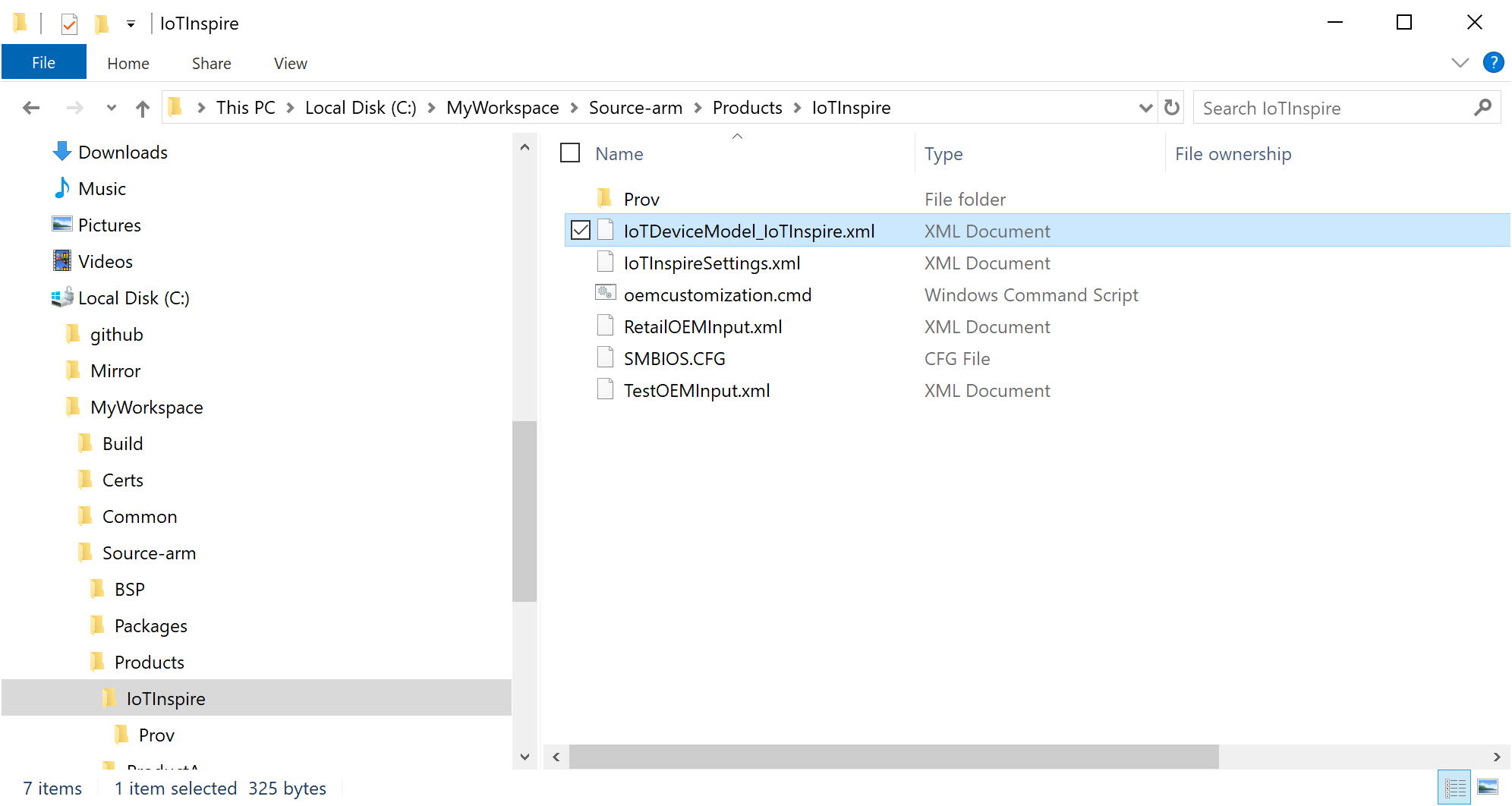

Examine los archivos y seleccione en el

IoTDeviceModel_<productname>.xmlárea de trabajo.

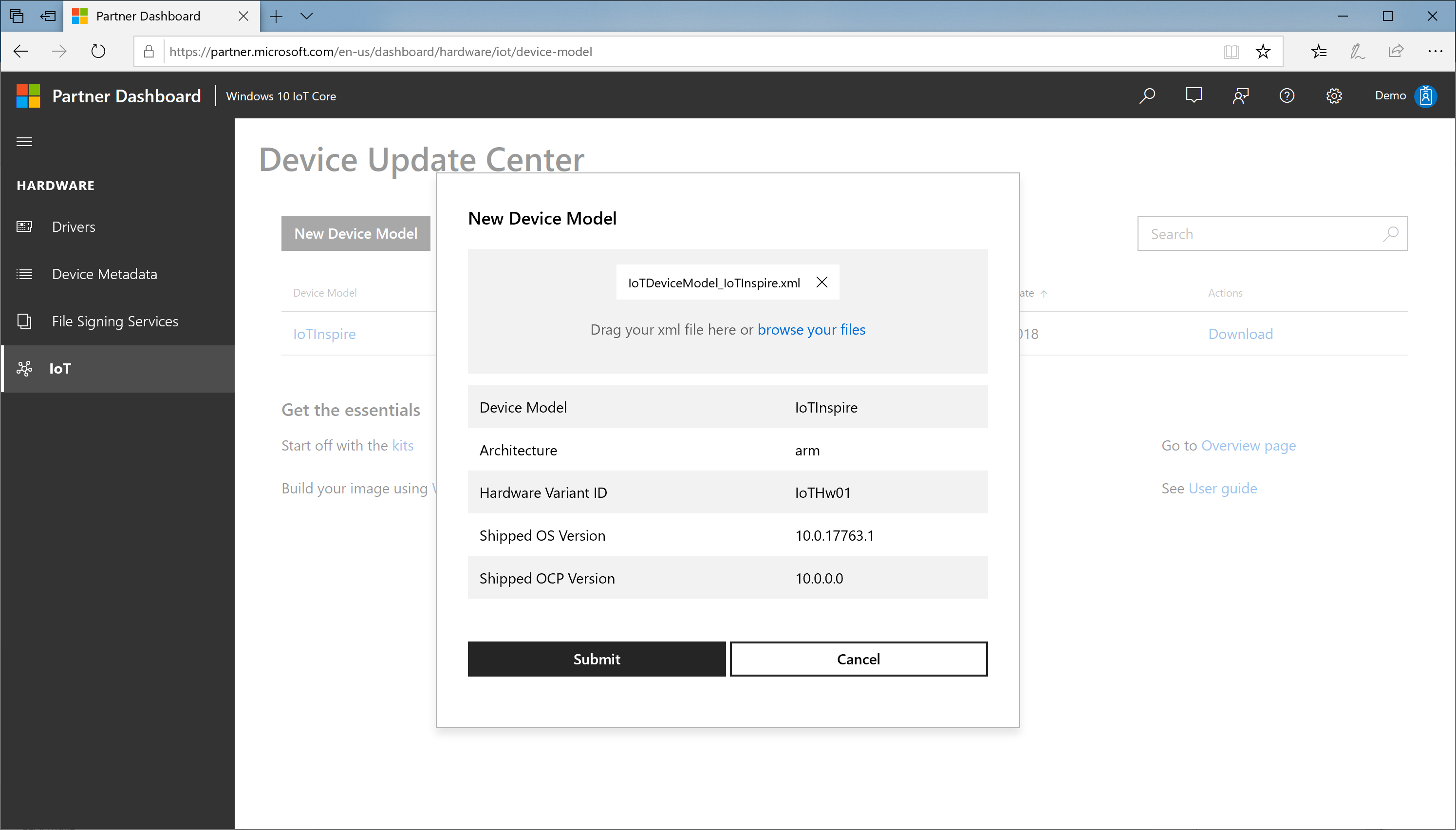

Confirme la especificación del modelo de dispositivo y presione Enviar.

Se agregará una nueva entrada de modelo de dispositivo a la tabla del modelo de dispositivo. También verá un vínculo de descarga en esa tabla.

Descargar el archivo ZIP (CUSConfig.zip)

Compilación de una imagen base para el dispositivo

En IoTCoreShell, importe el archivo de configuración mediante Import-IoTDUCConfig.

Import-IoTDUCConfig <productname> "C:\Downloads\CUSConfig.zip" (or) importcfg <productname> "C:\Downloads\CUSConfig.zip"Esto también editará los archivos OEMInputXML para la inclusión de los archivos FM necesarios e identificadores de características. Esto también quita IOT_GENERIC_POP característica si está presente.

Firmar todos los archivos binarios necesarios con el certificado de firma de código mediante Add-IoTSignature y Redo-IoTCabSignature

# enable retail signing Set-IoTRetailSign On (or) retailsign On # sign all binaries in the workspace Add-IoTSignature C:\MyWorkspace *.sys,*.dll,*.exe (or) signbinaries C:\MyWorkspace *.sys,*.dll,*.exe # re-sign prebuilt bsp cabs if applicable Redo-IoTCabSignature <srcbspdir> <dstbspdir>Compilación de la imagen base con los siguientes comandos

# build all packages buildpkg All # build the image buildimage <productname> <retail/test> # build recovery image, if recovery mechanism needed buildrecovery <productname> <retail/test>Esto proporciona la imagen base con la versión 10.0.0.0.0 del paquete personalizado oem.

Valide esta imagen en el dispositivo.

Paso 4: Publicar actualizaciones

Hasta ahora, hemos creado una imagen actualizable que se puede usar para fabricar y enviar los dispositivos. En este paso, veremos el procedimiento para crear paquetes de actualización y publicarlos en el portal.

Creación de paquetes de actualización

Actualización del número de versión primero mediante Set-IoTCabVersion

Set-IoTCabVersion <a.b.c.d> (or) setversion <a.b.c.d>Asegúrese de que a.b.c.d es una versión superior a la del conjunto de versiones anterior.

Si hay disponibles nuevas versiones de controladores BSP, cópielas en la configuración de la carpeta BSP anteriormente (por ejemplo,

C:\BSP). Como alternativa, mantenga todos los controladores actualizados en una carpeta diferente, por ejemplo,C:\BSPv2y actualice el xml del área de trabajo.Si hay una nueva versión de appx existente, cree un nuevo appx con el mismo nombre. Tenga en cuenta que el identificador del customizations.xml generado será el mismo que la versión anterior.

Si hay versiones actualizadas de controladores disponibles, actualice los archivos binarios y el archivo xml de empaquetado.

Actualice cualquier otro contenido del paquete según corresponda.

Firmar todos los archivos binarios necesarios con el certificado de firma de código mediante Add-IoTSignature y Redo-IoTCabSignature

# enable retail signing Set-IoTRetailSign On (or) retailsign On # sign all binaries in the workspace Add-IoTSignature C:\MyWorkspace *.sys,*.dll,*.exe (or) signbinaries C:\MyWorkspace *.sys,*.dll,*.exe # re-sign prebuilt bsp cabs if applicable Redo-IoTCabSignature <srcbspdir> <dstbspdir>Compilación de la imagen de actualización mediante los siguientes comandos

# build all packages buildpkg All # build the image buildimage <productname> <retail/test> # build recovery image, if recovery mechanism needed buildrecovery <productname> <retail/test>Esto proporciona la imagen base con la versión <del paquete personalizado oem a.b.c.d>.

Valide esta imagen en el dispositivo para asegurarse de que el dispositivo arranca con todas las actualizaciones incluidas.

Después de validar correctamente la compilación de la actualización, exporte los paquetes necesarios mediante Export-IoTDUCCab.

Export-IoTDUCCab <productname> <retail/test> (or) exportpkgs <productname> <retail/test><productname>_OCP_<version>.cabse creará en la carpeta junto con<productname>_OCP_pkgver.txtel<workspacedir>\Build\<arch>\<productname>\<config>\<version>\archivo que enumera los cabs incluidos junto con su información de versión. Esta cabina se firmará con el certificado EV configurado en el xml del área de trabajo.

Publicar actualizaciones

En el portal del Centro de actualización de dispositivos, seleccione El modelo de dispositivo en la tabla Modelo de dispositivo.

Seleccione Update submissionNew custom package (Actualizar envío > nuevo paquete personalizado)

Examine los archivos y seleccione en el

<productname>_OCP_<version>.cabárea de trabajo.

Confirme la información de la versión de lanzamiento y presione Publicar.

El envío de la versión pasa por un proceso que consta de:

Validación: comprobación del contenido del paquete cargado para comprobar la autenticidad y corrección

Firmar : firma los taxis con el certificado de Microsoft para publicar en Windows Update

Publicar: paso de publicación real para Windows Update

Finalizar: Finalización del proceso de publicación

Para comprobar el estado del proceso de publicación, haga clic en el vínculo Estado . Este proceso tarda un tiempo en completarse.

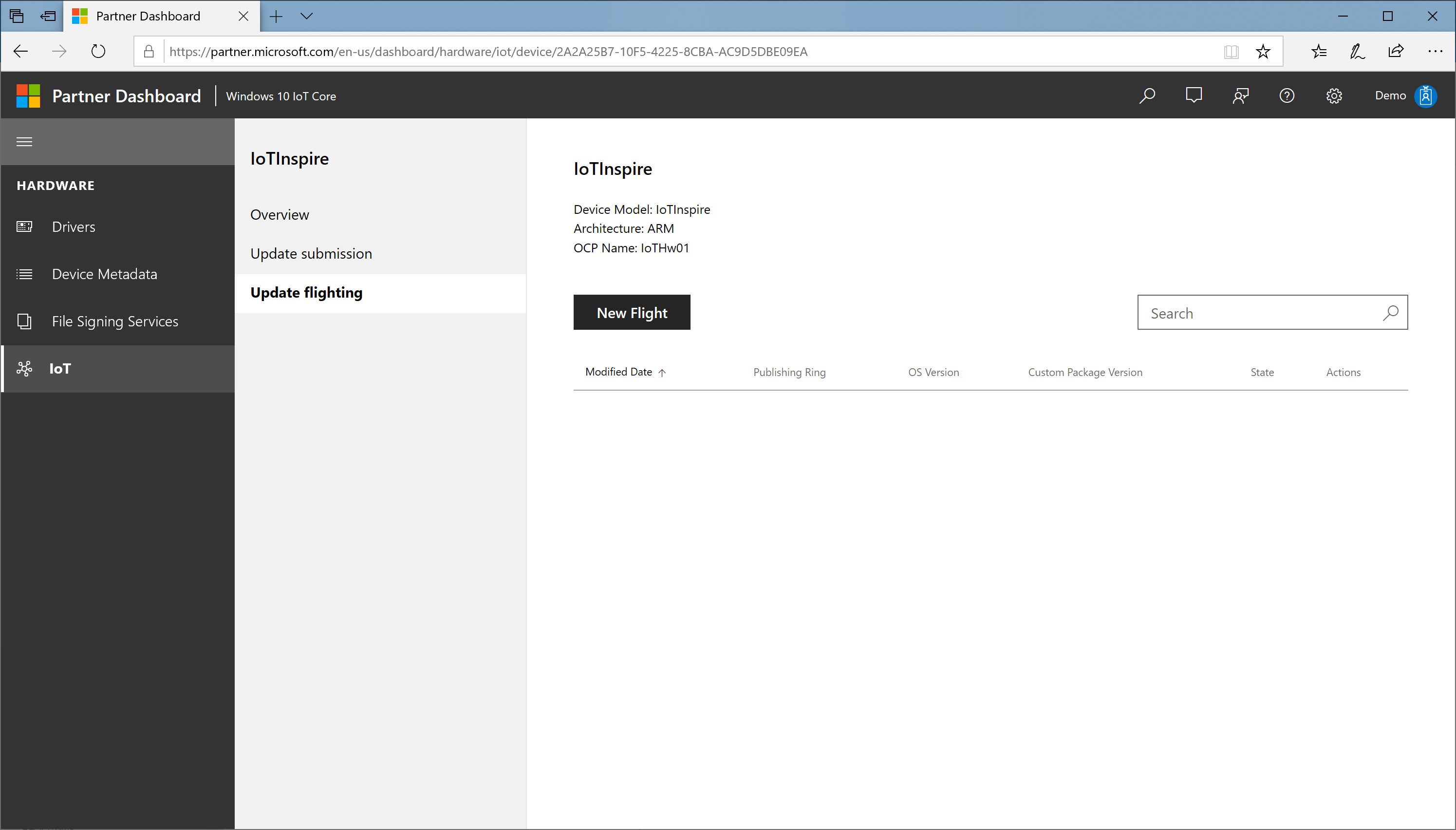

Paso 5: Actualizaciones de destino

Después de publicar correctamente las actualizaciones, ahora puede controlar el proceso de entrega especificando las reglas de destino.

Seleccione Actualizar paquete piloto y seleccione Nuevo vuelo.

En el cuadro de diálogo Nuevo vuelo:

a. Especifique el anillo (

Preview/ /EarlyAdopterGeneralAvailability), por ejemplo, Vista previa. Tenga en cuenta que el archivo xml que se descarga e incluye en la imagen, establece este valor en GeneralAvailability de forma predeterminada.Anillo de vista previa: actualiza un conjunto limitado de dispositivos, principalmente en el laboratorio.

Anillo EarlyAdopter : actualiza un número moderado de dispositivos en el entorno de usuario, incluidos los dispositivos autohospedados.

Anillo generalDisponibilidad : actualiza todos los dispositivos del mercado

b. Seleccione el cuadro Versión del sistema operativo si desea especificar la nueva versión del sistema operativo y, a continuación, seleccione la versión del sistema operativo necesaria.

c. Seleccione el cuadro Versión del paquete personalizado de OEM si desea especificar la nueva versión del paquete personalizado de OEM y, a continuación, seleccione la versión del paquete personalizado de OEM necesaria, por ejemplo, a.b.c.d.

d. Seleccione Siguiente.

Nota:

Actualice primero la versión del sistema operativo a la versión 10.0.17763.615 para admitir la firma SHA-2. Consulte la sección Deprecation for IoT Core (En desuso de SHA1 para IoT Core) para más información.

En el cuadro de diálogo Confirmar vuelo , seleccione Publicar. El envío de destino pasa por un proceso que consta de

Validación: comprobación de la corrección de las reglas de destino

Destino: configuraciones reales establecidas en el Windows Update

Finalización: finalización del proceso de destino

Para comprobar el estado del proceso de publicación, haga clic en el vínculo Estado .

En este momento, el sistema de Windows Update está establecido para entregar los paquetes de actualización necesarios al dispositivo. La configuración puede tardar unas horas antes de que se propogan.

Paso 6: Validar las actualizaciones en el dispositivo

Ahora que las actualizaciones están disponibles en La actualización de Windows, ahora puede validar las actualizaciones en el dispositivo. Los anillos se proporcionan para habilitar la implementación preconfigurada de las actualizaciones, empezando por La versión preliminar y, a continuación, EarlyAdopter y, a continuación, GeneralAvailability.

Configure el dispositivo en anillo de vista previa. Esto se puede establecer mediante la API de Azure DM o la API de Actualización de UWP.

Permitir que el dispositivo busque la actualización, el dispositivo detectará la actualización publicada, descargará e instalará automáticamente (según las directivas de actualización configuradas).

Este proceso puede tardar 24 horas o más en función de la configuración del tiempo de examen y las horas activas.

Desuso sha1 para IoT Core

La desuso sha1 para Windows 10 IoT Core sistema operativo se ha implementado y la compatibilidad con SHA-2 solo está habilitada a partir de la actualización de julio de Windows 10 IoTCore (10.0.17763.615) de Windows 10. A partir de noviembre de 2019, todos los paquetes personalizados de OEM solo se firmarán con firmas SHA-2 y todos los dispositivos deben actualizarse primero a la actualización de julio de Windows 10 1809 (10.0.17763.615) o una versión posterior para poder tener como destino paquetes personalizados de OEM firmados con SHA-2.

Nota

Las actualizaciones firmadas de SHA-2 no se instalarán en versiones del sistema operativo anteriores a 10.0.17763.611. Se recomienda actualizar el sistema operativo del dispositivo a la primera versión y, a continuación, seleccionar como destino las actualizaciones de paquetes personalizados de OEM.

Para los dispositivos que ejecutan Windows 10 IoTCore, versión 1803, necesitará actualizar a la actualización de Windows 10 IoTCore versión 1803 de julio (10.0.17134.885). Se recomienda encarecidamente actualizar los dispositivos 1803 a la actualización de julio de 1809.

Expiración de las raíces de firma y certificado cruzado de OEM

Los certificados raíz firmados entre sí son SHA1 y se admitirán hasta sus fechas de expiración. Esta expiración no afecta a los controladores ya firmados en la imagen y afecta a la firma de nuevos controladores después de la fecha de expiración.

Importante

A partir de Windows 10 IoT Core versión 1809 del 10 de noviembre de 2020 update(17763.1577), se admite la firma de controladores de kernel oem. Con esto, el certificado de firma de código no requiere que se encadene a la raíz con firma cruzada. La firma de OEM requiere que las características de arranque seguro y protección de dispositivos estén habilitadas para imágenes comerciales y de prueba. Consulte rama IoT-ADK-AddonKit 17763-v7 para obtener las actualizaciones de herramientas y los certificados de ejemplo.

Consulte los vínculos siguientes para obtener más información sobre el desuso sha1: