Sugerencias de WDAC Administración & problemas conocidos

Nota

Algunas funcionalidades de Windows Defender Application Control solo están disponibles en versiones específicas de Windows. Obtenga más información sobre la disponibilidad de características de Application Control.

En este artículo se tratan sugerencias y trucos para administradores y problemas conocidos con Windows Defender Application Control (WDAC). Pruebe esta configuración en el laboratorio antes de habilitarla en producción.

Ubicaciones de archivos de directiva WDAC

Las directivas WDAC de formato de directiva múltiple se encuentran en las siguientes ubicaciones en función de si la directiva está firmada o no y del método de implementación de directiva que se usó.

- <Volumen del sistema> operativo\Windows\System32\CodeIntegrity\CiPolicies\Active\{PolicyId GUID}.cip

- <Partición> del sistema EFI\Microsoft\Boot\CiPolicies\Active\{PolicyId GUID}.cip

El valor de {PolicyId GUID} es único por directiva y se define en el XML de directiva con el <elemento PolicyId> .

Para las directivas WDAC de formato de directiva única, además de las dos ubicaciones anteriores, busque también un archivo denominado SiPolicy.p7b en las siguientes ubicaciones:

- <Partición> del sistema EFI\Microsoft\Boot\SiPolicy.p7b

- <Volumen del sistema> operativo\Windows\System32\CodeIntegrity\SiPolicy.p7b

Nota

Puede existir una directiva WDAC de formato de directiva múltiple con el GUID {A244370E-44C9-4C06-B551-F6016E563076} de formato de directiva única en cualquiera de las ubicaciones del archivo de directiva.

Orden de precedencia de reglas de archivo

Cuando el motor WDAC evalúa los archivos con respecto al conjunto activo de directivas en el dispositivo, las reglas se aplican en el orden siguiente. Una vez que un archivo encuentra una coincidencia, WDAC detiene el procesamiento adicional.

Reglas de denegación explícitas: un archivo se bloquea si existe alguna regla de denegación explícita para él, incluso si se crean otras reglas para intentar permitirlo. Las reglas de denegación pueden usar cualquier nivel de regla. Use el nivel de regla más específico práctico al crear reglas de denegación para evitar bloquear más de lo que piensa.

Reglas de permiso explícitas: si existe alguna regla de permiso explícita para el archivo, el archivo se ejecuta.

A continuación, WDAC busca el atributo extendido (EA) del instalador administrado o el EA de Intelligent Security Graph (ISG) en el archivo. Si existe cualquiera de los eas y la directiva habilita la opción correspondiente, se permite el archivo.

Por último, WDAC realiza una llamada en la nube al ISG para obtener reputación sobre el archivo, si la directiva habilita la opción ISG.

Cualquier archivo no permitido por una regla explícita o basado en ISG o MI se bloquea implícitamente.

Problemas conocidos

El error de detención de arranque (pantalla azul) se produce si hay más de 32 directivas activas

Hasta que apliques la actualización de seguridad de Windows publicada el 9 de abril de 2024 o después, el dispositivo se limita a 32 directivas activas. Si se supera el número máximo de directivas, las pantallas azules del dispositivo que hacen referencia a ci.dll con un valor de comprobación de errores de 0x0000003b. Tenga en cuenta este límite máximo de recuento de directivas al planear las directivas WDAC. Las directivas de bandeja de entrada de Windows que están activas en el dispositivo también cuentan para este límite. Para quitar el límite máximo de directivas, instale la actualización de seguridad de Windows publicada el 9 de abril de 2024 o posterior y reinicie el dispositivo. De lo contrario, reduzca el número de directivas en el dispositivo para permanecer por debajo de 32 directivas.

Nota: El límite de directivas no se quitó el Windows 11 21H2 y permanecerá limitado a 32 directivas.

Las directivas de modo auditoría pueden cambiar el comportamiento de algunas aplicaciones o provocar bloqueos de aplicaciones

Aunque el modo de auditoría WDAC está diseñado para evitar el impacto en las aplicaciones, algunas características siempre se aplican con cualquier directiva WDAC que active la integridad del código en modo de usuario (UMCI) con la opción 0 Enabled:UMCI. Esta es una lista de los cambios conocidos del sistema en el modo de auditoría:

- Algunos hosts de script pueden bloquear código o ejecutar código con menos privilegios incluso en modo de auditoría. Consulte Aplicación de scripts con WDAC para obtener información sobre los comportamientos individuales del host de script.

- Opción 19 Habilitada:La seguridad dinámica del código siempre se aplica si alguna directiva UMCI incluye esa opción. Consulte WDAC y .NET.

Las imágenes nativas de .NET pueden generar eventos de bloque falsos positivos

En algunos casos, los registros de integridad de código en los que se escriben Windows Defender errores y advertencias de Application Control incluyen eventos de error para imágenes nativas generadas para ensamblados de .NET. Normalmente, los bloques de imágenes nativas son funcionalmente benignos, ya que una imagen nativa bloqueada vuelve a su ensamblado correspondiente y .NET regenera la imagen nativa en su siguiente ventana de mantenimiento programada.

No se admiten firmas que usen criptografía de curva elíptica (ECC)

Las reglas basadas en firmante WDAC solo funcionan con criptografía RSA. No se admiten algoritmos ECC, como ECDSA. Si WDAC bloquea un archivo basado en firmas ECC, los eventos de información de firma 3089 correspondientes muestran VerificationError = 23. En su lugar, puede autorizar los archivos mediante reglas hash o de atributo de archivo, o mediante otras reglas de firmante si el archivo también está firmado con firmas mediante RSA.

Los instaladores MSI se tratan como escritura del usuario en Windows 10 cuando lo permite la regla FilePath.

Los archivos del instalador MSI siempre se detectan como escritura del usuario en Windows 10 y en Windows Server 2022 y versiones anteriores. Si necesita permitir archivos MSI mediante reglas de FilePath, debe establecer la opción 18 Disabled:Runtime FilePath Rule Protection en la directiva WDAC.

WDAC bloquea las instalaciones msi iniciadas directamente desde Internet

Se produce un error al instalar .msi archivos directamente desde Internet en un equipo protegido por WDAC. Por ejemplo, este comando produce un error:

msiexec -i https://download.microsoft.com/download/2/E/3/2E3A1E42-8F50-4396-9E7E-76209EA4F429/Windows10_Version_1511_ADMX.msi

Como solución alternativa, descargue el archivo MSI y ejecútelo localmente:

msiexec -i c:\temp\Windows10_Version_1511_ADMX.msi

Arranque lento y rendimiento con directivas personalizadas

WDAC evalúa todos los procesos que se ejecutan, incluidos los procesos de Windows de bandeja de entrada. Puede provocar tiempos de arranque más lentos, rendimiento degradado y, posiblemente, problemas de arranque si las directivas no se basan en las plantillas WDAC o no confían en los firmantes de Windows. Por estos motivos, debe usar las plantillas base wdac siempre que sea posible para crear las directivas.

Consideraciones sobre la directiva de etiquetado de AppId

Las directivas de etiquetado de AppId que no se basan en las plantillas base WDAC o que no permiten los firmantes integrados de Windows pueden provocar un aumento significativo en los tiempos de arranque (aproximadamente 2 minutos).

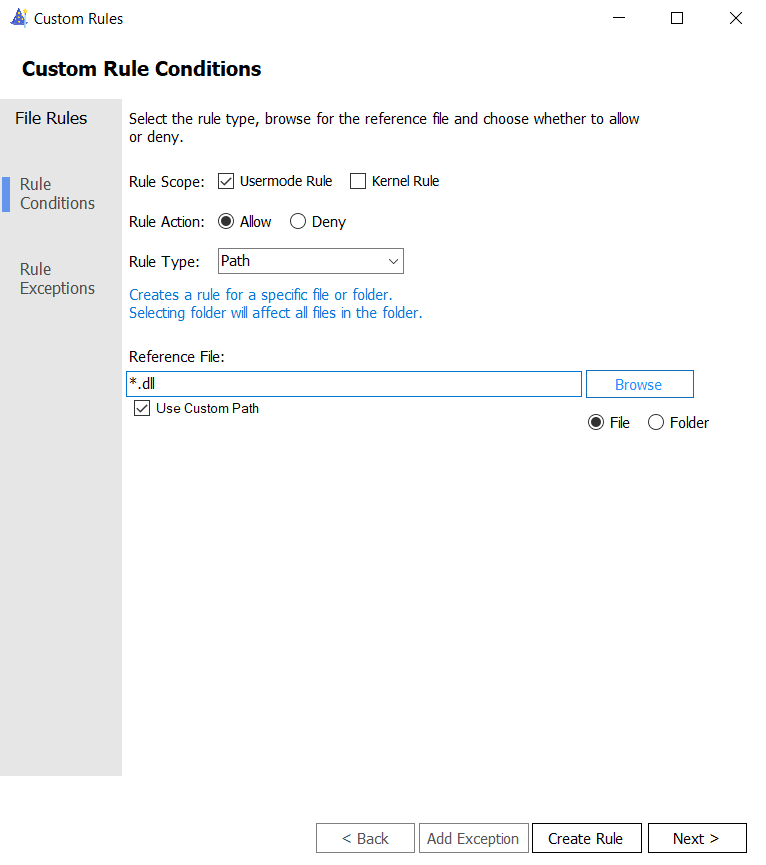

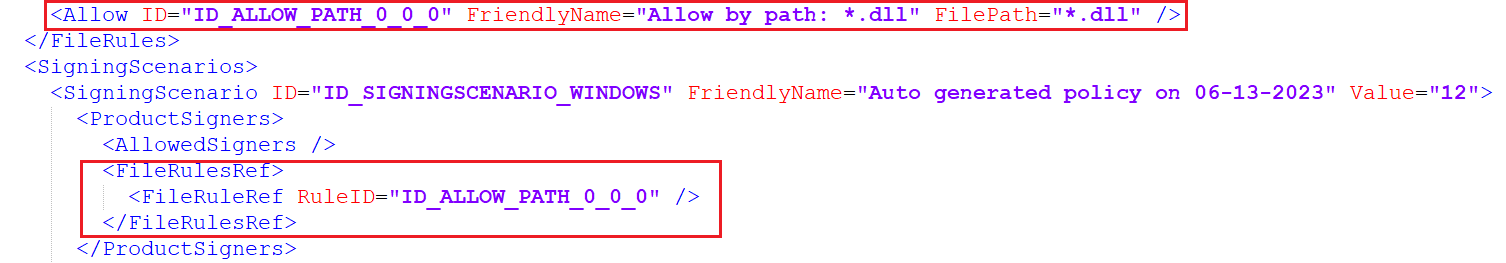

Si no puede permitir la inclusión en la lista de firmantes de Windows o la compilación de las plantillas base WDAC, agregue la siguiente regla a las directivas para mejorar el rendimiento:

Puesto que las directivas de etiquetado de AppId se evalúan pero no pueden etiquetar archivos dll, esta regla abrevia la evaluación de dll y mejora el rendimiento de la evaluación.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de