Preparación e implementación de Servicios de federación de Active Directory (AD FS): confianza de clave local

En este artículo se describen Windows Hello para empresas funcionalidades o escenarios que se aplican a:

Windows Hello para empresas funciona exclusivamente con el rol servicio de federación de Active Directory (AD FS) incluido con Windows Server. El modelo de implementación de confianza de claves local usa AD FS para el registro de claves y el registro de dispositivos.

En las instrucciones siguientes se describe la implementación de una nueva instancia de AD FS mediante Windows Information Database (WID) como base de datos de configuración.

WID es ideal para entornos con no más de 30 servidores de federación y no más de 100 confianzas de usuario de confianza. Si el entorno supera cualquiera de estos factores o necesita proporcionar resolución de artefactos SAML, detección de reproducción de tokens o necesita QUE AD FS funcione como un rol de proveedor federado, la implementación requiere el uso de SQL como base de datos de configuración.

Para implementar AD FS mediante SQL como base de datos de configuración, revise la lista de comprobación Implementación de una granja de servidores de federación .

Una nueva granja de AD FS debe tener un mínimo de dos servidores de federación para un equilibrio de carga adecuado, que se puede realizar con periféricos de red externos o con el uso del rol de equilibrio de carga de red incluido en Windows Server.

Prepare la implementación de AD FS instalando y actualizando dos servidores windows.

Inscripción para un certificado de autenticación de servidor TLS

Por lo general, un servicio de federación es un rol perimetral. Sin embargo, los servicios de federación y la instancia que se utiliza en la implementación local de Windows Hello para empresas no necesitan conectividad a Internet.

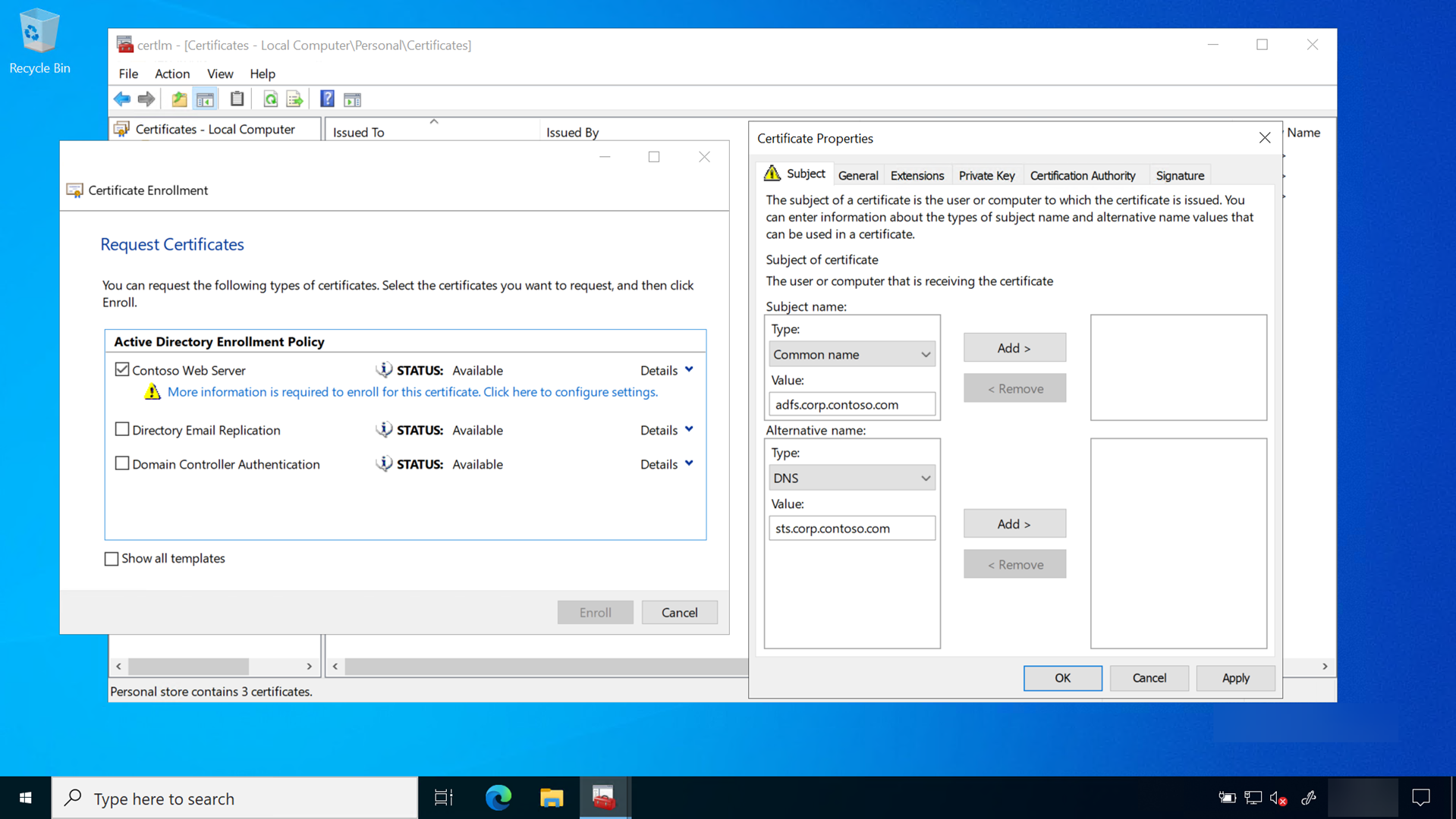

El rol de AD FS necesita un certificado de autenticación de servidor para los servicios de federación y puede usar un certificado emitido por la entidad de certificación empresarial (interna). El certificado de autenticación de servidor debe tener los siguientes nombres incluidos en el certificado, si solicita un certificado individual para cada nodo de la granja de servidores de federación:

- Nombre del firmante: el FQDN interno del servidor de federación

- Nombre alternativo del firmante: el nombre del servicio de federación (por ejemplo , sts.corp.contoso.com) o una entrada de carácter comodín adecuada (por ejemplo , *.corp.contoso.com)

El nombre del servicio de federación se establece cuando se configura el rol de AD FS. Puedes elegir cualquier nombre, pero ese nombre debe ser distinto del nombre del servidor o host. Por ejemplo, puede asignar un nombre al servidor host adfs y a los sts del servicio de federación. En este ejemplo, se adfs.corp.contoso.com el FQDN del host y se sts.corp.contoso.com el FQDN del servicio de federación.

También puede emitir un certificado para todos los hosts de la granja de servidores. Si eligió esta opción, deje el nombre del firmante en blanco e incluya todos los nombres en el nombre alternativo del firmante al crear la solicitud de certificado. Todos los nombres de deben incluir el FQDN de cada host del conjunto y el nombre del servicio de federación.

Al crear un certificado comodín, marque la clave privada como exportable, para que el mismo certificado se pueda implementar en cada servidor de federación y proxy de aplicación web dentro de la granja de AD FS. Ten en cuenta que el certificado debe ser de confianza (encadenado a una CA raíz de confianza). Una vez que hayas solicitado e inscrito el certificado de autenticación de servidor en un nodo, puedes exportar el certificado y la clave privada a un archivo PFX mediante la consola del administrador de certificados. A continuación, puedes importar el certificado en los otros nodos de la granja de servidores de AD FS.

Asegúrese de inscribir o importar el certificado en el almacén de certificados del equipo del servidor de AD FS. Además, asegúrate de todos los nodos del conjunto tengan el certificado de autenticación de servidor TLS correcto.

Inscripción de certificados de autenticación de AD FS

Inicie sesión en el servidor de federación con credenciales equivalentes de administrador de dominio .

- Iniciar el Administrador de certificados de equipo local (certlm.msc)

- Expanda el nodo Personal en el panel de navegación.

- Haz clic con el botón secundario en Personal. Seleccionar todas las tareas > Solicitar nuevo certificado

- Seleccione Siguiente en la página Antes de comenzar

- Seleccione Siguiente en la página Seleccionar directiva de inscripción de certificados

- En la página Solicitar certificados, active la casilla Servidor web interno

- Seleccione ️⚠ Se necesita más información para inscribirse para este certificado. Haga clic aquí para configurar el vínculo de configuración

- En Nombre de sujeto, selecciona nombre común en la lista tipo. Escriba el FQDN del equipo que hospeda el rol de AD FS y, a continuación, seleccione Agregar.

- En Nombre alternativo, selecciona DNS en la lista Tipo. Escriba el FQDN del nombre que usará para los servicios de federación (sts.corp.contoso.com). El nombre que use aquí DEBE coincidir con el nombre que usa al configurar el rol de servidor de AD FS. Seleccione Agregar y Aceptar cuando haya terminado

- Seleccione Inscribir.

Debe aparecer un certificado de autenticación de servidor en el almacén de certificados personal del equipo.

Implementación del rol de AD FS

Importante

Finaliza completamente la configuración de AD en el primer servidor del conjunto antes de agregar el segundo servidor al conjunto de AD FS. Una vez completado, el segundo servidor recibe la configuración a través de la base de datos de configuración compartida cuando se agrega a la granja de servidores de AD FS.

Inicie sesión en el servidor de federación con credenciales equivalentes de Administrador de empresa .

- Inicia el Administrador de servidores. Seleccione Servidor local en el panel de navegación.

- Seleccione Administrar agregar > roles y características

- Seleccione Siguiente en la página Antes de comenzar .

- En la página Seleccionar tipo de instalación , seleccione Instalación basada en rol o basada en > características Siguiente

- En la página Seleccionar servidor de destino, selecciona Seleccionar un servidor del grupo de servidores. Seleccione el servidor de federación en la lista Grupo de servidores y Siguiente

- En la página Seleccionar roles de servidor, seleccione Servicios de federación de Active Directory (AD FS) y Siguiente.

- Seleccione Siguiente en la página Seleccionar características .

- Seleccione Siguiente en la página Servicio de federación de Active Directory .

- Seleccione Instalar para iniciar la instalación del rol.

Revisión para validar la implementación de AD FS

Antes de continuar con la implementación, valida el progreso de tu implementación revisando los siguientes elementos:

- Confirmación de que la granja de AD FS usa la configuración correcta de la base de datos

- Confirmación de que la granja de SERVIDORES de AD FS tiene un número adecuado de nodos y que tiene un equilibrio de carga adecuado para la carga prevista

- Confirme que todos los servidores de AD FS de la granja tienen instaladas las actualizaciones más recientes.

- Confirma que todos los servidores de AD FS tengan un certificado de autenticación de servidor válido

Requisitos previos de la cuenta de servicio de registro de dispositivos

El uso de cuentas de servicio administradas de grupo (GMSA) es la forma preferida de implementar cuentas de servicio para los servicios que las admiten. Los GMSA tienen ventajas de seguridad con respecto a las cuentas de usuario normales porque Windows controla la administración de contraseñas. Esto significa que la contraseña será larga, compleja y cambiará periódicamente. AD FS admite GMSA y debe configurarse con ellos para una seguridad adicional.

GSMA usa el servicio de distribución de claves de Microsoft que se encuentra en los controladores de dominio. Antes de poder crear una GSMA, primero debes crear una clave raíz para el servicio. Puedes omitir esto si el entorno ya usa GSMA.

Crear la clave raíz del Servicio de distribución de claves (KDS)

Inicie sesión en un controlador de dominio con credenciales equivalentes de administrador de empresa .

Inicie una consola de PowerShell con privilegios elevados y ejecute el siguiente comando:

Add-KdsRootKey -EffectiveTime (Get-Date).AddHours(-10)

Configurar el rol de servicio de federación de Active Directory

Use los procedimientos siguientes para configurar AD FS.

Inicie sesión en el servidor de federación con credenciales equivalentes de Administrador de dominio . Estos procedimientos suponen que se estás configurando el primer servidor de federación en una granja de servidores de federación.

- Iniciar Administrador del servidor

- Seleccione la marca de notificación en la esquina superior derecha y seleccione Configurar los servicios de federación en este servidor.

- En la página principal , seleccione Crear la primera granja de servidores > de federación Siguiente

- En la página Conectar con Servicios de dominio de Active Directory, seleccione Siguiente.

- En la página Especificar propiedades de servicio, selecciona el certificado importado o inscrito recientemente desde la lista Certificado SSL. Es probable que el certificado tenga el nombre del servicio de federación, como sts.corp.contoso.com

- Seleccione el nombre del servicio de federación en la lista Nombre del servicio de federación .

- Escriba el nombre para mostrar del servicio de federación en el cuadro de texto. Este es el nombre que los usuarios verán al iniciar la sesión. Seleccione Siguiente.

- En la página Especificar la cuenta de servicio, selecciona Crear una cuenta de servicio administrada de grupo. En el cuadro Nombre de cuenta, escriba adfssvc.

- En la página Especificar base de datos de configuración, seleccione Crear una base de datos en este servidor mediante Windows Internal Database y seleccione Siguiente.

- En la página Opciones de revisión , seleccione Siguiente.

- En la página Comprobaciones de requisitos previos, seleccione Configurar.

- Cuando se complete el proceso, seleccione Cerrar.

Adición de la cuenta de servicio de AD FS al grupo Administradores de claves

Durante Windows Hello para empresas inscripción, la clave pública se registra en un atributo del objeto de usuario en Active Directory. Para asegurarse de que el servicio AD FS puede agregar y quitar claves forman parte de su flujo de trabajo normal, debe ser miembro del grupo global Administradores de claves .

Inicie sesión en un controlador de dominio o una estación de trabajo de administración con credenciales equivalentes de administrador de dominio .

- Abre Usuarios y Equipos de Active Directory

- Seleccione el contenedor Usuarios en el panel de navegación.

- Haga clic con el botón derecho en Administradores de claves en el panel de detalles y seleccione Propiedades.

- Seleccione agregar miembros > ...

- En el cuadro de texto Escribe los nombres de objeto que quieras seleccionar, escribe adfssvc. Seleccione Aceptar.

- Seleccione Aceptar para volver a Usuarios y equipos de Active Directory

- Cambiar al servidor que hospeda el rol de AD FS y reiniciarlo

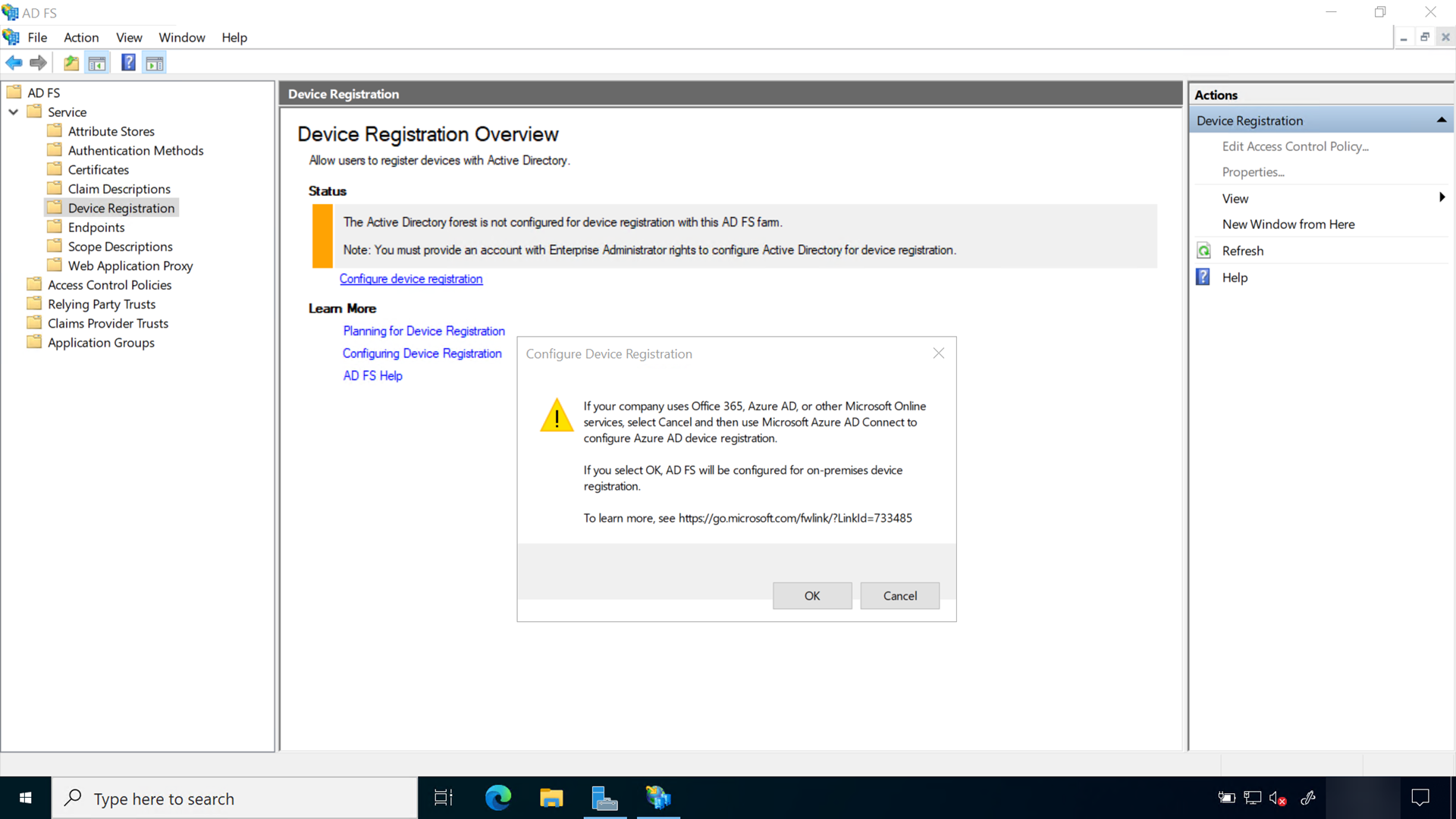

Configuración del servicio de registro de dispositivos

Inicie sesión en el servidor de federación con credenciales equivalentes de Administrador de empresa . Estas instrucciones suponen que se estás configurando el primer servidor de federación en una granja de servidores de federación.

- Abrir la consola de administración de AD FS

- En el panel de navegación, expande Servicio. Seleccione Registro de dispositivos.

- En el panel de detalles, seleccione Configurar el registro de dispositivos.

- En el cuadro de diálogo Configurar registro de dispositivos, seleccione Aceptar.

Al desencadenar el registro de dispositivos desde AD FS, se crea el punto de conexión de servicio (SCP) en la partición de configuración de Active Directory. El SCP se usa para almacenar la información de registro de dispositivos que los clientes de Windows detectarán automáticamente.

Revisión para validar la configuración de AD FS y Active Directory

Antes de continuar con la implementación, valida el progreso de tu implementación revisando los siguientes elementos:

- Registre la información sobre el certificado de AD FS y establezca un recordatorio de renovación al menos seis semanas antes de que expire. La información pertinente incluye: número de serie del certificado, huella digital, nombre común, nombre alternativo del firmante, nombre del servidor host físico, fecha de emisión, fecha de expiración y proveedor de ca emisora (si un certificado que no es de Microsoft)

- Confirme que agregó la cuenta de servicio de AD FS al grupo KeyAdmins.

- Confirmación de que ha habilitado el servicio de registro de dispositivos

Servidores de federación adicionales

Las organizaciones deben implementar más de un servidor de federación en su conjunto de federaciones para ofrecer una alta disponibilidad. Debe tener un mínimo de dos servicios de federación en su conjunto de AD FS. Sin embargo, la mayoría de organizaciones suelen tener más. Esto depende en gran medida el número de dispositivos y usuarios que utilicen los servicios proporcionados por el conjunto de AD FS.

Certificado de autenticación de servidor

Cada servidor que agregues al conjunto de AD FS debe tener un certificado de autenticación de servidor adecuado. Consulta la sección Inscripción para un certificado de autenticación de servidor TLS de este documento para determinar los requisitos para el certificado de autenticación de servidor. Como se mencionó anteriormente, los servidores de AD FS utilizados exclusivamente para las implementaciones locales de Windows Hello para empresas pueden usar certificados de autenticación de servidores de empresa, en lugar de certificados de autenticación de servidores emitidos por entidades de certificación públicas.

Instalación de servidores adicionales

La adición de servidores de federación a la granja de AD FS existente comienza con la garantía de que el servidor está totalmente revisado, para incluir Windows Server 2016 actualización necesaria para admitir implementaciones de Windows Hello para empresas (https://aka.ms/whfbadfs1703). A continuación, instala el rol de servicios de federación de Active Directory en los servidores adicionales y configura el servidor como un servidor adicional en un conjunto existente.

Equilibrio de carga de AD FS

En muchos entornos se equilibra la carga con dispositivos de hardware. Los entornos que no tienen capacidades de equilibrado de carga pueden aprovechar la característica de equilibrado de carga en red incluida en Windows Server para equilibrar la carga de los servidores de AD FS en el conjunto de la federación. Instala la característica de Equilibrio de carga de red de Windows en todos los nodos que participan en el conjunto de AD FS que debe tener equilibrio de carga.

Instalar la característica de Equilibrio de carga de red en servidores de AD FS

Inicie sesión en el servidor de federación con credenciales equivalentes de Administrador de empresa .

- Inicia el Administrador de servidores. Seleccione Servidor local en el panel de navegación.

- Seleccione Administrar y, a continuación, agregar roles y características

- Seleccione Siguiente en la página Antes de comenzar

- En la página Seleccionar tipo de instalación, seleccione Instalación basada en rol o basada en características y seleccione Siguiente.

- En la página Seleccionar servidor de destino, selecciona Seleccionar un servidor del grupo de servidores. Selecciona el servidor de federación en la lista Grupo de servidores. Seleccione Siguiente.

- En la página Seleccionar roles de servidor , seleccione Siguiente.

- Seleccione Equilibrio de carga de red en la página Seleccionar características

- Seleccione Instalar para iniciar la instalación de la característica.

Configurar el equilibrio de carga de red para AD FS

Antes de poder equilibrar la carga de todos los nodos del conjunto de AD FS, primero debes crear un clúster de equilibrio de carga nuevo. Cuando hayas creado el clúster, podrás agregar nuevos nodos al mismo.

Inicie sesión en un nodo de la granja de servidores de federación con credenciales equivalentes de administrador .

- Abrir el Administrador de equilibrio de carga de red desde herramientas administrativas

- Haga clic con el botón derecho en Clústeres de equilibrio de carga de red y, a continuación, seleccione Nuevo clúster.

- Para conectarse al host que va a formar parte del nuevo clúster, en el cuadro de texto Host , escriba el nombre del host y, a continuación, seleccione Conectar.

- Seleccione la interfaz que desea usar con el clúster y, a continuación, seleccione Siguiente (la interfaz hospeda la dirección IP virtual y recibe el tráfico de cliente para equilibrar la carga)

- En Parámetros de Host, selecciona un valor en Prioridad (identificador de host único). Este parámetro especifica un identificador único para cada host. El host que posee la prioridad numérica más baja entre los miembros actuales del clúster administra todo el tráfico de red del clúster que queda sin cubrir por una regla de puerto. Seleccione Siguiente.

- En Direcciones IP de clúster, seleccione Agregar y escriba la dirección IP del clúster que comparte cada host del clúster. NLB agrega esta dirección IP a la pila TCP/IP en la interfaz seleccionada de todos los hosts que se seleccionen para formar parte del clúster. Seleccione Siguiente.

- En Parámetros de clúster, selecciona los valores de Dirección IP y Máscara de subred (para las direcciones IPv6 no es necesario ningún valor de máscara de subred). Escriba el nombre completo de Internet que usarán los usuarios para acceder a este clúster NLB.

- En Modo de operación de clúster, seleccione Unidifusión para especificar que se debe usar una dirección de control de acceso multimedia (MAC) de unidifusión para las operaciones del clúster. En modo de unidifusión, la dirección MAC del clúster se asigna al adaptador de red del equipo y no se usa la dirección MAC integrada del adaptador de red. Recomendamos que aceptes la configuración predeterminada de unidifusión. Seleccione Siguiente.

- En Reglas de puerto, seleccione Editar para modificar las reglas de puerto predeterminadas para usar el puerto 443.

Servidores de AD FS adicionales

- Para agregar más hosts al clúster, haga clic con el botón derecho en el nuevo clúster y, a continuación, seleccione Agregar host al clúster.

- Configura los parámetros de host (incluida la prioridad de host, direcciones IP dedicadas y carga) para los hosts adicionales siguiendo las mismas instrucciones que usaste para configurar el host inicial. Dado que va a agregar hosts a un clúster ya configurado, todos los parámetros de todo el clúster siguen siendo los mismos

Configurar DNS para el registro de dispositivos

Inicie sesión en el controlador de dominio o la estación de trabajo administrativa con credenciales equivalentes de administrador de dominio.

Necesitará el nombre del servicio de federación para completar esta tarea. Para ver el nombre del servicio de federación, seleccione Editar propiedades del servicio de federación en el panel Acción de la consola de administración de AD FS o mediante (Get-AdfsProperties).Hostname. (PowerShell) en el servidor de AD FS.

- Abrir la consola de administración de DNS

- En el panel de navegación, expanda el nodo de nombre del controlador de dominio y las zonas de búsqueda directa

- En el panel de navegación, seleccione el nodo que tiene el nombre del nombre de dominio interno de Active Directory.

- En el panel de navegación, haga clic con el botón derecho en el nodo de nombre de dominio y seleccione Nuevo host (A o AAAA)

- En el cuadro de texto Nombre, escribe el nombre del servicio de federación. En el cuadro Dirección IP, escribe la dirección IP del servidor de federación. Seleccione Agregar host.

- Haga clic con el botón derecho en el

<domain_name>nodo y seleccione Nuevo alias (CNAME) - En el cuadro de diálogo Nuevo registro de recursos , escriba

enterpriseregistrationen el cuadro Nombre de alias . - En el nombre de dominio completo (FQDN) del cuadro host de destino, escriba

federation_service_farm_name.<domain_name_fqdny seleccione Aceptar. - Cierra la consola de administración de DNS.

Nota

Si el bosque tiene varios sufijos UPN, asegúrese de que enterpriseregistration.<upnsuffix_fqdn> está presente para cada sufijo.

Configurar la zona de Intranet para incluir el servicio de federación

El aprovisionamiento de Windows Hello presenta las páginas web desde el servicio de federación. La configuración de la zona de intranet para incluir los servicios de federación permite al usuario autenticarse en los servicios de federación mediante la autenticación integrada. Sin esta configuración, la conexión al servicio de federación durante el aprovisionamiento de Windows Hello exige autenticación al usuario.

Crear una directiva de grupo de zona de Intranet

Inicie sesión en el controlador de dominio o la estación de trabajo administrativa con dominio Administración credenciales equivalentes:

- Iniciar la consola de administración de directiva de grupo (

gpmc.msc) - Expanda el dominio y seleccione el nodo directiva de grupo Objeto en el panel de navegación.

- Haz clic con el botón secundario en Objeto de directiva de grupo y selecciona Nuevo.

- Escriba Configuración de zona de intranet en el cuadro de nombre y seleccione Aceptar.

- En el panel de contenido, haga clic con el botón derecho en el objeto Configuración de zona de intranet directiva de grupo y seleccione Editar.

- En el panel de navegación, expanda Directivas en Configuración del equipo.

- Expanda Plantillas > administrativas Componente > de Windows Internet Explorer > Internet Panel de control >página Seguridad. Abrir lista de asignaciones de sitio a zona

- Seleccione Habilitar > mostrar. En la columna Nombre de valor, escribe la dirección url del servicio de federación que empieza por https. En la columna Valor, escribe el número 1. Seleccione Aceptar dos veces y cierre el Editor administración de directiva de grupo

Implementar el objeto de directiva de grupo de zona de intranet

- Inicia la Consola de administración de directivas de grupo (gpmc.msc).

- En el panel de navegación, expanda el dominio y haga clic con el botón derecho en el nodo que tiene el nombre de dominio de Active Directory y seleccione Vincular un GPO existente...

- En el cuadro de diálogo Seleccionar GPO, seleccione Configuración de zona de intranet o el nombre del objeto Windows Hello para empresas directiva de grupo que creó anteriormente y seleccione Aceptar.

Validación e implementación de la autenticación multifactor (MFA)

Windows Hello para empresas requiere que los usuarios realicen la autenticación multifactor (MFA) antes de inscribirse en el servicio. Las implementaciones locales pueden usar, como opción de MFA:

- Certificados

- proveedores de autenticación que no son de Microsoft para AD FS

- proveedor de autenticación personalizado para AD FS

Importante

A partir del 1 de julio de 2019, Microsoft ya no ofrecerá servidor MFA para nuevas implementaciones. Los nuevos clientes que quieran requerir la autenticación multifactor de sus usuarios deben usar la autenticación multifactor Microsoft Entra basada en la nube. Los clientes existentes que hayan activado el servidor MFA antes del 1 de julio podrán descargar la versión más reciente, actualizaciones futuras y generar credenciales de activación como de costumbre.

Para obtener información sobre los métodos de autenticación que no son de Microsoft disponibles, consulte Configuración de métodos de autenticación adicionales para AD FS. Para crear un método de autenticación personalizado, consulte Compilación de un método de autenticación personalizado para AD FS en Windows Server

Siga la guía de integración e implementación del proveedor de autenticación que seleccione para integrarlo e implementarlo en AD FS. Asegúrese de que el proveedor de autenticación está seleccionado como una opción de autenticación multifactor en la directiva de autenticación de AD FS. Para obtener información sobre cómo configurar directivas de autenticación de AD FS, consulte Configuración de directivas de autenticación.

Revisión para validar la configuración

Antes de continuar con la implementación, valida el progreso de tu implementación revisando los siguientes elementos:

- Confirme que todos los servidores de AD FS tienen un certificado de autenticación de servidor válido. El asunto del certificado ha de ser el nombre común (FQDN) del host o un nombre comodín. El nombre alternativo del certificado contiene un comodín o el FQDN del servicio de federación

- Confirmación de que la granja de SERVIDORES de AD FS tiene un número adecuado de nodos y que tiene un equilibrio de carga adecuado para la carga prevista

- Confirmación de que ha reiniciado el servicio de AD FS

- Confirma que has creado un registro A de DNS para el servicio de federación y que la dirección IP que se usa sea la dirección IP con equilibrio de carga.

- Confirme que ha creado e implementado la configuración de zona de intranet para evitar la autenticación doble en el servidor de federación.

- Confirmación de que ha implementado una solución de MFA para AD FS

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de