Información general sobre el portal Mis aplicaciones

Aplicaciones es un portal basado en la web que se usa para administrar e iniciar aplicaciones en Microsoft Entra ID. Para trabajar con aplicaciones en Aplicaciones, use una cuenta organizativa en Microsoft Entra ID y obtenga acceso concedido por el administrador de Microsoft Entra. El portal Aplicaciones es independiente del Centro de administración de Microsoft Entra y no requiere que los usuarios tengan una suscripción a Azure o Microsoft 365.

Los usuarios acceden al portal Aplicaciones para:

- Descubrir las aplicaciones a las que tienen acceso

- Solicitar nuevas aplicaciones en las que la organización admite el autoservicio

- Crear colecciones personales de aplicaciones

- Administrar el acceso a aplicaciones

Las siguientes condiciones determinan si una aplicación en la lista de aplicaciones empresariales en el centro de administración de Microsoft Entra aparece a un usuario o grupo en el portal Mis aplicaciones:

- La aplicación está establecida para que sea visible en sus propiedades

- La aplicación se asigna al usuario o grupo

Nota:

La propiedad Los usuarios solo pueden ver las aplicaciones de Office 365 en el portal de Office 365 en el centro de administración de Microsoft Entra puede afectar si los usuarios solo pueden ver las aplicaciones de Office 365 en el portal de Office 365. Si esta configuración está establecida en No, los usuarios podrán ver las aplicaciones de Office 365 tanto en el portal Aplicaciones como en el portal de Office 365. Esta configuración se puede encontrar en Administrar en Aplicaciones empresariales > Configuración de usuario.

Los administradores pueden configurar:

- Experiencias de consentimiento, incluidos los términos del servicio

- Solicitudes de acceso y detección de aplicaciones en forma de autoservicio

- Colecciones de aplicaciones

- Personalización de marca de la empresa y la aplicación

Comprensión de las propiedades de la aplicación

Las propiedades definidas para una aplicación pueden afectar a cómo el usuario interactúa con ella en el portal Aplicaciones.

- ¿Está habilitado para que los usuarios inicien sesión? - Si esta propiedad está establecida en Sí, los usuarios asignados podrán iniciar sesión en la aplicación desde el portal Aplicaciones.

- Nombre: esta propiedad es el nombre de la aplicación que ven los usuarios en el portal Aplicaciones. Los administradores ven el nombre cuando administran el acceso a la aplicación.

- Dirección URL: la dirección URL que se inicia cuando se selecciona la aplicación en el portal Aplicaciones.

- Logotipo: logotipo de la aplicación que los usuarios ven en el portal de Aplicaciones.

- Visible para los usuarios: hace que la aplicación sea visible en el portal Aplicaciones. Cuando este valor se establece en Sí, las aplicaciones todavía no aparecen en el portal Aplicaciones si aún no tienen usuarios o grupos asignados a él. Solo los usuarios asignados pueden ver la aplicación en el portal Aplicaciones.

Para obtener más información, consulte Propiedades de una aplicación empresarial.

Detección de aplicaciones

Al iniciar sesión en el portal Mis aplicaciones, se muestran las aplicaciones que se han hecho visibles. Para que una aplicación sea visible en el portal de Mis Aplicaciones, establezca las propiedades adecuadas en el centro de administración de Microsoft Entra. Además, en el centro de administración de Microsoft Entra, asigne un usuario o grupo con los miembros adecuados.

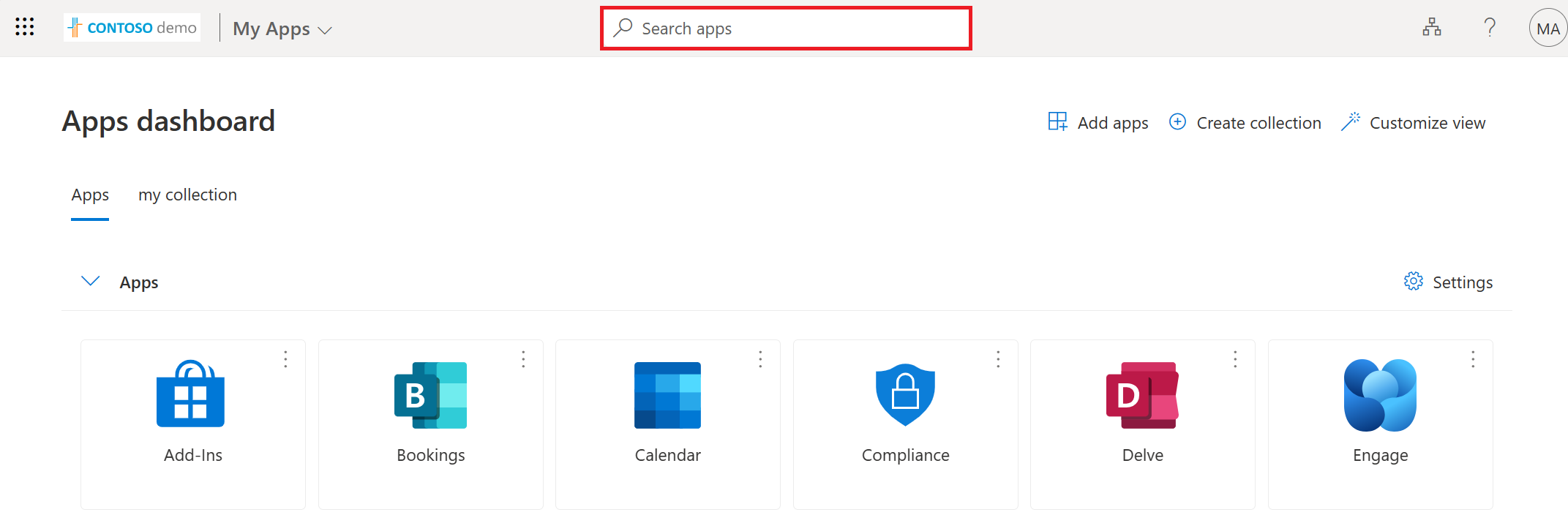

Para buscar una aplicación en el portal Aplicaciones, escriba el nombre de una aplicación en el cuadro de búsqueda de la parte superior de la página. Las aplicaciones que aparecen pueden tener una vista de lista o unavista de cuadrícula.

Nota:

Los usuarios finales ya no pueden agregar aplicaciones de inicio de sesión único con contraseña en Aplicaciones. Si necesita agregar una aplicación de inicio de sesión único con contraseña para los usuarios finales, hágalo en el centro de administración de Microsoft Entra. Para obtener más información, consulte Agregar una aplicación para el inicio de sesión único basado en contraseña.

Importante

Una aplicación puede tardar varios minutos en aparecer en el portal Mis aplicaciones después de agregarla al inquilino en el centro de administración de Microsoft Entra. También puede haber un retraso en la rapidez con la que los usuarios pueden acceder a la aplicación después de agregarla.

Las aplicaciones se pueden ocultar. Para más información, consulte Ocultar una aplicación empresarial.

Asignación de la personalización de marca de la empresa

En el centro de administración de Microsoft Entra, defina el logotipo y el nombre de la aplicación para representar la personalización de marca de la empresa en el portal Mis aplicaciones. El logotipo del banner aparece en la parte superior de la página, como el siguiente logotipo de demostración de Contoso.

Para más información, consulte Incorporación de la personalización de marca en la página de inicio de sesión de la organización.

Administrar el acceso a aplicaciones

Varios factores afectan a cómo los usuarios pueden acceder a una aplicación y si pueden hacerlo. Los permisos que se asignan a la aplicación pueden afectar a lo que se puede hacer con ella. Las aplicaciones se pueden configurar para permitir el acceso de autoservicio, o bien solo un administrador del inquilino puede conceder acceso de autoservicio.

Extensión de inicio de sesión seguro de Mis aplicaciones

Instale la extensión de inicio de sesión seguro de Aplicaciones para iniciar sesión en algunas aplicaciones. La extensión es necesaria para iniciar sesión en aplicaciones con SSO basado en contraseña o para las aplicaciones a las que accede mediante el proxy de aplicación de Microsoft Entra. A los usuarios se les solicita que instalen la extensión la primera vez que inician la aplicación de Application Proxy o con inicio de sesión único basado en contraseña.

Para integrar estas aplicaciones, defina un mecanismo para implementar la extensión a escala con exploradores compatibles. Las opciones son:

- Descarga y configuración de Chrome, Microsoft Edge o IE controladas por el usuario

- Configuration Manager para Internet Explorer

En el caso de las aplicaciones que usan el inicio de sesión único basado en contraseña o a las que se accede mediante el proxy de aplicación de Microsoft Entra, use Microsoft Edge para dispositivos móviles. Para otras aplicaciones, se puede usar cualquier explorador para dispositivos móviles. Asegúrese de habilitar el inicio de sesión único basado en contraseña en la configuración móvil, que puede estar desactivado de manera predeterminada. Por ejemplo, Configuración > Privacidad y Seguridad > SSO de contraseña de Microsoft Entra.

Para descargar e instalar la extensión:

- Microsoft Edge: en Microsoft Store, vaya a la característica Extensión de inicio de sesión seguro de mis aplicaciones y, a continuación, seleccione Get para obtener la extensión para el explorador heredado Microsoft Edge.

- Google Chrome: en Chrome Web Store, vaya a la característica Extensión de inicio de sesión seguro de mis aplicaciones y, a continuación, seleccione Agregar a Chrome.

Se agrega un icono a la derecha de la barra de direcciones, que habilita el inicio de sesión y la personalización de la extensión.

Nota

Actualmente, no se admite el inicio de sesión en la extensión con cuentas de Microsoft (MSA) de B2B invitado.

Permisos

Los permisos que se han otorgado a una aplicación pueden revisarse seleccionando la esquina superior derecha del mosaico que representa la aplicación y, a continuación, seleccionando Administrar su aplicación.

Los permisos que se muestran han sido consentidos por un administrador o el usuario. El usuario puede revocar los permisos aceptados por el usuario.

Acceso de autoservicio

El acceso se puede conceder en un nivel de inquilino, asignarse a usuarios específicos o desde el acceso de autoservicio. Para que los usuarios puedan descubrir por su cuenta aplicaciones desde el portal Mis aplicaciones, debe habilitar el acceso de autoservicio a las aplicaciones en el centro de administración de Microsoft Entra. Esta característica está disponible para las aplicaciones cuando se agregan con estos métodos:

- Galería de aplicaciones de Microsoft Entra

- Proxy de aplicación de Microsoft Entra

- Uso del consentimiento del usuario o administrador

Permita que los usuarios detecten aplicaciones y soliciten acceso a ellas mediante el portal Aplicaciones. Para ello, complete las siguientes tareas en el centro de administración de Microsoft Entra:

- Habilitar la administración de grupos de autoservicio

- Habilitar el inicio de sesión único en la aplicación

- Crear un grupo de acceso a la aplicación

Cuando los usuarios solicitan acceso, dicho acceso es al grupo subyacente y los propietarios del grupo pueden delegar el permiso para administrar la pertenencia al grupo y el acceso a la aplicación. Hay flujos de trabajo de aprobación disponibles para la aprobación explícita para acceder a las aplicaciones. Los usuarios que sean aprobadores recibirán notificaciones en el portal Aplicaciones cuando haya solicitudes pendientes de acceso a la aplicación.

Para más información, consulte Habilitación de la asignación de aplicaciones de autoservicio

Inicio de sesión único

Habilite el inicio de sesión único (SSO) en el centro de administración de Microsoft Entra para todas las aplicaciones que estén disponibles en el portal Mis aplicaciones siempre que sea posible. Si el inicio de sesión único está configurado, los usuarios tendrán una experiencia adecuada sin necesidad de escribir sus credenciales. Para obtener más información, consulte Opciones de inicio de sesión único en Microsoft Entra ID.

Las aplicaciones se pueden agregar mediante la opción de inicio de sesión único vinculado. Configure un icono de la aplicación que se vincule a la dirección URL de la aplicación web existente. El inicio de sesión único vinculado le permite dirigir a los usuarios al portal Aplicaciones sin migrar todas las aplicaciones al inicio de sesión único de Microsoft Entra. Muévase gradualmente a las aplicaciones configuradas con el inicio de sesión único de Microsoft Entra para evitar interrumpir la experiencia de los usuarios.

Para obtener más información, consulte Adición del inicio de sesión único vinculado a una aplicación.

Creación de recopilaciones

De forma predeterminada, todas las aplicaciones se muestran juntas en una sola página. Puede usar colecciones para agrupar aplicaciones relacionadas y presentarlas en una pestaña independiente, lo que facilita su búsqueda. Por ejemplo, use colecciones para crear agrupaciones lógicas de aplicaciones para roles de trabajo específicos, tareas, proyectos, etc. Cada aplicación a la que un usuario tiene acceso aparece en la colección de aplicaciones predeterminada, pero un usuario puede quitar las aplicaciones de la colección.

Los usuarios finales también pueden personalizar su experiencia. Para ello deben:

- Crear sus propias colecciones de aplicaciones

- Ocultar y reordenar las colecciones de aplicaciones

Un usuario o administrador puede ocultar las aplicaciones del portal Aplicaciones. Todavía se puede acceder a una aplicación oculta desde otras ubicaciones, como el portal de Microsoft 365. Desde Aplicaciones solo se puede acceder a las 950 aplicaciones a las que los usuarios tienen acceso desde el portal Aplicaciones.

Para obtener información, vea Creación de colecciones en el portal Aplicaciones.

Importante

En caso de que haya federación de dominios, y para que se redirija al usuario a un punto de conexión de federación externo para la autenticación, la solicitud a Mis aplicaciones debe contener un parámetro de dirección URL de sugerencia de dominio como "domain_hint=example.com".

Pasos siguientes

Para más información sobre la administración de aplicaciones, consulte ¿Qué es la administración de aplicaciones?