Tutorial: integración del inicio de sesión único (SSO) de Microsoft Entra con EasySSO for BitBucket

En este tutorial, obtendrá información sobre cómo integrar EasySSO for BitBucket con Microsoft Entra ID. Al integrar EasySSO for BitBucket con Microsoft Entra ID, es posible hacer lo siguiente:

- Controlar quién tiene acceso a EasySSO for BitBucket en Microsoft Entra ID.

- Permitir que los usuarios inicien sesión automáticamente en EasySSO for BitBucket con sus cuentas de Microsoft Entra.

- Administrar sus cuentas en una ubicación central: Azure Portal.

Requisitos previos

Para empezar, necesita los siguientes elementos:

- Una suscripción a Microsoft Entra. Si no tiene una suscripción, puede obtener una cuenta gratuita.

- Una suscripción a EasySSO for BitBucket habilitada para el inicio de sesión único (SSO).

Descripción del escenario

En este tutorial va a configurar y probar el inicio de sesión único de Microsoft Entra en un entorno de prueba.

- EasySSO for BitBucket admite el inicio de sesión único iniciado por SP e IdP.

- EasySSO for BitBucket admite el aprovisionamiento de usuarios "Just-In-Time".

Incorporación de EasySSO for BitBucket desde la galería

Para configurar la integración de EasySSO for BitBucket en Microsoft Entra ID, es necesario agregar EasySSO for BitBucket desde la galería a la lista de aplicaciones SaaS administradas.

- Inicie sesión en el Centro de administración de Microsoft Entra como Administrador de aplicaciones en la nube.

- Vaya a Identidad>Aplicaciones>Aplicaciones empresariales>Nueva aplicación.

- En la sección Agregar desde la galería, escriba EasySSO for BitBucket en el cuadro de búsqueda.

- Seleccione EasySSO for BitBucket en los resultados y, a continuación, agregue la aplicación. Espere unos segundos mientras la aplicación se agrega al inquilino.

Si lo desea, puede usar también el asistente para la configuración de aplicaciones empresariales. En este asistente puede agregar una aplicación al inquilino, agregar usuarios o grupos a la aplicación y asignar roles, así como recorrer la configuración de SSO. Obtenga más información sobre los asistentes de Microsoft 365.

Configuración y prueba del inicio de sesión único de Microsoft Entra ID para EasySSO for BitBucket

Configure y pruebe el inicio de sesión único de Microsoft Entra con EasySSO for BitBucket mediante un usuario de prueba llamado B.Simon. Para que el inicio de sesión único funcione, es necesario establecer una relación de vínculo entre un usuario de Microsoft Entra y el usuario relacionado de EasySSO for BitBucket.

Para configurar y probar el inicio de sesión único de Microsoft Entra con EasySSO for BitBucket, complete los siguientes pasos:

- Configure el inicio de sesión único de Microsoft Entra para que los usuarios puedan utilizar esta característica.

- Cree un usuario de prueba de Microsoft Entra para probar el inicio de sesión único de Microsoft Entra con B.Simon.

- Asigne el usuario de prueba de Microsoft Entra para permitir que B.Simon use el inicio de sesión único de Microsoft Entra.

- Configuración del inicio de sesión único en EasySSO for BitBucket, para configurar los valores de inicio de sesión único en la aplicación.

- Cree un usuario de prueba de EasySSO for BitBucket para tener un homólogo de B.Simon en EasySSO for BitBucket vinculado a la representación del usuario en Microsoft Entra.

- Comprobación del inicio de sesión único , para verificar que la configuración funciona correctamente.

Configuración del inicio de sesión único de Microsoft Entra

Siga estos pasos para habilitar el SSO de Microsoft Entra.

Inicie sesión en el Centro de administración de Microsoft Entra como Administrador de aplicaciones en la nube.

Vaya a la página de integración de aplicaciones Identidad>Aplicaciones>Aplicaciones empresariales>EasySSO for BitBucket, busque la sección Administrar. Seleccione Inicio de sesión único.

En la página Seleccione un método de inicio de sesión único, elija SAML.

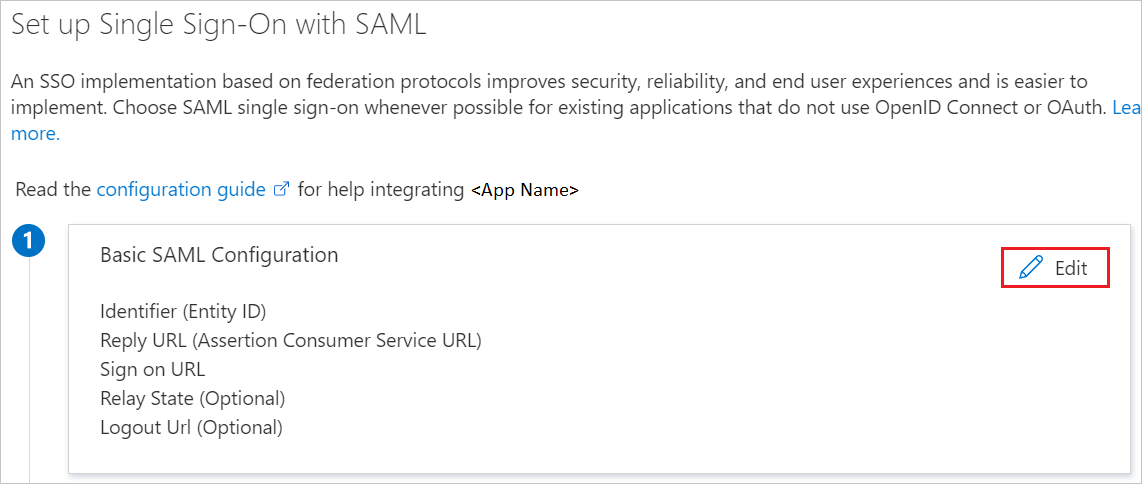

En la página Configuración del inicio de sesión único con SAML, seleccione el icono con forma de lápiz para abrir el cuadro de diálogo Configuración básica de SAML y modificar la configuración.

En la sección Configuración básica de SAML, si quiere configurar la aplicación en modo iniciado por IdP, escriba los valores de los siguientes campos:

a. En el cuadro de texto Identificador, escriba una dirección URL con el siguiente patrón:

https://<server-base-url>/plugins/servlet/easysso/saml.b. En el cuadro de texto Dirección URL de respuesta, escriba una dirección URL con el siguiente patrón:

https://<server-base-url>/plugins/servlet/easysso/saml.Seleccione Establecer direcciones URL adicionales y lleve a cabo el siguiente paso si desea configurar la aplicación en el modo iniciado por SP:

- En el cuadro de texto URL de inicio de sesión, escriba una dirección URL con el siguiente patrón:

https://<server-base-url>/login.jsp.

Nota:

Estos valores no son reales. Actualice estos valores con los valores reales de Identificador, URL de respuesta y URL de inicio de sesión. Póngase en contacto con el equipo de soporte técnico de EasySSO para obtener estos valores en caso de duda. También puede consultar los patrones que se muestran en la sección Configuración básica de SAML.

- En el cuadro de texto URL de inicio de sesión, escriba una dirección URL con el siguiente patrón:

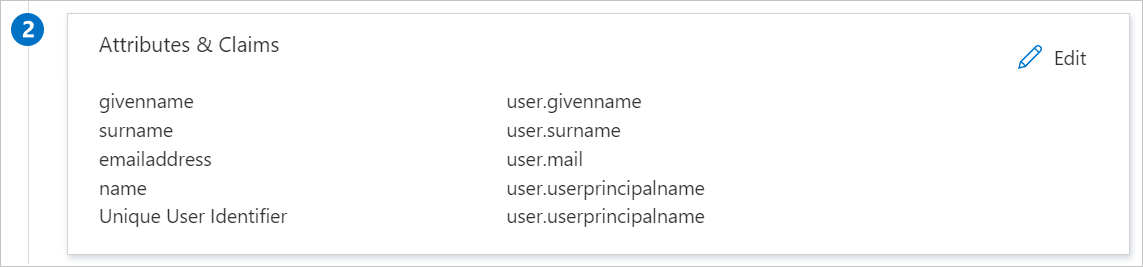

La aplicación EasySSO for BitBucket espera las aserciones de SAML en un formato específico, que requiere que se agreguen asignaciones de atributos personalizados a la configuración de los atributos del token de SAML. La siguiente captura de muestra la lista de atributos predeterminados.

La aplicación EasySSO for BitBucket también espera que se devuelvan algunos atributos más en la respuesta de SAML. Estos atributos se muestran en la tabla siguiente. Estos atributos también se rellenan previamente, pero puede revisarlos según sus requisitos.

Nombre Atributo de origen urn:oid:0.9.2342.19200300.100.1.1 user.userprincipalname urn:oid:0.9.2342.19200300.100.1.3 user.mail urn:oid:2.16.840.1.113730.3.1.241 user.displayname urn:oid:2.5.4.4 user.surname urn:oid:2.5.4.42 user.givenname Si los usuarios de Microsoft Entra tienen sAMAccountName configurado, es necesario asignar urn:oid:0.9.2342.19200300.100.1.1 en el atributo sAMAccountName.

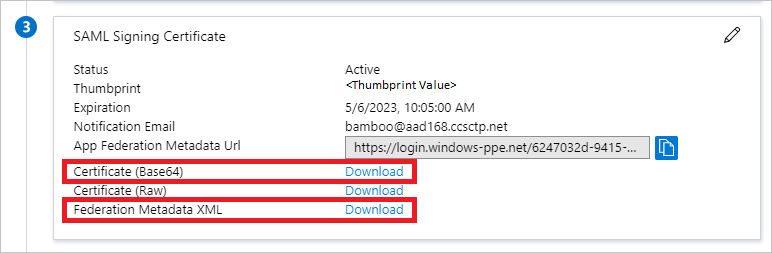

En la página Configuración del inicio de sesión único con SAML, en la sección Certificado de firma de SAML, haga clic en los vínculos de descarga de las opciones Certificado (Base64) o XML de metadatos de federación. Guarde cualquiera de ellos o ambos en el equipo. Los necesitará más adelante para configurar BitBucket EasySSO.

Si va a configurar EasySSO for BitBucket manualmente con un certificado, también necesitará copiar los valores de Dirección URL de inicio de sesión e Identificador de Microsoft Entra y guardarlos en el equipo.

Cree un usuario de prueba de Microsoft Entra

En esta sección, creará un usuario de prueba llamado B.Simon.

- Inicie sesión en el Centro de administración de Microsoft Entra al menos como Administrador de usuario.

- Vaya aIdentidad>Usuarios>Todos los usuarios.

- Seleccione Nuevo usuario>Crear nuevo usuario, en la parte superior de la pantalla.

- En las propiedades del usuario, siga estos pasos:

- En el campo Nombre para mostrar, escriba

B.Simon. - En el campo Nombre principal de usuario, escriba username@companydomain.extension. Por ejemplo,

B.Simon@contoso.com. - Active la casilla Show password (Mostrar contraseña) y, después, anote el valor que se muestra en el cuadro Contraseña.

- Seleccione Revisar + crear.

- En el campo Nombre para mostrar, escriba

- Seleccione Crear.

Asignación del usuario de prueba de Microsoft Entra

En esta sección va a permitir que B.Simon acceda a EasySSO for BitBucket mediante el inicio de sesión único.

- Vaya a Aplicaciones de identidad>Aplicaciones>Empresariales.

- En la lista de aplicaciones, seleccione EasySSO for BitBucket.

- En la página de información general de la aplicación, busque la sección Administrar y seleccione Usuarios y grupos.

- Seleccione Agregar usuario. En el cuadro de diálogo Agregar asignación, seleccione Usuarios y grupos.

- En el cuadro de diálogo Usuarios y grupos, seleccione B.Simon en la lista Usuarios y, después, elija Seleccionar en la parte inferior de la pantalla.

- Si espera que se asigne un rol a los usuarios, puede seleccionarlo en la lista desplegable Seleccionar un rol. Si no se ha configurado ningún rol para esta aplicación, verá seleccionado el rol "Acceso predeterminado".

- En el cuadro de diálogo Agregar asignación, seleccione Asignar.

Configuración del inicio de sesión único en EasySSO for BitBucket

En otra ventana del explorador web, inicie sesión en su sitio de la compañía de Zoom como administrador

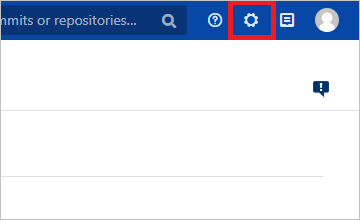

Acceda a la sección Administración.

Busque y seleccione EasySSO.

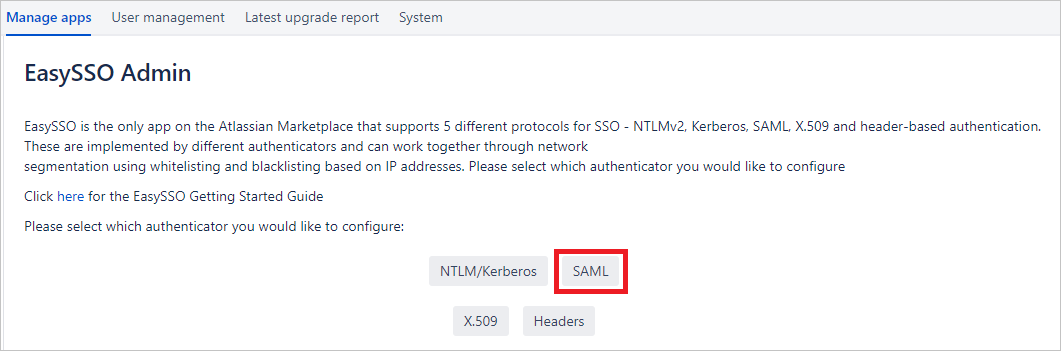

Seleccione SAML. Esto le llevará a la sección de configuración de SAML.

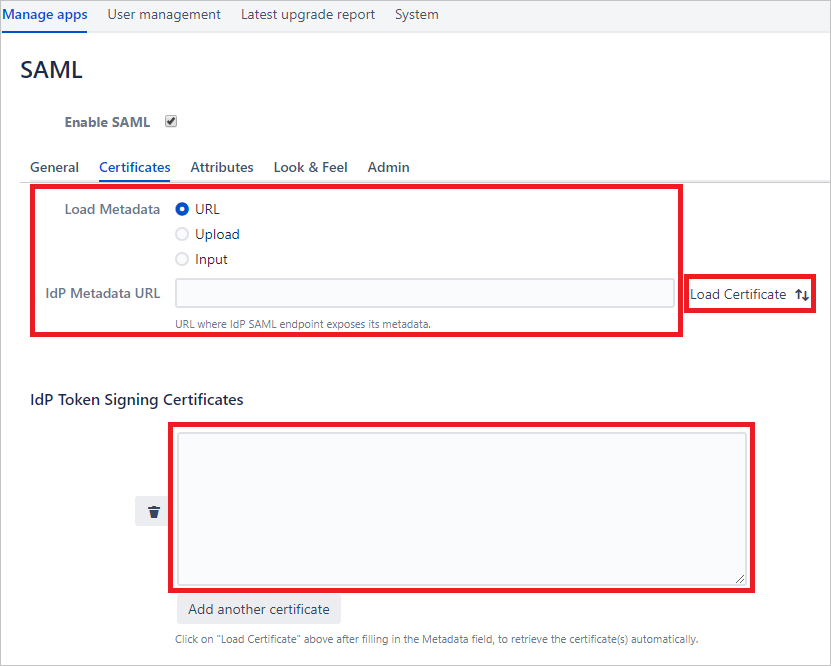

Seleccione la pestaña Certificates (Certificados) y aparecerá la siguiente pantalla:

Busque el certificado (Base64) o el archivo de metadatos que guardó en la sección anterior de este tutorial. Puede continuar de las siguientes maneras:

Use el archivo de metadatos de federación de la aplicación que descargó en un archivo local del equipo. Seleccione el botón de radio Upload (Cargar) y siga la ruta de acceso específica del sistema operativo.

Abra el archivo de metadatos de federación de la aplicación para ver el contenido del archivo, en cualquier editor de texto sin formato. Cópielo en el Portapapeles. Seleccione la opción Input (Entrada) y pegue el contenido del Portapapeles en el campo de texto.

Realice una configuración totalmente manual. Abra el certificado (Base64) de federación de la aplicación para ver el contenido del archivo, en cualquier editor de texto sin formato. Cópielo en el Portapapeles y péguelo en el campo de texto IdP Token Signing Certificates (Certificados de firma de tokens del IdP). A continuación, vaya a la pestaña General y rellene los campos Dirección URL de enlace POST e Identificador de entidad con los valores correspondientes de Dirección URL de inicio de sesión e Identificador de Microsoft Entra que guardó anteriormente.

Haga clic en Save (Guardar) en la parte inferior de la página. Verá que el contenido de los archivos de metadatos o del certificado se analiza en los campos de configuración. La configuración de EasySSO for BitBucket se ha completado.

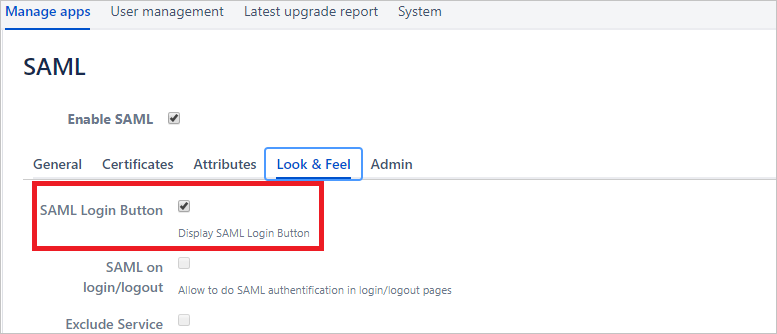

Para probar la configuración, vaya a la pestaña Look & Feel (Aspecto y configuración) y seleccione SAML Login Button (Botón de inicio de sesión de SAML). De esta forma, se habilitará un botón independiente en la pantalla de inicio de sesión de BitBucket para probar específicamente la integración de SAML de Microsoft Entra de un extremo a otro. También puede dejar este botón activo y configurar su selección de ubicación, color y traducción para el modo de producción.

Nota:

Si tiene algún problema, póngase en contacto con el equipo de soporte técnico de EasySSO.

Creación de un usuario de prueba de EasySSO for BitBucket

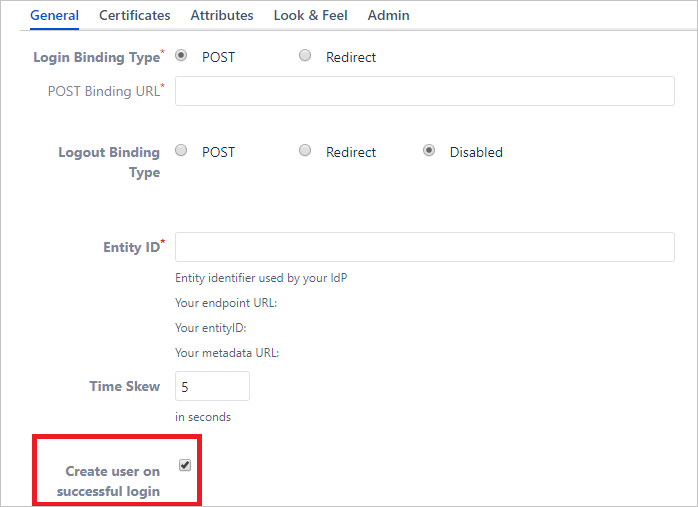

En esta sección, creará un usuario llamado Britta Simon en BitBucket. EasySSO for BitBucket admite el aprovisionamiento de usuarios Just-In-Time, que está deshabilitado de forma predeterminada. Para habilitarlo, debe marcar explícitamente la opción Create user on successful login (Crear usuario después de un inicio de sesión correcto) en la sección General de la configuración del complemento de EasySSO. Si la usuaria no existe en BitBucket, se crea uno tras la autenticación.

Sin embargo, si no desea habilitar el aprovisionamiento automático de usuarios en el primer inicio de sesión del usuario, los usuarios deben existir en los directorios de usuario que se utilizan en la instancia de BitBucket. Por ejemplo, este directorio podría ser LDAP o Atlassian Crowd.

Prueba de SSO

En esta sección va a probar la configuración de inicio de sesión único de Microsoft Entra con las siguientes opciones.

Iniciado por SP:

Haga clic en Probar esta aplicación, esto redirigirá a la dirección URL de EasySSO for BitBucket de inicio de sesión donde se puede poner en marcha el flujo de inicio de sesión.

Acceda directamente a la URL de inicio de sesión de BitBucket y ponga en marcha el flujo de inicio de sesión desde allí.

Iniciado por IDP:

- Haga clic en Probar esta aplicación. Se debería iniciar sesión automáticamente en la instancia de EasySSO for BitBucket para la que configuró el inicio de sesión único

También puede usar Aplicaciones de Microsoft para probar la aplicación en cualquier modo. Al hacer clic en el icono de EasySSO for BitBucket en Mis aplicaciones, si se ha configurado en modo SP, se le redirigirá a la página de inicio de sesión de la aplicación para comenzar el flujo de inicio de sesión; y si se ha configurado en modo IDP, se debería iniciar sesión automáticamente en la instancia de EasySSO for BitBucket para la que ha configurado el inicio de sesión único. Para más información acerca de Aplicaciones, consulte Inicio de sesión e inicio de aplicaciones desde el portal Aplicaciones.

Pasos siguientes

Una vez que haya configurado EasySSO for BitBucket, puede aplicar el control de sesión, que protege su organización en tiempo real frente a la filtración e infiltración de información confidencial. El control de sesión procede del acceso condicional. Aprenda a aplicar el control de sesión con Microsoft Defender para aplicaciones en la nube.