Habilitación de Profiler para aplicaciones de Azure App Service

Application Insights Profiler viene preinstalado en el entorno de ejecución de Azure App Service. Puede ejecutar Profiler en aplicaciones ASP.NET y ASP.NET Core que se ejecuten en App Service con el nivel de servicio Básico o uno superior. Siga estos pasos incluso si ha incluido el SDK de Application Insights en la aplicación en el momento de la compilación.

Para habilitar Profiler en Linux, vea las instrucciones de aplicaciones web de Azure en Linux de ASP.NET Core.

Nota

La instalación sin código de Application Insights Profiler sigue la directiva de compatibilidad de .NET Core. Para más información sobre el runtime admitido, veaDirectiva de compatibilidad de .NET Core.

Requisitos previos

- Una aplicación de Azure App Service de ASP.NET/ASP.NET Core.

- Un recurso de Application Insights conectado a la aplicación de App Service.

Comprobación de que la opción "Siempre activo" esté habilitada

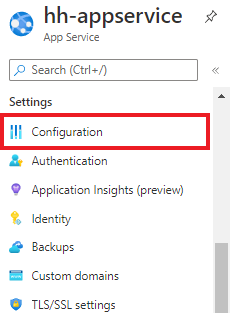

En Azure Portal, vaya a la instancia de App Service.

En Configuración en el panel izquierdo, seleccione Configuración.

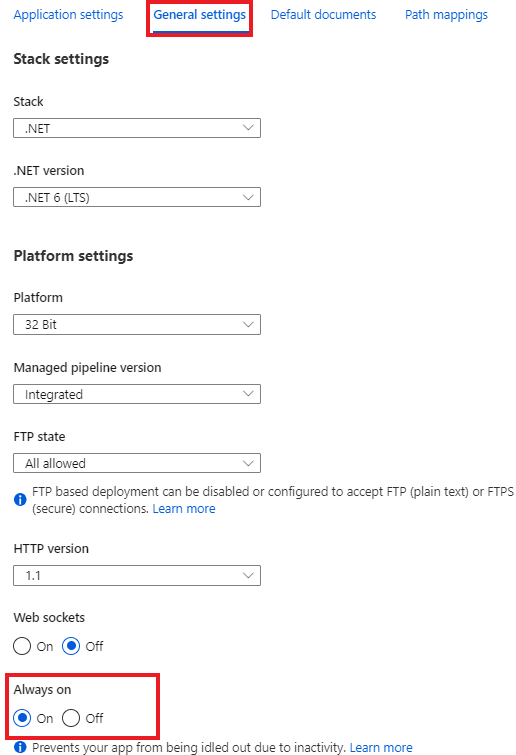

Seleccione la pestaña Configuración general.

Compruebe que Siempre activo>Activado esté seleccionado.

Seleccione Guardar si hizo cambios.

Habilitación de Application Insights y Profiler

En las secciones siguientes, se muestra cómo habilitar Application Insights para la misma suscripción u otras suscripciones.

Para Application Insights y App Service en la misma suscripción

Si el recurso de Application Insights está en la misma suscripción que la instancia de App Service:

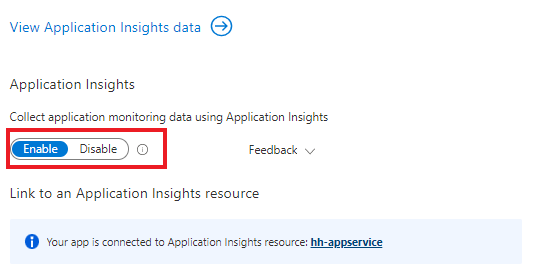

En Configuración en el panel izquierdo, seleccione Application Insights.

En Application Insights, seleccione Habilitar.

Compruebe que ha conectado un recurso de Application Insights a la aplicación.

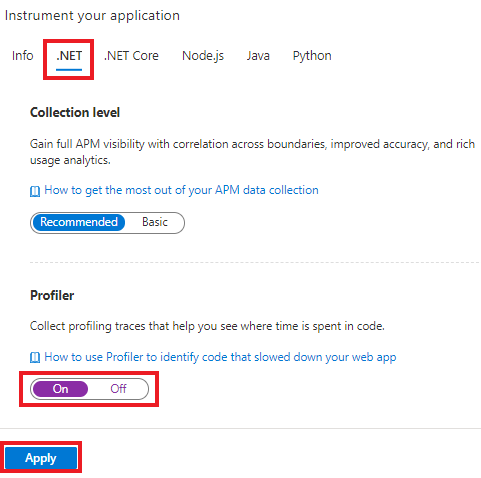

Desplácese hacia abajo y seleccione la pestaña .NET o .NET Core, en función de la aplicación.

Compruebe queNivel de colección>Recomendado está seleccionado.

En Profiler, seleccione Activado.

Si anteriormente ha seleccionado el nivel de colección Básico, la opción Profiler está deshabilitada.

Seleccione Aplicar>Sí para confirmar.

Para Application Insights y App Service en distintas suscripciones

Si el recurso de Application Insights está en otra suscripción que no es la instancia de App Service, debe habilitar Profiler manualmente mediante la creación de la configuración de la aplicación para la instancia de App Service. Puede automatizar la creación de la configuración mediante una plantilla u otros medios. Esta es la configuración que necesita para habilitar Profiler.

| Configuración de aplicación | Value |

|---|---|

| APPINSIGHTS_INSTRUMENTATIONKEY | iKey para el recurso de Application Insights |

| APPINSIGHTS_PROFILERFEATURE_VERSION | 1.0.0 |

| DiagnosticServices_EXTENSION_VERSION | ~3 |

Establezca estos valores mediante:

Habilitación de Profiler para nubes regionales

Actualmente, las únicas regiones que requieren modificaciones en el punto final son Azure Government y Microsoft Azure operado por 21Vianet.

| Configuración de aplicación | Nube del Gobierno de EE. UU. | Nube de China |

|---|---|---|

| ApplicationInsightsProfilerEndpoint | https://profiler.monitor.azure.us |

https://profiler.monitor.azure.cn |

| ApplicationInsightsEndpoint | https://dc.applicationinsights.us |

https://dc.applicationinsights.azure.cn |

Habilitación de la autenticación de Microsoft Entra para la ingesta de perfiles

Application Insights Profiler admite la autenticación de Microsoft Entra para la ingesta de perfiles. Para que se ingieran todos los perfiles de la aplicación, esta debe autenticarse y proporcionar la configuración de la aplicación necesaria para el agente de Profiler.

Profiler solo admite la autenticación de Microsoft Entra al hacer referencia y configurar Microsoft Entra ID mediante el SDK de Application Insights en la aplicación.

Para habilitar Microsoft Entra ID para la ingesta de perfiles:

Cree y agregue la identidad administrada para autenticarse en el recurso de Application Insights en la instancia de App Service:

Configure y habilite Microsoft Entra ID en el recurso de Application Insights.

Agregue la siguiente configuración de la aplicación para que el agente de Profiler sepa qué identidad administrada usar.

Para la identidad asignada por el sistema:

Configuración de aplicación Value APPLICATIONINSIGHTS_AUTHENTICATION_STRING Authorization=AADPara la identidad asignada por el usuario:

Configuración de aplicación Value APPLICATIONINSIGHTS_AUTHENTICATION_STRING Authorization=AAD;ClientId={Client id of the User-Assigned Identity}

Deshabilitación de Profiler

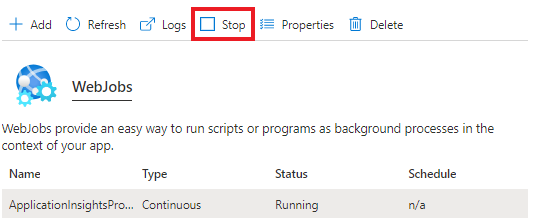

Para detener o reiniciar Profiler en una instancia de la aplicación individual:

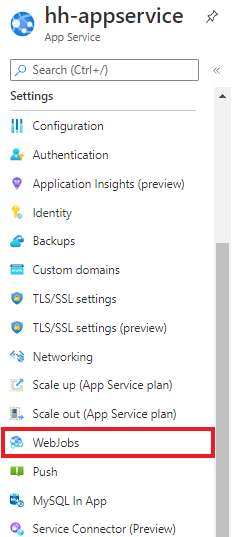

En Configuración en el panel izquierdo, seleccione WebJobs.

Seleccione la instancia de WebJob con el nombre

ApplicationInsightsProfiler3.Seleccione Detener.

Seleccione Sí para confirmar la acción.

Se recomienda tener habilitado el generador de perfiles en todas las aplicaciones para detectar cualquier problema de rendimiento lo antes posible.

Puede eliminar los archivos de Profiler al usar WebDeploy para implementar cambios en la aplicación web. Puede evitar la eliminación si se excluye la carpeta App_Data de la eliminación durante la implementación.

Pasos siguientes

- Obtenga información sobre cómo Generar carga y visualización de seguimientos de Profiler

- Aprenda a usar la característica Optimizaciones de código junto con Application Insights Profiler