¿Qué es la computación confidencial?

La computación confidencial es un término del sector definido por confidential Computing Consortium (CCC), que forma parte de Linux Foundation y está dedicado a definir y acelerar la adopción de la computación confidencial.

El CCC define la computación confidencial como:

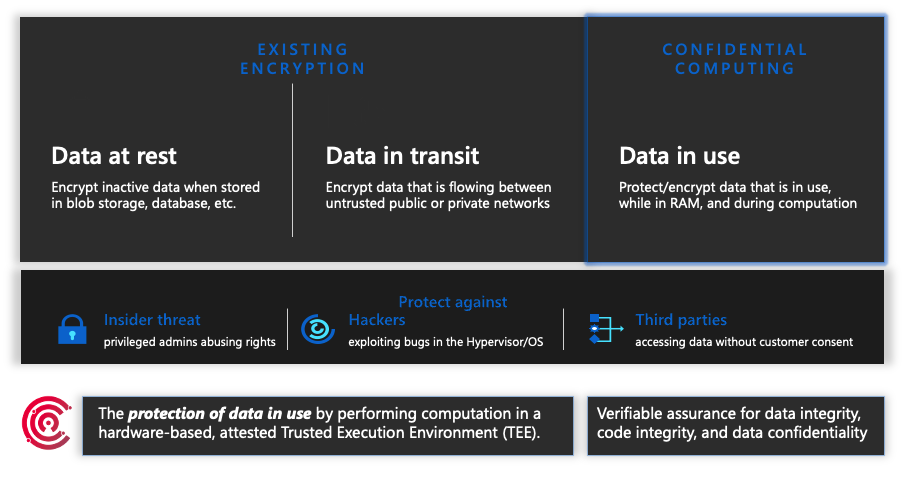

La protección de los datos en uso mediante el cálculo en un entorno de ejecución de confianza (TEE) basado en hardware.

Estos TEE impiden el acceso no autorizado o la modificación de aplicaciones y datos durante el cálculo, con lo que siempre se protegen los datos. Los TEE son un entorno de confianza que garantiza la integridad de los datos, la confidencialidad de los datos y la integridad del código.

Cualquier código fuera de TEE no puede leer ni alterar los datos dentro del TEE. El modelo de amenazas de computación confidencial tiene como objetivo quitar o reducir la capacidad de un operador de proveedor de nube u otros actores en el código y los datos de acceso al dominio del inquilino mientras se ejecuta.

Cuando se usa con el cifrado de datos en reposo y en tránsito, la computación confidencial elimina la única barrera grande de cifrado (cifrado durante el uso) mediante la protección de conjuntos de datos confidenciales o altamente regulados y cargas de trabajo de aplicaciones en una plataforma de nube pública segura. La computación confidencial va más allá de la protección de datos genérica. Los entornos de ejecución de confianza también se usan para proteger la lógica empresarial propietaria, las funciones de análisis, los algoritmos de aprendizaje automático o aplicaciones enteras.

Reducción de la necesidad de confianza

La ejecución de cargas de trabajo en la nube requiere confianza. Esta confianza se concede a varios proveedores que habilitan diferentes componentes de la aplicación.

Proveedores de software de aplicaciones: confíe en el software mediante la implementación en el entorno local, el uso de código abierto o la creación de software de aplicaciones interno.

Proveedores de hardware: confíe en el hardware mediante el uso de hardware local o hardware interno.

Proveedores de infraestructura: confíe en los proveedores de servicios en la nube o administre sus propios centros de datos locales.

Reducción de la superficie expuesta a ataques

La base de computación de confianza (TCB) hace referencia a todos los componentes de hardware, firmware y software del sistema que proporcionan un entorno seguro. Los componentes dentro del TCB se consideran "críticos". Si un componente dentro del TCB está en peligro, la seguridad de todo el sistema puede estar en peligro. Una TCB menor significa una mayor seguridad. Existe menos riesgo de exposición a diversas vulnerabilidades, malware, ataques y usuarios malintencionados.

Liderazgo del sector

Microsoft cofundó el Consorcio de Computación Confidencial en 2019 y ha presidido tanto el órgano de gobierno como el Consejo Asesor Técnico (TAC).

Pasos siguientes

Las ofertas de Microsoft para la computación confidencial se extienden desde la infraestructura como servicio (IaaS) a la plataforma como servicio (PaaS), así como las herramientas de desarrollo, para respaldar el recorrido hacia la confidencialidad de los datos y del código en la nube. Más información acerca de la computación confidencial en Azure