Integración de la red virtual en Azure Data Lake Storage Gen1

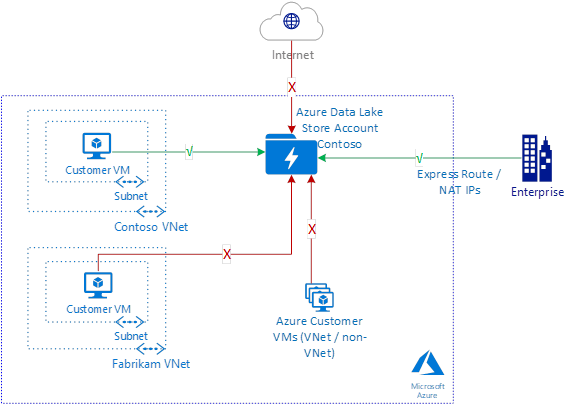

En este artículo se presenta la integración de red virtual de Azure Data Lake Storage Gen1. Con la integración de red virtual, puede configurar las cuentas para que acepten el tráfico procedente únicamente de redes virtuales y subredes específicas.

Esta característica ayuda a proteger su cuenta de Data Lake Storage frente a amenazas externas.

Para la integración de red virtual en Data Lake Storage Gen1, se usa la seguridad del punto de conexión de servicio de red virtual entre la red virtual y Microsoft Entra ID para generar notificaciones de seguridad adicionales en el token de acceso. Estas notificaciones se usan entonces para autenticar la red virtual en la cuenta de Data Lake Storage Gen1 y permitir el acceso.

Nota

No hay cargos adicionales asociados con el uso de estas funcionalidades. Su cuenta se factura según la tarifa estándar de Data Lake Storage Gen1. Para más información, consulte los precios. Para todos los otros servicios de Azure que use, consulte los precios.

Escenarios de integración de red virtual en Data Lake Storage Gen1

Con la integración de red virtual de Data Lake Storage Gen1, puede restringir el acceso a la cuenta de Data Lake Storage Gen1 desde subredes y redes virtuales específicas. Una vez que la cuenta está bloqueada para la subred de la red virtual especificada, no se permite el acceso a otras redes virtuales o máquinas virtuales de Azure. Funcionalmente, la integración de red virtual de Data Lake Storage Gen1 permite el mismo escenario que los puntos de conexión de servicio de red virtual. En las siguientes secciones se detallan algunas diferencias importantes.

Nota

Además de las reglas de red virtual, también se pueden usar las reglas de firewall de IP existentes para permitir el acceso desde redes locales.

Enrutamiento óptimo con la integración de red virtual de Data Lake Storage Gen1

Una de las ventajas principales de los puntos de conexión de servicio de red virtual es el enrutamiento óptimo desde la red virtual. Puede realizar la misma optimización de ruta para las cuentas de Data Lake Storage Gen1. Use las siguientes rutas definidas por el usuario desde la red virtual hasta la cuenta de Data Lake Storage Gen1.

Dirección IP pública de Data Lake Storage: use la dirección IP pública para las cuentas de Data Lake Storage Gen1 de destino. Para identificar las direcciones IP de la cuenta de Data Lake Storage Gen1, resuelva los nombres DNS de las cuentas. Cree una entrada independiente para cada dirección.

# Create a route table for your resource group.

az network route-table create --resource-group $RgName --name $RouteTableName

# Create route table rules for Data Lake Storage public IP addresses.

# There's one rule per Data Lake Storage public IP address.

az network route-table route create --name toADLSregion1 --resource-group $RgName --route-table-name $RouteTableName --address-prefix <ADLS Public IP Address> --next-hop-type Internet

# Update the virtual network, and apply the newly created route table to it.

az network vnet subnet update --vnet-name $VnetName --name $SubnetName --resource-group $RgName --route-table $RouteTableName

Filtración de datos desde la red virtual del cliente

Además de proteger el acceso a las cuentas de Data Lake Storage de la red virtual, quizá le interese también asegurarse de que no se produzca la filtración de datos a cuentas no autorizadas.

Use una solución de firewall en la red virtual para filtrar el tráfico saliente en función de la dirección URL de la cuenta de destino. Permita el acceso solo a cuentas de Data Lake Storage Gen1 autorizadas.

Algunas de las opciones disponibles son las siguientes:

- Azure Firewall: implemente y configure Azure Firewall para la red virtual. Proteja el tráfico saliente de Data Lake Storage y bloquéelo hasta la dirección URL de la cuenta conocida y aprobada.

- Firewall de aplicación virtual de red: el administrador podría permitirle usar solo determinados proveedores de firewall comerciales. Use una solución de firewall de aplicación virtual de red que esté disponible en Azure Marketplace para realizar la misma función.

Nota

El uso de firewalls en la ruta de acceso a los datos introduce un salto adicional en dicha ruta. Esto podría afectar al rendimiento en el intercambio de datos de un extremo a otro. También podría afectar a la disponibilidad del rendimiento y la latencia de conexión.

Limitaciones

Los clústeres de HDInsight que se crearon antes de que estuviera disponible la compatibilidad con la integración de red virtual de Data Lake Storage Gen1 deben volver a crearse para admitir esta nueva característica.

Al crear un nuevo clúster de HDInsight y seleccionar una cuenta de Data Lake Storage Gen1 con la integración de red virtual habilitada, se produce un error en el proceso. En primer lugar, deshabilite la regla de red virtual. O bien, en la hoja Firewall y redes virtuales de la cuenta de Data Lake Storage, seleccione Allow access from all networks and services (Permitir el acceso desde todas las redes y servicios). A continuación, cree el clúster de HDInsight antes de volver a habilitar la regla de red virtual o anular la selección de Allow access from all networks and services (Permitir el acceso desde todas las redes y servicios). Para más información, consulte la sección Excepciones.

La integración de red virtual de Data Lake Storage Gen1 no funciona con identidades administradas para recursos de Azure.

Los datos de archivos y carpetas de la cuenta de Data Lake Storage Gen1 habilitada para la red virtual no son accesibles desde el portal. Esta restricción incluye el acceso desde una máquina virtual que esté dentro de la red virtual y actividades como el uso del Explorador de datos. Las actividades de administración de cuentas seguirán funcionando. Los datos de archivos y carpetas de la cuenta de Data Lake Storage habilitada para la red virtual son accesibles a través de todos los recursos que no sean del portal. Estos recursos incluyen acceso al SDK, scripts de PowerShell y otros servicios de Azure cuando no se originan desde el portal.

Configuración

Paso 1: Configuración de la red virtual para usar un punto de conexión de servicio de Microsoft Entra

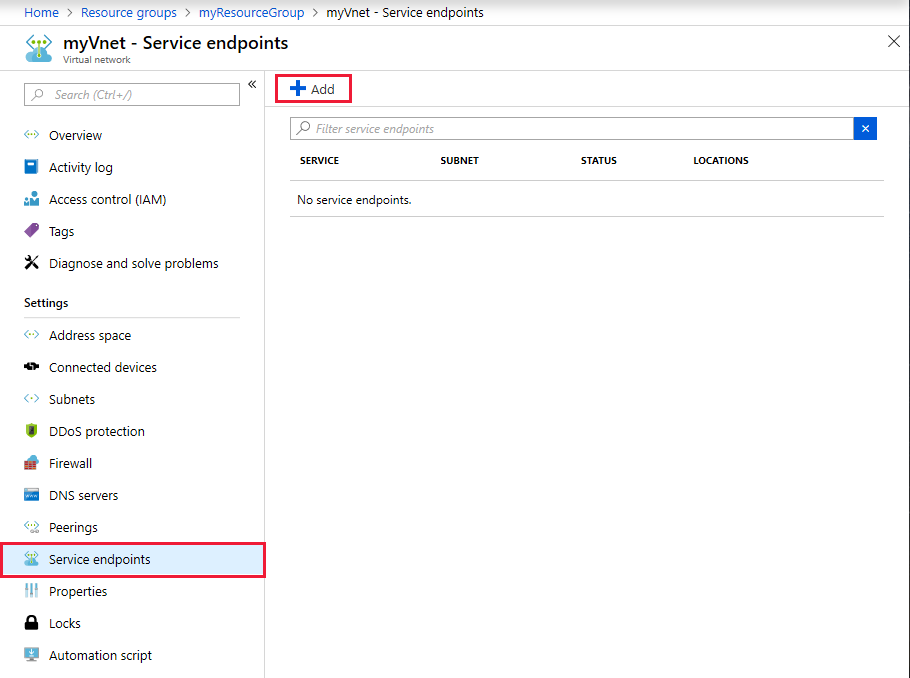

Vaya a Azure Portal e inicie sesión en su cuenta.

Cree una nueva red virtual en su suscripción. O bien, puede ir a una red virtual existente. La red virtual debe estar en la misma región que la cuenta de Data Lake Storage Gen 1.

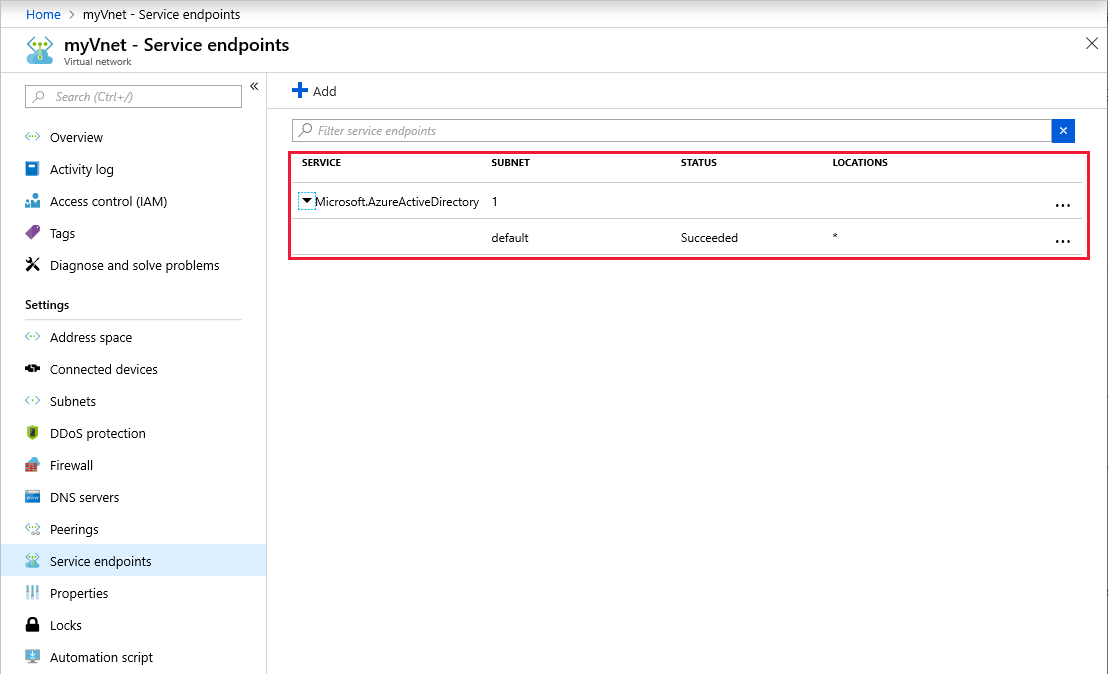

En la hoja Red virtual, seleccione Puntos de conexión de servicio.

Seleccione Agregar para agregar un nuevo punto de conexión de servicio.

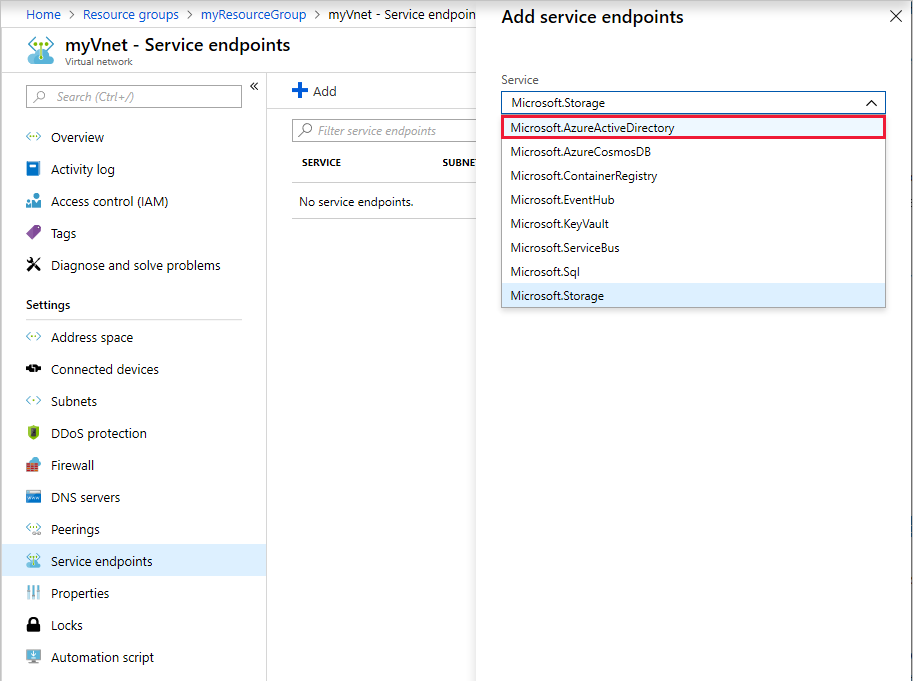

Seleccione Microsoft.AzureActiveDirectory como servicio del punto de conexión.

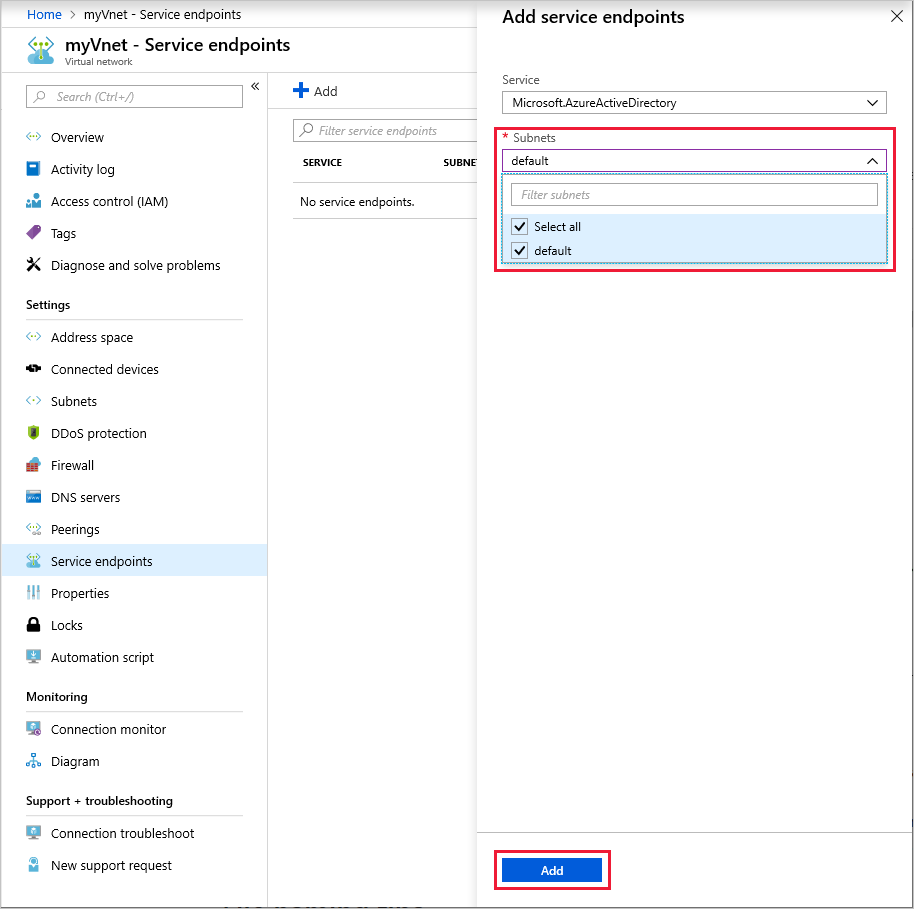

Seleccione las subredes para las que planea permitir la conectividad. Seleccione Agregar.

La incorporación del punto de conexión de servicio puede tardar hasta 15 minutos. Después de agregarla, se muestra en la lista. Compruebe que se muestra y que todos los detalles son como se han configurado.

Paso 2: Configuración de la red virtual o la subred permitidas para la cuenta de Data Lake Storage Gen1

Después de configurar la red virtual, cree una cuenta de Azure Data Lake Storage Gen1 en su suscripción. O bien, puede ir a una cuenta de Data Lake Storage Gen1 existente. La cuenta de Data Lake Storage Gen1 debe estar en la misma región que la red virtual.

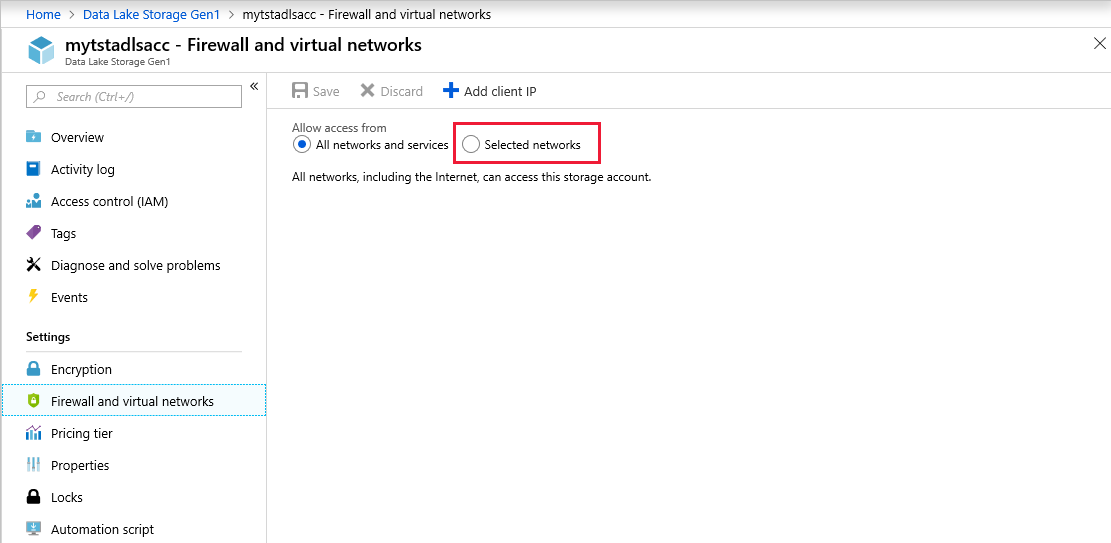

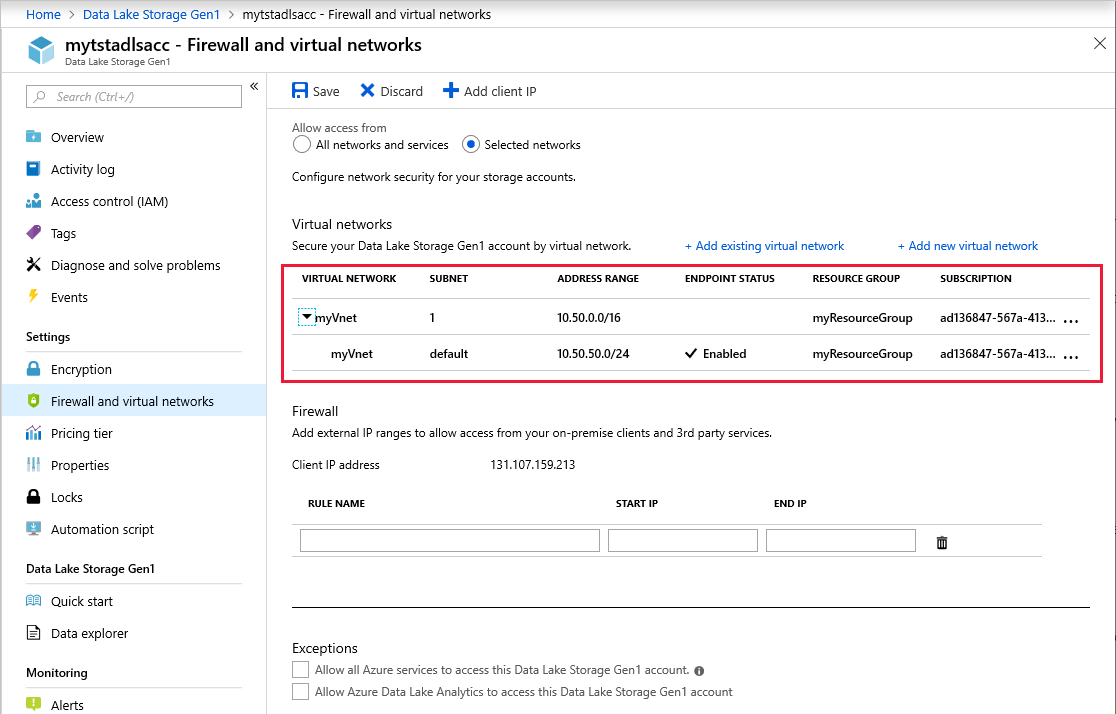

Elija Firewall y redes virtuales.

Nota

Si no ve Firewall y redes virtuales en la configuración, cierre la sesión en el portal. Cierre el explorador y borre la caché del explorador. Reinicie la máquina y vuelva a intentarlo.

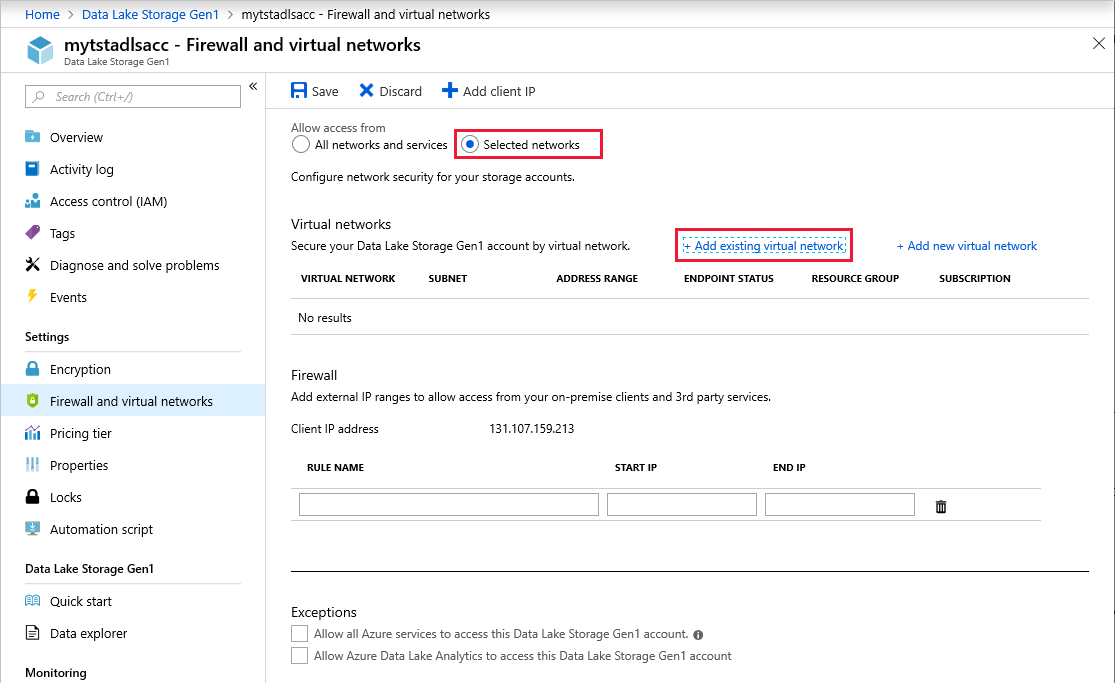

Seleccione Redes seleccionadas.

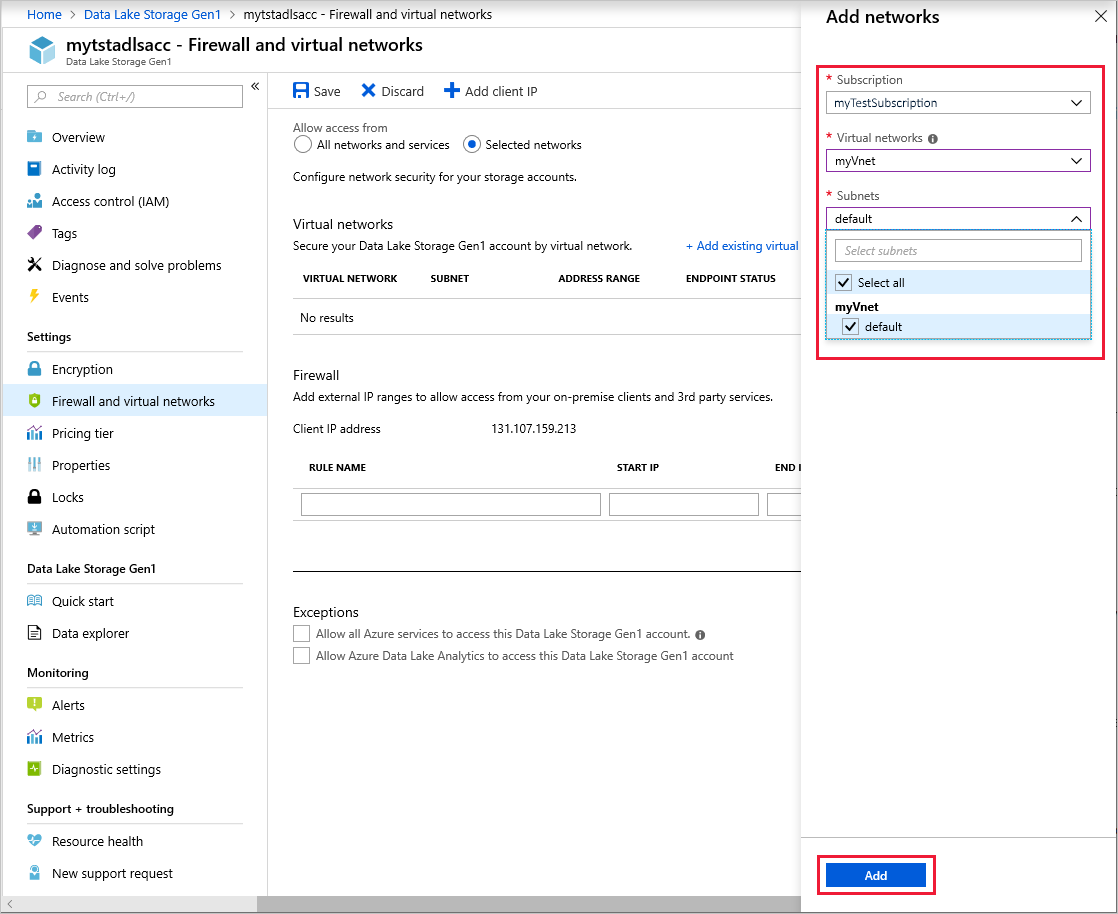

Seleccione Agregar red virtual existente.

Seleccione las redes virtuales y subredes para permitir la conectividad. Seleccione Agregar.

Asegúrese de que las redes virtuales y las subredes aparezcan correctamente en la lista. Seleccione Guardar.

Nota

La configuración puede tardar en aplicarse hasta cinco minutos después de guardarla.

[Opcional] En la página Firewall y redes virtuales, en la sección Firewall, puede permitir la conectividad desde direcciones IP específicas.

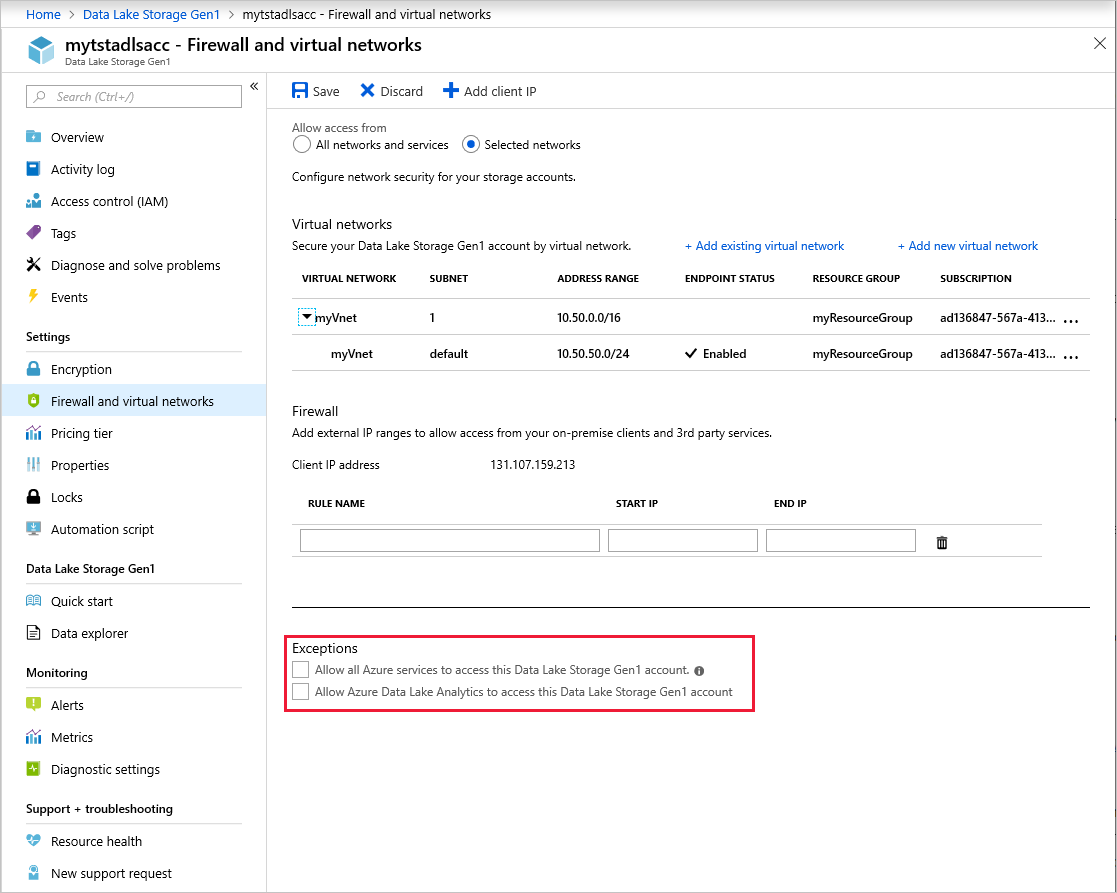

Excepciones

Puede habilitar la conectividad desde servicios y máquinas virtuales de Azure fuera de las redes virtuales seleccionadas. En la hoja Firewall y redes virtuales, en el área Excepciones, seleccione entre dos opciones:

Allow all Azure services to access this Data Lake Storage Gen1 account (Permitir que todos los servicios de Azure accedan a esta cuenta de Data Lake Storage Gen1). Esta opción permite que los servicios de Azure como Azure Data Factory, Azure Event Hubs y todas las máquinas virtuales de Azure se comuniquen con su cuenta de Data Lake Storage.

Allow Azure Data Lake Analytics to access this Data Lake Storage Gen1 account (Permitir que Azure Data Lake Analytics acceda a esta cuenta de Data Lake Storage Gen1). Esta opción permite la conectividad de Data Lake Analytics a esta cuenta de Data Lake Storage.

Se recomienda mantener estas excepciones desactivadas. Actívelas solo si necesita conectividad desde estos otros servicios fuera de la red virtual.