Gobernanza de las aplicaciones detectadas mediante Microsoft Defender para punto de conexión

La integración de Microsoft Defender for Cloud Apps en Microsoft Defender para punto de conexión proporciona una solución de control y visibilidad de shadow IT sin problemas. Nuestra integración permite a los administradores de Defender for Cloud Apps bloquear el acceso de los usuarios finales a las aplicaciones en la nube mediante la integración nativa de controles de gobernanza de aplicaciones de Defender for Cloud Apps con la protección de red de Microsoft Defender para punto de conexión. Como alternativa, los administradores pueden adoptar un enfoque más suave de advertencia a los usuarios cuando acceden a aplicaciones en la nube de riesgo.

Defender for Cloud Apps usa la etiqueta de aplicación no autorizada integrada para marcar las aplicaciones en la nube como prohibidas para su uso, disponibles en las páginas del catálogo de aplicaciones en la nube y Cloud Discovery. Al habilitar la integración con Defender para punto de conexión, puede bloquear sin problemas el acceso a aplicaciones no autorizadas con un solo clic en el portal de Defender for Cloud Apps.

Las aplicaciones marcadas como No autorizadas en Defender for Cloud Apps se sincronizan automáticamente con Defender para punto de conexión. Más concretamente, los dominios usados por estas aplicaciones no autorizadas se propagan a los dispositivos de punto de conexión que el antivirus de Microsoft Defender los bloquee dentro del Acuerdo de Nivel de Servicio de protección de red.

Nota:

La latencia de tiempo para bloquear una aplicación a través de Defender para punto de conexión es de hasta tres horas desde el momento en que marca la aplicación como no autorizada en Defender for Cloud Apps hasta el momento en que la aplicación se bloquea en el dispositivo. Esto se debe a que se tarda hasta una hora en sincronizar las aplicaciones autorizadas o no autorizadas de Defender para punto de conexión, y hasta dos horas en insertar la directiva en los dispositivos para bloquear la aplicación una vez creado el indicador en Defender para punto de conexión.

Requisitos previos

Una de las siguientes licencias:

- Defender for Cloud Apps (E5, AAD-P1m CAS-D) y Microsoft Defender para punto de conexión Plan 2, con puntos de conexión incorporados a Defender para punto de conexión

- Microsoft 365 E5

Antivirus de Microsoft Defender. Para más información, vea:

Uno de los siguientes sistemas operativos compatibles:

- Windows: Versiones de Windows 10 18.09 (RS5) Compilación del sistema operativo 1776.3, 11 y versiones posteriores

- Android: versión mínima 8.0: Para obtener más información, consulte: Microsoft Defender para punto de conexión en Android

- iOS: versión mínima 14.0: para obtener más información, consulte: Microsoft Defender para punto de conexión en iOS

- MacOS: versión mínima 11: Para obtener más información, consulte Protección de red para macOS

- Requisitos del sistema Linux: para obtener más información, consulte Protección de red para Linux

Microsoft Defender para punto de conexión incorporado. Para obtener más información, consulte Incorporación de Defender for Cloud Apps con Defender para punto de conexión.

Habilitación del bloqueo de aplicaciones en la nube con Defender para punto de conexión

Siga estos pasos para habilitar el control de acceso para las aplicaciones en la nube:

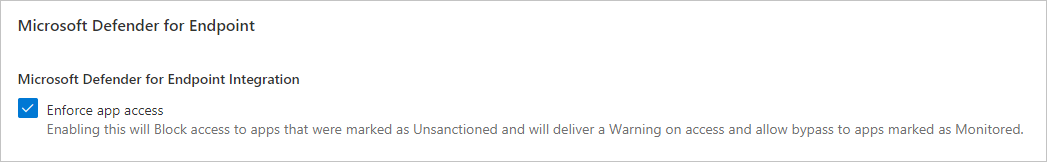

En el portal de Microsoft Defender, selecciona Configuración. A continuación, elige Aplicaciones en la nube. En Cloud Discovery, seleccione Microsoft Defender para punto de conexión y, a continuación, seleccione Aplicar acceso a la aplicación.

Nota:

La configuración puede tardar hasta 30 minutos en surtir efecto.

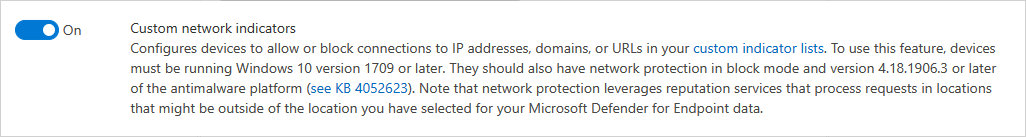

En Microsoft Defender XDR, vaya a Configuración>Puntos de conexión>Características avanzadas y, a continuación, seleccione Indicadores de red personalizados. Para obtener información sobre los indicadores de red, consulte Creación de indicadores para direcciones IP y direcciones URL o dominios.

Esto le permite aprovechar las funcionalidades de protección de red del antivirus Microsoft Defender para bloquear el acceso a un conjunto predefinido de direcciones URL mediante Defender for Cloud Apps, ya sea asignando manualmente etiquetas de aplicación a aplicaciones específicas o utilizando automáticamente una directiva de detección de aplicaciones.

Bloquear aplicaciones para grupos de dispositivos específicos

Para bloquear el uso de grupos de dispositivos específicos, siga estos pasos:

En el portal de Microsoft Defender, selecciona Configuración. A continuación, elige Aplicaciones en la nube. A continuación, en Cloud Discovery, seleccione Etiquetas de aplicaciones y vaya a la pestaña Perfiles con ámbito.

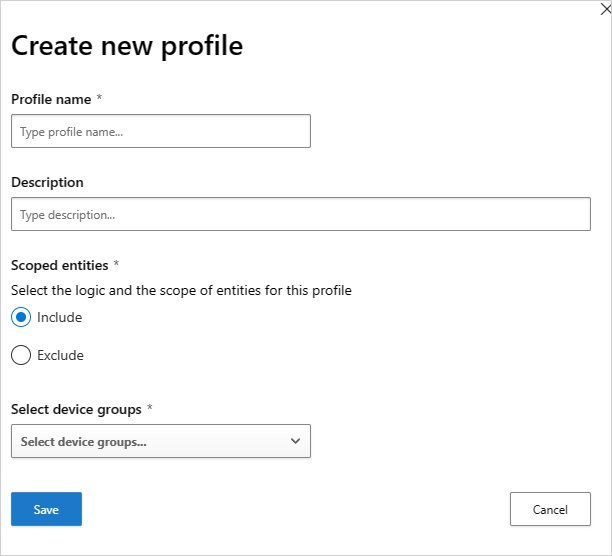

Seleccione Agregar perfil. El perfil establece las entidades con ámbito para bloquear o desbloquear aplicaciones.

Proporcione un nombre de perfil descriptivo y una descripción.

Elija si el perfil debe ser un perfil de inclusión o exclusión.

Incluir: solo el conjunto de entidades incluidas se verá afectado por la imposición de acceso. Por ejemplo, el perfil myContoso tiene Incluir para los grupos de dispositivos A y B. Bloquear la aplicación Y con el perfil myContoso bloqueará el acceso a la aplicación solo para los grupos A y B.

Excluir: el conjunto excluido de entidades no se verá afectado por la aplicación del acceso. Por ejemplo, el perfil myContoso tiene Excluir para los grupos de dispositivos A y B. Al bloquear la aplicación Y con el perfil myContoso se bloqueará el acceso a la aplicación para toda la organización excepto para los grupos A y B.

Seleccione los grupos de dispositivos pertinentes para el perfil. Los grupos de dispositivos enumerados se extraen de Microsoft Defender para punto de conexión. Para obtener más información, consulte Crear un grupo de dispositivos.

Seleccione Guardar.

Para bloquear una aplicación, siga estos pasos:

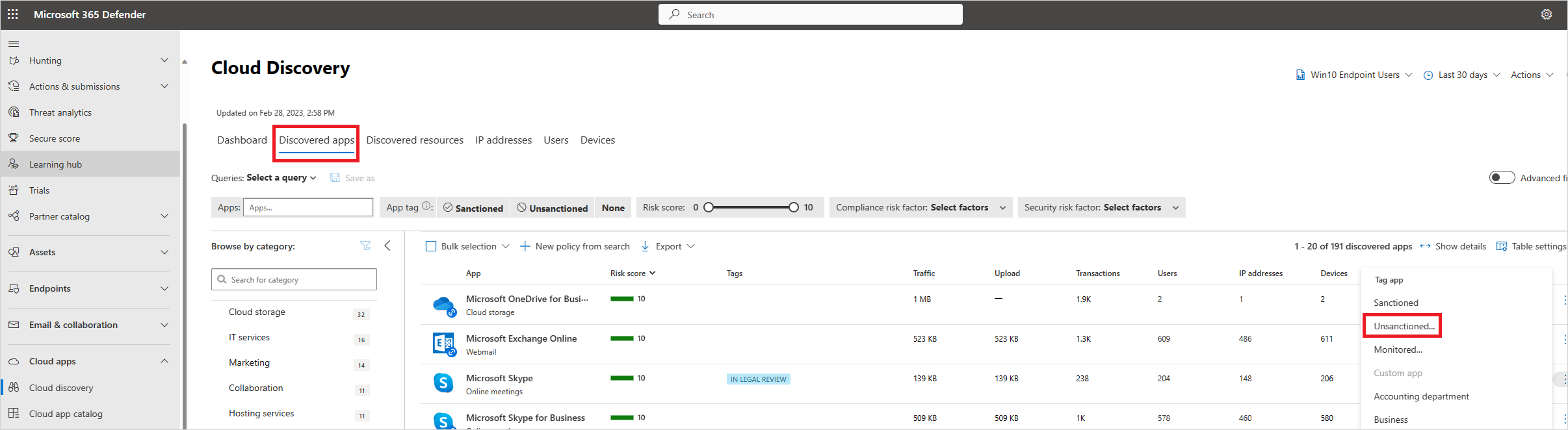

En el portal de Microsoft Defender, en Aplicaciones en la nube, vaya a Cloud Discovery y, después, a la pestaña Aplicaciones detectadas.

Seleccione la aplicación que se debe bloquear.

Etiquete la aplicación como No autorizada.

Para bloquear todos los dispositivos de la organización, seleccione Guardar. Para bloquear grupos de dispositivos específicos en las organizaciones, seleccione Seleccionar un perfil para incluir o excluir grupos de bloqueados. A continuación, elija el perfil para el que se bloqueará la aplicación y seleccione Guardar.

Nota:

- La capacidad de cumplimiento se basa en los indicadores de dirección URL personalizados de Defender para punto de conexión.

- Cualquier ámbito organizativo establecido manualmente en indicadores creados por Defender for Cloud Apps antes de que Defender for Cloud Apps invalide la versión de esta característica. El ámbito necesario debe establecerse desde la experiencia de Defender for Cloud Apps mediante la experiencia de perfiles con ámbito.

- Para quitar un perfil de ámbito seleccionado de una aplicación no autorizada, quite la etiqueta no autorizada y, a continuación, etiquete la aplicación de nuevo con el perfil con ámbito necesario.

- Los dominios de aplicación pueden tardar hasta dos horas en propagarse y actualizarse en los dispositivos de punto de conexión una vez marcados con la etiqueta o el ámbito pertinente.

- Cuando una aplicación se etiqueta como Monitored, la opción para aplicar un perfil con ámbito solo muestra si el origen de datos integrado De usuarios de punto de conexión de Win10 ha recibido datos de forma coherente durante los últimos 30 días.

Instruir a los usuarios al acceder a aplicaciones de riesgo

Los administradores tienen la opción de advertir a los usuarios cuando acceden a aplicaciones de riesgo. En lugar de bloquear a los usuarios, se les muestra un mensaje que proporciona un vínculo de redireccionamiento personalizado a una página de empresa en la que se enumeran las aplicaciones aprobadas para su uso. El mensaje proporciona opciones para que los usuarios omitan la advertencia y continúen con la aplicación. Los administradores también pueden supervisar el número de usuarios que omiten el mensaje de advertencia.

Defender for Cloud Apps usa la etiqueta de aplicación supervisada integrada para marcar las aplicaciones en la nube como de riesgo para su uso. La etiqueta está disponible tanto en las páginas Cloud Discovery como en el catálogo de aplicaciones en la nube. Al habilitar la integración con Defender para punto de conexión, puede advertir sin problema a los usuarios sobre el acceso a las aplicaciones supervisadas con un solo clic en el portal de Defender for Cloud Apps.

Las aplicaciones marcadas como Supervisadas se sincronizan automáticamente con los indicadores de dirección URL personalizados de Defender para punto de conexión, normalmente en unos minutos. Más concretamente, los dominios usados por las aplicaciones supervisadas se propagan a los dispositivos de punto de conexión para proporcionar un mensaje de advertencia por parte del antivirus Microsoft Defender dentro del Acuerdo de Nivel de Servicio de protección de red.

Configuración de la dirección URL de redireccionamiento personalizada para el mensaje de advertencia

Siga estos pasos para configurar una dirección URL personalizada que apunte a una página web de la empresa, donde puede informar a los empleados sobre por qué han recibido el aviso y proporcionar una lista de aplicaciones aprobadas alternativas que se adhieren a la aceptación del riesgo de su organización o que ya están administradas por la organización.

En el portal de Microsoft Defender, selecciona Configuración. A continuación, elige Aplicaciones en la nube. En Cloud Discovery, seleccione Microsoft Defender para punto de conexión.

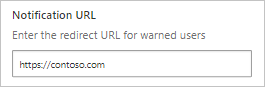

En el cuadro Dirección URL de notificación, escriba la dirección URL.

Configuración de la duración de omisión del usuario

Dado que los usuarios pueden omitir el mensaje de advertencia, puede usar los pasos siguientes para configurar la duración de la omisión. Una vez que haya transcurrido la duración, se mostrará a los usuarios el mensaje de advertencia la próxima vez que accedan a la aplicación supervisada.

En el portal de Microsoft Defender, selecciona Configuración. A continuación, elige Aplicaciones en la nube. En Cloud Discovery, seleccione Microsoft Defender para punto de conexión.

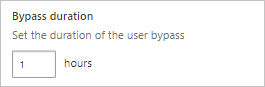

En el cuadro Omitir duración, escriba la duración (horas) de la omisión del usuario.

Supervisión de los controles de aplicación aplicados

Una vez aplicados los controles, puede supervisar los patrones de uso de las aplicaciones que hacen los controles aplicados (acceso, bloqueo, omisión) mediante los pasos siguientes.

- En el portal de Microsoft Defender, en Aplicaciones en la nube, vaya a Cloud Discovery y, a continuación, vaya a la pestaña Aplicaciones detectadas. Use los filtros para buscar la aplicación supervisada correspondiente.

- Seleccione el nombre de la aplicación para ver los controles de aplicación aplicados en la página de información general de la aplicación.

Pasos siguientes

Vídeos relacionados

Si tiene algún problema, estamos aquí para ayudar. Para obtener ayuda o soporte técnico para el problema del producto, abre una incidencia de soporte técnico.