Introducción

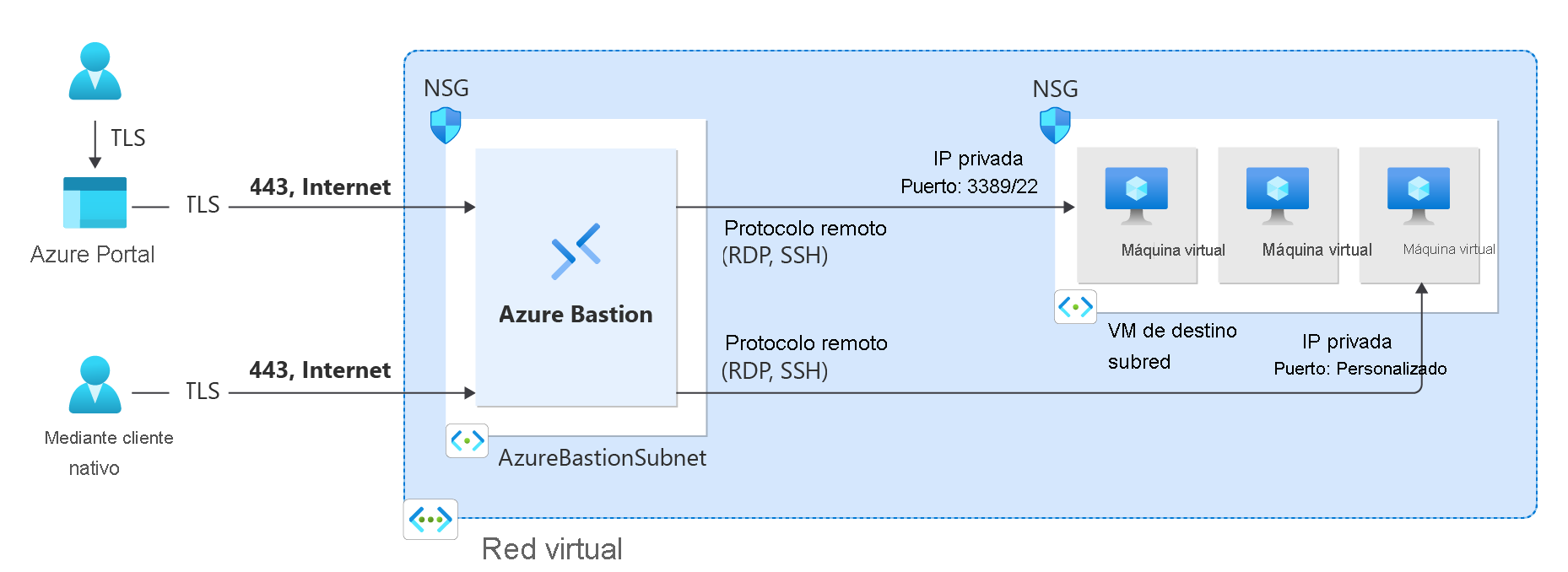

Los administradores del servidor saben que es eficaz administrar y mantener los servidores de forma remota en un centro de datos local. Con las máquinas virtuales de infraestructura como servicio (IaaS) de Windows que se implementan en Azure, los administradores deben confiar exclusivamente en la administración remota para administrar y mantener los recursos basados en la nube. Pero ¿cómo pueden los administradores conectarse de forma segura a máquinas virtuales remotas basadas en la nube sin exponer las interfaces de administración de dichas máquinas a Internet? Azure Bastion es un servicio que puede usar para conectarse de forma segura a las máquinas virtuales de Azure de forma remota, sin necesidad de exponer puertos administrativos remotos a Internet.

Escenario de ejemplo

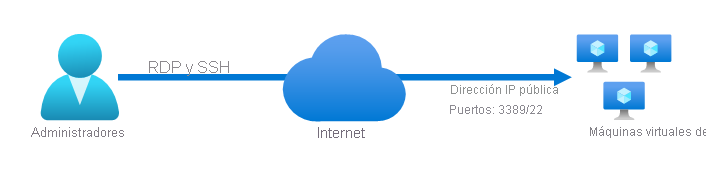

Supongamos que tiene una aplicación de línea de negocio (LOB) en la que se basa el departamento de investigación de su organización. En el pasado, esta aplicación se ejecutaba en un par de equipos con Windows Server en el centro de datos de la sede. Siempre que necesitaba administrar la aplicación, se conectaba mediante el Protocolo de escritorio remoto (RDP) mediante el puerto TCP 3389. También usaba Secure Shell (SSH) mediante el puerto 22 para administrar las máquinas virtuales. Dado que la aplicación estaba hospedada en un recurso informático en un centro de datos privado, le preocupaba que un hacker malintencionado pudiera acceder mediante Internet. Pero ahora la aplicación se ejecuta en máquinas virtuales hospedadas en Azure.

Para conectarse a las máquinas virtuales, debe exponer una dirección IP pública en cada máquina virtual para las conexiones RDP/SSH. Sin embargo, las posibles vulnerabilidades del protocolo hacen que este tipo de conexión no sea conveniente. Como solución, puede usar una máquina virtual de jumpbox para que actúe como intermediario entre la consola de administración y las máquinas virtuales de destino. También puede considerar la posibilidad de implementar Azure Bastion.

¿Qué hará?

Conocerá las ventajas de usar Azure Bastion para ayudarle a proteger las máquinas virtuales hospedadas. Para ello, descubrirá cómo Azure Bastion:

- Elimina la necesidad de exponer puertos RDP y SSH a Internet.

- Usa RDP y SSH de forma segura.

Objetivo principal

Al final de esta sesión, podrá determinar cómo puede usar Azure Bastion como ayuda para proteger las sesiones de administración remota en las máquinas virtuales hospedadas en Azure.