Funcionamiento de Azure Bastion

RDP y SSH suelen ser los principales medios que se usan para conectarse a máquinas virtuales IaaS remotas, pero el hecho de exponer estos puertos de administración a Internet plantea importantes riesgos de seguridad. En esta unidad, le explicaremos cómo puede conectarse de forma segura con estos protocolos mediante la implementación de Azure Bastion en el lado público de la red perimetral. En esta unidad aprenderá lo siguiente:

- Cómo es la arquitectura de Azure Bastion.

- Cómo proporciona Azure Bastion conexiones RDP y SSH seguras a las máquinas virtuales hospedadas.

- Cuáles son los requisitos de Azure Bastion, para que pueda valorar si es pertinente en su organización.

Arquitectura de Azure Bastion

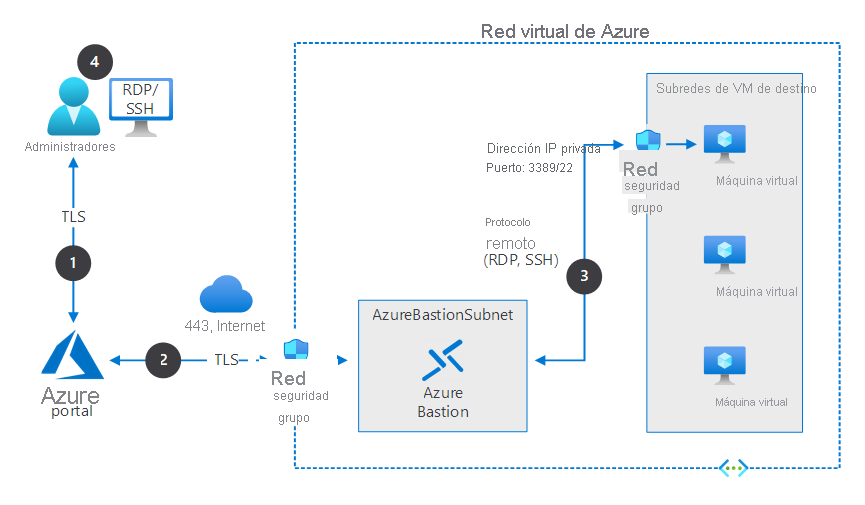

En el diagrama siguiente se muestra la arquitectura de una implementación típica de Azure Bastion y se describe el proceso de conexión de un extremo a otro. En este diagrama:

- Azure Bastion está implementado en una red virtual que contiene varias máquinas virtuales de Azure.

- Los NSG protegen las subredes de la red virtual.

- El NSG que protege la subred de máquina virtual permite el tráfico RDP y SSH desde la subred de Azure Bastion.

- Azure Bastion solo admite comunicaciones mediante el puerto TCP 443 desde Azure Portal o mediante un cliente nativo (no se muestra).

Nota:

Las máquinas virtuales protegidas y el host de Azure Bastion están conectados a la misma red virtual, aunque en subredes diferentes.

El proceso de conexión típico en Azure Bastion es el siguiente:

- Un administrador se conecta a Azure Portal con cualquier explorador HTML5 mediante una conexión protegida con TLS. El administrador selecciona la máquina virtual a la que quiere conectarse.

- El portal se conecta mediante una conexión segura con Azure Bastion por medio de un NSG que protege la red virtual que hospeda la máquina virtual de destino.

- Azure Bastion inicia una conexión a la máquina virtual de destino.

- La sesión de RDP o SSH se abre en el explorador en la consola de administrador. Azure Bastion transmite la información de la sesión a través de paquetes personalizados. Estos paquetes están protegidos con TLS.

Mediante el uso de Azure Bastion, se omite la necesidad de exponer directamente RDP/SSH a Internet en una dirección IP pública. En su lugar, se conecta a Azure Bastion de forma segura con el protocolo Capa de sockets seguros (SSL), que se conecta a las máquinas virtuales de destino mediante una dirección IP privada.

Requisitos de uso

Los administradores que quieren conectarse a máquinas virtuales de IaaS en Azure mediante Azure Bastion requieren el rol de lector en:

- La máquina virtual de destino

- La interfaz de red con la dirección IP privada en la máquina virtual de destino

- El recurso de Azure Bastion

Al implementar Azure Bastion, se implementa en su propia subred dentro de una red virtual o una red virtual emparejada.

Sugerencia

La subred debe denominarse AzureBastionSubnet.

Dado que Azure Bastion está protegido mediante el NSG de la red virtual, el NSG debe admitir el flujo de tráfico siguiente:

- Entrada:

- Conexiones RDP y SSH desde la subred de Azure Bastion a la subred de la máquina virtual de destino

- Acceso al puerto TCP 443 desde Internet a la dirección IP pública de Azure Bastion

- Acceso TCP desde el administrador de puertas de enlace de Azure en los puertos 443 o 4443

- Salida:

- Acceso TCP desde la plataforma de Azure en el puerto 443 para admitir el registro de diagnóstico

Nota:

El administrador de puertas de enlace de Azure administra las conexiones del portal al servicio Azure Bastion.