Procedimientos recomendados de seguridad del cliente

Roles adecuados: Administrador global | Agente de administración | Agente del departamento de soporte técnico

Todos los clientes de asociados de Proveedor de soluciones en la nube (CSP) deben seguir las instrucciones de seguridad de este artículo.

Para conocer los procedimientos recomendados de seguridad para CSP, consulte Procedimientos recomendados de seguridad de CSP.

Asegúrese de que la autenticación multifactor (MFA) está habilitada y registrada en cada cuenta. Use los valores predeterminados de seguridad de Microsoft Entra ID o el acceso condicional para aplicar MFA. MFA es el mejor método de seguridad de base para protegerse frente a amenazas.

- Considere la posibilidad de usar el inicio de sesión sin contraseña con la aplicación Microsoft Authenticator.

Revise con frecuencia suscripciones y recursos o servicios que podrían haberse aprovisionado de forma inesperada.

- Revise el registro de actividad de Azure Monitor para la actividad relacionada con la suscripción de Azure.

Use alertas de anomalías de costos para detectar un consumo elevado inesperado en la suscripción de Azure.

Los usuarios que tienen roles administrativos de Microsoft Entra, como Global Administración istrator o Security Administración istrator, no deben usarse periódicamente para el correo electrónico y la colaboración. Cree una cuenta de usuario independiente sin roles administrativos de Microsoft Entra para tareas de colaboración.

Revise y compruebe periódicamente las direcciones de correo electrónico de recuperación de contraseñas y los números de teléfono de Microsoft Entra ID para todos los usuarios con los roles de Administración global y actualice si es necesario.

Revise, audite y minimice los privilegios de acceso y los permisos delegados. Es importante tener en cuenta e implementar un enfoque con privilegios mínimos. Microsoft recomienda priorizar una revisión exhaustiva y una auditoría de las relaciones de los partners para minimizar los permisos innecesarios entre su organización y los proveedores del nivel superior. Microsoft recomienda eliminar inmediatamente el acceso de cualquier relación con un partner que no resulte conocido o que aún no se haya auditado.

Revise, proteja y supervise todas las cuentas de administrador de inquilinos: todas las organizaciones deben revisar exhaustivamente todos los usuarios administradores de inquilinos, incluidos los usuarios asociados a Administración ister en nombre de (AOBO) en las suscripciones de Azure y comprobar la autenticidad de los usuarios y la actividad. Recomendamos encarecidamente el uso de MFA resistente a la suplantación de identidad (phishing) para todos los administradores de inquilinos, la revisión de los dispositivos registrados para su uso con MFA y la minimización del uso del acceso permanente con privilegios elevados. Siga reentendiendo todas las cuentas de usuarios administradores de inquilinos activos y compruebe periódicamente los registros de auditoría para comprobar que el acceso de usuario con privilegios elevados no se concede ni delegado a los usuarios administradores que no requieren esos privilegios para realizar sus trabajos.

Revise el acceso con permisos del proveedor de servicios desde cuentas B2B y locales: además de usar funcionalidades de privilegios administrativos delegados, algunos proveedores de servicios en la nube usan cuentas de negocio a negocio (B2B) o cuentas de administrador local en los inquilinos de clientes. Se recomienda identificar si los proveedores de servicios en la nube usan estas cuentas y, si es así, asegurarse de que esas cuentas estén bien reguladas y tengan acceso con privilegios mínimos en el inquilino. Microsoft recomienda usar cuentas de administrador "compartidas". Revise las instrucciones detalladas sobre cómo revisar los permisos de las cuentas B2B.

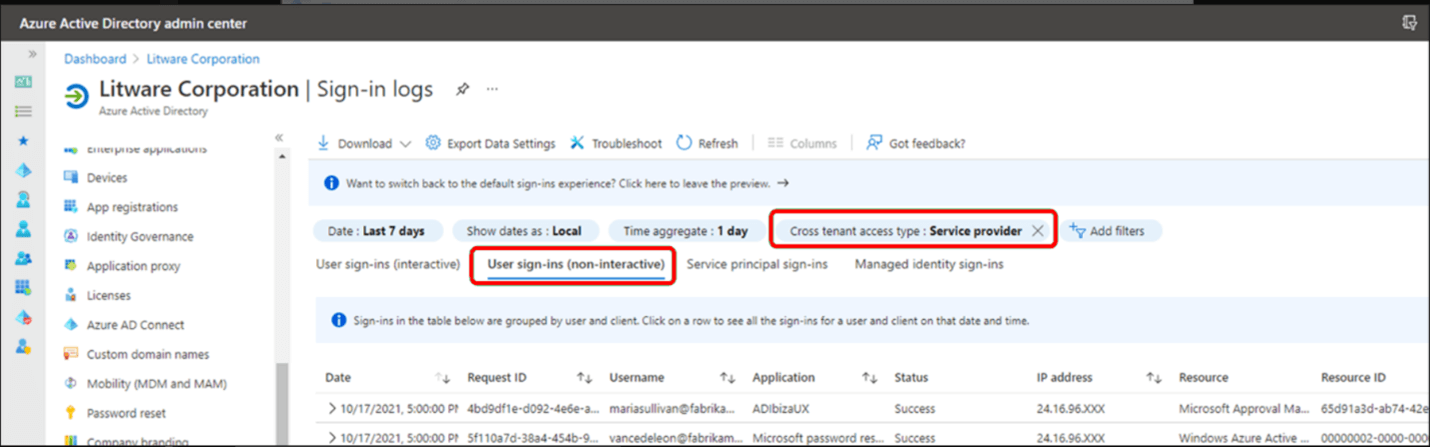

Revisar y auditar los inicios de sesión y los cambios de configuración de Microsoft Entra: las autenticaciones de esta naturaleza se auditan y están disponibles para los clientes a través de los registros de inicio de sesión de Microsoft Entra, los registros de auditoría de Microsoft Entra y el portal de cumplimiento Microsoft Purview (anteriormente en el Centro de Administración exchange). Recientemente hemos agregado la funcionalidad para ver los inicios de sesión de los partners que tienen permisos de administración delegados. Para ver una vista filtrada de esos inicios de sesión, vaya a los registros de inicio de sesión en el Centro de administración de Microsoft Entra y agregue el filtro Tipo de acceso entre inquilinos: Proveedor de servicios en la pestaña Inicios de sesión de usuario (no interactivos).

Revise las estrategias existentes de disponibilidad y retención de registros: la investigación de actividades realizadas por actores malintencionados pone un gran énfasis en tener procedimientos adecuados de retención de registros para los recursos basados en la nube, incluido Microsoft 365. Hay varios niveles de suscripción que tienen directivas de retención y disponibilidad de registros individualizadas que es importante conocer antes de crear un procedimiento de respuesta a incidentes.

Animamos a todas las organizaciones a familiarizarse con los registros que están disponibles en su suscripción y evaluarlos de forma rutinaria para la adecuación y las anomalías. Para las organizaciones que dependen de una organización de terceros, trabaje con ellas para comprender su estrategia de registro para todas las acciones administrativas y establecer un proceso debe estar disponible durante un incidente.

Consulte también

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente las Cuestiones de GitHub como mecanismo de retroalimentación para el contenido y lo sustituiremos por un nuevo sistema de retroalimentación. Para más información, consulta: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de