Tutorial: Detección de servidores que se ejecutan en Hyper-V con Azure Migrate Discovery and assessment

Como parte del recorrido de la migración a Azure, puede detectar el inventario y las cargas de trabajo locales.

En este tutorial aprenderá a detectar los servidores que se ejecutan en el entorno de Hyper-V con la herramienta de valoración Azure Migrate: Discovery, un dispositivo de Azure Migrate ligero. Implemente el dispositivo como servidor en el host Hyper-V para detectar ininterrumpidamente los servidores y sus metadatos de rendimiento, las aplicaciones que se ejecutan en esos servidores, las dependencias de los servidores, las aplicaciones web, y las instancias y bases de datos de SQL Server.

En este tutorial, aprenderá a:

- Configuración de una cuenta de Azure

- Preparar el entorno de Hyper-V para la detección.

- Crear un proyecto.

- Configurar el dispositivo de Azure Migrate.

- Iniciar la detección continua.

Nota

Los tutoriales muestran la manera más rápida de probar un escenario y utilizar las opciones predeterminadas.

Si no tiene una suscripción a Azure, cree una cuenta gratuita antes de empezar.

Requisitos previos

Antes de empezar este tutorial, compruebe que dispone de estos requisitos previos.

| Requisito | Detalles |

|---|---|

| Host de Hyper-V | Los hosts de Hyper-V en los que se encuentran los servidores pueden ser independientes o estar en un clúster. El host debe ejecutar Windows Server 2022, Windows Server 2019 o Windows Server 2016. Compruebe que se permiten conexiones entrantes en el puerto 5985 (HTTP) de WinRM para que el dispositivo pueda conectarse para extraer metadatos del servidor y datos de rendimiento, para lo que se usa una sesión de Modelo de información común (CIM). |

| Implementación del dispositivo | El host de Hyper-V necesita recursos para asignar un servidor al dispositivo: - 16 GB de RAM, 8 CPU virtuales y alrededor de 80 GB de almacenamiento en disco. - Un conmutador virtual externo y acceso a Internet en el dispositivo, directamente o a través de un proxy. |

| Servidores | Todas las versiones de los sistemas operativos Windows y Linux pueden detectar los metadatos de configuración y rendimiento. Se admiten todas las versiones de los sistemas operativos Windows o Linux para detectar aplicaciones en los servidores. Consulte Requisitos para el análisis de dependencias (sin agentes). Para más información sobre las aplicaciones web de ASP.NET en ejecución en el servidor web de IIS, consulte Versiones admitidas del sistema operativo Windows e IIS. Para la detección de aplicaciones instaladas y para el análisis de dependencias sin agente, las instancias de Windows Server deben tener instalado PowerShell versión 2.0 o posterior. Para detectar aplicaciones web de Java que se ejecutan en el servidor web de Apache Tomcat, compruebe las versiones compatibles del sistema operativo Linux y Tomcat. |

| Acceso de SQL Server | Para detectar bases de datos e instancias de SQL Server, la cuenta de Windows o SQL Server requiere estos permisos para cada instancia de SQL Server. Puede usar la utilidad de aprovisionamiento de cuentas para crear cuentas personalizadas o usar cualquier cuenta existente que sea miembro del rol de servidor sysadmin, para simplificar. |

Preparación de una cuenta de usuario de Azure

Para crear un proyecto y registrar el dispositivo de Azure Migrate, necesita una cuenta con:

- Permisos de nivel de colaborador o propietario en una suscripción de Azure.

- Permisos para registrar aplicaciones de Microsoft Entra.

Si acaba de crear una cuenta de Azure gratuita, es el propietario de la suscripción. Si no es el propietario, trabaje con él para asignar los permisos, como se indica a continuación:

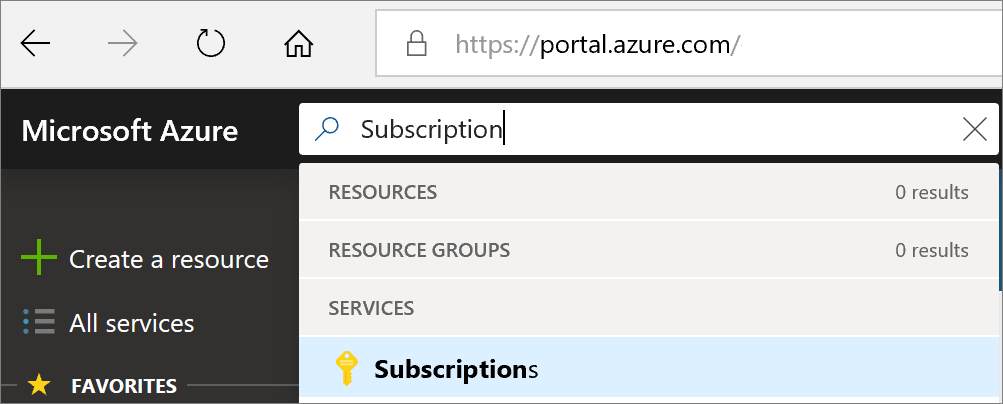

En Azure Portal, busque "suscripciones" y, en Servicios, seleccione Suscripciones.

En la página Suscripciones, seleccione la suscripción en la que quiere crear un proyecto.

Seleccione Access Control (IAM) .

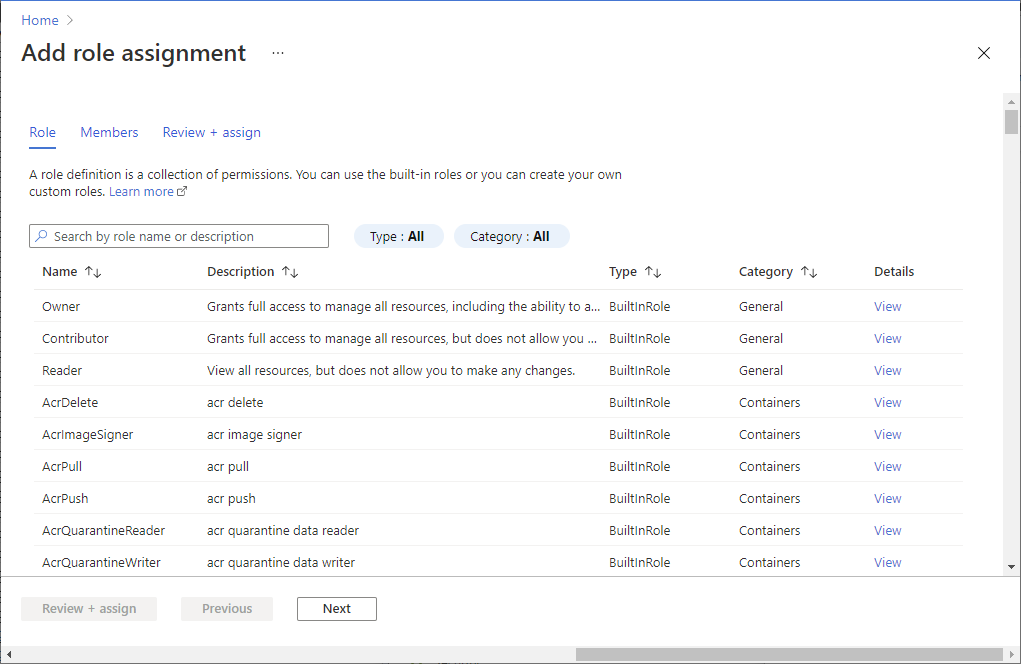

Seleccione Agregar>Agregar asignación de roles para abrir la página Agregar asignación de roles.

Asigne el siguiente rol. Para asignar roles, consulte Asignación de roles de Azure mediante Azure Portal.

Configuración Valor Role Colaborador o propietario Asignar acceso a Usuario Members azmigrateuser

Con el fin de registrar el dispositivo, la cuenta de Azure necesita permisos para registrar aplicaciones de Microsoft Entra.

En el portal, vaya a Microsoft Entra ID>Usuarios.

Solicite al administrador global o del inquilino que asigne el rol Desarrollador de aplicaciones a la cuenta para permitir que los usuarios registren aplicaciones de Microsoft Entra. Más información.

Preparar los hosts de Hyper-V

Puede preparar los hosts de Hyper-V manualmente o mediante un script. Los pasos de preparación se resumen en la tabla. El script los prepara automáticamente.

| Step | Script | Manual |

|---|---|---|

| Comprobación de los requisitos del host | Comprueba que el host está ejecutando una versión compatible de Hyper-V y el rol de Hyper-V. Habilita el servicio WinRM y abre los puertos 5985 (HTTP) y 5986 (HTTPS) en el host (necesario para la recopilación de metadatos). |

El host debe ejecutar Windows Server 2019, Windows Server 2016 o Windows Server 2012 R2. Compruebe que se permiten conexiones entrantes en el puerto 5985 (HTTP) de WinRM para que el dispositivo pueda conectarse para extraer metadatos del servidor y datos de rendimiento, para lo que se usa una sesión de Modelo de información común (CIM). El script no es compatible actualmente en hosts con una configuración regional que no esté en inglés. |

| Verificación de la versión de PowerShell | Comprueba que se está ejecutando el script en una versión compatible de PowerShell. | Compruebe que ejecuta la versión 4.0 o posterior de PowerShell en el host de Hyper-V. |

| Crear una cuenta | Comprueba que tiene los permisos correctos en el host de Hyper-V. Permite crear una cuenta de usuario local con los permisos correctos. |

Opción 1: Preparar una cuenta con acceso de administrador a la máquina host de Hyper-V. Opción 2: Preparar una cuenta de administrador local o una cuenta de administrador de dominio y agregarla a estos grupos: Usuarios de administración remota, Administradores de Hyper-V y Usuarios del Monitor de rendimiento. |

| Habilitación de la comunicación remota con PowerShell | Habilita la comunicación remota de PowerShell en el host, con el fin de que el dispositivo de Azure Migrate pueda ejecutar comandos de PowerShell en el host mediante a través de una conexión de WinRM. | Para configurarlo, en cada uno de los hosts, abra una consola de PowerShell como administrador y ejecute este comando: powershell Enable-PSRemoting -force. |

| Configuración de los servicios de integración de Hyper-V | Comprueba que Hyper-V Integration Services está habilitado en todos los servidores administrados por el host. | Habilite Hyper-V Integration Services en todos los servidores. Si ejecuta Windows Server 2003, siga estas instrucciones. |

| Delegación de credenciales si los discos de los servidores se encuentran en recursos compartidos de SMB remotos | Delega las credenciales. | Ejecute este comando para permitir que CredSSP delegue credenciales en hosts que ejecutan servidores con discos en recursos compartidos de SMB: powershell Enable-WSManCredSSP -Role Server -Force Puede ejecutar este comando de forma remota en todos los hosts de Hyper-V. Si agrega nuevos nodos de host en un clúster, se agregan automáticamente para la detección, pero debe habilitar CredSSP manualmente. Al configurar el dispositivo, termine de configurar CredSSP mediante su habilitación en el dispositivo. |

Ejecución del script

Descargue el script del Centro de descarga de Microsoft. Microsoft firma criptográficamente el script.

Valide la integridad del script mediante archivos hash SHA256. El valor de hashtag está debajo. Ejecute este comando para generar el código hash para el script:

C:\>CertUtil -HashFile <file_location> [Hashing Algorithm]Ejemplo de uso:

C:\>CertUtil -HashFile C:\Users\Administrators\Desktop\MicrosoftAzureMigrate-Hyper-V.ps1 SHA256Después de validar la integridad del script, ejecútelo en cada host de Hyper-V con este comando de PowerShell con permisos elevados:

PS C:\Users\Administrators\Desktop> MicrosoftAzureMigrate-Hyper-V.ps1

El valor del código hash es:

| Hash | Valor |

|---|---|

| SHA256 | 0dd9d0e2774bb8b33eb7ef7d97d44a90a7928a4b1a30686c5b01ebd867f3bd68 |

Creación de una cuenta para acceder a los servidores

La cuenta de usuario de los servidores debe tener los permisos necesarios para iniciar la detección de aplicaciones instaladas, análisis de dependencias sin agente e instancias y bases de datos de SQL Server. Puede proporcionar la información de la cuenta de usuario en el administrador de configuración del dispositivo. El dispositivo no instala ningún agente en los servidores.

- En los servidores Windows, cree una cuenta (local o de dominio) que tenga permisos administrativos en los servidores. Para detectar bases de datos e instancias de SQL Server, la cuenta de Windows o SQL Server deberá ser miembro del rol de servidor sysadmin o tener estos permisos para cada instancia de SQL Server. Obtenga información sobre cómo asignar el rol requerido a la cuenta de usuario.

- En el caso de los servidores Linux, proporcione una cuenta de usuario sudo con permisos para ejecutar comandos ls y netstat, o bien cree una cuenta de usuario que tenga los permisos CAP_DAC_READ_SEARCH y CAP_SYS_PTRACE en los archivos /bin/netstat y /bin/ls. Si proporciona una cuenta de usuario sudo, asegúrese de que ha habilitado NOPASSWD para que la cuenta ejecute los comandos necesarios sin solicitar una contraseña cada vez que se invoque el comando sudo.

Nota

Puede agregar varias credenciales de servidor en el administrador de configuración del dispositivo de Azure Migrate para iniciar la detección de las aplicaciones instaladas, análisis de dependencias sin agente e instancias y bases de datos de SQL Server. Puede agregar varias credenciales de autenticación de dominio, de Windows (no de dominio), de Linux (no de dominio) o de SQL Server. Obtenga información sobre cómo agregar credenciales de servidor.

Configuración de un proyecto

Configure un nuevo proyecto.

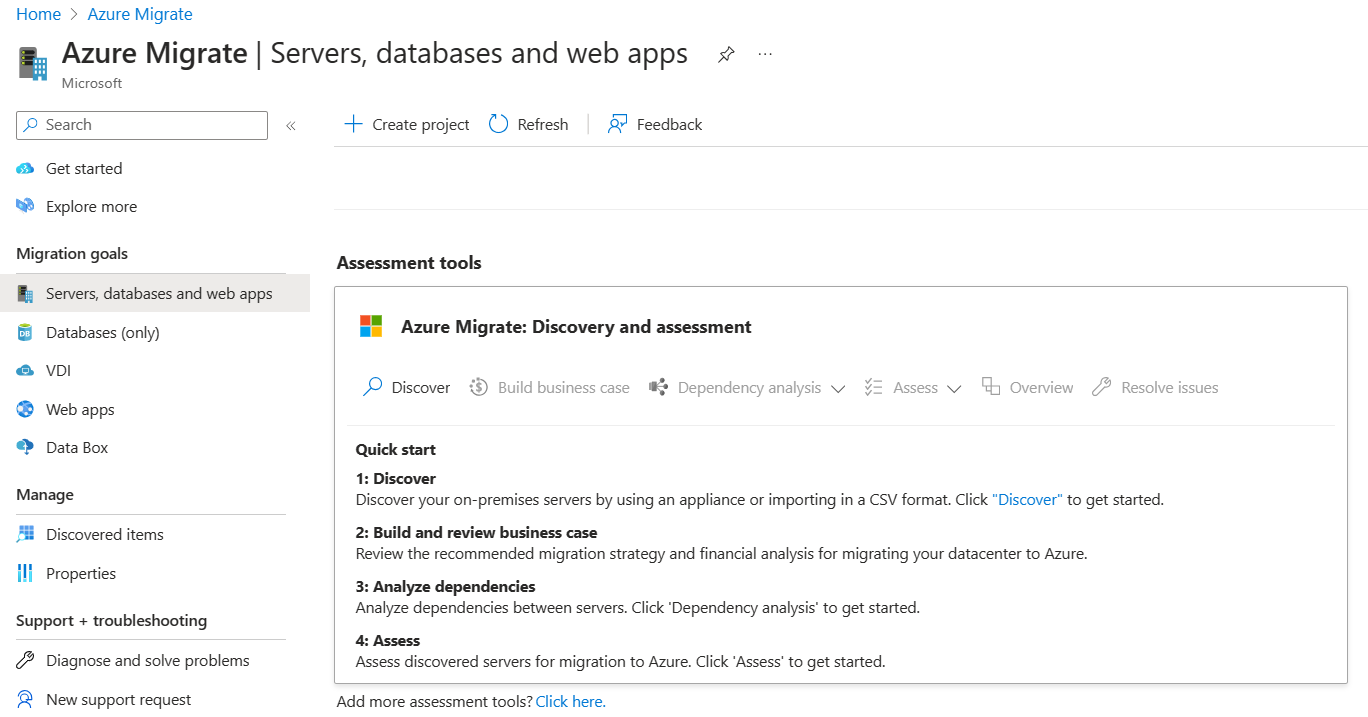

En Azure Portal >Todos los servicios, busque Azure Migrate.

En Servicios, seleccione Azure Migrate.

En Introducción, seleccione Crear proyecto.

En Crear proyecto, seleccione su suscripción y grupo de recursos de Azure. Cree un grupo de recursos si no tiene ninguno.

En Detalles del proyecto, especifique el nombre del proyecto y la región geográfica en la que quiere crearlo. Revise las zonas geográficas admitidas para nubes públicas y nubes gubernamentales.

Nota:

Use la sección de configuración avanzada para crear un proyecto de Azure Migrate con conectividad de punto de conexión privado. Más información.

Seleccione Crear.

Espere unos minutos a que se implemente el proyecto. La herramienta Azure Migrate Discovery and assessment se agrega de forma predeterminada al nuevo proyecto.

Nota:

Si ya ha creado un proyecto, puede usarlo para registrar dispositivos adicionales con el fin de detectar y evaluar un número mayor de servidores. Más información

Configuración del dispositivo

Azure Migrate usa un dispositivo de Azure Migrate ligero. El dispositivo de Azure Migrate detecta los servidores y envía los metadatos de configuración y rendimiento a Azure Migrate. El dispositivo se puede configurar mediante la implementación de un archivo de disco duro virtual que se puede descargar del proyecto.

Nota:

- Si, por algún motivo, no puede configurar el dispositivo mediante la plantilla, puede hacerlo con un script de PowerShell en un servidor de Windows Server 2019 o Windows Server 2022 existente. Más información.

- La opción para implementar un dispositivo mediante una plantilla VHD no se admite en la nube de Azure Government. Más información sobre cómo implementar un dispositivo para la nube de Azure Government.

En este tutorial se configura el dispositivo en un servidor que se ejecuta en un entorno de Hyper-V, como se indica a continuación:

- Proporcione un nombre de dispositivo y genere una clave del proyecto en el portal.

- Descargue un disco duro virtual de Hyper-V comprimido desde Azure Portal.

- Cree el dispositivo y compruebe que se puede conectar a Azure Migrate Discovery and assessment.

- Configure el dispositivo por primera vez y regístrelo en el proyecto mediante la clave del proyecto.

1. Generación de la clave del proyecto

- En Objetivos de migración>Servidores, bases de datos y aplicaciones web>Azure Migrate: Discovery and assessment, seleccione Detectar.

- En Discover Servers>Are your servers virtualized? (Detectar servidores > ¿Están virtualizados sus servidores?), seleccione Yes, with Hyper-V (Sí, con Hyper-V).

- En 1: Generar clave de proyecto, especifique un nombre para el dispositivo de Azure Migrate que configurará para la detección de servidores. Este nombre debe ser alfanumérico y no puede tener más de 14 caracteres.

- Seleccione Generar clave para iniciar la creación de los recursos de Azure necesarios. No cierre la página Detectar servidor durante la creación de recursos.

- Después de la creación correcta de los recursos de Azure, se genera una clave de proyecto.

- Copie la clave, ya que la necesitará para completar el registro del dispositivo durante su configuración.

2. Descarga del disco duro virtual

En 2: Descargar dispositivo de Azure Migrate, seleccione el archivo .VHD y Descargar.

Comprobación de la seguridad

Compruebe que el archivo comprimido es seguro, antes de implementarlo.

En la máquina en la que descargó el archivo, abra una ventana de comandos de administrador.

Ejecute el siguiente comando de PowerShell para generar el código hash para el archivo ZIP

C:\>Get-FileHash -Path <file_location> -Algorithm [Hashing Algorithm]- Ejemplo de uso:

C:\>Get-FileHash -Path ./AzureMigrateAppliance_v3.20.09.25.zip -Algorithm SHA256

Compruebe las versiones más recientes del dispositivo y los valores hash:

Para la nube pública de Azure:

Escenario Descargar SHA256 Hyper-V (8,91 GB) La versión más reciente 952e493a63a45f97ecdc0945807d504f4bd2f0f4f8248472b784c3e6bd25eb13 Para Azure Government:

Escenario* Descargar SHA256 Hyper-V (85,8 MB) La versión más reciente a551f3552fee62ca5c7ea11648960a09a89d226659febd26314e222a37c7d857

3. Creación de un dispositivo

Importe el archivo descargado y cree un dispositivo.

- Extraiga el archivo de disco duro virtual comprimido en una carpeta del host de Hyper-V que hospedará el dispositivo. Se extraen tres carpetas.

- Abra el administrador de Hyper-V. En Acciones, haga clic en Importar máquina virtual.

- En el Asistente para importar máquinas virtuales >Antes de comenzar, haga clic en Siguiente.

- En Buscar carpeta, especifique la carpeta que contiene el disco duro virtual extraído. A continuación, haga clic en Siguiente.

- En Seleccionar máquina virtual, haga clic en Siguiente.

- En Elegir tipo de importación, haga clic en Copiar la máquina virtual (crear un identificador único nuevo) . A continuación, haga clic en Siguiente.

- En Elegir destino, deje la configuración predeterminada. Haga clic en Next.

- En Carpetas de almacenamiento, deje la configuración predeterminada. Haga clic en Next.

- En Elegir red, especifique el conmutador virtual que el dispositivo va a usar. El conmutador necesita conectividad a Internet para enviar datos a Azure.

- En Resumen, revise los valores de configuración. Haga clic en Finalizar.

- En Hyper-V Manager >Máquinas virtuales, inicie el dispositivo.

Comprobación de que el dispositivo puede acceder a Azure

Asegúrese de que el dispositivo pueda conectarse a las direcciones URL de Azure para las nubes públicas y gubernamentales.

4. Configuración del dispositivo

Configure el dispositivo por primera vez.

Nota

Si configura la aplicación mediante un script de PowerShell, en lugar del disco duro virtual descargado, los dos primeros pasos de este procedimiento no son pertinentes.

En Administrador de Hyper-V >Máquinas virtuales, haga clic con el botón derecho en el dispositivo >Conectar.

Especifique el idioma, la zona horaria y la contraseña del dispositivo.

Abra un explorador en cualquier máquina que pueda conectarse al dispositivo y abra la dirección URL de la aplicación web del dispositivo: https://nombre o dirección IP del dispositivo: 44368.

Como alternativa, puede abrir la aplicación desde el escritorio del dispositivo, para lo que debe hacer clic en el acceso directo de la aplicación.

Acepte los términos de licencia y lea la información de terceros.

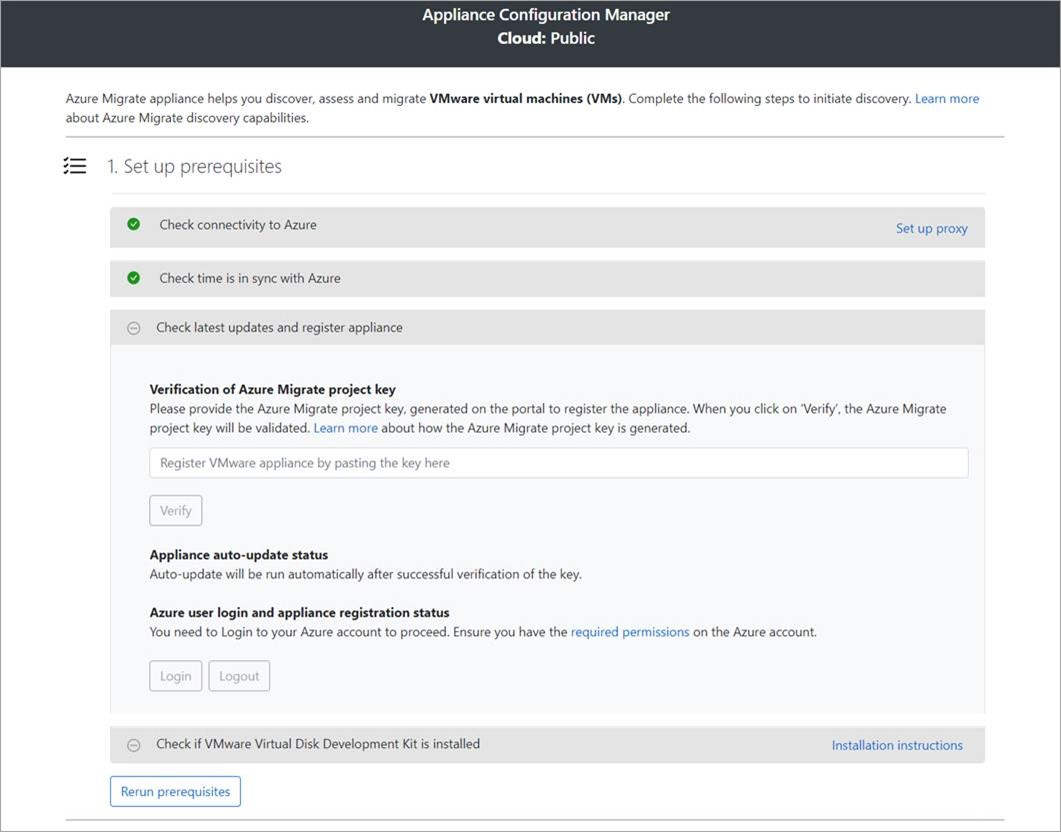

Configuración de los requisitos previos y registro del dispositivo

En el administrador de configuración, seleccione Set up prerequisites (Configurar los requisitos previos) y, a continuación, complete estos pasos:

Conectividad: el dispositivo comprueba que el servidor tenga acceso a Internet. Si el servidor usa un proxy:

Seleccione Setup proxy (Configurar proxy) para especificar la dirección del proxy (con el formato

http://ProxyIPAddressohttp://ProxyFQDN, donde FQDN hace referencia a un nombre de dominio completo) y el puerto de escucha.Escriba las credenciales si el proxy requiere autenticación.

Si ha agregado detalles del proxy o ha deshabilitado el proxy o la autenticación, seleccione Save (Guardar) para desencadenar la conectividad y comprobar de nuevo la conectividad.

Solo se admite un proxy HTTP.

Sincronización de hora: para que la detección funcione correctamente, compruebe que la hora del dispositivo esté sincronizada con la hora de Internet.

Instalación de actualizaciones y registro del dispositivo: para ejecutar la actualización automática y registrar el dispositivo, siga estos pasos:

Nota

Se trata de una nueva experiencia de usuario en el dispositivo de Azure Migrate, que solo está disponible si ha configurado un dispositivo con el script OVA o instalador más reciente descargado desde el portal. Los dispositivos que ya se han registrado seguirán viendo la versión anterior de la experiencia del usuario y seguirán funcionando sin problemas.

Para que el dispositivo ejecute la actualización automática, pegue la clave del proyecto que copió del portal. Si no tiene la clave, vaya a Azure Migrate: Discovery and assessment>Información general>Administrar dispositivos existentes. Seleccione el nombre del dispositivo que proporcionó al generar la clave del proyecto y, a continuación, copie la clave que se muestra.

El dispositivo comprobará la clave e iniciará el servicio de actualización automática, que actualiza todos los servicios del dispositivo a sus versiones más recientes. Una vez que la actualización automática se haya ejecutado, puede seleccionar Ver servicios del dispositivo para ver el estado y las versiones de los servicios que se ejecutan en el servidor del dispositivo.

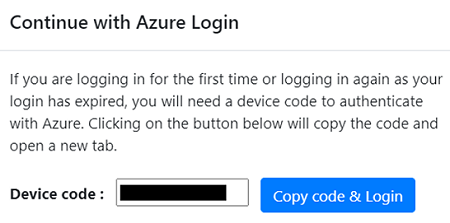

Para registrar el dispositivo, debe seleccionar Inicio de sesión. En Continuar con el inicio de sesión de Azure, seleccione Copiar código e iniciar sesión para copiar el código del dispositivo (debe tener un código de dispositivo para autenticarse con Azure) y abrir una petición de inicio de sesión de Azure en una nueva pestaña del explorador. Asegúrese de que ha deshabilitado el bloqueador de elementos emergentes en el explorador para ver la petición.

En una nueva pestaña del explorador, pegue el código del dispositivo e inicie sesión con su nombre de usuario y contraseña de Azure. No se admite el inicio de sesión con un PIN.

Nota:

En caso de que cierre accidentalmente la pestaña de inicio de sesión sin iniciar sesión, actualice la pestaña explorador del administrador de configuración del dispositivo para mostrar el código del dispositivo y el botón Copy code & Login (Copiar código e iniciar sesión).

Después de iniciar sesión correctamente, vuelva a la pestaña del explorador que muestra el administrador de configuración del dispositivo. Si la cuenta de usuario de Azure que usó para iniciar sesión tiene los permisos necesarios para los recursos de Azure que se crearon durante la generación de la clave, se inicia el registro del dispositivo.

Una vez que el dispositivo se ha registrado correctamente, seleccione View details (Ver detalles) para ver los detalles de registro.

Puede volver a ejecutar los requisitos previos en cualquier momento durante la configuración del dispositivo para comprobar si el dispositivo cumple todos los requisitos previos.

Delegación de credenciales para discos duros virtuales de SMB

Si va a ejecutar discos duros virtuales en SMB, debe habilitar la delegación de credenciales desde el dispositivo a los hosts de Hyper-V. Para ello, desde el dispositivo:

En el dispositivo, ejecute este comando. HyperVHost1 y HyperVHost2 son nombres de host de ejemplo.

Enable-WSManCredSSP -Role Client -DelegateComputer HyperVHost1.contoso.com, HyperVHost2.contoso.com, HyperVHost1, HyperVHost2 -ForceTambién puede hacerlo en el Editor de directivas de grupo local en el dispositivo:

- En Directiva de equipo local>Configuración del equipo, haga clic en Plantillas administrativas>Sistema>Delegación de credenciales.

- Haga doble clic en Permitir delegación de credenciales nuevas y seleccione Habilitado.

- En Opciones, haga clic en Mostrar y agregue cada host de Hyper-V que desee detectar en la lista, con wsman/ como prefijo.

- En Delegación de credenciales, haga doble clic en Permitir la delegación de credenciales nuevas con autenticación solo NTLM de servidor. De nuevo, agregue cada host de Hyper-V que quiera detectar en la lista, con wsman/ como prefijo.

Inicio de detección continua

Conéctese desde el dispositivo a los hosts o clústeres de Hyper-V e inicie la detección del servidor.

Proporción de detalles del host o del clúster de Hyper-V

En Paso 1: Proporcionar las credenciales del host de Hyper-V, seleccione Agregar credenciales a fin de especificar un nombre descriptivo para las credenciales, agregue un nombre de usuario y una contraseña para el host o el clúster de Hyper-V que utilizará el dispositivo a fin de detectar servidores. Seleccione Guardar.

Si quiere agregar varias credenciales a la vez, seleccione Agregar más para guardar y agregar más credenciales. Se admiten varias credenciales para la detección de servidores en el entorno de Hyper-V.

En el Paso 2: Proporcionar los detalles del host o el clúster de Hyper-V, seleccione Agregar origen de detección para especificar la dirección IP o el FQDN del host o el clúster de Hyper-V y el nombre descriptivo de las credenciales a fin de conectarse al host o al clúster.

Puede Agregar un solo elemento cada vez o Agregar varios elementos de una sola vez. También hay una opción para proporcionar los detalles del host o el clúster de Hyper-V mediante Importar CSV.

- Si elige Agregar un solo elemento, debe especificar el nombre descriptivo de las credenciales y la dirección IP o el FQDN del host o el clúster de Hyper-V y seleccionar Guardar.

- Si elige Agregar varios elementos(opción seleccionada de manera predeterminada), puede agregar varios registros simultáneamente especificando la dirección IP o el nombre de dominio completo del host o clúster de Hyper-V, junto con el nombre descriptivo de las credenciales en el cuadro de texto. Compruebe los registros agregados y seleccione Guardar.

- Si elige Importar CSV, puede descargar un archivo de plantilla CSV, rellenar el archivo con la dirección IP o el FQDN del host o el clúster de Hyper-V y el nombre descriptivo de las credenciales. Después, importe el archivo en el dispositivo, compruebe los registros del archivo y seleccione Guardar.

Al hacer clic en Guardar, el dispositivo intentará validar la conexión a los hosts o clústeres agregados de Hyper-V y mostrar el estado de validación en la tabla en cada host o clúster.

- En el caso de los hosts o clústeres validados correctamente, puede ver más detalles si hace clic en su dirección IP o FQDN.

- Si se produce un error de validación para un host, haga clic en Error en la validación en la columna Estado de la tabla para revisar el error. Corrija el problema y vuelva a validar.

- Para quitar hosts o clústeres, seleccione Eliminar.

- No se puede quitar un host específico de un clúster. Solo puede quitar todo el clúster.

- Puede agregar un clúster, incluso si hay problemas con hosts específicos del clúster.

Puede volver a validar la conectividad con los hosts o clústeres en cualquier momento antes de iniciar la detección.

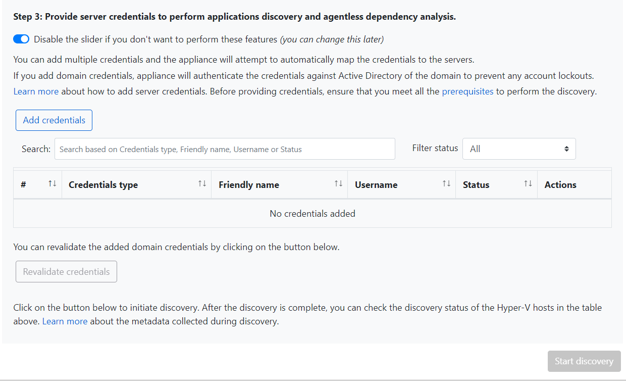

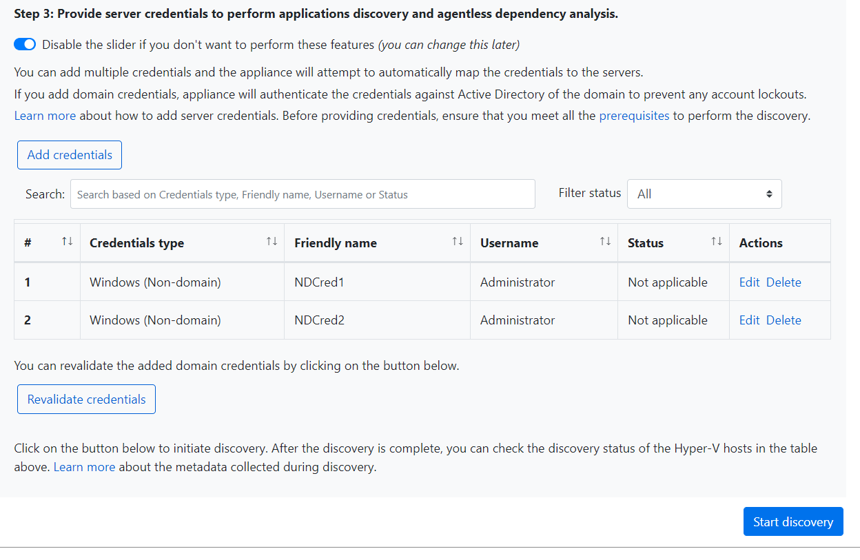

Proporción de las credenciales del servidor

En Step 3: Provide server credentials to perform software inventory, agentless dependency analysis, discovery of SQL Server instances and databases (Paso 3: Proporcionar credenciales de servidor para realizar el inventario de software, el análisis de dependencias sin agente, la detección de instancias y bases de datos de SQL Server), puede proporcionar varias credenciales de servidor. Si no quiere usar ninguna de estas características del dispositivo, puede deshabilitar el control deslizante y continuar con la detección de servidores que se ejecutan en hosts o clústeres de Hyper-V. Puede cambiar esta opción en cualquier momento.

Si quiere utilizar estas características, proporcione las credenciales del servidor siguiendo los pasos que se indican a continuación. El dispositivo intenta asignar automáticamente las credenciales a los servidores para ejecutar las características de detección.

Para agregar credenciales de servidor:

Seleccione Add Credentials (Agregar credenciales).

En el menú desplegable, seleccione Credentials type (Tipo de credenciales).

Puede proporcionar credenciales de autenticación de dominio, de Windows (no de dominio), de Linux (no de dominio) y de SQL Server. Obtenga información sobre cómo proporcionar credenciales y cómo las controlamos.

Para cada tipo de credenciales, escriba:

- Un nombre descriptivo.

- Un nombre de usuario.

- Contraseña. Seleccione Guardar.

Si elige utilizar credenciales de dominio, también debe especificar el nombre de dominio completo. El nombre de dominio completo es obligatorio para validar la autenticidad de las credenciales con la instancia de Active Directory de ese dominio.

Revise los permisos necesarios en la cuenta para detectar las aplicaciones instaladas, realizar el análisis de dependencias sin agente y detectar las instancias y las bases de datos de SQL Server.

Para agregar varias credenciales a la vez, seleccione Add more (Agregar más) para guardar las credenciales y agregar más. Cuando se selecciona Save (Guardar) o Add more (Agregar más), el dispositivo valida las credenciales de domino con la instancia de Active Directory del dominio para la autenticación. La validación se realiza después de cada adición para evitar bloqueos de cuentas a medida que el dispositivo recorre en iteración para asignar las credenciales a los servidores respectivos.

Para comprobar la validación de las credenciales de dominio:

En el administrador de configuración, en la tabla de credenciales, consulte el estado de validación de las credenciales de dominio. Solo se validan las credenciales de dominio.

Si se produce un error en la validación, puede seleccionar el estado con errores para ver el error de validación. Corrija el problema y, a continuación, seleccione Revalidate credentials (Revalidar credenciales) para volver a intentar la validación de las credenciales.

Iniciar detección

Seleccione Iniciar detección para comenzar la detección de servidores de los hosts o clústeres validados correctamente. Una vez que la detección se ha iniciado correctamente, puede comprobar el estado de detección en cada host o clúster de la tabla.

Funcionamiento de la detección

Los metadatos de los servidores detectados tardan alrededor de 2 minutos por host en aparecer en Azure Portal.

Si ha proporcionado las credenciales de los servidores, una vez que se haya completado la detección de los servidores que se ejecutan en hosts de Hyper-V, se inicia automáticamente el inventario de software (la detección de las aplicaciones instaladas).

El inventario de software identifica las instancias de SQL Server que se ejecutan en los servidores. Con la información que recopila, el dispositivo intenta conectarse a las instancias de SQL Server mediante las credenciales de autenticación de Windows o las credenciales de autenticación de SQL Server proporcionadas en el dispositivo. A continuación, recopila datos de las bases de datos de SQL Server y sus propiedades. La detección de SQL Server se realiza una vez cada 24 horas.

El dispositivo solo se puede conectar a aquellas instancias de SQL Server cuya red tenga en el campo de visión, mientras que el inventario de software por sí mismo puede no necesitar tener la red en el campo de visión.

El tiempo empleado en detectar las aplicaciones instaladas depende del número de servidores detectados. Para 500 servidores, el inventario detectado tarda aproximadamente una hora en aparecer en el proyecto de Azure Migrate en el portal.

El inventario de software identifica el rol de servidor web existente en los servidores detectados. Si se detecta que un servidor tiene habilitado el rol de servidor web, Azure Migrate realiza la detección de aplicaciones web en el servidor. Los datos de configuración de las aplicaciones web se actualizan una vez cada 24 horas.

Durante el inventario de software, las credenciales de servidor agregadas se iteran en los servidores y se validan para realizar el análisis de dependencias sin agente. Una vez completada la detección de servidores, puede habilitar desde el portal el análisis de dependencias sin agente en los servidores. Solo se pueden seleccionar los servidores en los que la validación se realiza correctamente para habilitar el análisis de dependencias sin agente.

Los datos de las instancias y bases de datos de SQL Server comienzan a aparecer en el portal en un plazo de 24 horas después de iniciar la detección.

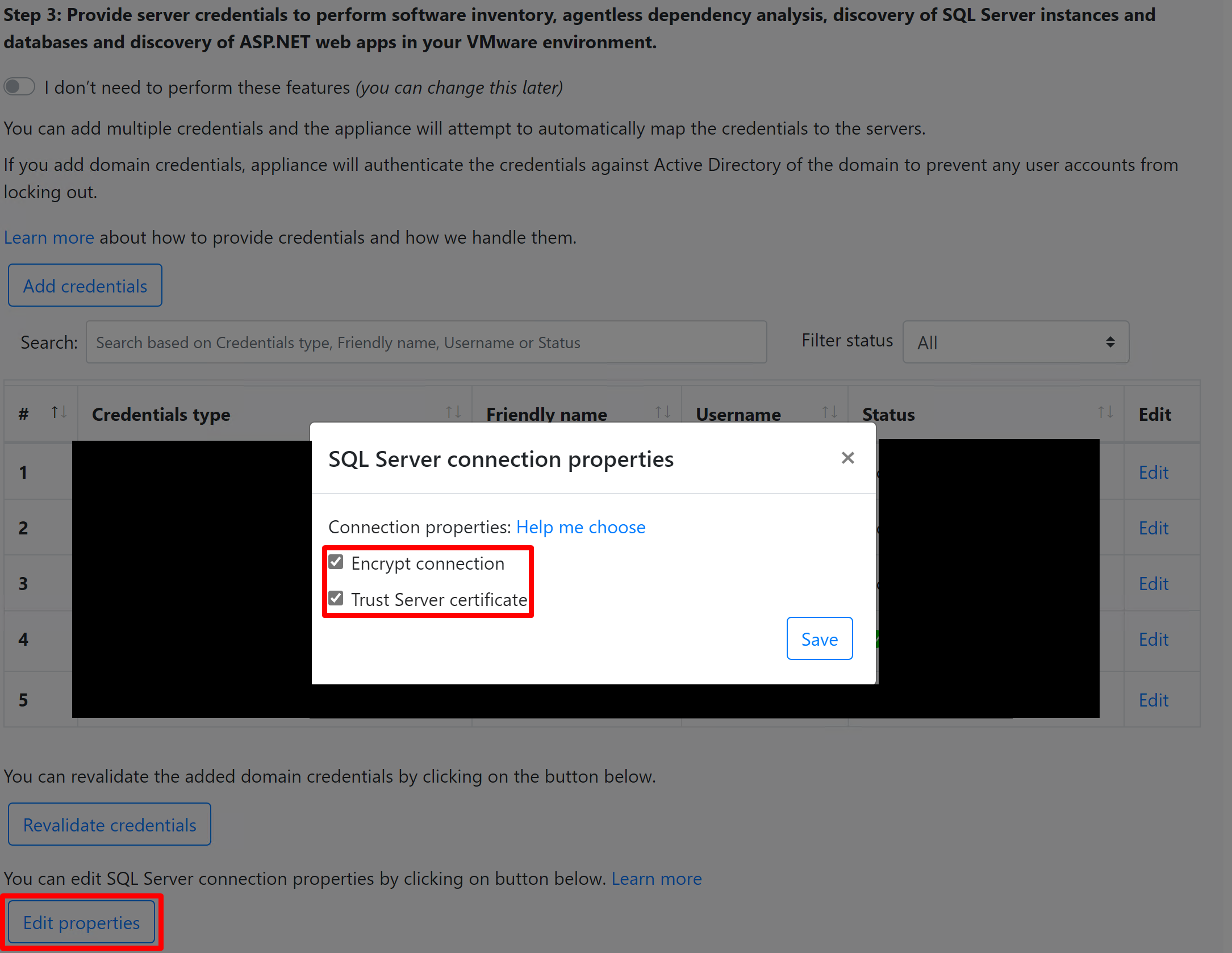

De manera predeterminada, Azure Migrate usa la manera más segura de conectarse a las instancias de SQL; es decir, Azure Migrate cifra la comunicación entre el dispositivo de Azure Migrate y las instancias de SQL Server de origen estableciendo la propiedad TrustServerCertificate en

true. Además, la capa de transporte usa SSL para cifrar el canal y omitir la cadena de certificados para validar la confianza. Por lo tanto, el servidor del dispositivo se debe configurar para confiar en la entidad de certificación raíz del certificado. Sin embargo, puede modificar la configuración de conexión; para ello, seleccione Edit SQL Server connection properties (Editar las propiedades de conexión de SQL Server) en el dispositivo. Descubra más para saber lo que elegir.

Comprobación de los servidores en el portal

Una vez finalizada la detección, puede verificar que los servidores aparezcan en el portal.

- Abra el panel de Azure Migrate.

- En la página Azure Migrate - Servidores>Azure Migrate: Discovery and assessment, haga clic en el icono que muestra el número de servidores detectados.

Visualización del estado de soporte técnico

Puede obtener información más detallada sobre la posición de compatibilidad del entorno en las secciones Servidores detectados y Instancias de base de datos detectadas.

La columna Estado de compatibilidad con licencias del sistema operativo muestra el estado de soporte técnico del sistema operativo, ya sea en soporte estándar, soporte extendido o fuera de soporte técnico. Al seleccionar el estado de soporte técnico, se abre un panel a la derecha que proporciona instrucciones claras sobre los pasos accionables que se pueden realizar para proteger servidores y bases de datos en soporte extendido o fuera de soporte técnico.

Para ver la duración restante hasta el final del soporte técnico, es decir, el número de meses durante los que la licencia es válida, seleccione Columnas> compatibles termina en>Enviar. La columna compatible termina en muestra la duración en meses.

Las instancias de base de datos muestran el número de instancias detectadas por Azure Migrate. Seleccione el número de instancias para ver los detalles de la instancia de base de datos. El estado de compatibilidad de la licencia de instancia de base de datos muestra el estado de soporte técnico de la instancia de base de datos. Al seleccionar el estado de soporte técnico, se abre un panel a la derecha que proporciona instrucciones claras sobre los pasos accionables que se pueden realizar para proteger servidores y bases de datos en soporte extendido o fuera de soporte técnico.

Para ver la duración restante hasta el final del soporte técnico, es decir, el número de meses durante los que la licencia es válida, seleccione Columnas> compatibles termina en>Enviar. La columna compatible termina en muestra la duración en meses.

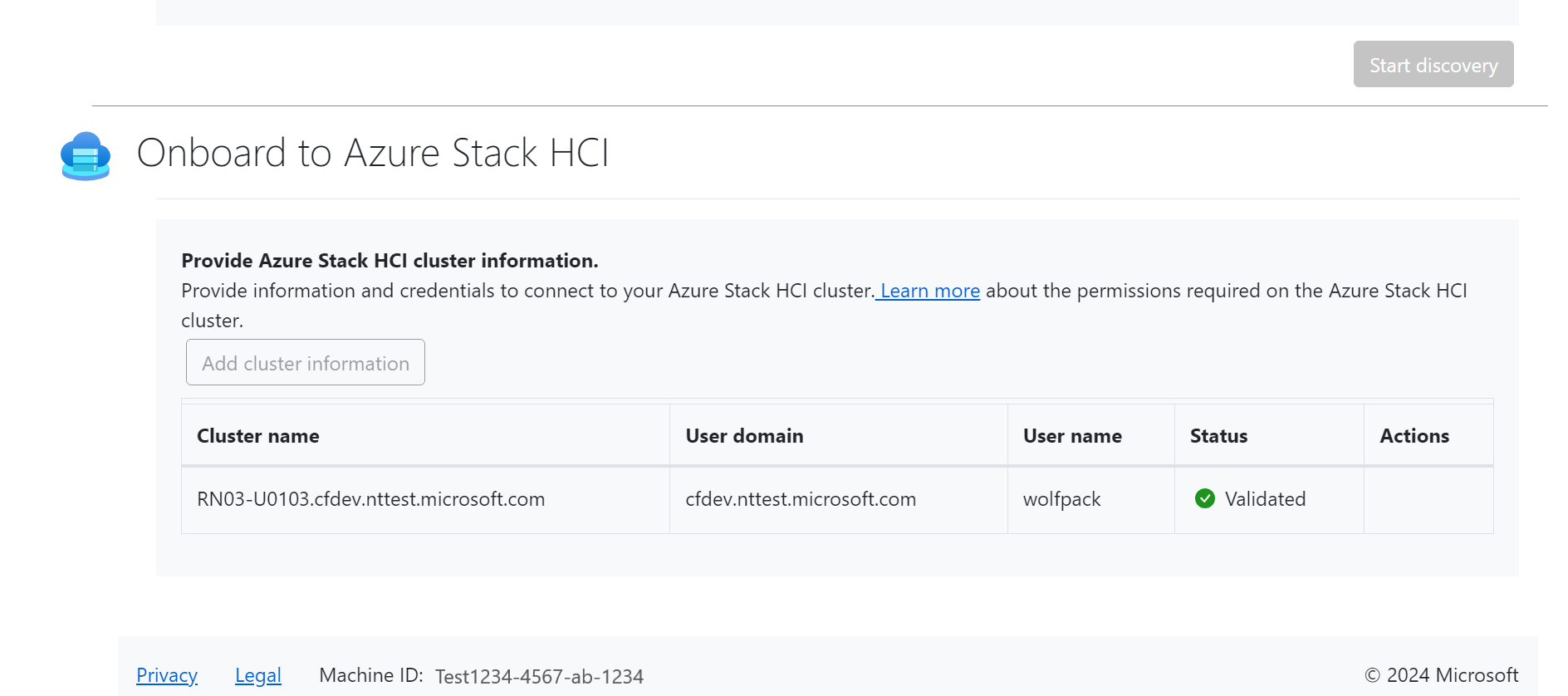

Incorporación a Azure Stack HCI (opcional)

Nota:

Realice este paso solo si va a migrar a Azure Stack HCI.

Proporcione la información del clúster de Azure Stack y las credenciales para conectarse al clúster. Para más información, consulte Descarga del software de Azure Stack HCI.

Pasos siguientes

- Evalúe los servidores en el entorno de Hyper-V para la migración a máquinas virtuales de Azure.

- Revise los datos que el dispositivo recopila durante la detección.