Personnaliser vos justificatifs vérifiables

Les définitions d’informations d’identification vérifiables sont constituées de deux composants : les définitions d’affichage et les définitions de règles. Une définition d’affichage contrôle la personnalisation des informations d’identification et le style des revendications. Une définition de règles détermine ce que les utilisateurs doivent fournir pour recevoir des informations d’identification vérifiables.

Cet article explique comment modifier les deux types de définitions pour répondre aux exigences de votre organisation.

Définition d’affichage : visuels d’informations d’identification de portefeuille

Vérification d’identité Microsoft Entra offre un ensemble limité d’options qui peuvent être utilisées pour refléter votre marque. Cet article fournit des instructions sur la personnalisation de vos informations d’identification et sur les bonnes pratiques en matière de conception d’informations d’identification à l’apparence attrayante une fois envoyées aux utilisateurs.

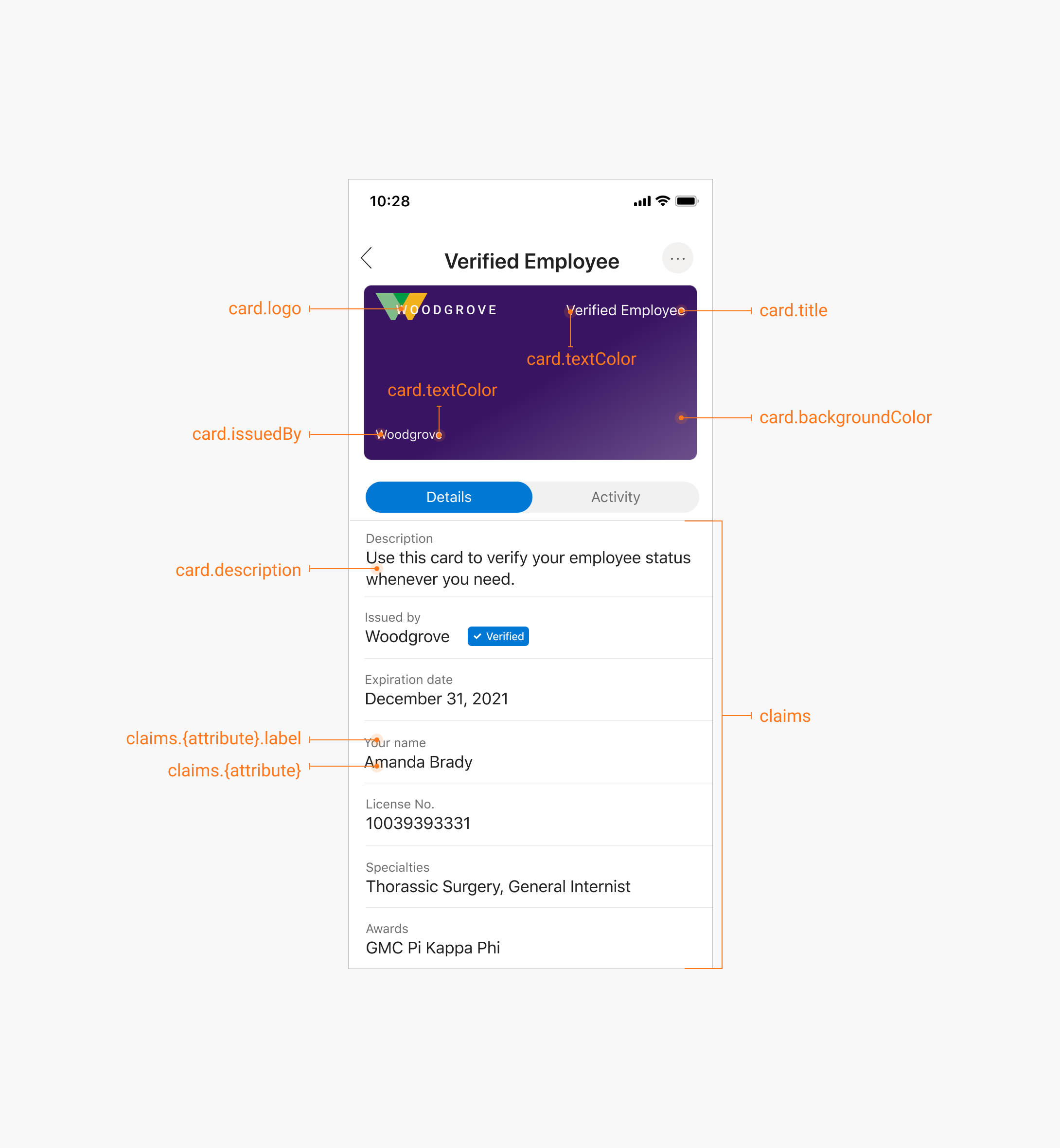

Microsoft Authenticator, étant un portefeuille d’identités décentralisées, affiche des informations d’identification vérifiables émises aux utilisateurs sous forme de cartes. En tant qu’administrateur d’informations d’identification vérifiables, vous pouvez choisir des couleurs de carte, des icônes et des chaînes de texte pour qu’elles correspondent à la marque de votre organisation.

Les cartes contiennent également des champs personnalisables. Vous pouvez les utiliser pour permettre aux utilisateurs de connaître l’objectif de la carte, les attributs qu’elle contient et bien plus encore.

Créer une définition d’affichage des informations d’identification

La définition d’affichage est un document JSON simple qui décrit comment l’application de portefeuille doit afficher le contenu de vos informations d’identification vérifiables.

Notes

Ce modèle d’affichage est actuellement utilisé uniquement par Microsoft Authenticator.

La définition d’affichage présente la structure suivante. L’URI du logo, s’il est spécifié sous forme d’URL, doit être une URL publiquement disponible sur Internet.

{

"locale": "en-US",

"card": {

"title": "Verified Credential Expert",

"issuedBy": "Microsoft",

"backgroundColor": "#000000",

"textColor": "#ffffff",

"logo": {

"uri": "https://didcustomerplayground.blob.core.windows.net/public/VerifiedCredentialExpert_icon.png",

"description": "Verified Credential Expert Logo"

},

"description": "Use your verified credential to prove to anyone that you know all about verifiable credentials."

},

"consent": {

"title": "Do you want to get your Verified Credential?",

"instructions": "Sign in with your account to get your card."

},

"claims": [

{

"claim": "vc.credentialSubject.firstName",

"label": "First name",

"type": "String"

},

{

"claim": "vc.credentialSubject.lastName",

"label": "Last name",

"type": "String"

}

]

}

Pour plus d’informations sur les propriétés, consultez Type displayModel.

Définition de règles : exigences de l’utilisateur

La définition de règles est un simple document JSON qui décrit les propriétés importantes des justificatifs vérifiables. En particulier, il décrit comment les revendications sont utilisées pour renseigner vos informations d’identification vérifiables et le type d’informations d’identification.

{

"attestations": {

...

},

"validityInterval": 2592000,

"vc": {

"type": [

"VerifiedCredentialExpert"

]

}

}

Attestations

Les quatre types d’attestations suivants peuvent actuellement être configurés dans la définition de règles. Il y a différentes façons de fournir les revendications utilisées par le service d’émission d’ID vérifiés Microsoft Entra qui sont insérées dans des justificatifs vérifiables et d’attester de ces informations avec votre identificateur décentralisé (DID). Plusieurs types d’attestation peuvent être utilisés dans la définition de règles.

Jeton d’ID : quand cette option est configurée, vous devez fournir un URI de configuration OpenID Connect et ajouter les revendications qui doivent être insérées dans les justificatifs vérifiables. Les utilisateurs sont invités à se connecter à l’application d’authentification pour répondre à cette exigence et à ajouter les revendications associées à partir de leur compte. Pour configurer cette option, consultez ce guide pratique.

Indicateur de jeton d’ID : l’exemple d’application et le tutoriel utilisent l’indicateur de jeton d’ID. Lorsque cette option est configurée, l’application de partie de confiance doit fournir des revendications qui doivent être incluses dans les informations d’identification vérifiables dans la requête d’émission de l’API du service de requête. L’application de partie de confiance obtient les revendications de l’application jusqu’à l’application, mais cela peut provenir de la session de connexion actuelle, de systèmes CRM back-end ou même de l’entrée utilisateur autodéclarée. Pour configurer cette option, consultez ce guide pratique.

Informations d’identification vérifiables : le résultat final d’un workflow d’émission consiste à produire des informations d’identification vérifiables, mais vous pouvez également demander à l’utilisateur de présenter des informations d’identification vérifiables afin d’en émettre. La définition de règles peut prendre des revendications spécifiques des informations d’identification vérifiables présentées et inclure ces revendications dans les informations d’identification vérifiables nouvellement émises par votre organisation. Pour configurer cette option, consultez ce guide pratique.

Revendications auto-sanctionnées : lorsque cette option est sélectionnée, l’utilisateur peut directement taper des informations dans Authenticator. À ce stade, les chaînes sont les seules entrées prises en charge pour les revendications auto-attestées. Pour configurer cette option, consultez ce guide pratique.

Pour plus d’informations sur le modèle JSON de règles, consultez Type rulesModel.

Types d'informations d'identification

Toutes les informations d’identification vérifiables doivent déclarer leur type dans leur définition de règles. Le type d’informations d’identification distingue un schéma d’informations d’identification vérifiables d’autres informations d’identification, et il garantit l’interopérabilité entre les émetteurs et les vérificateurs. Pour indiquer un type d’informations d’identification, fournissez un ou plusieurs types d’informations d’identification auxquels les informations d’identification satisfont. Chaque type est représenté par une chaîne unique. Souvent, un URI est utilisé pour garantir l’unicité globale. Il n’est pas nécessaire que l’URI soit adressable. Elle est traitée comme une chaîne. Par exemple, les justificatifs de diplôme émis par Contoso University peuvent déclarer les types suivants :

| Type | Objectif |

|---|---|

https://schema.org/EducationalCredential |

Déclare que les diplômes émis par Contoso University contiennent des attributs définis par l’objet EducationaCredential de schema.org. |

https://schemas.ed.gov/universityDiploma2020 |

Déclare que les diplômes émis par Contoso University contiennent des attributs définis par le Ministère de l’Éducation américain. |

https://schemas.contoso.edu/diploma2020 |

Déclare que les diplômes émis par Contoso University contiennent des attributs définis par Contoso University. |

En déclarant trois types de diplômes, Contoso peut émettre des informations d’identification qui satisfont différentes requêtes des vérificateurs. Une banque peut demander un ensemble de EducationCredential à un utilisateur, et le diplôme peut être utilisé pour répondre à la requête. Ou l’association des anciens élèves de Contoso University peut demander des informations d’identification de type https://schemas.contoso.edu/diploma2020, et le diplôme peut également être conforme à la requête.

Pour garantir l’interopérabilité de vos informations d’identification, nous vous recommandons de collaborer étroitement avec les organisations associées pour définir les types d’informations d’identification, les schémas et les URI à utiliser dans votre secteur. De nombreux organismes industriels fournissent des conseils sur la structure des documents officiels qui peuvent être réaffectés pour définir le contenu des justificatifs vérifiables. Vous devez également collaborer étroitement avec les vérificateurs de vos justificatifs pour comprendre comment ils envisagent de demander et utiliser vos justificatifs vérifiables.

Étapes suivantes

Maintenant que vous avez une meilleure compréhension de la conception des informations d’identification vérifiables et de la manière de créer les vôtres, consultez :