Tutoriel : Intégration de l’authentification unique Microsoft Entra avec Kronos Workforce Dimensions

Dans ce tutoriel, vous allez apprendre à intégrer Kronos Workforce Dimensions à Microsoft Entra ID. Quand vous intégrez Kronos Workforce Dimensions à Microsoft Entra ID, vous pouvez :

- Contrôler dans Microsoft Entra ID qui a accès à Kronos Workforce Dimensions

- Permettre à vos utilisateurs d’être automatiquement connectés à Kronos Workforce Dimensions avec leur compte Microsoft Entra

- Gérer vos comptes à partir d’un emplacement central.

Prérequis

Pour commencer, vous devez disposer de ce qui suit :

- Un abonnement Microsoft Entra. Si vous ne disposez d’aucun abonnement, vous pouvez obtenir un compte gratuit.

- Un abonnement Kronos Workforce Dimensions pour lequel l’authentification unique est activée.

Remarque

Cette intégration est également disponible à partir de l’environnement Microsoft Entra US Government Cloud. Vous pouvez trouver cette application dans la galerie d’applications Microsoft Entra US Government Cloud et la configurer de la même manière que vous le faites à partir du cloud public.

Description du scénario

Dans ce tutoriel, vous configurez et testez Microsoft Entra SSO dans un environnement de test.

- Kronos Workforce Dimensions prend en charge l’authentification unique lancée par le fournisseur de services.

Ajouter Kronos Workforce Dimensions à partir de la galerie

Pour configurer l’intégration de Kronos Workforce Dimensions à Microsoft Entra ID, vous devez ajouter Kronos Workforce Dimensions à partir de la galerie à votre liste d’applications SaaS gérées.

- Connectez-vous au Centre d’administration de Microsoft Entra au minimum en tant qu’Administrateur d’application cloud.

- Accédez à Identité>Applications>Applications d’entreprise>Nouvelle application.

- Dans la section Ajouter à partir de la galerie, tapez Kronos Workforce Dimensions dans la zone de recherche.

- Sélectionnez Kronos Workforce Dimensions dans le volet des résultats, puis ajoutez l’application. Patientez quelques secondes pendant que l’application est ajoutée à votre locataire.

Vous pouvez également utiliser l’assistant Entreprise App Configuration. Dans cet assistant, vous pouvez ajouter une application à votre locataire, ajouter des utilisateurs/groupes à l’application, attribuer des rôles, mais également parcourir la configuration de l’authentification unique. En savoir plus sur les assistants Microsoft 365.

Configurer et tester l’authentification unique Microsoft Entra pour Kronos Workforce Dimensions

Configurez et testez l’authentification unique Microsoft Entra avec Kronos Workforce Dimensions à l’aide d’un utilisateur test appelé B.Simon. Pour que l’authentification unique fonctionne, vous devez établir une relation de lien entre un utilisateur Microsoft Entra et l’utilisateur associé dans Kronos Workforce Dimensions.

Pour configurer et tester l’authentification unique Microsoft Entra avec Kronos Workforce Dimensions, effectuez les étapes suivantes :

- Configurer Microsoft Entra SSO – pour permettre à vos utilisateurs d'utiliser cette fonctionnalité.

- Créez un utilisateur de test Microsoft Entra pour tester l’authentification unique Microsoft Entra avec B.Simon.

- Attribuer l’utilisateur test Microsoft Entra – pour permettre à B.Simon d’utiliser l’authentification unique Microsoft Entra.

- Configurer l’authentification unique Kronos Workforce Dimensions pour configurer les paramètres de l’authentification unique côté application.

- Créer un utilisateur test Kronos Workforce Dimensions pour avoir un équivalent de B.Simon dans Kronos Workforce Dimensions lié à la représentation Microsoft Entra de l’utilisateur.

- Tester l’authentification unique pour vérifier si la configuration fonctionne.

Configurer Microsoft Entra SSO

Effectuez ces étapes pour activer l’authentification unique Microsoft Entra.

Connectez-vous au Centre d’administration de Microsoft Entra au minimum en tant qu’Administrateur d’application cloud.

Accédez à Identité>Applications>Applications d’entreprise>Kronos Workforce Dimensions>Authentification unique.

Dans la page Sélectionner une méthode d’authentification unique, sélectionnez SAML.

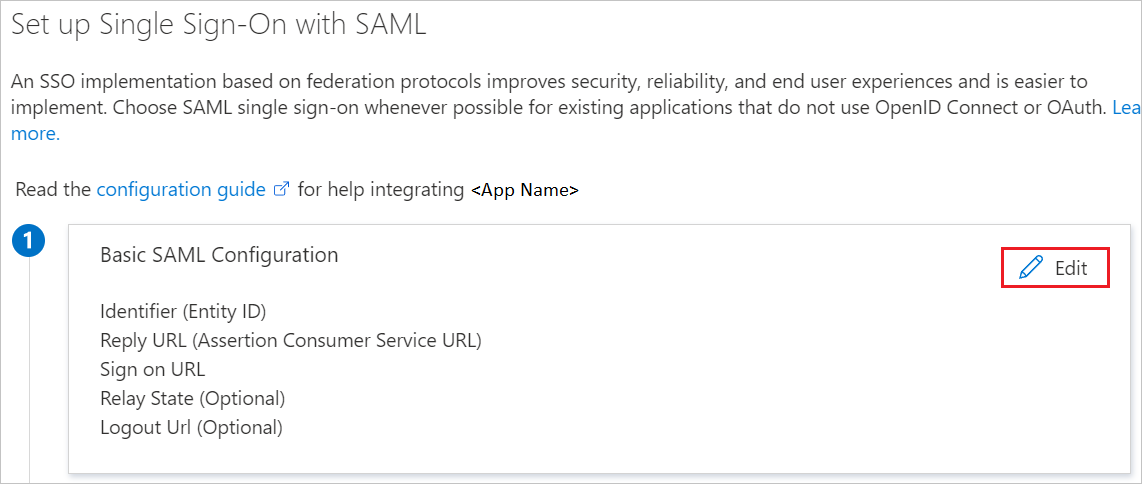

Dans la page Configurer l’authentification unique avec SAML, cliquez sur l’icône de crayon de Configuration SAML de base afin de modifier les paramètres.

Dans la section Configuration SAML de base, effectuez les étapes suivantes :

a. Dans la zone de texte Identificateur (ID d’entité) , saisissez une URL au format suivant :

https://<SUBDOMAIN>.<ENVIRONMENT>.mykronos.com/authn/<TENANT_ID/hsp/<TENANT_NUMBER>b. Dans la zone de texte URL de connexion, tapez une URL en utilisant un des modèles suivants :

URL d’authentification https://<CUSTOMER>-<ENVIRONMENT>-sso.<ENVIRONMENT>.mykronos.com/https://<CUSTOMER>-sso.<ENVIRONMENT>.mykronos.com/Notes

Il ne s’agit pas de valeurs réelles. Mettez à jour ces valeurs avec l’identificateur et l’URL de connexion réels. Pour obtenir ces valeurs, contactez l’équipe de support technique Kronos Workforce Dimensions. Vous pouvez également consulter les modèles figurant à la section Configuration SAML de base.

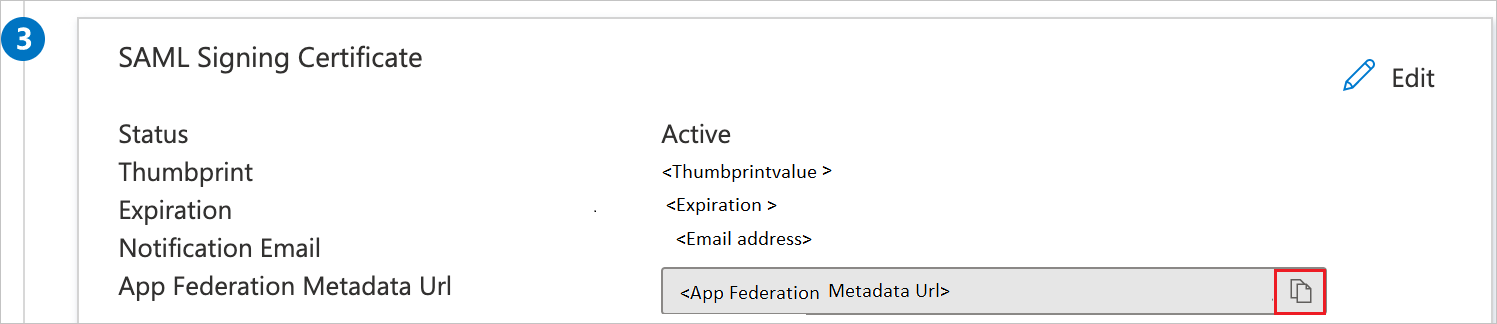

Dans la page Configurer l’authentification unique avec SAML, dans la section Certificat de signature SAML, cliquez sur le bouton Copier pour copier l’URL des métadonnées de fédération d’application, puis enregistrez-la sur votre ordinateur.

Créer un utilisateur de test Microsoft Entra

Dans cette section, vous allez créer un utilisateur de test appelé B.Simon.

- Connectez-vous au Centre d’administration de Microsoft Entra en tant qu’Administrateur de l’utilisateur.

- Accédez à Identité>Utilisateurs>Tous les utilisateurs.

- Sélectionnez Nouvel utilisateur>Créer un utilisateur dans la partie supérieure de l’écran.

- Dans les propriétés Utilisateur, effectuez les étapes suivantes :

- Dans le champ Nom d’affichage, entrez

B.Simon. - Dans le champ Nom d’utilisateur principal, entrez username@companydomain.extension. Par exemple :

B.Simon@contoso.com. - Cochez la case Afficher le mot de passe, puis notez la valeur affichée dans le champ Mot de passe.

- Sélectionnez Revoir + créer.

- Dans le champ Nom d’affichage, entrez

- Sélectionnez Create (Créer).

Attribuer l’utilisateur test Microsoft Entra

Dans cette section, vous allez autoriser B.Simon à utiliser l’authentification unique en lui accordant l’accès à Kronos Workforce Dimensions.

- Connectez-vous au Centre d’administration de Microsoft Entra au minimum en tant qu’Administrateur d’application cloud.

- Accédez à Identité>Applications>Applications d’entreprise>Kronos Workforce Dimensions.

- Dans la page de présentation de l’application, sélectionnez Utilisateurs et groupes.

- Sélectionnez Ajouter un utilisateur/groupe, puis Utilisateurs et groupes dans la boîte de dialogue Ajouter une attribution.

- Dans la boîte de dialogue Utilisateurs et groupes, sélectionnez B. Simon dans la liste Utilisateurs, puis cliquez sur le bouton Sélectionner au bas de l’écran.

- Si vous attendez qu’un rôle soit attribué aux utilisateurs, vous pouvez le sélectionner dans la liste déroulante Sélectionner un rôle . Si aucun rôle n’a été configuré pour cette application, vous voyez le rôle « Accès par défaut » sélectionné.

- Dans la boîte de dialogue Ajouter une attribution, cliquez sur le bouton Attribuer.

Configurer l’authentification unique Kronos Workforce Dimensions

Pour configurer l’authentification unique côté Kronos Workforce Dimensions, vous devez envoyer l’URL des métadonnées de fédération d’application à l’équipe du support technique Kronos Workforce Dimensions. Celles-ci configurent ensuite ce paramètre pour que la connexion SSO SAML soit définie correctement des deux côtés.

Créer un utilisateur de test Kronos Workforce Dimensions

Dans cette section, vous allez créer un utilisateur appelé Britta Simon dans Kronos Workforce Dimensions. Collaborez avec l’équipe du support technique Kronos Workforce Dimensions pour ajouter des utilisateurs à la plateforme Kronos Workforce Dimensions. Les utilisateurs doivent être créés et activés avant que vous utilisiez l’authentification unique.

Remarque

La documentation Microsoft d’origine vous conseille de contacter le support UKG par e-mail pour créer vos utilisateurs Microsoft Entra. Bien que cette option soit disponible, tenez compte des options en libre-service suivantes.

Processus manuel :

Il existe deux façons de créer manuellement vos utilisateurs Microsoft Entra dans WFD. Vous pouvez sélectionner un utilisateur existant, le dupliquer, puis mettre à jour les champs nécessaires pour rendre cet utilisateur unique. Ce processus peut prendre du temps et nécessite une connaissance de l’interface utilisateur WFD. L’alternative consiste à créer l’utilisateur via l’API WFD qui est beaucoup plus rapide. Cette option nécessite une connaissance de l’utilisation d’outils API tels que Postman pour envoyer la requête à l’API à la place. Les instructions suivantes vous aideront à importer un exemple prédéfini dans l’outil d’API Postman.

Programme d’installation

Ouvrez l’outil Postman et importez les fichiers suivants :

a. Workforce Dimensions - Create User.postman_collection.json

b. Microsoft Entra ID vers WFD Env Variables.json

Dans le volet de gauche, sélectionnez le bouton Environnements.

Cliquez sur AAD_to_WFD_Env_Variables et ajoutez les valeurs fournies par le support UKG concernant votre instance WFD.

Notes

access_token et refresh_token doivent être vides, car ils se remplissent automatiquement après la requête HTTP d’obtention de jeton d’accès.

Ouvrez la requête HTTP Créer un utilisateur Microsoft Entra dans WFD et mettez à jour les propriétés en surbrillance dans la charge utile JSON :

{ "personInformation": { "accessAssignment": { "accessProfileName": "accessProfileName", "notificationProfileName": "All" }, "emailAddresses": [ { "address": "address” "contactTypeName": "Work" } ], "employmentStatusList": [ { "effectiveDate": "2019-08-15", "employmentStatusName": "Active", "expirationDate": "3000-01-01" } ], "person": { "personNumber": "personNumber", "firstName": "firstName", "lastName": "lastName", "fullName": "fullName", "hireDate": "2019-08-15", "shortName": "shortName" }, "personAuthenticationTypes": [ { "activeFlag": true, "authenticationTypeName": "Federated" } ], "personLicenseTypes": [ { "activeFlag": true, "licenseTypeName": "Employee" }, { "activeFlag": true, "licenseTypeName": "Absence" }, { "activeFlag": true, "licenseTypeName": "Hourly Timekeeping" }, { "activeFlag": true, "licenseTypeName": "Scheduling" } ], "userAccountStatusList": [ { "effectiveDate": "2019-08-15", "expirationDate": "3000-01-01", "userAccountStatusName": "Active" } ] }, "jobAssignment": { "baseWageRates": [ { "effectiveDate": "2019-01-01", "expirationDate": "3000-01-01", "hourlyRate": 20.15 } ], "jobAssignmentDetails": { "payRuleName": "payRuleName", "timeZoneName": "timeZoneName" }, "primaryLaborAccounts": [ { "effectiveDate": "2019-08-15", "expirationDate": "3000-01-01", "organizationPath": "organizationPath" } ] }, "user": { "userAccount": { "logonProfileName": "Default", "userName": "userName" } } }Remarque

Les adresses personInformation.emailAddress.address et user.userAccount.userName doivent correspondre à l’utilisateur Microsoft Entra ciblé que vous essayez de créer dans WFD.

Dans le coin supérieur droit, sélectionnez la zone déroulante Environnements, puis AAD_to_WFD_Env_Variables.

Une fois la charge utile JSON mise à jour et les variables d’environnement correctes sélectionnées, sélectionnez la requête HTTP Obtenir le jeton d’accès et cliquez sur le bouton Envoyer. Cela tire parti des variables d’environnement mises à jour pour s’authentifier auprès de votre instance WFD, puis mettre en cache votre jeton d’accès dans les variables d’environnement à utiliser lors de l’appel de la méthode de création d’utilisateur.

Si l’appel d’authentification a réussi, vous devriez voir une réponse 200 avec un jeton d’accès retourné. Ce jeton d’accès s’affiche également dans la colonne CURRENT VALUE dans les variables d’environnement pour l’entrée access_token.

Notes

Si vous ne recevez pas d’access_token, vérifiez que toutes les variables dans les variables d’environnement sont correctes. Les informations d’identification de l’utilisateur doivent être un compte de super utilisateur.

Une fois qu’un access_token est obtenu, sélectionnez la requête HTTP AAD_to_WFD_Env_Variables et cliquez sur le bouton Envoyer. Si la requête réussit, vous recevrez un état HTTP 200.

Connectez-vous à WFD avec le compte Super utilisateur et confirmez que le nouvel utilisateur Microsoft Entra a été créé dans l’instance WFD.

Processus automatisé

Le processus automatisé se compose d’un fichier plat au format CSV qui permet à l’utilisateur de préspécifier les valeurs mises en évidence dans la charge utile à partir du processus d’API manuel ci-dessus. Le fichier plat est consommé par le script PowerShell associé qui crée les nouveaux utilisateurs WFD en bloc. Le script traite les nouvelles créations d’utilisateurs dans des lots de 70 (par défaut) configurables pour des performances optimales. Les instructions suivantes parcourent la configuration et l’exécution du script.

Enregistrez les deux fichiers AAD_To_WFD.csv et AAD_To_WFD.ps1 localement sur votre ordinateur.

Ouvrez le fichier AAD_To_WFD.csv et remplissez les colonnes.

personInformation.accessAssignment.accessProfileName : Nom du profil d’accès spécifique de l’instance WFD.

personInformation.emailAddresses.adresse : doit correspondre au nom d’utilisateur principal dans Microsoft Entra ID.

personInformation.personNumber : Doit être unique dans l’instance DCE.

personInformation.firstName : Prénom de l’utilisateur.

personInformation.lastName : Nom de l’utilisateur.

jobAssignment.jobAssignmentDetails.payRuleName : Nom de la règle de paie spécifique du WFD.

jobAssignment.jobAssignmentDetails.timeZoneName : Le format du fuseau horaire doit correspondre à l’instance WFD (c.-à-d. (GMT -08:00) Heure du Pacifique)

jobAssignment.primaryLaborAccounts.organizationPath : Chemin d’organisation d’une structure métier spécifique dans l’instance WFD.

Enregistrez le fichier .csv.

Faites un clic droit sur le script AAD_To_WFD.ps1 et cliquez sur Modifier pour le modifier.

Confirmez que le chemin spécifié à la ligne 15 est le nom/chemin correct du fichier AAD_To_WFD.csv.

Mettez à jour les lignes suivantes avec les valeurs fournies par le support UKG concernant votre instance WFD.

Ligne 33 : vanityUrl

Ligne 43 : appKey

Ligne 48 : client_id

Ligne 49 : client_secret

Enregistrez et exécutez le script.

Fournissez les informations d’identification du super utilisateur WFD lorsque vous y êtes invité.

Une fois terminé, le script retourne une liste des utilisateurs qui n’ont pas pu être créés.

Notes

Veillez à vérifier les valeurs fournies dans le fichier AAD_To_WFD.csv s’il est retourné en raison de fautes de frappe ou de champs incompatibles dans l’instance WFD. L’erreur peut également être retournée par l’instance d’API WFD si tous les utilisateurs du lot existent déjà dans l’instance.

Tester l’authentification unique (SSO)

Dans cette section, vous testez votre configuration d’authentification unique Microsoft Entra avec les options suivantes.

Cliquez sur Tester cette application, ce qui vous redirigera vers l'URL d’authentification de Kronos Workforce Dimensions, d’où vous pourrez initier le flux de connexion.

Accédez directement à l’URL de connexion Kronos Workforce Dimensions pour lancer le flux de connexion.

Vous pouvez utiliser Mes applications de Microsoft. Un clic sur la vignette Kronos Workforce Dimensions dans Mes applications vous redirige vers l’URL de connexion à Kronos Workforce Dimensions. Pour plus d’informations sur Mes applications, consultez Présentation de Mes applications.

Étapes suivantes

Après avoir configuré Kronos Workforce Dimensions, vous pouvez appliquer le contrôle de session, qui protège contre l’exfiltration et l’infiltration des données sensibles de votre organisation en temps réel. Le contrôle de session est étendu à partir de l’accès conditionnel. Découvrez comment appliquer un contrôle de session avec Microsoft Defender for Cloud Apps.